Integrace Microsoft Sentinelu (Preview)

Microsoft Defender for Cloud Apps můžete integrovat se službou Microsoft Sentinel (škálovatelný cloudový nativní SYSTÉM SIEM a SOAR), abyste umožnili centralizované monitorování výstrah a dat zjišťování. Integrace se službou Microsoft Sentinel umožňuje lépe chránit cloudové aplikace a současně udržovat obvyklý pracovní postup zabezpečení, automatizovat postupy zabezpečení a korelovat mezi cloudovými a místními událostmi.

Mezi výhody používání služby Microsoft Sentinel patří:

- Delší doba uchovávání dat poskytovaná Log Analytics

- Předefinované vizualizace

- Pomocí nástrojů, jako jsou sešity Microsoft Power BI nebo Microsoft Sentinelu, můžete vytvářet vlastní vizualizace dat zjišťování, které vyhovují potřebám vaší organizace.

Mezi další integrační řešení patří:

- Obecné SIEMs – Integrace Defenderu for Cloud Apps s obecným serverem SIEM Informace o integraci s obecným siEM naleznete v tématu Obecná integrace SIEM.

- Rozhraní Microsoft Security Graph API – zprostředkovatelská služba (nebo zprostředkovatel), která poskytuje jedno programové rozhraní pro připojení více poskytovatelů zabezpečení. Další informace najdete v tématu Integrace řešení zabezpečení pomocí Rozhraní API pro zabezpečení Microsoft Graphu.

Integrace s Microsoft Sentinelem zahrnuje konfiguraci v programu Defender for Cloud Apps i v Microsoft Sentinelu.

Požadavky

Integrace s Microsoft Sentinelem:

- Musíte mít platnou licenci microsoft Sentinelu.

- Ve vašem tenantovi musíte být globálním správcem nebo správcem zabezpečení.

Podpora státní správy USA

Přímá integrace Defenderu pro Cloud Apps – Microsoft Sentinel je dostupná jenom pro komerční zákazníky.

Všechna data Defenderu for Cloud Apps jsou ale k dispozici v XDR v programu Microsoft Defender, a proto jsou k dispozici v Microsoft Sentinelu prostřednictvím konektoru XDR v programu Microsoft Defender.

Doporučujeme zákazníkům GCC, GCC High a DoD, kteří chtějí vidět data Defenderu for Cloud Apps v Microsoft Sentinelu, nainstalovat řešení XDR v programu Microsoft Defender.

Další informace naleznete v tématu:

- Integrace XDR v programu Microsoft Defender s Microsoft Sentinelem

- Nabídky Microsoft Defenderu pro Cloud Apps pro státní správu USA

Integrace s Microsoft Sentinelem

Na portálu Microsoft Defender vyberte Nastavení > Cloud Apps.

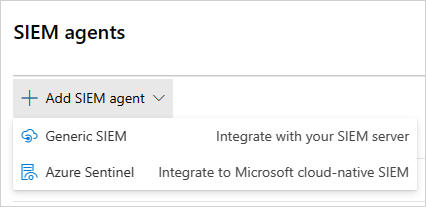

V části Systém vyberte agenty > SIEM Přidat agenta > SIEM Sentinel. Příklad:

Poznámka:

Možnost přidání služby Microsoft Sentinel není dostupná, pokud jste dříve provedli integraci.

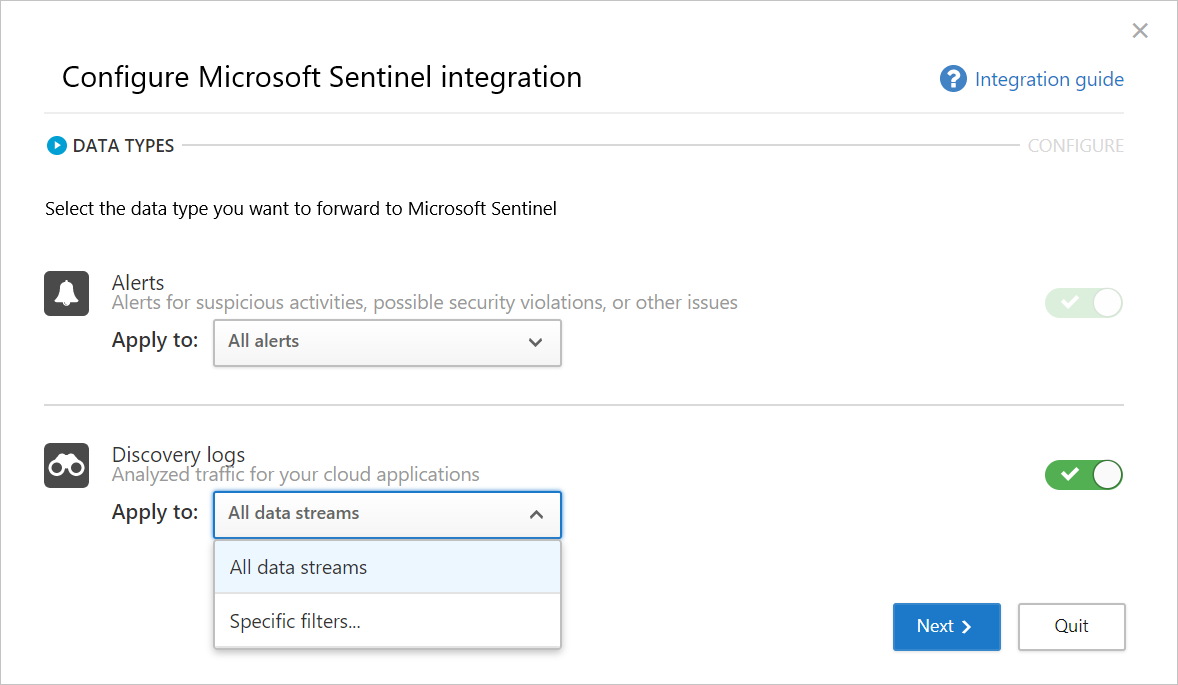

V průvodci vyberte datové typy, které chcete předat službě Microsoft Sentinel. Integraci můžete nakonfigurovat následujícím způsobem:

- Upozornění: Výstrahy se automaticky zapnou, jakmile je služba Microsoft Sentinel povolená.

- Protokoly zjišťování: Pomocí posuvníku je ve výchozím nastavení povolte a zakažte vše, co je vybrané, a pak pomocí rozevíracího seznamu Použít na vyfiltrujte, které protokoly zjišťování se odesílají do Služby Microsoft Sentinel.

Příklad:

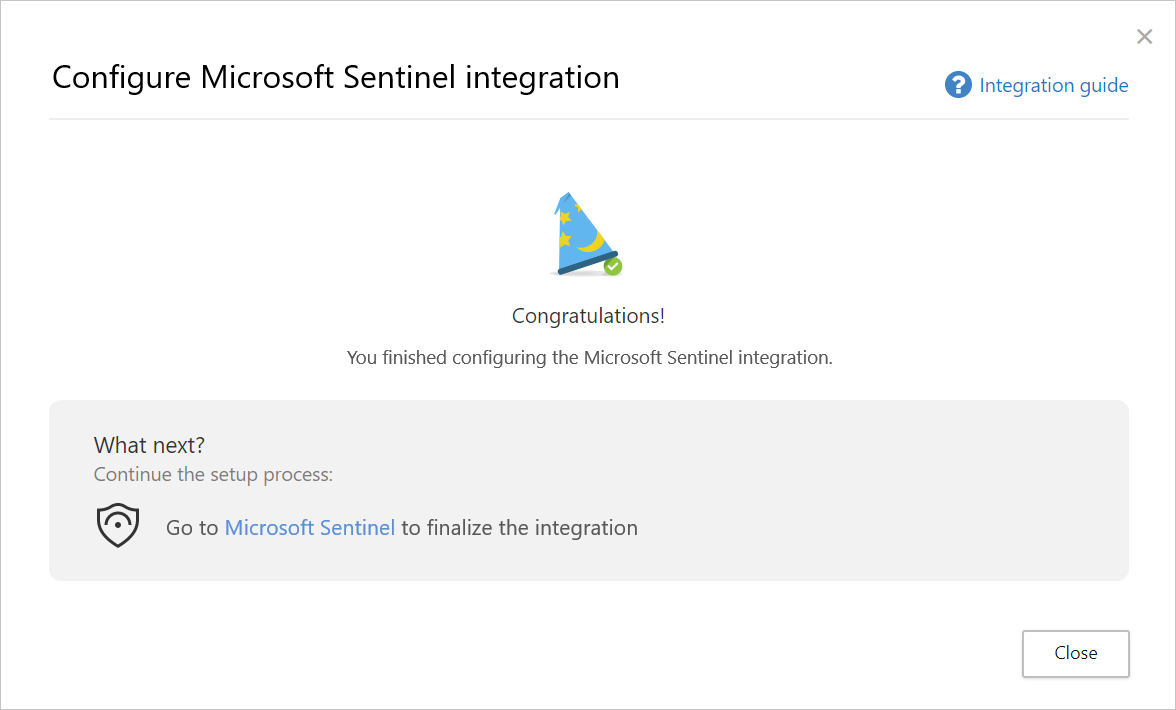

Vyberte Další a pokračujte v Microsoft Sentinelu a dokončete integraci. Informace o konfiguraci Služby Microsoft Sentinel najdete v datovém konektoru Microsoft Sentinelu pro Defender for Cloud Apps. Příklad:

Poznámka:

Nové protokoly zjišťování se obvykle zobrazí v Microsoft Sentinelu během 15 minut od jejich konfigurace na portálu Defender for Cloud Apps. V závislosti na podmínkách systémového prostředí ale může trvat déle. Další informace najdete v tématu Zpracování zpoždění příjmu dat v analytických pravidlech.

Upozornění a protokoly zjišťování v Microsoft Sentinelu

Po dokončení integrace můžete v Microsoft Sentinelu zobrazit výstrahy a protokoly zjišťování Defenderu for Cloud Apps.

V Microsoft Sentinelu v části Protokoly v části Přehledy zabezpečení najdete protokoly pro datové typy Defenderu for Cloud Apps následujícím způsobem:

| Datový typ | Table |

|---|---|

| Protokoly zjišťování | McasShadowItReporting |

| Výstrahy | SecurityAlert |

Následující tabulka popisuje každé pole ve schématu McasShadowItReporting :

| Pole | Typ | Popis | Příklady |

|---|---|---|---|

| Id tenanta | String | ID pracovního prostoru | b459b4u5-912x-46d5-9cb1-p43069212nb4 |

| SourceSystem | String | Zdrojový systém – statická hodnota | Azure |

| TimeGenerated [UTC] | DateTime | Datum dat zjišťování | 2019-07-23T11:00:35.858Z |

| Název streamu | String | Název konkrétního streamu | Marketingové oddělení |

| TotalEvents | Celé číslo | Celkový počet událostí na relaci | 122 |

| BlockedEvents | Celé číslo | Počet blokovaných událostí | 0 |

| Nahranébyty | Celé číslo | Množství nahraných dat | 1,514,874 |

| TotalBytes | Celé číslo | Celkové množství dat | 4,067,785 |

| Staženébyty | Celé číslo | Množství stažených dat | 2,552,911 |

| IpAddress | String | Zdrojová IP adresa | 127.0.0.0 |

| UserName | String | Jméno uživatele | Raegan@contoso.com |

| EnrichedUserName | String | Rozšířené uživatelské jméno pomocí uživatelského jména Microsoft Entra | Raegan@contoso.com |

| AppName | String | Název cloudové aplikace | Microsoft OneDrive pro firmy |

| Appid | Celé číslo | Identifikátor cloudové aplikace | 15600 |

| AppCategory | String | Kategorie cloudové aplikace | Cloudové úložiště |

| Značky aplikací | Pole řetězců | Předdefinované a vlastní značky definované pro aplikaci | ["schváleno"] |

| AppScore | Celé číslo | Skóre rizika aplikace ve velkém měřítku 0–10, 10 jako skóre pro neriskovou aplikaci | 10 |

| Typ | String | Typ protokolů – statická hodnota | McasShadowItReporting |

Použití Power BI s daty Defenderu for Cloud Apps v Microsoft Sentinelu

Po dokončení integrace můžete také použít data Defenderu for Cloud Apps uložená v Microsoft Sentinelu v jiných nástrojích.

Tato část popisuje, jak můžete pomocí Microsoft Power BI snadno tvarovat a kombinovat data a vytvářet sestavy a řídicí panely, které vyhovují potřebám vaší organizace.

Jak začít:

V Power BI importujte dotazy z Microsoft Sentinelu pro data Defenderu for Cloud Apps. Další informace najdete v tématu Import dat protokolu služby Azure Monitor do Power BI.

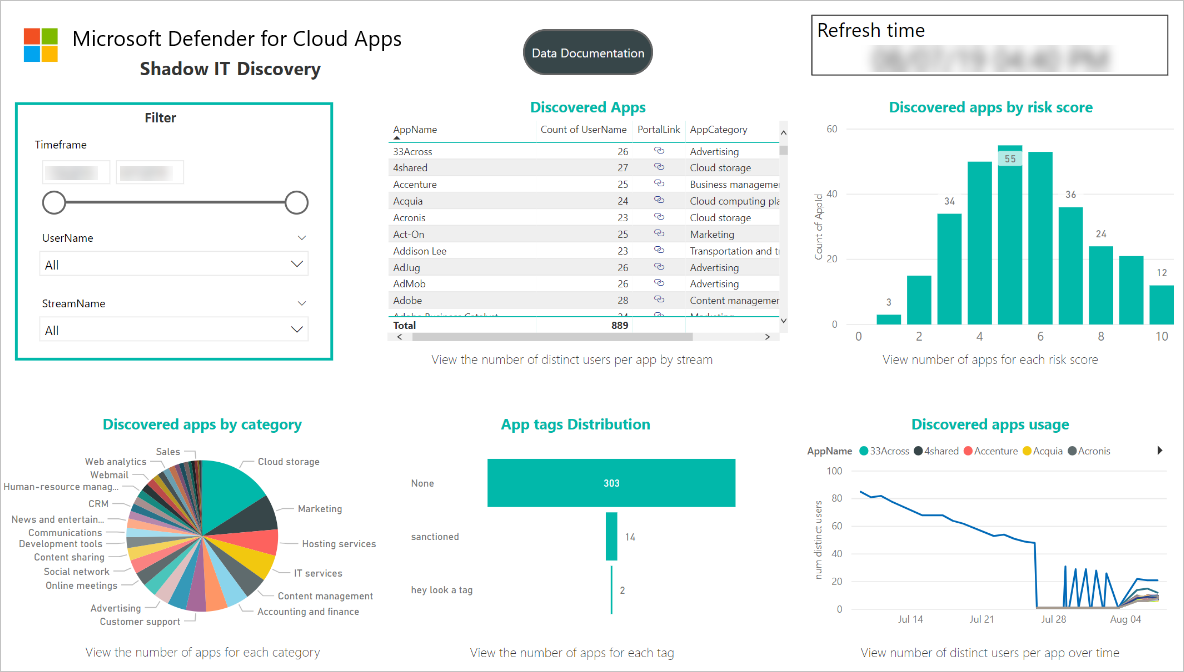

Nainstalujte aplikaci Defender for Cloud Apps Shadow IT Discovery a připojte ji k datům protokolu zjišťování, abyste zobrazili integrovaný řídicí panel Stínové zjišťování IT.

Poznámka:

V současné době není aplikace publikovaná na Microsoft AppSource. Proto možná budete muset požádat správce Power BI o oprávnění k instalaci aplikace.

Příklad:

Volitelně můžete vytvářet vlastní řídicí panely v Power BI Desktopu a upravovat je tak, aby odpovídaly požadavkům vaší organizace na vizuální analýzy a vytváření sestav.

Připojení aplikaci Defender for Cloud Apps

V Power BI vyberte aplikaci > Stínová IT zjišťování aplikací.

Na stránce Začínáme s novou aplikací vyberte Připojení. Příklad:

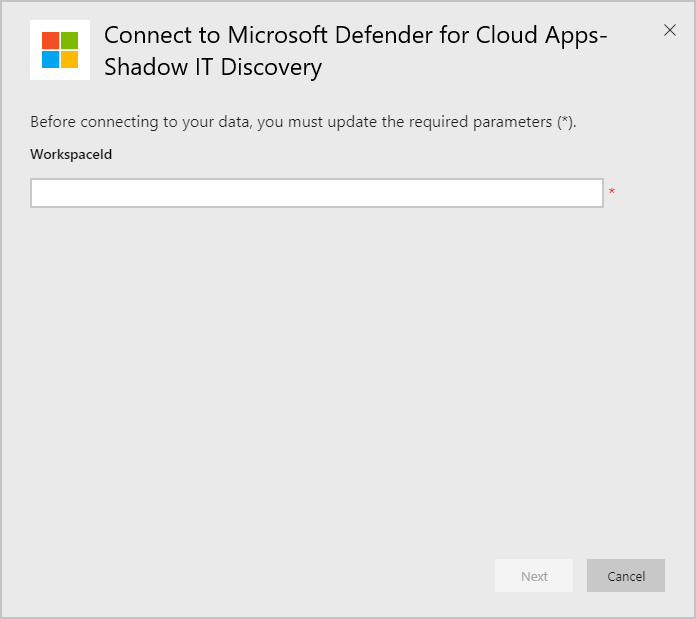

Na stránce ID pracovního prostoru zadejte ID pracovního prostoru Služby Microsoft Sentinel, jak je zobrazeno na stránce s přehledem služby Log Analytics, a pak vyberte Další. Příklad:

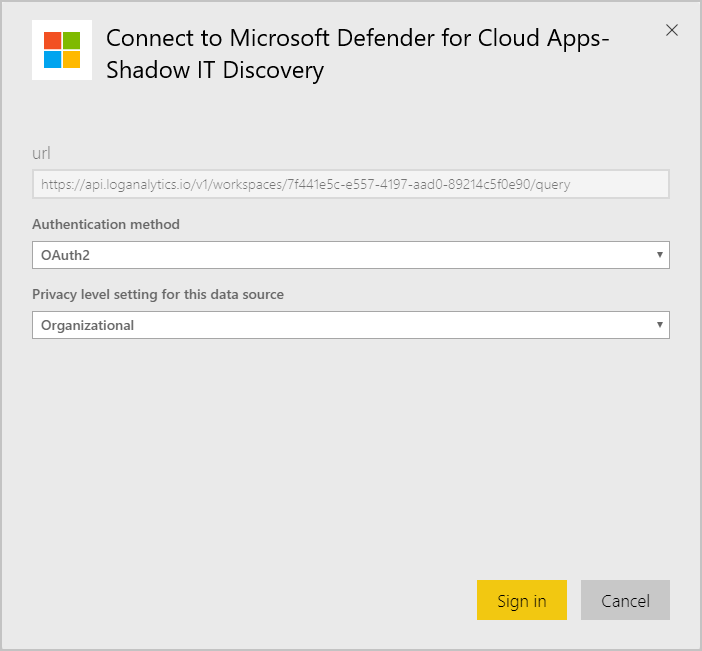

Na stránce ověřování zadejte metodu ověřování a úroveň ochrany osobních údajů a pak vyberte Přihlásit se. Příklad:

Po připojení dat přejděte na kartu Datové sady pracovního prostoru a vyberte Aktualizovat. Tím se sestava aktualizuje vlastními daty.

Pokud narazíte na nějaké problémy, jsme tady, abychom vám pomohli. Pokud chcete získat pomoc nebo podporu k problému s produktem, otevřete lístek podpory.