Řešení známých problémů s Microsoft Defenderem for Identity

Tento článek popisuje, jak řešit známé problémy v programu Microsoft Defender for Identity.

Chyba komunikace se selháním senzoru

Pokud se zobrazí následující chyba selhání senzoru:

System.Net.Http.HttpRequestException:

An error occurred while sending the request. ---> System.Net.WebException:

Unable to connect to the remote server --->

System.Net.Sockets.SocketException: A connection attempt failed because the

connected party did not properly respond after a period of time, or established

connection failed because connected host has failed to respond...

Řešení:

Ujistěte se, že komunikace není blokovaná pro localhost, port TCP 444. Další informace o požadavcích pro Microsoft Defender for Identity najdete na portech.

Umístění protokolu nasazení

Protokoly nasazení Defender for Identity se nacházejí v dočasném adresáři uživatele, který produkt nainstaloval. Ve výchozím umístění instalace ji najdete na adrese: C:\Users\Správa istrator\AppData\Local\Temp (nebo jeden adresář nad %temp%). Další informace najdete v tématu Řešení potíží s defenderem pro identitu pomocí protokolů.

Problém s ověřováním proxy serveru se zobrazuje jako chyba licencování

Pokud se během instalace senzoru zobrazí následující chyba: Senzor se nepodařilo zaregistrovat kvůli problémům s licencováním.

Položky protokolu nasazení:

[1C60:1AA8][2018-03-24T23:59:13]i000: 2018-03-25 02:59:13.1237 Info InteractiveDeploymentManager ValidateCreateSensorAsync returned [validateCreateSensorResult=LicenseInvalid]]

[1C60:1AA8][2018-03-24T23:59:56]i000: 2018-03-25 02:59:56.4856 Info InteractiveDeploymentManager ValidateCreateSensorAsync returned [validateCreateSensorResult=LicenseInvalid]]

[1C60:1AA8][2018-03-25T00:27:56]i000: 2018-03-25 03:27:56.7399 Debug SensorBootstrapperApplication Engine.Quit [deploymentResultStatus=1602 isRestartRequired=False]]

[1C60:15B8][2018-03-25T00:27:56]i500: Shutting down, exit code: 0x642

Příčina:

V některých případech při komunikaci přes proxy server může během ověřování reagovat na senzor defenderu pro identitu s chybou 401 nebo 403 místo chyby 407. Senzor služby Defender for Identity interpretuje chybu 401 nebo 403 jako problém s licencováním, a ne jako problém s ověřováním proxy serveru.

Řešení:

Ujistěte se, že senzor může procházet *.atp.azure.com prostřednictvím nakonfigurovaného proxy serveru bez ověřování. Další informace najdete v tématu Konfigurace proxy serveru pro povolení komunikace.

Problém s ověřováním proxy serveru se zobrazuje jako chyba připojení

Pokud se během instalace senzoru zobrazí následující chyba: Senzor se nepodařilo připojit ke službě.

Příčina:

Problém může být způsobený chybějícími certifikáty důvěryhodných kořenových certifikačních autorit vyžadovaných programem Defender for Identity.

Řešení:

Spuštěním následující rutiny PowerShellu ověřte, že jsou nainstalované požadované certifikáty.

V následujícím příkladu použijte certifikát DigiCert Baltimore Root pro všechny zákazníky. Kromě toho použijte certifikát DigiCert Global Root G2 pro komerční zákazníky nebo použijte certifikát "DigiCert Global Root CA" pro zákazníky GCC pro státní správu USA, jak je uvedeno.

# Certificate for all customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "D4DE20D05E66FC53FE1A50882C78DB2852CAE474"} | fl

# Certificate for commercial customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "df3c24f9bfd666761b268073fe06d1cc8d4f82a4"} | fl

# Certificate for US Government GCC High customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "a8985d3a65e5e5c4b2d7d66d40c6dd2fb19c5436"} | fl

Výstup certifikátu pro všechny zákazníky:

Subject : CN=Baltimore CyberTrust Root, OU=CyberTrust, O=Baltimore, C=IE

Issuer : CN=Baltimore CyberTrust Root, OU=CyberTrust, O=Baltimore, C=IE

Thumbprint : D4DE20D05E66FC53FE1A50882C78DB2852CAE474

FriendlyName : DigiCert Baltimore Root

NotBefore : 5/12/2000 11:46:00 AM

NotAfter : 5/12/2025 4:59:00 PM

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

Výstup certifikátu pro certifikát komerčních zákazníků:

Subject : CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Issuer : CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Thumbprint : DF3C24F9BFD666761B268073FE06D1CC8D4F82A4

FriendlyName : DigiCert Global Root G2

NotBefore : 01/08/2013 15:00:00

NotAfter : 15/01/2038 14:00:00

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

Výstup certifikátu pro zákazníky GCC high pro státní správu USA:

Subject : CN=DigiCert Global Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US

Issuer : CN=DigiCert Global Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US

Thumbprint : A8985D3A65E5E5C4B2D7D66D40C6DD2FB19C5436

FriendlyName : DigiCert

NotBefore : 11/9/2006 4:00:00 PM

NotAfter : 11/9/2031 4:00:00 PM

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

Pokud se očekávaný výstup nezobrazuje, postupujte následovně:

Na počítač jádra serveru si stáhněte následující certifikáty. Pro všechny zákazníky stáhněte kořenový certifikát Baltimore CyberTrust.

Kromě toho:

- Pro komerční zákazníky stáhněte certifikát DigiCert Global Root G2 .

- Pro zákazníky GCC pro státní správu USA stáhněte certifikát globální kořenové certifikační autority DigiCert.

Spuštěním následující rutiny PowerShellu nainstalujte certifikát.

# For all customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\bc2025.crt" -CertStoreLocation Cert:\LocalMachine\Root # For commercial customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\DigiCertGlobalRootG2.crt" -CertStoreLocation Cert:\LocalMachine\Root # For US Government GCC High customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\DigiCertGlobalRootCA.crt" -CertStoreLocation Cert:\LocalMachine\Root

Chyba bezobslužné instalace při pokusu o použití PowerShellu

Pokud se během instalace tichého senzoru pokusíte použít PowerShell a zobrazí se následující chyba:

"Azure ATP sensor Setup.exe" "/quiet" NetFrameworkCommandLineArguments="/q" Acce ... Unexpected token '"/quiet"' in expression or statement."

Příčina:

Selhání zahrnutí předpony ./ potřebné k instalaci při použití PowerShellu způsobí tuto chybu.

Řešení:

K úspěšné instalaci použijte úplný příkaz.

./"Azure ATP sensor Setup.exe" /quiet NetFrameworkCommandLineArguments="/q" AccessKey="<Access Key>"

Problém se seskupováním síťových adaptérů senzoru služby Defender for Identity

Když nainstalujete senzor Defenderu for Identity na počítač nakonfigurovaný s adaptérem seskupování síťových adaptérů a ovladačem Winpcap, zobrazí se chyba instalace. Pokud chcete nainstalovat senzor defenderu pro identitu na počítač nakonfigurovaný seskupováním síťových adaptérů, nezapomeňte ovladač Winpcap nahradit npcap podle zde uvedených pokynů.

Režim skupiny více procesorů

V případě operačních systémů Windows 2008R2 a 2012 není senzor Defender for Identity podporován v režimu skupiny více procesorů.

Navrhovaná možná alternativní řešení:

Pokud je hyperprocesing zapnutý, vypněte ho. To může snížit počet logických jader dostatečně, aby se nemuselo spouštět v režimu skupiny více procesorů.

Pokud má váš počítač méně než 64 logických jader a běží na hostiteli HP, možná budete moct změnit nastavení systému BIOS pro optimalizaci velikosti skupiny NUMA z výchozí hodnoty Clustered na Flat.

Problém se senzorem virtuálního počítače VMware

Pokud máte senzor služby Defender for Identity na virtuálních počítačích VMware, může se zobrazit upozornění na stav Některé síťové přenosy se neanalyzuje. K tomu může dojít kvůli neshodě konfigurace v prostředí VMware.

Řešení tohoto problému:

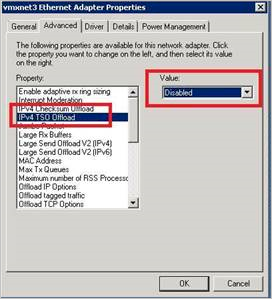

V hostovaném operačním systému nastavte v konfiguraci síťové karty virtuálního počítače následující nastavení: Přesměrování zpracování TSO IPv4.

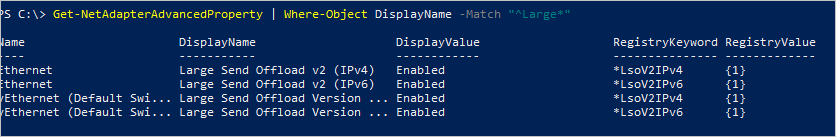

Pomocí následujícího příkazu zkontrolujte, jestli je povolené nebo zakázané velké přesměrování odesílání (LSO):

Get-NetAdapterAdvancedProperty | Where-Object DisplayName -Match "^Large*"

Pokud je povolený LSO, pomocí následujícího příkazu ho zakažte:

Disable-NetAdapterLso -Name {name of adapter}

Poznámka:

- V závislosti na konfiguraci můžou tyto akce způsobit krátkou ztrátu připojení k síti.

- Možná budete muset restartovat počítač, aby se tyto změny projevily.

- Tyto kroky se můžou lišit v závislosti na vaší verzi VMWare. Informace o tom, jak zakázat LSO/TSO pro vaši verzi VMWare, najdete v dokumentaci k VMWare.

Senzor se nepodařilo načíst přihlašovací údaje účtu spravované služby skupiny (gMSA).

Pokud se zobrazí následující upozornění na stav: Přihlašovací údaje uživatele adresářových služeb jsou nesprávné.

Položky protokolu snímačů:

2020-02-17 14:01:36.5315 Info ImpersonationManager CreateImpersonatorAsync started [UserName=account_name Domain=domain1.test.local IsGroupManagedServiceAccount=True]

2020-02-17 14:01:36.5750 Info ImpersonationManager CreateImpersonatorAsync finished [UserName=account_name Domain=domain1.test.local IsSuccess=False]

Položky protokolu updateru snímače:

2020-02-17 14:02:19.6258 Warn GroupManagedServiceAccountImpersonationHelper GetGroupManagedServiceAccountAccessTokenAsync failed GMSA password could not be retrieved [errorCode=AccessDenied AccountName=account_name DomainDnsName=domain1.test.local]

Senzor se nepodařilo načíst heslo účtu gMSA.

Příčina 1

Řadič domény nemá udělená oprávnění k načtení hesla účtu gMSA.

Řešení 1:

Ověřte, že počítač, na kterém je spuštěný senzor, má udělená oprávnění k načtení hesla účtu gMSA. Další informace najdete v tématu Udělení oprávnění k načtení hesla účtu gMSA.

Příčina 2

Služba snímačů běží jako LocalService a provádí zosobnění účtu adresářové služby.

Pokud je pro tento řadič domény nakonfigurovaná zásada přiřazení uživatelských práv jako služba , zosobnění se nezdaří, pokud mu účet gMSA neudělí oprávnění přihlásit se jako služba .

Řešení 2:

Nakonfigurujte přihlášení jako službu pro účty gMSA, když se zásady přiřazení uživatelských práv přihlásí jako služba na ovlivněném řadiči domény. Další informace najdete v tématu Ověření, že účet gMSA má požadovaná práva.

Příčina 3

Pokud byl lístek Kerberos řadiče domény vydán před tím, než byl řadič domény přidán do skupiny zabezpečení se správnými oprávněními, nebude tato skupina součástí lístku Kerberos. Proto nemůže načíst heslo účtu gMSA.

Řešení 3:

Pokud chcete tento problém vyřešit, proveďte jednu z následujících věcí:

Restartujte řadič domény.

Vyprázdněte lístek Kerberos a vynutíte řadič domény požádat o nový lístek Kerberos. Z příkazového řádku správce na řadiči domény spusťte následující příkaz:

klist -li 0x3e7 purgePřiřaďte oprávnění k načtení hesla gMSA ke skupině, ve které je řadič domény již členem, jako je například skupina Řadiče domény.

Službu snímače nejde spustit

Položky protokolu snímačů:

Warn DirectoryServicesClient CreateLdapConnectionAsync failed to retrieve group managed service account password. [DomainControllerDnsName=DC1.CONTOSO.LOCAL Domain=contoso.local UserName=AATP_gMSA]

Příčina:

Řadič domény nemá udělená práva pro přístup k heslu účtu gMSA.

Řešení:

Ověřte, že řadič domény má udělená práva pro přístup k heslu. Ve službě Active Directory byste měli mít skupinu zabezpečení, která obsahuje řadiče domény, servery AD FS/ AD CS a účty počítačů samostatných senzorů. Pokud neexistuje, doporučujeme ho vytvořit.

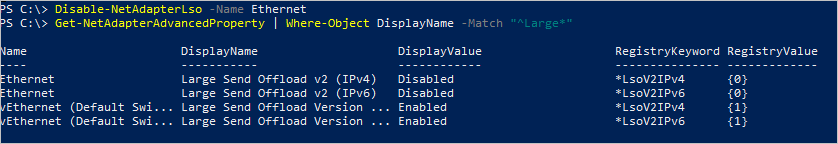

Pomocí následujícího příkazu můžete zkontrolovat, jestli byl do parametru přidán účet počítače nebo skupina zabezpečení. Nahraďte mdiSvc01 názvem, který jste vytvořili.

Get-ADServiceAccount mdiSvc01 -Properties PrincipalsAllowedToRetrieveManagedPassword

Výsledky by měly vypadat takto:

V tomto příkladu vidíme, že byla přidána skupina s názvem mdiSvc01Group . Pokud řadič domény nebo skupina zabezpečení nebyla přidána, můžete ho přidat pomocí následujících příkazů. Nahraďte mdiSvc01 názvem gMSA a nahraďte řadič domény názvem řadiče domény nebo mdiSvc01Group názvem skupiny zabezpečení.

# To set the specific domain controller only:

$specificDC = Get-ADComputer -Identity DC1

Set-ADServiceAccount mdiSvc01 -PrincipalsAllowedToRetrieveManagedPassword $specificDC

# To set a security group that contains the relevant computer accounts:

$group = Get-ADGroup -Identity mdiSvc01Group

Set-ADServiceAccount mdiSvc01 -PrincipalsAllowedToRetrieveManagedPassword $group

Pokud už je řadič domény nebo skupina zabezpečení přidaná, ale stále se zobrazuje chyba, můžete zkusit následující kroky:

- Možnost 1: Restartováním serveru synchronizujte nedávné změny.

- Možnost 2:

- Nastavení služeb AATPSensor a AATPSensorUpdater na Zakázáno

- Zastavení služeb AATPSensor a AATPSensorUpdater

- Účet služby mezipaměti na server pomocí příkazu:

Install-ADServiceAccount gMSA_AccountName - Nastavení služeb AATPSensor a AATPSensorUpdater na hodnotu Automatic

- Spuštění služby AATPSensorUpdater

Přístup ke klíči registru Global je odepřen

Služba senzoru se nespustí a protokol senzoru obsahuje podobnou položku jako:

2021-01-19 03:45:00.0000 Error RegistryKey System.UnauthorizedAccessException: Access to the registry key 'Global' is denied.

Příčina:

GMSA nakonfigurovaný pro tento řadič domény nebo server AD FS / AD CS nemá oprávnění k klíčům registru čítače výkonu.

Řešení:

Přidejte gMSA do skupiny Sledování výkonu Users na serveru.

Stahování sestav nemůže obsahovat více než 300 000 položek.

Defender for Identity nepodporuje stahování sestav, které obsahují více než 300 000 položek na sestavu. Sestavy se vykreslují jako neúplné, pokud je zahrnuto více než 300 000 položek.

Příčina:

Jedná se o technické omezení.

Řešení:

Žádné známé rozlišení.

Senzor se nepodaří vypsat protokoly událostí

Pokud v konzole Defender for Identity zaznamenáte omezený počet nebo nedostatek výstrah událostí zabezpečení nebo logické aktivity, ale neaktivují se žádné problémy se stavem.

Položky protokolu snímačů:

Error EventLogException System.Diagnostics.Eventing.Reader.EventLogException: The handle is invalid at void System.Diagnostics.Eventing.Reader.EventLogException.Throw(int errorCode) at object System.Diagnostics.Eventing.Reader.NativeWrapper.EvtGetEventInfo(EventLogHandle handle, EvtEventPropertyId enumType) at string System.Diagnostics.Eventing.Reader.EventLogRecord.get_ContainerLog()

Příčina:

Volitelný seznam řízení přístupu omezuje přístup k požadovaným protokolům událostí pomocí účtu místní služby.

Řešení:

Ujistěte se, že volitelný seznam řízení přístupu (DACL) obsahuje následující položku (jedná se o identifikátor SID služby AATPSensor).

(A;;0x1;;;S-1-5-80-818380073-2995186456-1411405591-3990468014-3617507088)

Zkontrolujte, jestli objekt DACL pro protokol událostí zabezpečení nakonfiguroval objekt zásad zabezpečení:

Policies > Administrative Templates > Windows Components > Event Log Service > Security > Configure log access

Připojte výše uvedenou položku k existující zásadě. Spuštěním následujícího příkazu C:\Windows\System32\wevtutil.exe gl security ověřte, že byla položka přidána.

Teď by se měly zobrazit místní protokoly Defenderu pro identitu:

Info WindowsEventLogReader EnableEventLogWatchers EventLogWatcher enabled [name=Security]

Použití metody ApplyInternal selhalo dvěma způsoby: Chyba připojení SSL ke službě

Pokud se během instalace senzoru zobrazí následující chyba: Použití příkazu ApplyInternal selhalo dvěma způsoby připojení SSL ke službě a protokol senzoru obsahuje položku podobnou této:

2021-01-19 03:45:00.0000 Error CommunicationWebClient+\<SendWithRetryAsync\>d__9`1 ApplyInternal selhalo dvěma způsoby připojení SSL ke službě.

Příčinou problému může být proxy server s povolenou kontrolou SSL.

[_workspaceApplicationSensorApiEndpoint=Nezadaná/contoso.atp.azure.com:443 Thumbprint=7C039DA47E81E51F3DA3DF3DA7B5E1899B5B4AD0]'

Příčina:

Problém může být způsoben, když hodnoty registru SystemDefaultTlsVersions nebo SchUseStrongCrypto nejsou nastaveny na výchozí hodnotu 1.

Řešení:

Ověřte, že hodnoty registru SystemDefaultTlsVersions a SchUseStrongCrypto jsou nastaveny na hodnotu 1:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

"SchUseStrongCrypto"=dword:00000001

Problém s instalací senzoru ve Windows Serveru 2019 s nainstalovaným KB5009557 nebo na server s posílenými oprávněními protokolu událostí

Instalace senzoru může selhat s chybovou zprávou:

System.UnauthorizedAccessException: Attempted to perform an unauthorized operation.

Řešení:

Pro tento problém existují dvě možná alternativní řešení:

Nainstalujte senzor pomocí PSExec:

psexec -s -i "C:\MDI\Azure ATP Sensor Setup.exe"Nainstalujte senzor s naplánovanou úlohou nakonfigurovanou tak, aby běžel jako LocalSystem. Syntaxe příkazového řádku, která se má použít, je uvedena v tiché instalaci senzoru identity v programu Defender for Identity.

Instalace senzoru selhala kvůli klientovi pro správu certifikátů

Pokud se instalace senzoru nezdaří a soubor Microsoft.Tri.Sensor.Deployment.Deployer.log obsahuje položku podobnou této:

2022-07-15 03:45:00.0000 Error IX509CertificateRequestCertificate2 Deployer failed [arguments=128Ve980dtms0035h6u3Bg==] System.Runtime.InteropServices.COMException (0x80090008): CertEnroll::CX509CertificateRequestCertificate::Encode: Invalid algorithm specified. 0x80090008 (-2146893816 NTE_BAD_ALGID)

Příčina:

Problém může být způsobený tím, že klientovi pro správu certifikátů, jako je například Svěřte entelligence Security Provider (EESP), brání v instalaci senzoru v vytvoření certifikátu podepsaného svým držitelem na počítači.

Řešení:

Odinstalujte klienta pro správu certifikátů, nainstalujte senzor identity v programu Defender for Identity a pak znovu nainstalujte klienta pro správu certifikátů.

Poznámka:

Certifikát podepsaný svým držitelem se obnovuje každých 2 roky a proces automatického prodlužování může selhat, pokud klient pro správu certifikátů brání vytvoření certifikátu podepsaného svým držitelem. To způsobí, že senzor přestane komunikovat s back-endem, což bude vyžadovat přeinstalaci senzoru pomocí výše uvedeného alternativního řešení.

Instalace senzoru selhala kvůli problémům s připojením k síti

Pokud instalace senzoru selže s kódem chyby 0x80070643 a soubor protokolu instalace obsahuje položku podobnou této:

[22B8:27F0][2016-06-09T17:21:03]e000: Error 0x80070643: Failed to install MSI package.

Příčina:

Problém může být způsobený tím, že proces instalace nemá přístup ke cloudovým službám Defenderu for Identity pro registraci senzoru.

Řešení:

Zajistěte, aby senzor mohl procházet *.atp.azure.com přímo nebo přes nakonfigurovaný proxy server. V případě potřeby nastavte nastavení proxy serveru pro instalaci pomocí příkazového řádku:

"Azure ATP sensor Setup.exe" [ProxyUrl="http://proxy.internal.com"] [ProxyUserName="domain\proxyuser"] [ProxyUserPassword="ProxyPassword"]

Další informace naleznete v tématu Spuštění bezobslužné instalace s konfigurací proxy serveru.

Služba senzoru nemohla běžet a zůstává ve stavu Spuštění

V prohlížeči událostí v systémovém protokolu se zobrazí následující chyby:

- Procedura Otevřít pro službu NetFramework v knihovně DLL C:\Windows\system32\mscoree.dll selhal s kódem chyby Přístup byl odepřen. Údaje o výkonu pro tuto službu nebudou k dispozici.

- Procedura Otevřít pro službu Lsa v knihovně DLL C:\Windows\System32\Secur32.dll selhala s kódem chyby Přístup byl odepřen. Údaje o výkonu pro tuto službu nebudou k dispozici.

- Procedura Otevřít pro službu WmiApRpl v knihovně DLL C:\Windows\system32\wbem\wmiaprpl.dll selhala s kódem chyby "Zařízení není připraveno". Údaje o výkonu pro tuto službu nebudou k dispozici.

Protokol Microsoft.TriSensorError.log bude obsahovat chybu podobnou této:

Microsoft.Tri.Sensor.DirectoryServicesClient.TryCreateLdapConnectionAsync(DomainControllerConnectionData domainControllerConnectionData, bool isGlobalCatalog, bool isTraversing) 2021-07-13 14:56:20.2976 Error DirectoryServicesClient Microsoft.Tri.Infrastructure.ExtendedException: Failed to communicate with configured domain controllers at new Microsoft.Tri.Sensor.DirectoryServicesClient(IConfigurationManager

Příčina:

NT Service\All Services nemá právo přihlásit se jako služba.

Řešení:

Přidejte zásady řadiče domény s přihlášením jako službou. Další informace najdete v tématu Ověření, že účet gMSA má požadovaná práva.

Váš pracovní prostor se nevytvořil, protože skupina zabezpečení se stejným názvem už v ID Microsoft Entra existuje.

Příčina:

K tomuto problému může dojít, když vyprší platnost licence pracovního prostoru Defender for Identity a po skončení doby uchovávání se odstraní, ale skupiny Microsoft Entra se neodstranily.

Řešení:

- Přejděte na web Azure Portal ->Microsoft Entra ID ->Groups.

- Přejmenujte následující tři skupiny (kde název pracovního prostoru je název vašeho pracovního prostoru), a to tak, že do nich přidáte příponu -old:

- "Název pracovního prostoru Azure ATP Správa istrators" –> Název pracovního prostoru Azure ATP Správa istrators – starý

- Prohlížeče pracovních prostorů Azure ATP –> Prohlížeče pracovních prostorů Azure ATP – staré

- "Azure ATP workspaceName Users" –> "Azure ATP workspaceName Users – old"

- Pak se můžete vrátit na portálu Microsoft Defenderu do oddílu Nastavení ->Identityies a vytvořit nový pracovní prostor pro Defender for Identity.