Povolení konektoru Mobile Threat Defense v Intune

Během nastavování ochrany před mobilními hrozbami (MTD) byste měli vytvořit zásadu klasifikace hrozeb v konzole partnera Mobile Threat Defense a vytvořit související zásady dodržování předpisů zařízením v Microsoft Intune. Pokud jste už konektor Intune nakonfigurovali v konzole partnera MTD, můžete teď povolit připojení MTD pro vaši aplikaci partnera MTD.

Platí pro:

Povolení konektoru Mobile Threat Defense

Přihlaste se do Centra pro správu Microsoft Intune.

Vyberte Správa>tenanta Konektory a tokeny>Mobile Threat Defense. Pokud chcete nastavit integraci s dodavatelem ochrany před mobilními hrozbami třetí strany, musíte být Microsoft Entra Globální správce nebo musíte mít přiřazenou integrovanou roli správce Endpoint Security Manageru pro Intune. Můžete také použít vlastní roli, která zahrnuje oprávnění Mobile Threat Defense v Intune.

V podokně Ochrana před mobilními hrozbami vyberte Přidat.

Pro nastavení konektoru ochrany před mobilními hrozbami vyberte v rozevíracím seznamu partnerské řešení MTD.

Poznámka

Od verze služby Intune (2308) ze srpna 2023 se pro konektor Microsoft Defender for Endpoint už nevytvoří klasické zásady podmíněného přístupu(CA). Od dubna 2024 Intune servisní verze (2404) už klasické zásady podmíněného přístupu nejsou potřeba ani pro konektory ochrany před mobilními hrozbami třetích stran. Pokud má váš tenant klasické zásady podmíněného přístupu, které byly dříve vytvořené pro integraci s konektory Microsoft Defender for Endpoint nebo konektory ochrany před mobilními hrozbami třetích stran, můžete je odstranit.

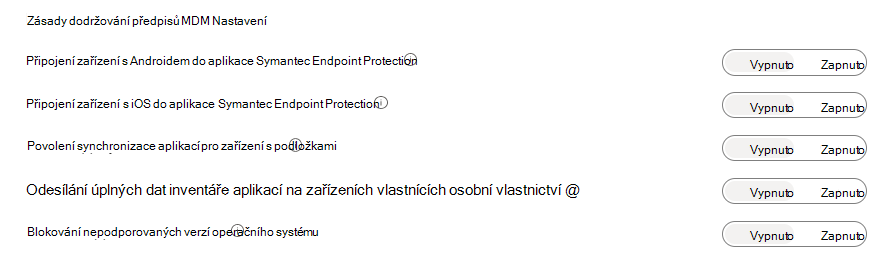

Povolte možnosti přepínače podle požadavků vaší organizace. Zobrazené možnosti přepínače se můžou lišit v závislosti na partnerovi MTD. Například následující obrázek ukazuje dostupné možnosti, které jsou k dispozici pro Symantec Endpoint Protection:

Možnosti přepínače Ochrany před mobilními hrozbami

Poznámka

Ujistěte se, že je autorita MDM vašeho tenanta nastavená na Intune a zobrazí se úplný seznam možností přepínače.

Dostupné možnosti konektorů jsou rozdělené do tří kategorií. Pokud partner nepodporuje kategorii, není tato kategorie dostupná:

- Vyhodnocení zásad dodržování předpisů

- vyhodnocení zásad Ochrana aplikací

- Sdílená nastavení

Povolte přepínače pro možnosti, které vaše organizace vyžaduje.

Vyhodnocení zásad dodržování předpisů

Připojte podporované verze> zařízení< s Androidem a vyšší verze k <názvu> partnera MTD: Když povolíte tuto možnost, zásady dodržování předpisů pomocí pravidla Úroveň hrozeb zařízení pro zařízení s Androidem (v podporovaných verzích operačního systému) vyhodnocují zařízení včetně dat z tohoto konektoru.

Připojte k názvu> partnera MTD podporované verze zařízení s iOS/iPadOS verze a vyšší<: Když povolíte tuto možnost, zásady dodržování předpisů pomocí pravidla Úroveň hrozeb zařízení pro zařízení s iOS/iPadOS (v podporovaných verzích operačního systému) vyhodnocují zařízení včetně dat z tohoto konektoru.<>

Povolit synchronizaci aplikací pro zařízení s iOSem: Umožňuje tomuto partnerovi ochrany před mobilními hrozbami požadovat metadata aplikací pro iOS z Intune pro účely analýzy hrozeb. Toto zařízení s iOSem musí být zaregistrované v MDM a během ohlášení zařízení poskytuje aktualizovaná data aplikací. Standardní četnosti vracení se změnami zásad Intune najdete v části Časy cyklu aktualizace.

Poznámka

Data synchronizace aplikací se odesílají partnerům ochrany před mobilními hrozbami v intervalu na základě ohlášení zařízení a neměla by se zaměňovat s intervalem aktualizace sestavy Zjištěné aplikace.

Odesílat úplná data inventáře aplikací na zařízeních s iOS/iPadOS v osobním vlastnictví: Toto nastavení řídí data inventáře aplikací, která Intune sdílí s tímto partnerem ochrany před mobilními hrozbami. Data se sdílí, když partner synchronizuje data aplikace a požádá o seznam inventáře aplikací.

Zvolte některou z následujících možností:

- Zapnuto – Povolí tomuto partnerovi ochrany před mobilními hrozbami požádat o seznam aplikací pro iOS/iPadOS z Intune pro zařízení s iOS/iPadOS v osobním vlastnictví. Tento seznam obsahuje nespravované aplikace (aplikace nenasazené prostřednictvím Intune) a aplikace nasazené prostřednictvím Intune.

- Vypnuto – Partnerovi se nezobrazují data o nespravovaných aplikacích. Intune sdílí data pro aplikace nasazené prostřednictvím Intune.

Toto nastavení nemá žádný vliv na podniková zařízení. U podnikových zařízení Intune odesílá data o spravovaných i nespravovaných aplikacích na žádost tohoto dodavatele MTD.

Blokovat nepodporované verze operačního systému: Blokovat, pokud na zařízení běží operační systém, který je nižší než minimální podporovaná verze. Podrobnosti o minimální podporované verzi se budou sdílet v dokumentaci pro dodavatele ochrany před mobilními hrozbami.

vyhodnocení zásad Ochrana aplikací

Připojte zařízení s Androidem podporovaných verzí<> k <názvu> partnera MTD pro vyhodnocení zásad ochrany aplikací: Když povolíte tuto možnost, zásady ochrany aplikací pomocí pravidla maximální povolené úrovně hrozeb vyhodnocují zařízení včetně dat z tohoto konektoru.

Připojte podporované verze> zařízení< s iOSem k <názvu> partnera MTD pro vyhodnocení zásad ochrany aplikací: Když povolíte tuto možnost, zásady ochrany aplikací pomocí pravidla maximální povolené úrovně hrozeb vyhodnocují zařízení včetně dat z tohoto konektoru.

Další informace o používání konektorů ochrany před mobilními hrozbami pro vyhodnocení zásad ochrany aplikací Intune najdete v tématu Nastavení ochrany před mobilními hrozbami pro nezaregistrovaná zařízení.

Sdílená nastavení

- Počet dní, než partner přestane reagovat: Počet dnů nečinnosti před Intune považuje partnera za nereagujícího, protože došlo ke ztrátě připojení. Intune ignoruje stav dodržování předpisů pro nereagující partnery MTD.

Důležité

Pokud je to možné, doporučujeme přidat a přiřadit aplikace MTD před vytvořením dodržování předpisů zařízením a pravidel zásad podmíněného přístupu. To pomáhá zajistit, aby aplikace MTD byla připravená a dostupná pro koncové uživatele k instalaci, než získají přístup k e-mailu nebo jiným firemním prostředkům.

Tip

Stav připojení a čas poslední synchronizace mezi Intune a partnerem MTD můžete zobrazit v podokně Ochrana před mobilními hrozbami.

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro