Směrování přenosu napříč sítěmi v infrastruktuře SDN

Důležité

Tato verze nástroje Virtual Machine Manager (VMM) dosáhla konce podpory. Doporučujeme upgradovat na VMM 2022.

Tento článek popisuje, jak směrovat provoz mezi sítěmi v infrastruktuře softwarově definované sítě (SDN) nastavené v prostředcích infrastruktury System Center Virtual Machine Manager (VMM).

Brána SDN RAS umožňuje směrovat síťový provoz mezi fyzickými a virtuálními sítěmi bez ohledu na to, kde se prostředky nacházejí. Brána SDN RAS je víceklientská, podporuje protokol BGP (Boarder Gateway Protocol) a podporuje připojení pomocí virtuální privátní sítě (VPN) typu Site-to-Site pomocí protokolu IPsec, protokolu GRE (Generic Routing Encapsulation) nebo předávání vrstvy 3. Další informace.

Poznámka

- Od verze VMM 2019 UR1 se jedna připojená síť změnila na Připojená síť.

- VMM 2019 UR2 a novější podporuje protokol IPv6.

- Protokol IPv6 se podporuje pro tunel IPSec, tunel GRE a tunel vrstvy L3.

Poznámka

- Protokol IPv6 se podporuje pro tunel IPSec, tunel GRE a tunel vrstvy L3.

Než začnete

Zajistěte, aby:

Nasadí se síťový adaptér SDN, softwarová Load BalancerSDN a brána SDN RAS.

Vytvoří se síť virtuálních počítačů SDN s virtualizací sítě.

Konfigurace připojení VPN typu Site-to-Site pomocí nástroje VMM

Připojení site-to-site VPN umožňuje bezpečně propojit dvě sítě v různých fyzických umístěních pomocí internetu.

Pro poskytovatele cloudových služeb( CSP), kteří hostují mnoho tenantů ve svém datacentru, poskytuje brána SDN RAS řešení brány s více tenanty, které umožňuje vašim tenantům přistupovat k prostředkům a spravovat je přes připojení VPN typu Site-to-Site ze vzdálených lokalit, což zase umožňuje síťový provoz mezi virtuálními prostředky ve vašem datacentru a jejich fyzickou sítí.

VMM 2022 podporuje duální zásobník (IPv4 + IPv6) pro komponenty SDN.

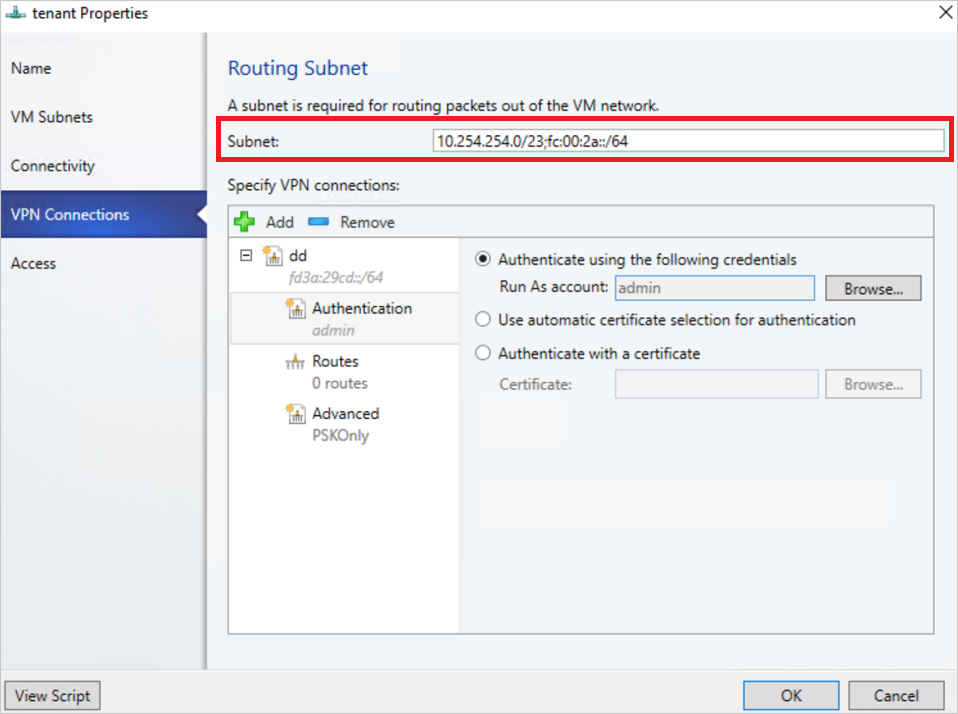

Pokud chcete pro připojení SITE-to-Site VPN povolit protokol IPv6, musí být podsíť směrování IPv4 i IPv6. Aby brána fungovala v protokolu IPv6, zadejte adresy IPv4 a IPv6 oddělené středníkem (;) a adresu IPv6 ve vzdáleném koncovém bodu. Například 192.0.2.1/23; 2001:0db8:85a3:0000:0000:8a2e:0370::/64. Pro zadání rozsahu VIP nepoužívejte zkrácenou formu adresy IPv6; Místo 2001:db8:0:200:0:7 použijte formát 2001:db8:0:200::7.

Konfigurace připojení IPSec

Použijte následující postup:

- Vyberte síť virtuálních počítačů, pro kterou chcete nakonfigurovat připojení SITE-to-Site IPSec, a vyberte Připojení.

- Vyberte Připojit k jiné síti prostřednictvím tunelu VPN. Pokud chcete volitelně v datovém centru povolit vytvoření partnerského vztahu protokolu BGP, vyberte Povolit protokol BGP (Border Gateway Protocol).

- Vyberte službu síťového adaptéru pro zařízení brány.

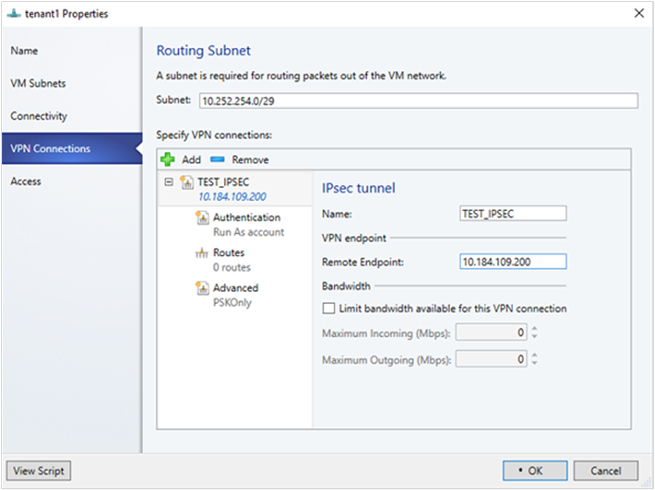

- Vyberte Connections>VPNPřidat>Přidat tunel IPSec.

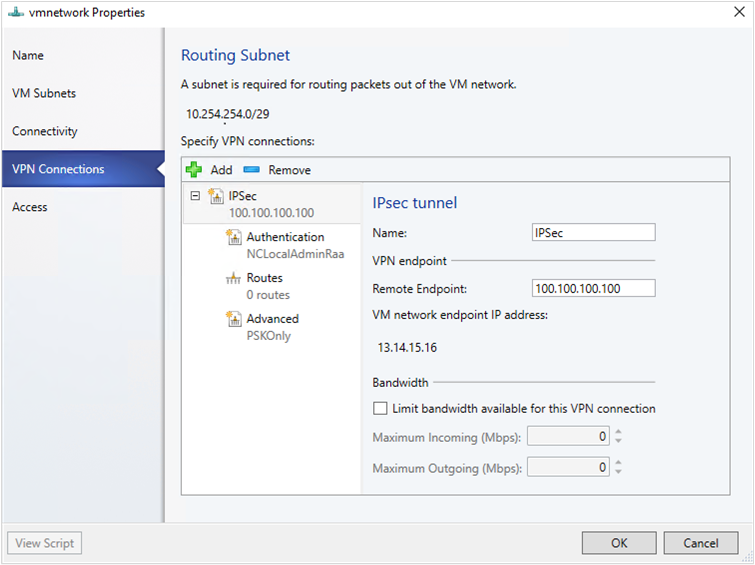

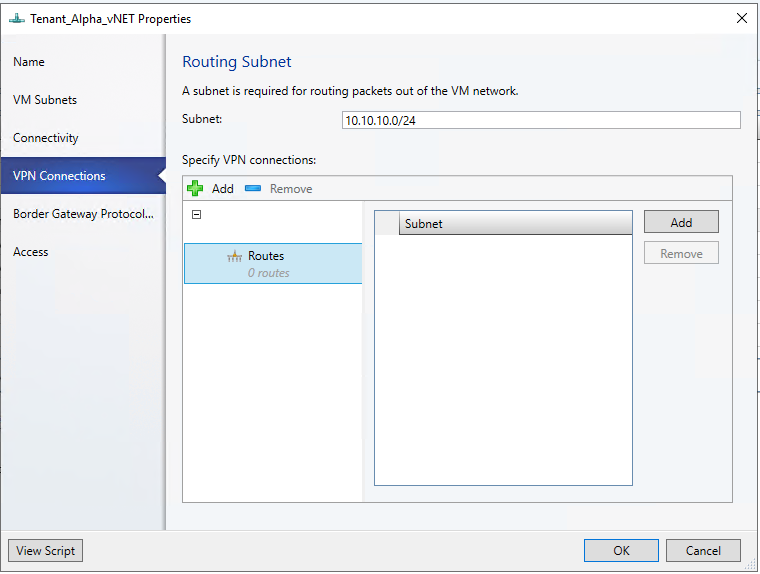

- Zadejte podsíť, jak je znázorněno v následujícím diagramu. Tato podsíť se používá ke směrování odchozích paketů ze sítě virtuálních počítačů. Tuto podsíť nemusíte ve svém datacentru předem konfigurovat.

- Zadejte název připojení a IP adresu vzdáleného koncového bodu. Volitelně nakonfigurujte šířku pásma.

- V okně Ověřování vyberte typ ověřování, který chcete použít. Pokud zvolíte ověření pomocí účtu Spustit jako, vytvořte pro tento účet uživatelský účet s uživatelským jménem a klíčem IPSec jako heslem.

- Do pole Trasy zadejte všechny vzdálené podsítě, ke kterým se chcete připojovat. Pokud jste na stránce Připojení vybrali možnost Povolit protokol BGP (Border Gateway Protocol), trasy se nevyžadují.

- Na kartě Upřesnit přijměte výchozí nastavení.

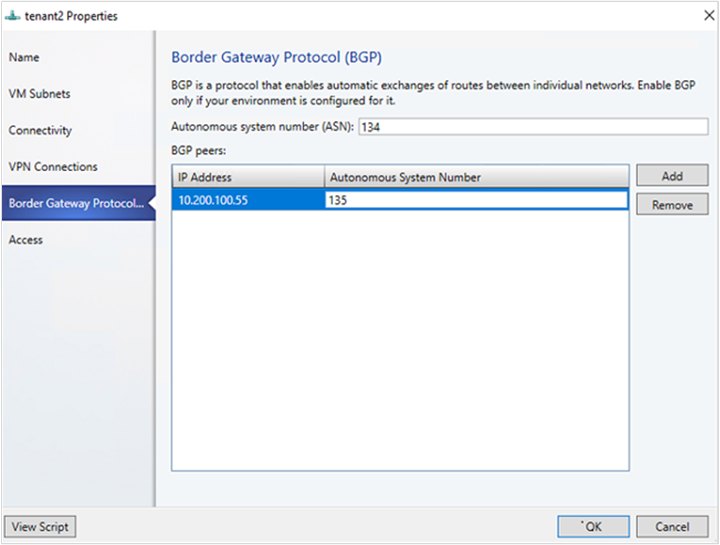

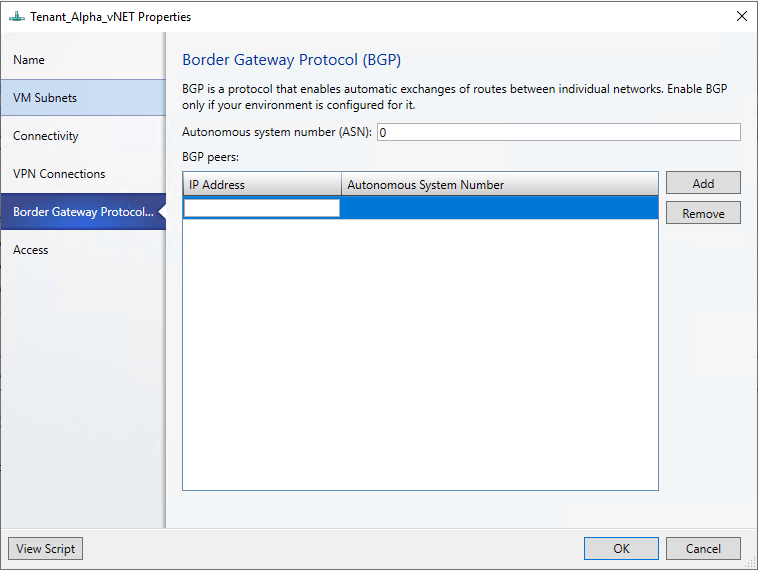

- Pokud jste na stránce Připojení vybrali možnost Povolit protokol BGP (Border Gateway Protocol), můžete vyplnit ASN, IP adresu partnerského uzlu BGP a jeho ASN na stránce průvodce Border Gateway Protocol , jak je znázorněno níže:

- Pokud chcete připojení ověřit, zkuste odeslat příkaz ping na IP adresu vzdáleného koncového bodu z jednoho z virtuálních počítačů ve vaší síti virtuálních počítačů.

Konfigurace tunelového propojení GRE

Tunely GRE umožňují připojení mezi virtuálními sítěmi tenanta a externími sítěmi. Vzhledem k tomu, že protokol GRE je jednoduchý a podpora gre je k dispozici na většině síťových zařízení, stává se ideální volbou pro tunelování, kde není vyžadováno šifrování dat. Podpora GRE v tunelech Sit-to-Site (S2S) usnadňuje přesměrování provozu mezi virtuálními sítěmi tenanta a externími sítěmi tenanta.

Použijte následující postup:

- Vyberte síť virtuálních počítačů, pro kterou chcete nakonfigurovat připojení S2S GRE, a vyberte Připojení.

- Vyberte Připojit k jiné síti prostřednictvím tunelu VPN. Pokud chcete volitelně v datovém centru povolit vytvoření partnerského vztahu protokolu BGP, vyberte Povolit protokol BGP (Border Gateway Protocol).

- Vyberte službu síťového adaptéru pro zařízení brány.

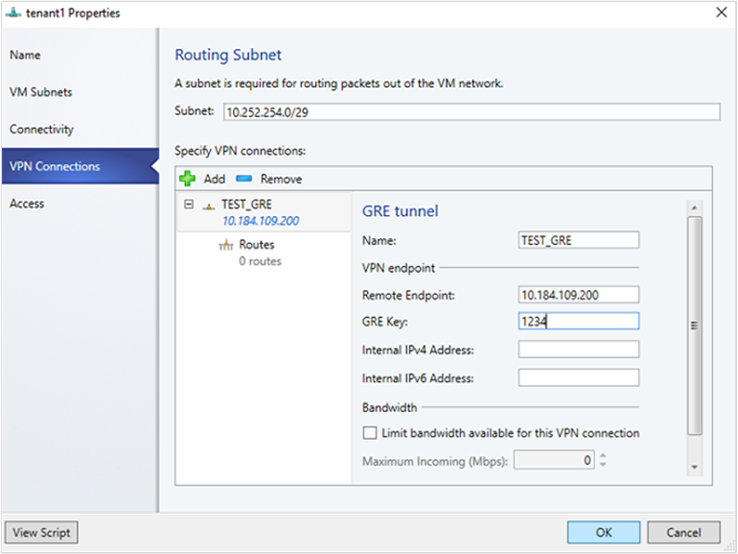

- Vyberte VPN Connections>Přidat>Přidat tunel GRE.

- Zadejte podsíť, jak je znázorněno v následujícím diagramu. Tato podsíť se používá ke směrování odchozích paketů ze sítě virtuálních počítačů. Tato podsíť nemusí být ve vašem datacentru předem nakonfigurovaná.

- Zadejte název připojení a IP adresu vzdáleného koncového bodu.

- Zadejte klíč GRE.

- Volitelně můžete vyplnit další pole na této obrazovce; tyto hodnoty nejsou k nastavení připojení potřeba.

- Do pole Trasy zadejte všechny vzdálené podsítě, ke kterým se chcete připojovat. Pokud jste v části Připojení vybrali povolit protokol BGP (Border Gateway Protocol), můžete tuto obrazovku ponechat prázdnou a místo toho vyplnit pole ASN, IP adresy partnerského uzlu BGP a ASN na kartě Border Gateway Protocol.

- Pro zbývající nastavení můžete použít výchozí hodnoty.

- Pokud chcete připojení ověřit, zkuste použít příkaz ping na IP adresu vzdáleného koncového bodu na některém virtuálním počítači ve vaší síti virtuálních počítačů.

Konfigurace připojení IPsec a GRE ve vzdálené lokalitě

Při nastavování připojení IPSec\GRE na vzdáleném partnerském zařízení použijte IP adresu koncového bodu sítě virtuálního počítače z uživatelského rozhraní VMM jako cílovou adresu.

Konfigurace předávání L3

Předávání L3 umožňuje připojení mezi fyzickou infrastrukturou v datacentru a virtualizovanou infrastrukturou v cloudu virtualizace sítě Hyper-V.

Pomocí předávání L3 se klientské síťové virtuální počítače můžou připojit k fyzické síti prostřednictvím brány Windows Server 2016 SDN, která je už nakonfigurovaná v prostředí SDN. V tomto případě brána SDN funguje jako směrovač mezi virtualizovanou a fyzickou sítí.

Další informace najdete v těchto článcích: Brána Windows Serveru jako přesměrovací brána a Vysoká dostupnost brány RAS.

Před pokusem o konfiguraci L3 se ujistěte, že platí následující:

- Musíte být přihlášení na serveru VMM jako správce.

- Pro každou síť virtuálních počítačů tenanta, pro kterou je potřeba nastavit předávání L3, musíte nakonfigurovat jedinečnou logickou síť dalšího segmentu směrování s jedinečným ID sítě VLAN. Mezi sítí tenanta a odpovídající fyzickou sítí (s jedinečným ID sítě VLAN) musí existovat mapování 1:1.

Pomocí následujícího postupu vytvořte logickou síť dalšího segmentu směrování v NÁSTROJi SCVMM:

V konzole VMM vyberte Logické sítě, klikněte pravým tlačítkem a vyberte Vytvořit logickou síť.

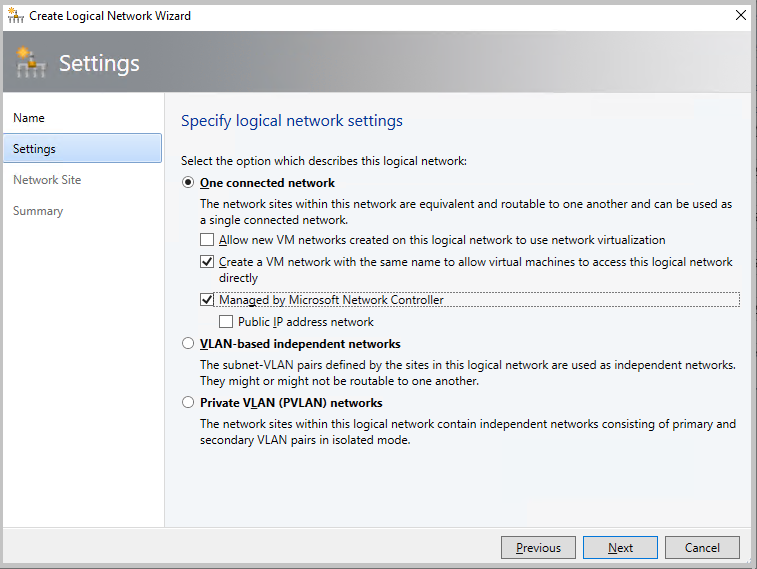

Na stránce Nastavení zvolte Jedna propojená síť a zaškrtněte políčko Vytvořit síť virtuálních počítačů se stejným názvem, aby virtuální počítače mohly k této logické síti přistupovat přímo a Spravované síťovým adaptérem Společnosti Microsoft.

Vytvořte fond IP adres pro tuto novou logickou síť.

PRO nastavení předávání L3 se ve skriptu vyžaduje IP adresa z tohoto fondu.

Následující tabulka obsahuje příklady dynamických a statických připojení L3.

| Parametr | Podrobnosti a ukázkové hodnoty |

|---|---|

| L3VPNConnectionName | Uživatelem definovaný název pro síťové připojení s předáváním L3. Příklad: Contoso_L3_GW |

| VmNetworkName | Název virtuální sítě tenanta, která je dosažitelná přes síťové připojení L3. Tato síť musí existovat při spuštění skriptu. Příklad: ContosoVMNetwork |

| NextHopVMNetworkName | Uživatelem definovaný název pro síť virtuálních počítačů dalšího směrování, která byla vytvořena jako předpoklad. Představuje fyzickou síť, která chce komunikovat se sítí virtuálních počítačů tenanta. Tato síť musí existovat při spuštění tohoto skriptu. Příklad: Contoso_L3_Network |

| LocalIPAddresses | IP adresy, které se mají konfigurovat v síťovém rozhraní L3 brány SDN. Tato IP adresa musí patřit do logické sítě dalšího segmentu směrování, kterou jste vytvořili. Musíte také zadat masku podsítě. Příklad: 10.127.134.55/25 |

| PeerIPAddresses | IP adresa brány fyzické sítě dosažitelná přes logickou síť L3. Tato IP adresa musí patřit do logické sítě dalšího segmentu směrování, kterou jste vytvořili v rámci požadavků. Tato IP adresa bude sloužit jako další segment směrování, jakmile provoz směřující do fyzické sítě ze sítě tenanta virtuálních počítačů dosáhne brány SDN. Příklad: 10.127.134.65 |

| GatewaySubnet | Podsíť, která se má použít ke směrování mezi bránou HNV a virtuální sítí tenanta. Můžete použít libovolnou podsíť a zajistit, aby se nepřekrývaly s logickou sítí dalšího segmentu směrování. Příklad:192.168.2.0/24 |

| RoutingSubnets | Statické trasy, které musí být v rozhraní L3 brány Virtualizace sítě Hyper-V. Tyto trasy jsou určené pro podsítě fyzické sítě, které by měly být dostupné ze sítě virtuálních počítačů tenanta přes připojení L3. |

| EnableBGP | Možnost k povolení brány BGP. Výchozí hodnota: false. |

| TenantASNRoutingSubnets | Číslo ASN brány tenanta, pouze pokud je povolený protokol BGP. |

Spuštěním následujícího skriptu nastavte předávání L3. Informace o tom, co jednotlivé parametry skriptu identifikují, najdete v tabulce výše.

param (

[Parameter(Mandatory=$true)]

# Name of the L3 VPN connection

$L3VPNConnectionName,

[Parameter(Mandatory=$true)]

# Name of the VM network to create gateway

$VmNetworkName,

[Parameter(Mandatory=$true)]

# Name of the Next Hop one connected VM network

# used for forwarding

$NextHopVmNetworkName,

[Parameter(Mandatory=$true)]

# IPAddresses on the local side that will be used

# for forwarding

# Format should be @("10.10.10.100/24")

$LocalIPAddresses,

[Parameter(Mandatory=$true)]

# IPAddresses on the remote side that will be used

# for forwarding

# Format should be @("10.10.10.200")

$PeerIPAddresses,

[Parameter(Mandatory=$false)]

# Subnet for the L3 gateway

# default value 10.254.254.0/29

$GatewaySubnet = "10.254.254.0/29",

[Parameter(Mandatory=$false)]

# List of subnets for remote tenants to add routes for static routing

# Format should be @("14.1.20.0/24","14.1.20.0/24");

$RoutingSubnets = @(),

[Parameter(Mandatory=$false)]

# Enable BGP in the tenant space

$EnableBGP = $false,

[Parameter(Mandatory=$false)]

# ASN number for the tenant gateway

# Only applicable when EnableBGP is true

$TenantASN = "0"

)

# Import SC-VMM PowerShell module

Import-Module virtualmachinemanager

# Retrieve Tenant VNET info and exit if VM Network not available

$vmNetwork = Get-SCVMNetwork -Name $VmNetworkName;

if ($vmNetwork -eq $null)

{

Write-Verbose "VM Network $VmNetworkName not found, quitting"

return

}

# Retrieve L3 Network info and exit if VM Network not available

$nextHopVmNetwork = Get-SCVMNetwork -Name $NextHopVmNetworkName;

if ($nextHopVmNetwork -eq $null)

{

Write-Verbose "Next Hop L3 VM Network $NextHopVmNetworkName not found, quitting"

return

}

# Retrieve gateway Service and exit if not available

$gatewayDevice = Get-SCNetworkGateway | Where {$_.Model -Match "Microsoft Network Controller"};

if ($gatewayDevice -eq $null)

{

Write-Verbose "Gateway Service not found, quitting"

return

}

# Retrieve Tenant Virtual Gateway info

$vmNetworkGatewayName = $VmNetwork.Name + "_Gateway";

$VmNetworkGateway = Get-SCVMNetworkGateway -Name $vmNetworkGatewayName -VMNetwork $vmNetwork

# Create a new Tenant Virtual Gateway if not configured

if($VmNetworkGateway -eq $null)

{

if($EnableBGP -eq $false)

{

# Create a new Virtual Gateway for tenant

$VmNetworkGateway = Add-SCVMNetworkGateway -Name $vmNetworkGatewayName -EnableBGP $false -NetworkGateway $gatewayDevice -VMNetwork $vmNetwork -RoutingIPSubnet $GatewaySubnet;

}

else

{

if($TenantASN -eq "0")

{

Write-Verbose "Please specify valid ASN when using BGP"

return

}

# Create a new Virtual Gateway for tenant

$VmNetworkGateway = Add-SCVMNetworkGateway -Name $vmNetworkGatewayName -EnableBGP $true -NetworkGateway $gatewayDevice -VMNetwork $vmNetwork -RoutingIPSubnet $GatewaySubnet -AutonomousSystemNumber $TenantASN;

}

}

if ($VmNetworkGateway -eq $null)

{

Write-Verbose "Could not Find / Create Virtual Gateway for $($VmNetwork.Name), quitting"

return

}

# Check if the network connection already exists

$vpnConnection = Get-SCVPNConnection -VMNetworkGateway $VmNetworkGateway -Name $L3VPNConnectionName

if ($vpnConnection -ne $null)

{

Write-Verbose "L3 Network Connection for $($VmNetwork.Name) already configured, skipping"

}

else

{

# Create a new L3 Network connection for tenant

$vpnConnection = Add-SCVPNConnection -NextHopNetwork $nexthopvmNetwork -Name $L3VPNConnectionName -IPAddresses $LocalIPAddresses -PeerIPAddresses $PeerIPAddresses -VMNetworkGateway $VmNetworkGateway -protocol L3;

if ($vpnConnection -eq $null)

{

Write-Verbose "Could not add network connection for $($VmNetwork.Name), quitting"

return

}

Write-Output "Created VPN Connection " $vpnConnection;

}

# Add all the required static routes to the newly created network connection interface

foreach($route in $RoutingSubnets)

{

Add-SCNetworkRoute -IPSubnet $route -RunAsynchronously -VPNConnection $vpnConnection -VMNetworkGateway $VmNetworkGateway

}

Konfigurace předávání L3

Předávání L3 umožňuje připojení mezi fyzickou infrastrukturou v datacentru a virtualizovanou infrastrukturou v cloudu virtualizace sítě Hyper-V.

Pomocí přesměrování L3 se virtuální počítače klientské sítě můžou připojit k fyzické síti prostřednictvím brány SDN Windows Server 2016/2019, která je už nakonfigurovaná v prostředí SDN. V tomto případě brána SDN funguje jako směrovač mezi virtualizovanou a fyzickou sítí.

Pomocí přesměrování L3 se virtuální počítače klientské sítě můžou připojit k fyzické síti prostřednictvím brány SDN Windows Server 2016/2019/2022, která je už nakonfigurovaná v prostředí SDN. V tomto případě brána SDN funguje jako směrovač mezi virtualizovanou a fyzickou sítí.

Další informace najdete v těchto článcích: Brána Windows Serveru jako přesměrovací brána a Vysoká dostupnost brány RAS.

Před pokusem o konfiguraci připojení L3 se ujistěte, že platí následující:

- Musíte být přihlášení na serveru VMM jako správce.

- Pro každou síť virtuálních počítačů tenanta, pro kterou je potřeba nastavit předávání L3, musíte nakonfigurovat jedinečnou logickou síť dalšího segmentu směrování s jedinečným ID sítě VLAN. Mezi sítí tenanta a odpovídající fyzickou sítí (s jedinečným ID sítě VLAN) musí existovat mapování 1:1.

Pomocí následujících kroků vytvořte logickou síť dalšího segmentu směrování v nástroji VMM:

V konzole VMM vyberte Logické sítě, klikněte pravým tlačítkem a vyberte Vytvořit logickou síť.

Na stránce Nastavení zvolte Jedna propojená síť a vyberte Vytvořit síť virtuálních počítačů se stejným názvem, aby virtuální počítače mohly přistupovat k této logické síti přímo a spravované síťovým adaptérem Microsoftu.

Poznámka

Od verze VMM 2019 UR1 se jedna připojená síť změnila na Připojená síť.

- Vytvořte fond IP adres pro tuto novou logickou síť. IP adresa z tohoto fondu se vyžaduje pro nastavení předávání L3.

Ke konfiguraci předávání L3 použijte následující postup:

Poznámka

U připojení VPN L3 nemůžete omezit šířku pásma.

V konzole VMM vyberte virtuální síť tenanta, kterou chcete připojit k fyzické síti prostřednictvím brány L3.

Klikněte pravým tlačítkem na vybranou virtuální síť tenanta a vyberte Vlastnosti>připojení.

Vyberte Připojit k jiné síti prostřednictvím tunelu VPN. Pokud chcete volitelně v datovém centru povolit vytvoření partnerského vztahu protokolu BGP, vyberte Povolit protokol BGP (Border Gateway Protocol).

Vyberte službu síťového adaptéru pro zařízení brány.

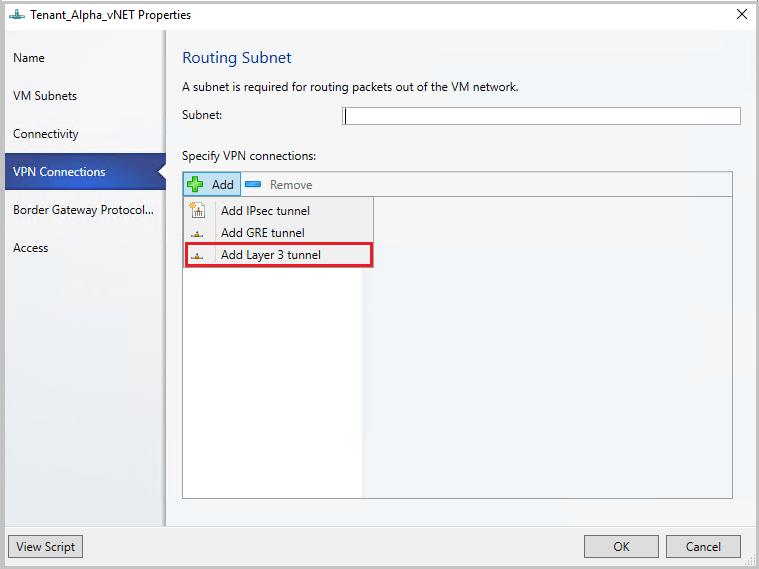

Na stránce Connections VPN vyberte Přidat>přidat tunel vrstvy 3.

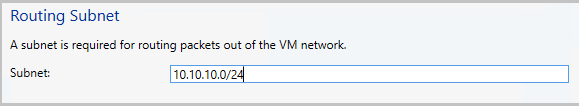

Zadejte podsíť ve formátu zápisu CIDR pro podsíť směrování. Tato podsíť se používá ke směrování odchozích paketů ze sítě virtuálních počítačů. Tuto podsíť nemusíte ve svém datacentru předem konfigurovat.

Použijte následující informace a nakonfigurujte připojení L3:

| Parametr | Podrobnosti |

|---|---|

| Name | Uživatelem definovaný název pro síťové připojení s předáváním L3. |

| Síť virtuálních počítačů (NextHop) | Uživatelem definovaný název pro síť virtuálních počítačů dalšího směrování, která byla vytvořena jako předpoklad. Představuje fyzickou síť, která chce komunikovat se sítí virtuálních počítačů tenanta. Když vyberete Procházet, bude k dispozici pouze jedna propojená síť virtuálních počítačů spravovaná pomocí síťové služby. |

| IP adresa partnerského vzájemného vztahu | IP adresa brány fyzické sítě dosažitelná přes logickou síť L3. Tato IP adresa musí patřit do logické sítě dalšího segmentu směrování, kterou jste vytvořili jako předpoklad. Tato IP adresa bude sloužit jako další segment směrování, jakmile provoz směřující do fyzické sítě ze sítě tenanta virtuálních počítačů dosáhne brány SDN. Musí se jednat o adresu IPv4. Může existovat více partnerských IP adres, které musí být oddělené čárkami. |

| Místní IP adresy | IP adresy, které se mají konfigurovat v síťovém rozhraní L3 brány SDN. Tyto IP adresy musí patřit do logické sítě dalšího segmentu směrování, kterou jste vytvořili jako předpoklad. Musíte také zadat masku podsítě. Příklad: 10.127.134.55/25. Musí se jednat o adresu IPv4 a měla by být ve formátu zápisu CIDR. IP adresa partnerského partnera a místní IP adresy by měly být ze stejného fondu. Tyto IP adresy by měly patřit do podsítě definované v definici logické sítě sítě virtuálních počítačů. |

Pokud používáte statické trasy, zadejte do pole Trasy všechny vzdálené podsítě, ke kterým se chcete připojit.

Poznámka

Ve fyzické síti musíte nakonfigurovat trasy pro podsítě virtuální sítě tenanta s dalším segmentem směrování jako IP adresou rozhraní L3 na bráně SDN (místní IP adresa použitá při vytváření připojení L3). To zajišťuje správné směrování zpětného provozu do virtuální sítě tenanta přes bránu SDN.

Pokud používáte protokol BGP, ujistěte se, že je vytvořený partnerský vztah protokolu BGP mezi IP adresou interního rozhraní brány SDN, která se nachází v jiné přihrádce na virtuálním počítači brány (ne ve výchozí přihrádce) a partnerským zařízením ve fyzické síti.

Aby protokol BGP fungoval, musíte provést následující kroky:

Přidejte partnerský uzel protokolu BGP pro připojení L3. Na stránce Border Gateway Protocol zadejte své ASN, IP adresu partnerského protokolu BGP a jeho ASN.

Určete interní adresu brány SDN, jak je podrobně popsáno v následující části.

Vytvořte partnerský uzel protokolu BGP na vzdálené straně (brána fyzické sítě). Při vytváření partnerského uzlu protokolu BGP použijte jako IP adresu partnerského uzlu interní adresu brány SDN (jak bylo určeno v předchozím kroku).

Nakonfigurujte trasu ve fyzické síti s cílem jako interní adresou brány SDN a dalším segmentem směrování ip adresou rozhraní L3 (hodnota místní IP adresy použitá při vytváření připojení L3).

Poznámka

Po konfiguraci připojení L3 musíte nakonfigurovat trasy ve vaší fyzické síti pro podsítě virtuální sítě klienta, přičemž další segment směrování bude IP adresa rozhraní L3 v bráně SDN (ve skriptu parametr LocalIpAddresses). To zajišťuje správné směrování zpětného provozu do virtuální sítě tenanta přes bránu SDN.

Pomocí připojení L3 můžete nakonfigurovat statické trasy nebo dynamické trasy (přes protokol BGP). Pokud používáte statické trasy, můžete je přidat pomocí rutiny Add-SCNetworkRoute , jak je popsáno v následujícím skriptu.

Pokud používáte protokol BGP s tunelovým připojením L3, musí se partnerský vztah protokolu BGP navázat mezi IP adresou interního rozhraní brány SDN, která se nachází v jiné přihrádce na virtuálním počítači brány (ne ve výchozí přihrádce) a partnerským zařízením ve fyzické síti.

Aby protokol BGP fungoval, musíte použít následující kroky:

Přidejte partnerský uzel protokolu BGP pro připojení L3 pomocí rutiny Add-SCBGPPeer .

Příklad: Add-SCBGPPeer -Name "peer1" -PeerIPAddress "12.13.14.15" -PeerASN 15 -VMNetworkGateway $VmNetworkGateway

Určete interní adresu brány SDN, jak je podrobně popsáno v následující části.

Vytvořte partnerský uzel protokolu BGP na vzdálené straně (brána fyzické sítě). Při vytváření partnerského uzlu protokolu BGP použijte jako IP adresu partnerského uzlu interní adresu brány SDN (určenou v kroku 2 výše).

Nakonfigurujte trasu ve fyzické síti s cílem jako interní adresou brány SDN a dalším segmentem směrování IP adresa rozhraní L3 (parametr LocalIPAddresses ve skriptu).

Určení interní adresy brány SDN

Použijte následující postup:

V počítači nainstalovaném na síťovém adaptéru nebo v počítači, který byl nakonfigurován jako klient síťového adaptéru, spusťte následující rutiny PowerShellu:

$gateway = Get-NetworkControllerVirtualGateway -ConnectionUri <REST uri of your deployment>

$gateway.Properties.NetworkConnections.Properties.IPAddresses

Výsledky tohoto příkazu můžou zobrazit více virtuálních bran v závislosti na tom, kolik tenantů má nakonfigurovaná připojení brány. Každá virtuální brána může mít několik připojení (IPSec, GRE, L3).

Protože už znáte IP adresu rozhraní L3 (LocalIPAddresses) připojení, můžete na základě této IP adresy identifikovat správné připojení. Jakmile budete mít správné síťové připojení, spuštěním následujícího příkazu (u odpovídající virtuální brány) získejte IP adresu směrovače protokolu BGP virtuální brány.

$gateway.Properties.BgpRouters.Properties.RouterIp

Výsledek tohoto příkazu poskytne IP adresu, kterou musíte nakonfigurovat na vzdáleném směrovači jako IP adresu partnerského počítače.

Nastavení selektoru provozu z PowerShellu v nástroji VMM

Použijte následující postup:

Poznámka

Použité hodnoty jsou pouze příklady.

Vytvořte volič přenosu s využitím následujících parametrů.

$t= new-object Microsoft.VirtualManager.Remoting.TrafficSelector $t.Type=7 // IPV4=7, IPV6=8 $t.ProtocolId=6 // TCP =6, reference: https://en.wikipedia.org/wiki/List_of_IP_protocol_numbers $t.PortEnd=5090 $t.PortStart=5080 $t.IpAddressStart=10.100.101.10 $t.IpAddressEnd=10.100.101.100Vytvořený volič přenosu nakonfigurujte pomocí parametru -LocalTrafficSelectors rutiny Add-SCVPNConnection nebo Set-SCVPNConnection.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro