Integrace sítě

Tento článek se zabývá integrací sítě Azure Stack pro modulární datové centrum Azure.

Hraniční připojení (odchozí připojení)

Plánování integrace sítě je důležitým předpokladem úspěšného nasazení, provozu a správy integrovaných systémů Azure Stack. Plánování připojení hranice začíná tím, že zvolíte, jestli chcete používat dynamické směrování s protokolem BGP (Border Gateway Protocol) nebo statickým směrováním. Dynamické směrování vyžaduje, abyste přiřadili 16bitové číslo autonomního systému protokolu BGP (veřejné nebo soukromé). Statické směrování používá statickou výchozí trasu, která je přiřazená hraničním zařízením.

Hraniční přepínače vyžadují odchozí připojení vrstvy 3 s IP adresami typu point-to-point (/30 sítě) nakonfigurovanými na fyzických rozhraních. Odchozí propojení vrstvy 2 s hraničními přepínači podporujícími operace služby Azure Stack se nepodporuje.

Směrování protokolu BGP

Použití protokolu dynamického směrování, jako je BGP, zaručuje, že váš systém bude vždy vědět o změnách sítě a usnadní správu. Kvůli lepšímu zabezpečení můžete nastavit heslo pro partnerský vztah protokolu BGP mezi hraničním a hraničním zařízením.

Jak je znázorněno na následujícím diagramu, inzerce privátního prostoru IP adres na přepínači TOR (top-of-rack) je blokována pomocí seznamu předpon. Seznam předpon odmítne inzerování privátní sítě a použije se jako mapa trasy pro připojení mezi TOR a hraniční sítí.

Softwarový nástroj pro vyrovnávání zatížení (SLB) spuštěný v rámci řešení Azure Stack je partnerský vztah se zařízeními TOR, aby mohl dynamicky inzerovat VIRTUÁLNÍ adresy.

Aby se zajistilo, že se provoz uživatelů okamžitě a transparentně obnoví po selhání, umožňuje virtuální privátní cloud nebo agregace propojení s více skříněmi (MLAG) nakonfigurovaná mezi zařízeními TOR použití MLAG pro hostitele a HSRP nebo VRRP, která zajišťuje redundanci sítě pro sítě IP.

Statické směrování

Statické směrování vyžaduje další konfiguraci hraničních zařízení. Vyžaduje více ručních zásahů a správy a také důkladnou analýzu před jakoukoli změnou. Vrácení problémů způsobených chybou konfigurace může v závislosti na provedených změnách trvat déle. Tuto metodu směrování nedoporučujeme, ale je podporovaná.

Pokud chcete integrovat Azure Stack do síťového prostředí pomocí statického směrování, musí být připojená všechna čtyři fyzická propojení mezi hraničním a hraničním zařízením. Vysokou dostupnost není možné zaručit kvůli fungování statického směrování.

Hraniční zařízení musí být nakonfigurované se statickými trasami odkazujícími na každou ze čtyř IP adres typu point-to-point nastavených mezi okrajem a ohraničením pro provoz směřující do jakékoli sítě ve službě Azure Stack. K provozu se ale vyžaduje jenom externí nebo veřejná virtuální ip adresa. Pro počáteční nasazení se vyžadují statické trasy do řadiče pro správu základní desky a externí sítě. Operátoři můžou ponechat statické trasy na hranici pro přístup k prostředkům správy, které se nacházejí v řadiči pro správu základní desky a v síti infrastruktury. Přidání statických tras pro přepínání infrastruktury a sítí pro správu přepínačů je volitelné.

Zařízení TOR jsou nakonfigurovaná se statickou výchozí trasou odesílající veškerý provoz do hraničních zařízení. Jedna výjimka provozu výchozího pravidla je pro privátní prostor, který je blokován pomocí seznamu řízení přístupu použitého u připojení TOR k hraničnímu připojení.

Statické směrování se vztahuje jenom na odchozí propojení mezi hraničními a hraničními přepínači. Dynamické směrování protokolu BGP se používá uvnitř racku, protože je nezbytným nástrojem pro SLB a další komponenty a nedá se zakázat ani odebrat.

* Síť řadiče pro správu základní desky je po nasazení volitelná.

** Síť infrastruktury přepínače je volitelná, protože celá síť může být zahrnuta do sítě pro správu přepínačů.

Síť pro správu přepínačů je povinná a je možné ji přidat odděleně od sítě infrastruktury přepínače.

Transparentní proxy server

Pokud vaše datacentrum vyžaduje, aby veškerý provoz používal proxy server, musíte nakonfigurovat transparentní proxy server tak, aby zpracovával veškerý provoz z racku a zpracovával ho podle zásad. Provoz mezi zónami v síti musíte oddělit.

Řešení Azure Stack nepodporuje běžné webové proxy servery.

Transparentní proxy server (označovaný také jako zachytávání, vložený nebo vynucený proxy server) zachytává normální komunikaci na síťové vrstvě bez nutnosti zvláštní konfigurace klienta. Klienti nemusí vědět o existenci proxy serveru.

Zachycování provozu SSL se nepodporuje a při přístupu ke koncovým bodům může vést k selháním služby. Maximální podporovaný časový limit pro komunikaci s koncovými body vyžadovanými pro identitu je 60 sekund se třemi opakovanými pokusy.

DNS

Tato část se zabývá konfigurací DNS (Domain Name System).

Konfigurace podmíněného předávání DNS

Tyto pokyny platí jenom pro nasazení Active Directory Federation Services (AD FS) (AD FS).

Pokud chcete povolit překlad ip adres se stávající infrastrukturou DNS, nakonfigurujte podmíněné předávání.

Pokud chcete přidat podmíněný nástroj pro předávání, musíte použít privilegovaný koncový bod.

Pro účely tohoto postupu použijte počítač v síti datového centra, který může komunikovat s privilegovaným koncovým bodem ve službě Azure Stack.

Otevřete relaci se zvýšenými oprávněními Windows PowerShell (spusťte jako správce). Připojte se k IP adrese privilegovaného koncového bodu. Použijte přihlašovací údaje pro ověřování CloudAdmin.

\$cred=Get-Credential Enter-PSSession -ComputerName \<IP Address of ERCS\> -ConfigurationName PrivilegedEndpoint -Credential \$credPo připojení k privilegovanému koncovému bodu spusťte následující příkaz PowerShellu. Nahraďte ukázkové hodnoty zadané názvem domény a IP adresami serverů DNS, které chcete použít.

Register-CustomDnsServer -CustomDomainName "contoso.com" -CustomDnsIPAddresses "192.168.1.1","192.168.1.2"

Překlad názvů DNS služby Azure Stack mimo Azure Stack

Autoritativní servery jsou ty, které obsahují informace o externí zóně DNS a všechny uživatelem vytvořené zóny. Integrací s těmito servery povolíte delegování zóny nebo podmíněné předávání pro překlad názvů DNS služby Azure Stack mimo Azure Stack.

Získání informací o externím koncovém bodu serveru DNS

K integraci nasazení služby Azure Stack s infrastrukturou DNS potřebujete následující informace:

- Plně kvalifikované názvy domén serveru DNS

- IP adresy serveru DNS

Plně kvalifikované názvy domén pro servery DNS služby Azure Stack mají následující formát:

- <NAMINGPREFIX-ns01>.<OBLAST>.<EXTERNALDOMAINNAME>

- <NAMINGPREFIX-ns02>.<OBLAST>.<EXTERNALDOMAINNAME>

Pomocí ukázkových hodnot jsou plně kvalifikované názvy domén pro servery DNS následující:

- azs-ns01.east.cloud.fabrikam.com

- azs-ns02.east.cloud.fabrikam.com

Tyto informace jsou k dispozici na portálu pro správu, ale také vytvořené na konci všech nasazení služby Azure Stack v souboru s názvem AzureStackStampInformation.json. Tento soubor se nachází ve složce C:\CloudDeployment\logs virtuálního počítače nasazení. Pokud si nejste jistí, jaké hodnoty byly použity pro nasazení služby Azure Stack, můžete hodnoty získat odsud.

Pokud už virtuální počítač nasazení není dostupný nebo je nedostupný, můžete tyto hodnoty získat připojením k privilegovanému koncovému bodu a spuštěním rutiny PowerShellu Get-AzureStackStampInformation . Další informace najdete v tématu Privilegovaný koncový bod.

Nastavení podmíněného předávání do služby Azure Stack

Nejjednodušším a nejbezpečnějším způsobem integrace služby Azure Stack s infrastrukturou DNS je provést podmíněné přesměrování zóny ze serveru, který je hostitelem nadřazené zóny. Tento přístup doporučujeme, pokud máte přímou kontrolu nad servery DNS, které hostují nadřazenou zónu pro externí obor názvů DNS služby Azure Stack.

Pokud nevíte, jak provést podmíněné přeposílání pomocí DNS, podívejte se na článek o přiřazení podmíněného předávání pro název domény na TechNetu nebo v dokumentaci specifické pro vaše řešení DNS.

Ve scénářích, kdy jste zadali externí zónu DNS služby Azure Stack tak, aby vypadala jako podřízená doména názvu vaší podnikové domény, není možné použít podmíněné přesměrování. Delegování DNS musí být nakonfigurované.

Příklad:

- Název domény DNS společnosti: contoso.com

- Název externí domény DNS služby Azure Stack: azurestack.contoso.com

Úprava IP adres pro předávání DNS

IP adresy pro předávání DNS se nastavují během nasazování služby Azure Stack. Pokud je z nějakého důvodu potřeba aktualizovat IP adresy služby pro předávání, můžete hodnoty upravit připojením k privilegovanému koncovému bodu a spuštěním rutin PowerShellu Get-AzSDnsForwardera Set-AzSDnsForwarder [[-IPAddress] <IPAddress[]>]. Další informace najdete v tématu Privilegovaný koncový bod.

Delegování externí zóny DNS do služby Azure Stack

Aby bylo možné přeložit názvy DNS mimo nasazení služby Azure Stack, musíte nastavit delegování DNS.

Každý registrátor má vlastní nástroje pro správu DNS, které umožňují měnit záznamy názvových serverů pro doménu. Na stránce správy DNS registrátora upravte záznamy NS a nahraďte záznamy NS pro zónu záznamy ve službě Azure Stack.

Většina registrátorů DNS vyžaduje, abyste k dokončení delegování zadali minimálně dva servery DNS.

Brána firewall

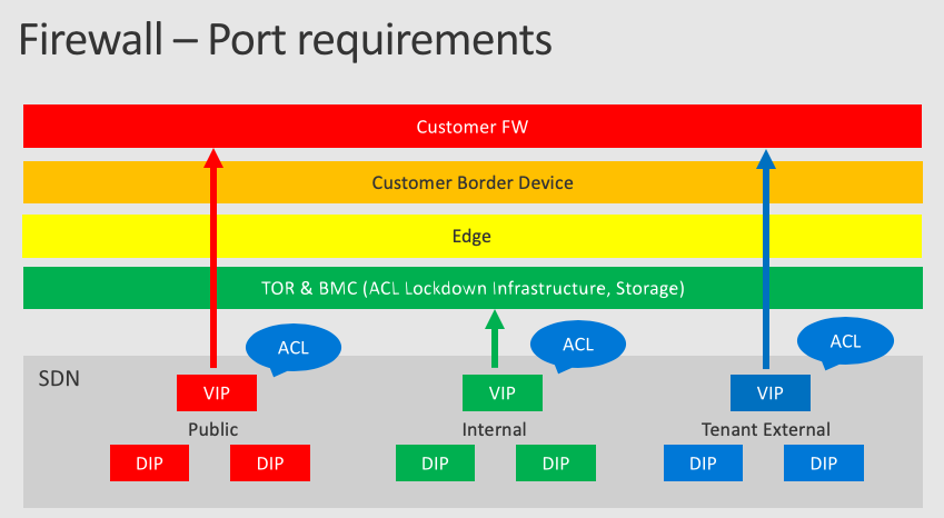

Azure Stack nastavuje virtuální IP adresy pro své role infrastruktury. Tyto virtuální IP adresy se přidělují z fondu veřejných IP adres. Každá virtuální IP adresa je zabezpečena seznamem řízení přístupu (ACL) v softwarově definované síťové vrstvě. Seznamy ACL se také používají napříč fyzickými přepínači (tor a řadič pro správu základní desky) k dalšímu posílení řešení. Pro každý koncový bod v externí zóně DNS, která je zadaná v době nasazení, se vytvoří položka DNS. Například portál User Portal má přiřazenou položku hostitele DNS portálu. <oblast>.<plně kvalifikovaný název domény>.

Následující diagram architektury znázorňuje různé síťové vrstvy a seznamy ACL.

Porty a adresy URL

Pokud chcete služby Azure Stack, jako jsou portály, Azure Resource Manager a DNS zpřístupnit externím sítím, musíte povolit příchozí provoz do těchto koncových bodů pro konkrétní adresy URL, porty a protokoly.

V nasazení, kde řešení chrání transparentní odchozí proxy server nebo brána firewall, musíte povolit konkrétní porty a adresy URL pro příchozí i odchozí komunikaci. Mezi příklady patří porty a adresy URL pro identitu, Marketplace služby Azure Stack Hub, data o opravách a aktualizacích, registraci a využití.

Odchozí komunikace

Azure Stack podporuje pouze transparentní proxy servery. V nasazení s transparentním odchozím proxy serverem na tradiční proxy server musíte povolit porty a adresy URL v následující tabulce pro odchozí komunikaci při nasazení v režimu připojení.

Zachycování provozu SSL se nepodporuje a při přístupu ke koncovým bodům může vést k selháním služby. Maximální podporovaný časový limit pro komunikaci s koncovými body vyžadovanými pro identitu je 60 sekund.

Poznámka

Azure Stack nepodporuje připojení ke službám Azure uvedeným v následující tabulce pomocí Azure ExpressRoute, protože ExpressRoute nemusí být schopen směrovat provoz do všech koncových bodů.

| Účel | Cílová adresa URL | Protokol | Porty | Zdrojová síť |

|---|---|---|---|---|

| Identita | Azure login.windows.net login.microsoftonline.com graph.windows.net https://secure.aadcdn.microsoftonline-p.com www.office.com ManagementServiceUri = https://management.core.windows.net ARMUri = https://management.azure.com https://*.msftauth.net https://*.msauth.net https://*.msocdn.com Azure Government https://login.microsoftonline.us/ https://graph.windows.net/ Azure (Čína) 21Vianet https://login.chinacloudapi.cn/ https://graph.chinacloudapi.cn/ Azure (Německo) https://login.microsoftonline.de/ https://graph.cloudapi.de/ |

HTTP HTTPS |

80 443 |

Veřejná VIRTUÁLNÍ IP adresa – /27 Síť veřejné infrastruktury |

| Syndikace marketplace služby Azure Stack Hub | Azure https://management.azure.com https://*.blob.core.windows.net https://*.azureedge.net Azure Government https://management.usgovcloudapi.net/ https://*.blob.core.usgovcloudapi.net/ Azure (Čína) 21Vianet https://management.chinacloudapi.cn/ http://*.blob.core.chinacloudapi.cn |

HTTPS | 443 | Veřejná VIRTUÁLNÍ IP adresa – /27 |

| Oprava a aktualizace | https://*.azureedge.net https://aka.ms/azurestackautomaticupdate |

HTTPS | 443 | Veřejná VIRTUÁLNÍ IP adresa – /27 |

| Registrace | Azure https://management.azure.com Azure Government https://management.usgovcloudapi.net/ Azure (Čína) 21Vianet https://management.chinacloudapi.cn |

HTTPS | 443 | Veřejná VIRTUÁLNÍ IP adresa – /27 |

| Využití | Azure https://*.trafficmanager.net Azure Government https://*.usgovtrafficmanager.net Azure (Čína) 21Vianet https://*.trafficmanager.cn |

HTTPS | 443 | Veřejná VIRTUÁLNÍ IP adresa – /27 |

| Windows Defender | *.wdcp.microsoft.com *.wdcpalt.microsoft.com *.wd.microsoft.com *.update.microsoft.com *.download.microsoft.com https://www.microsoft.com/pkiops/crl https://www.microsoft.com/pkiops/certs https://crl.microsoft.com/pki/crl/products https://www.microsoft.com/pki/certs https://secure.aadcdn.microsoftonline-p.com |

HTTPS | 80 443 |

Veřejná VIRTUÁLNÍ IP adresa – /27 Síť veřejné infrastruktury |

| NTP | IP adresa serveru NTP zadanou pro nasazení | UDP | 123 | Veřejná VIRTUÁLNÍ IP adresa – /27 |

| DNS | IP adresa serveru DNS zadanou pro nasazení | TCP UDP |

53 | Veřejná VIRTUÁLNÍ IP adresa – /27 |

| Seznamu crl | Adresa URL v části Distribuční body seznamu CRL na vašem certifikátu | HTTP | 80 | Veřejná VIRTUÁLNÍ IP adresa – /27 |

| LDAP | Doménová struktura Služby Active Directory poskytovaná pro integraci s Azure Graphem | TCP UDP |

389 | Veřejná VIRTUÁLNÍ IP adresa – /27 |

| LDAP SSL | Doménová struktura služby Active Directory poskytovaná pro integraci Graphu | TCP | 636 | Veřejná VIRTUÁLNÍ IP adresa – /27 |

| LDAP GC | Doménová struktura služby Active Directory poskytovaná pro integraci Graphu | TCP | 3268 | Veřejná VIRTUÁLNÍ IP adresa – /27 |

| LDAP GC SSL | Doménová struktura služby Active Directory poskytovaná pro integraci Graphu | TCP | 3269 | Veřejná VIRTUÁLNÍ IP adresa – /27 |

| AD FS | Koncový bod metadat služby AD FS poskytnutý pro integraci služby AD FS | TCP | 443 | Veřejná VIRTUÁLNÍ IP adresa – /27 |

| Služba shromažďování diagnostických protokolů | Azure Blob Storage adresa URL sdíleného přístupového podpisu | HTTPS | 443 | Veřejná VIRTUÁLNÍ IP adresa – /27 |

Příchozí komunikace

K publikování koncových bodů služby Azure Stack do externích sítí se vyžaduje sada virtuálních IP adres infrastruktury. Tabulka Endpoint (VIP) zobrazuje jednotlivé koncové body, požadovaný port a protokol. Informace o koncových bodech, které vyžadují další poskytovatele prostředků, jako je poskytovatel prostředků SQL, najdete v dokumentaci k nasazení konkrétního poskytovatele prostředků.

Interní virtuální IP adresy infrastruktury nejsou uvedené, protože se nevyžadují pro publikování služby Azure Stack. Virtuální IP adresy uživatelů jsou dynamické a definované samotnými uživateli bez kontroly operátorem Služby Azure Stack.

Poznámka

IKEv2 VPN je standardní řešení VPN založené na protokolu IPsec, které používá porty UDP 500 a 4500 a port TCP 50. Brány firewall tyto porty ne vždy otevírají, takže vpn IKEv2 nemusí být schopná procházet proxy servery a brány firewall.

| Koncový bod (VIP) | Záznam hostitele DNS A | Protokol | Porty |

|---|---|---|---|

| AD FS | Adfs. <oblast>.<Fqdn> | HTTPS | 443 |

| Azure Portal (správce) | Portál pro správu. <oblast>.<Fqdn> | HTTPS | 443 |

| Adminhosting | *.adminhosting.<oblast>.<Fqdn> | HTTPS | 443 |

| Azure Resource Manager (správce) | Správa správy. <oblast>.<Fqdn> | HTTPS | 443 |

| Azure Portal (uživatel) | Portál. <oblast>.<Fqdn> | HTTPS | 443 |

| Azure Resource Manager (uživatel) | Správa. <oblast>.<Fqdn> | HTTPS | 443 |

| Azure Graph | Grafu. <oblast>.<Fqdn> | HTTPS | 443 |

| Seznam odvolaných certifikátů | Crl.region<.<>Fqdn> | HTTP | 80 |

| DNS | *. <oblast>.<Fqdn> | TCP & UDP | 53 |

| Hostování | *.Hosting.<oblast>.<Fqdn> | HTTPS | 443 |

| Azure Key Vault (uživatel) | *.Trezoru. <oblast>.<Fqdn> | HTTPS | 443 |

| Azure Key Vault (správce) | *.adminvault. <oblast>.<Fqdn> | HTTPS | 443 |

| Azure Queue Storage | *.Fronty. <oblast>.<Fqdn> | HTTP HTTPS |

80 443 |

| Azure Table Storage | *.Tabulka. <oblast>.<Fqdn> | HTTP HTTPS |

80 443 |

| Azure Blob Storage | *.Blob. <oblast>.<Fqdn> | HTTP HTTPS |

80 443 |

| Poskytovatel prostředků SQL | sqladapter.dbadapter. <oblast>.<Fqdn> | HTTPS | 44300-44304 |

| Poskytovatel prostředků MySQL | mysqladapter.dbadapter. <oblast>.<Fqdn> | HTTPS | 44300-44304 |

| Azure App Service | *.appservice. <oblast>.<Fqdn> | TCP | 80 (HTTP) 443 (HTTPS) 8172 (MSDeploy) |

| *.scm.appservice. <oblast>.<Fqdn> | TCP | 443 (HTTPS) | |

| api.appservice. <oblast>.<Fqdn> | TCP | 443 (HTTPS) 44300 (Azure Resource Manager) |

|

| ftp.appservice. <oblast>.<Fqdn> | TCP, UDP | 21, 1021, 10001-10100 (FTP) 990 (FTPS) |

|

| Službu Azure VPN Gateway | Podívejte se na nejčastější dotazy k VPN Gateway | ||

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro