Příprava certifikátů PKI služby Azure Stack Hub k nasazení nebo obměně

Poznámka

Tento článek se týká pouze přípravy externích certifikátů, které slouží k zabezpečení koncových bodů v externí infrastruktuře a službách. Interní certifikáty se během procesu obměně certifikátů spravují samostatně.

Poznámka

Pokud instalujete Azure Container Registry (ACR), doporučujeme sladit data vypršení platnosti externích certifikátů ACR s daty vypršení platnosti ostatních externích certifikátů Služby Azure Stack Hub. Kromě toho doporučujeme chránit PFX pro ACR pomocí stejného hesla, které používáte k ochraně ostatních externích certifikátů PFX.

Soubory certifikátů získané z certifikační autority (CA) se musí importovat a exportovat s vlastnostmi, které odpovídají požadavkům na certifikáty služby Azure Stack Hub.

V tomto článku se dozvíte, jak importovat, zabalit a ověřovat externí certifikáty, abyste se připravili na nasazení nebo obměně tajných kódů služby Azure Stack Hub.

Požadavky

Váš systém by měl před zabalení certifikátů PKI pro nasazení služby Azure Stack Hub splňovat následující požadavky:

- Certifikáty vrácené z certifikační autority jsou uložené v jednom adresáři ve formátu .cer (jiné konfigurovatelné formáty, například .cert, .sst nebo .pfx).

- Windows 10 nebo Windows Server 2016 nebo novější.

- Použijte stejný systém, který vygeneroval žádost o podepsání certifikátu (pokud necílíte na certifikát předem zabalený do souborů PFX).

- Použijte relace PowerShellu se zvýšenými oprávněními.

Pokračujte k příslušné části Příprava certifikátů (kontrola připravenosti služby Azure Stack) nebo Příprava certifikátů (ruční kroky).

Příprava certifikátů (kontrola připravenosti služby Azure Stack)

Pomocí těchto kroků zabalíte certifikáty pomocí rutin PowerShellu pro kontrolu připravenosti na službu Azure Stack:

Spuštěním následující rutiny nainstalujte modul Azure Stack Readiness Checker z příkazového řádku PowerShellu (verze 5.1 nebo vyšší):

Install-Module Microsoft.AzureStack.ReadinessChecker -Force -AllowPrereleaseZadejte cestu k souborům certifikátu. Příklad:

$Path = "$env:USERPROFILE\Documents\AzureStack"Deklarujte pfxPassword. Příklad:

$pfxPassword = Read-Host -AsSecureString -Prompt "PFX Password"Deklarujte cestu exportu , do které se budou exportovat výsledné soubory PFX. Příklad:

$ExportPath = "$env:USERPROFILE\Documents\AzureStack"Převeďte certifikáty na certifikáty služby Azure Stack Hub. Příklad:

ConvertTo-AzsPFX -Path $Path -pfxPassword $pfxPassword -ExportPath $ExportPathZkontrolujte výstup:

ConvertTo-AzsPFX v1.2005.1286.272 started. Stage 1: Scanning Certificates Path: C:\Users\[*redacted*]\Documents\AzureStack Filter: CER Certificate count: 11 adminmanagement_east_azurestack_contoso_com_CertRequest_20200710235648.cer adminportal_east_azurestack_contoso_com_CertRequest_20200710235645.cer management_east_azurestack_contoso_com_CertRequest_20200710235644.cer portal_east_azurestack_contoso_com_CertRequest_20200710235646.cer wildcard_adminhosting_east_azurestack_contoso_com_CertRequest_20200710235649.cer wildcard_adminvault_east_azurestack_contoso_com_CertRequest_20200710235642.cer wildcard_blob_east_azurestack_contoso_com_CertRequest_20200710235653.cer wildcard_hosting_east_azurestack_contoso_com_CertRequest_20200710235652.cer wildcard_queue_east_azurestack_contoso_com_CertRequest_20200710235654.cer wildcard_table_east_azurestack_contoso_com_CertRequest_20200710235650.cer wildcard_vault_east_azurestack_contoso_com_CertRequest_20200710235647.cer Detected ExternalFQDN: east.azurestack.contoso.com Stage 2: Exporting Certificates east.azurestack.contoso.com\Deployment\ARM Admin\ARMAdmin.pfx east.azurestack.contoso.com\Deployment\Admin Portal\AdminPortal.pfx east.azurestack.contoso.com\Deployment\ARM Public\ARMPublic.pfx east.azurestack.contoso.com\Deployment\Public Portal\PublicPortal.pfx east.azurestack.contoso.com\Deployment\Admin Extension Host\AdminExtensionHost.pfx east.azurestack.contoso.com\Deployment\KeyVaultInternal\KeyVaultInternal.pfx east.azurestack.contoso.com\Deployment\ACSBlob\ACSBlob.pfx east.azurestack.contoso.com\Deployment\Public Extension Host\PublicExtensionHost.pfx east.azurestack.contoso.com\Deployment\ACSQueue\ACSQueue.pfx east.azurestack.contoso.com\Deployment\ACSTable\ACSTable.pfx east.azurestack.contoso.com\Deployment\KeyVault\KeyVault.pfx Stage 3: Validating Certificates. Validating east.azurestack.contoso.com-Deployment-AAD certificates in C:\Users\[*redacted*]\Documents\AzureStack\east.azurestack.contoso.com\Deployment Testing: KeyVaultInternal\KeyVaultInternal.pfx Thumbprint: E86699****************************4617D6 PFX Encryption: OK Expiry Date: OK Signature Algorithm: OK DNS Names: OK Key Usage: OK Key Length: OK Parse PFX: OK Private Key: OK Cert Chain: OK Chain Order: OK Other Certificates: OK Testing: ARM Public\ARMPublic.pfx ... Log location (contains PII): C:\Users\[*redacted*]\AppData\Local\Temp\AzsReadinessChecker\AzsReadinessChecker.log ConvertTo-AzsPFX CompletedPoznámka

Pokud chcete další použití použít, použijte příkaz Get-help ConvertTo-AzsPFX -Full pro další použití, jako je zakázání ověřování nebo filtrování různých formátů certifikátů.

Po úspěšném ověření lze certifikáty předložit k nasazení nebo obměně bez jakýchkoli dalších kroků.

Příprava certifikátů (ruční kroky)

Pomocí těchto kroků můžete ručně zabalit certifikáty PKI pro nové certifikáty PKI služby Azure Stack Hub.

Import certifikátu

Zkopírujte původní verze certifikátů získané od certifikační autority podle vaší volby do adresáře na hostiteli nasazení.

Upozornění

Nekopírujte soubory, které už byly nějakým způsobem importovány, exportovány nebo změněny, ze souborů poskytovaných přímo certifikační autoritou.

Klikněte pravým tlačítkem na certifikát a vyberte Nainstalovat certifikát nebo Nainstalovat PFX podle toho, jak byl certifikát od certifikační autority doručen.

V Průvodci importem certifikátu vyberte jako umístění importu Místní počítač . Vyberte Další. Na následující obrazovce znovu vyberte Další.

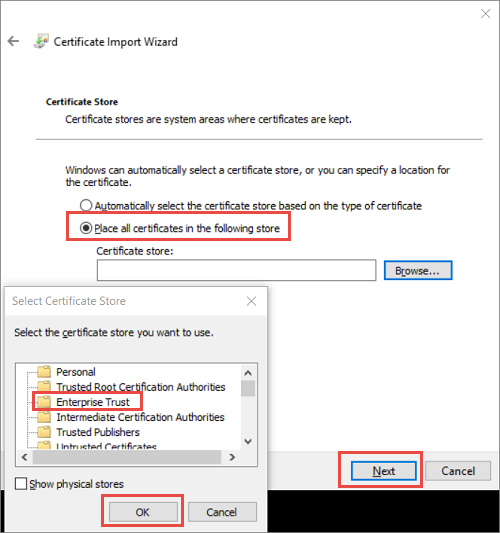

Zvolte Umístit všechny certifikáty v následujícím úložišti a pak jako umístění vyberte Důvěryhodnost podniku . Kliknutím na OK zavřete dialogové okno pro výběr úložiště certifikátů a pak vyberte Další.

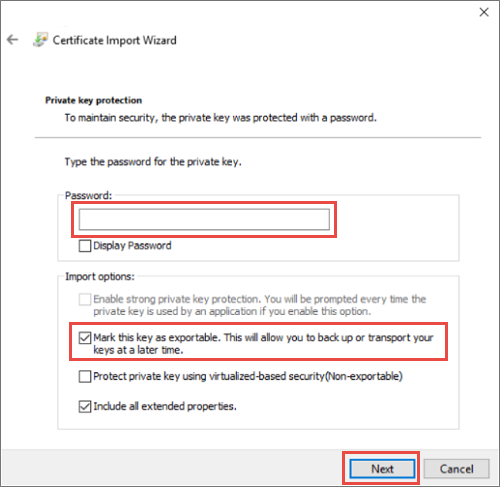

a. Pokud importujete PFX, zobrazí se další dialogové okno. Na stránce Ochrana privátního klíče zadejte heslo k souborům certifikátu a pak povolte možnost Označit tento klíč jako exportovatelný, abyste mohli klíče později zálohovat nebo přenést. Vyberte Další.

Kliknutím na Dokončit import dokončete.

Poznámka

Po importu certifikátu pro službu Azure Stack Hub se privátní klíč certifikátu uloží jako soubor PKCS 12 (PFX) v clusterovém úložišti.

Export certifikátu

Otevřete konzolu KONZOLY MMC Správce certifikátů a připojte se k úložišti certifikátů místního počítače.

Otevřete konzolu Microsoft Management Console. Konzolu otevřete v Windows 10 tak, že kliknete pravým tlačítkem na nabídku Start, vyberete Spustit, zadáte mmc a stisknete Klávesu Enter.

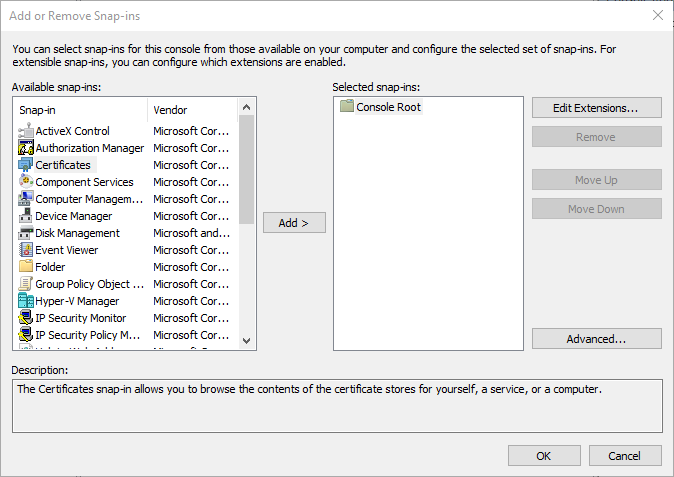

Vyberte Soubor>Přidat nebo odebrat modul snap-In, pak vyberte Certifikáty a vyberte Přidat.

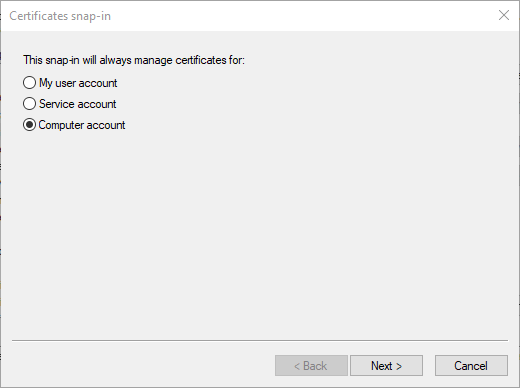

Vyberte Účet počítače a pak vyberte Další. Vyberte Místní počítač a pak Dokončit. Výběrem OK zavřete stránku Přidat nebo odebrat Snap-In.

Přejděte doumístění certifikátudůvěryhodnosti>organizace pro certifikáty>. Ověřte, že se váš certifikát zobrazuje vpravo.

Na hlavním panelu konzoly Správce certifikátů vyberte Akce>– Export všech úloh>. Vyberte Další.

Poznámka

V závislosti na tom, kolik certifikátů služby Azure Stack Hub máte, možná budete muset tento proces dokončit více než jednou.

Vyberte Ano, Exportovat privátní klíč a pak vyberte Další.

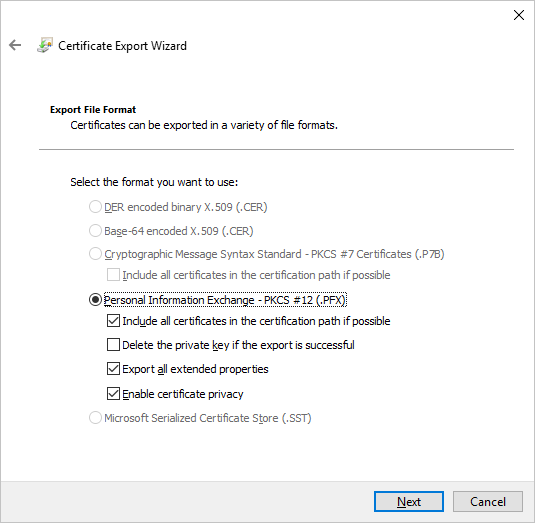

V části Formát souboru pro export:

Pokud je to možné, vyberte Zahrnout do certifikátu všechny certifikáty.

Vyberte Exportovat všechny rozšířené vlastnosti.

Vyberte Povolit ochranu osobních údajů certifikátu.

Vyberte Další.

Vyberte Heslo a zadejte heslo pro certifikáty. Vytvořte heslo, které splňuje následující požadavky na složitost hesla:

- Minimální délka je osm znaků.

- Aspoň tři z následujících znaků: velká písmena, malá písmena, čísla od 0 do 9, speciální znaky, abecední znak, který není velkými ani malými písmeny.

Poznamenejte si toto heslo. Použijete ho jako parametr nasazení.

Vyberte Další.

Zvolte název a umístění souboru PFX, který chcete exportovat. Vyberte Další.

Vyberte Dokončit.

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro