Nastavení toku přihlašování v Azure Active Directory B2C

Než začnete, pomocí selektoru Zvolit typ zásady zvolte typ zásady, kterou nastavujete. Azure Active Directory B2C nabízí dvě metody pro definování způsobu interakce uživatelů s vašimi aplikacemi: prostřednictvím předdefinovaných toků uživatelů nebo prostřednictvím plně konfigurovatelných vlastních zásad. Kroky vyžadované v tomto článku se pro každou metodu liší.

Přehled toku přihlášení

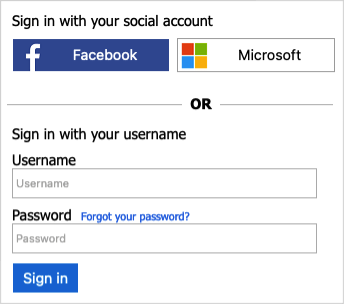

Zásady přihlašování umožňují uživatelům:

- Přihlášení pomocí místního účtu Azure AD B2C

- Uživatelé se můžou přihlásit pomocí účtu sociální sítě.

- Resetování hesla

- Uživatelé se nemůžou zaregistrovat k místnímu účtu Azure AD B2C. K vytvoření účtu může správce použít Azure Portal nebo rozhraní Microsoft Graph API.

Předpoklady

- Pokud jste to ještě neudělali, zaregistrujte webovou aplikaci v Azure Active Directory B2C.

- Dokončete kroky v tématu Vytváření toků uživatelů a vlastních zásad v Azure Active Directory B2C.

Vytvoření toku uživatele přihlášení

Přidání zásad přihlašování:

Přihlaste se k portálu Azure.

Pokud máte přístup k více tenantům, v horní nabídce vyberte ikonu Nastavení a v nabídce Adresáře a předplatná přepněte do svého tenanta Azure AD B2C.

Na webu Azure Portal vyhledejte a vyberte Azure AD B2C.

V části Zásady vyberte Toky uživatelů a pak vyberte Nový tok uživatele.

Na stránce Vytvořit tok uživatele vyberte tok přihlášení uživatele.

V části Vybrat verzi vyberte Doporučené a pak vyberte Vytvořit. (Další informace o verzích toků uživatelů.)

Zadejte název toku uživatele. Například signupsignin1.

V části Zprostředkovatelé identity vyberte alespoň jednoho zprostředkovatele identity:

- V části Místní účty vyberte jednu z následujících možností: Přihlášení e-mailem, přihlášení ID uživatele, Telefon přihlášení, Telefon/přihlášení k e-mailu, ID uživatele nebo přihlášení k e-mailu nebo žádné. Další informace.

- V části Zprostředkovatelé sociálních identit vyberte některé z externích zprostředkovatelů sociálních nebo podnikových identit, které jste nastavili. Další informace.

Pokud chcete v části Vícefaktorové ověřování vyžadovat, aby uživatelé ověřili svou identitu druhou metodou ověřování, zvolte typ metody a kdy chcete vynutit vícefaktorové ověřování (MFA). Další informace.

Pokud jste v části Podmíněný přístup nakonfigurovali zásady podmíněného přístupu pro tenanta Azure AD B2C a chcete je pro tento tok uživatelů povolit, zaškrtněte políčko Vynutit zásady podmíněného přístupu. Nemusíte zadávat název zásady. Další informace.

V části Deklarace identity aplikace zvolte deklarace identity, které chcete vrátit do aplikace v tokenu. Úplný seznam hodnot zobrazíte tak, že vyberete Zobrazit více, zvolíte hodnoty a pak vyberete OK.

Poznámka:

Můžete také vytvořit vlastní atributy pro použití v tenantovi Azure AD B2C.

Kliknutím na Vytvořit přidáte tok uživatele. Před název se automaticky předpona B2C_1 .

Testování toku uživatele

- Vyberte tok uživatele, který jste vytvořili, a otevřete jeho stránku přehledu a pak vyberte Spustit tok uživatele.

- V případě aplikace vyberte webovou aplikaci s názvem webapp1 , kterou jste předtím zaregistrovali. Adresa URL odpovědi by se měla zobrazit

https://jwt.ms. - Klikněte na Spustit tok uživatele.

- Měli byste být schopni se přihlásit pomocí účtu, který jste vytvořili (pomocí rozhraní MS Graph API), bez odkazu na registraci. Vrácený token obsahuje deklarace identity, které jste vybrali.

Odebrání odkazu na registraci

Technický profil SelfAsserted-LocalAccountSignin-Email je self-asserted, který se vyvolá během procesu registrace nebo přihlášení. Pokud chcete odebrat registrační odkaz, nastavte setting.showSignupLink metadata na false. Přepište technické profily SelfAsserted-LocalAccountSignin-Email v souboru s příponou.

Otevřete soubor s příponami zásad. Například,

SocialAndLocalAccounts/TrustFrameworkExtensions.xml.ClaimsProvidersNajděte prvek. Pokud prvek neexistuje, přidejte ho.Do elementu

ClaimsProviderspřidejte následující zprostředkovatele deklarací identity:<!-- <ClaimsProviders> --> <ClaimsProvider> <DisplayName>Local Account</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="SelfAsserted-LocalAccountSignin-Email"> <Metadata> <Item Key="setting.showSignupLink">false</Item> </Metadata> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider> <!-- </ClaimsProviders> -->V

<BuildingBlocks>elementu přidejte následující ContentDefinition odkaz na verzi 1.2.0 nebo novější identifikátor URI dat:<!-- <BuildingBlocks> <ContentDefinitions>--> <ContentDefinition Id="api.localaccountsignup"> <DataUri>urn:com:microsoft:aad:b2c:elements:contract:unifiedssp:1.2.0</DataUri> </ContentDefinition> <!-- </ContentDefinitions> </BuildingBlocks> -->

Aktualizace a testování zásad

- Přihlaste se k portálu Azure.

- Pokud máte přístup k více tenantům, v horní nabídce vyberte ikonu Nastavení a v nabídce Adresáře a předplatná přepněte do svého tenanta Azure AD B2C.

- V levém horním rohu webu Azure Portal zvolte Všechny služby a pak vyhledejte a vyberte Registrace aplikací.

- Vyberte Architekturu prostředí identit.

- Vyberte Nahrát vlastní zásady a pak nahrajte soubor zásad, který jste změnili, TrustFrameworkExtensions.xml.

- Vyberte zásadu přihlášení, kterou jste nahráli, a klikněte na tlačítko Spustit.

- Měli byste být schopni se přihlásit pomocí účtu, který jste vytvořili (pomocí rozhraní MS Graph API), bez odkazu na registraci.

Další kroky

- Přidejte přihlášení pomocí zprostředkovatele sociální identity.

- Nastavte tok resetování hesla.