Kurz: Vynucení vícefaktorového ověřování pro uživatele typu host B2B

Při spolupráci s externími uživateli typu host B2B je vhodné chránit aplikace pomocí zásad vícefaktorového ověřování. Externí uživatelé budou potřebovat víc než jen uživatelské jméno a heslo, aby získali přístup k vašim prostředkům. V Microsoft Entra ID můžete dosáhnout tohoto cíle pomocí zásad podmíněného přístupu, které pro přístup vyžadují vícefaktorové ověřování. Zásady vícefaktorového ověřování se dají vynucovat na úrovni tenanta, aplikace nebo jednotlivých uživatelů typu host stejným způsobem, jakým jsou povolené pro členy vaší vlastní organizace. Tenant prostředků je vždy zodpovědný za vícefaktorové ověřování Microsoft Entra pro uživatele, i když má organizace uživatele typu host vícefaktorové ověřování.

Příklad:

- Správce nebo zaměstnanec ve společnosti A pozve uživatele typu host, aby používal cloudovou nebo místní aplikaci, která je nakonfigurovaná tak, aby k přístupu vyžadovala vícefaktorové ověřování.

- Uživatel typu host se přihlásí pomocí pracovní, školní nebo sociální identity.

- Potom se mu zobrazí výzva, aby dokončil výzvu vícefaktorového ověřování.

- Uživatel si u společnosti A nastaví vícefaktorové ověřování a vybere si svou možnost. Uživatel k aplikaci získá přístup.

Poznámka:

Vícefaktorové ověřování Microsoft Entra se provádí v tenantovi prostředků, aby se zajistila předvídatelnost. Když se uživatel typu host přihlásí, zobrazí se přihlašovací stránka tenanta prostředku na pozadí a vlastní přihlašovací stránka tenanta domovského tenanta a logo společnosti v popředí.

V tomto kurzu:

- Před nastavením vícefaktorového ověřování otestujete přihlašovací prostředí.

- Vytvořte zásadu podmíněného přístupu, která vyžaduje vícefaktorové ověřování pro přístup ke cloudové aplikaci ve vašem prostředí. V tomto kurzu použijeme aplikaci API pro správu služeb Windows Azure k ilustraci tohoto procesu.

- Použijete nástroj What If k simulaci přihlášení pomocí vícefaktorového ověřování.

- Otestujte zásady podmíněného přístupu.

- Vymažete testovacího uživatele a zásady.

Pokud ještě nemáte předplatné Azure, vytvořte si bezplatný účet před tím, než začnete.

Požadavky

K dokončení scénáře v tomto kurzu budete potřebovat:

- Přístup k edici Microsoft Entra ID P1 nebo P2, která zahrnuje možnosti zásad podmíněného přístupu. Pokud chcete vynutit vícefaktorové ověřování, musíte vytvořit zásady podmíněného přístupu Microsoft Entra. Zásady vícefaktorového ověřování se ve vaší organizaci vždy vynucují bez ohledu na to, jestli má partner možnosti vícefaktorového ověřování.

- Platný externí e-mailový účet, který můžete přidat do adresáře tenanta jako uživatele typu host a použít ho k přihlášení. Pokud nevíte, jak vytvořit účet hosta, přečtěte si téma Přidání uživatele typu host B2B v Centru pro správu Microsoft Entra.

Vytvoření testovacího uživatele typu host v Microsoft Entra ID

Tip

Postup v tomto článku se může mírně lišit v závislosti na portálu, od který začínáte.

Přihlaste se k Centru pro správu Microsoft Entra alespoň jako uživatel Správa istrator.

Přejděte do části Identita>Uživatelé>Všichni uživatelé.

Vyberte Nový uživatel a pak vyberte Pozvat externího uživatele.

V části Identita na kartě Základy zadejte e-mailovou adresu externího uživatele. Volitelně můžete zahrnout zobrazované jméno a uvítací zprávu.

Volitelně můžete uživateli přidat další podrobnosti na kartách Vlastnosti a Přiřazení .

Vyberte Zkontrolovat a pozvat , aby se pozvánka automaticky odeslala uživateli typu host. Zobrazí se zpráva Uživatel je úspěšně pozvaný.

Po odeslání e-mailové pozvánky se uživatelský účet automaticky přidá do adresáře jako uživatel typu host.

Otestování přihlašovacího prostředí před nastavením vícefaktorového ověřování

- Pomocí testovacího uživatelského jména a hesla se přihlaste do Centra pro správu Microsoft Entra.

- Měli byste mít přístup k Centru pro správu Microsoft Entra jenom pomocí přihlašovacích údajů. Nevyžaduje se žádné jiné ověřování.

- Odhlásit se.

Vytvoření zásad podmíněného přístupu, které vyžadují vícefaktorové ověřování

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň podmíněný přístup Správa istrator.

Přejděte do služby Identity>Protection>Security Center.

V části Chránit vyberte Podmíněný přístup.

Na stránce Podmíněný přístup na panelu nástrojů nahoře vyberte Vytvořit novou zásadu.

Do textového pole Název na stránce Nový zadejte Vyžadovat vícefaktorové ověřování pro B2B přístup k webu Azure Portal.

V části Zadání zvolte odkaz v části Uživatelé a skupiny.

Na stránce Uživatelé a skupiny zvolte Vybrat uživatele a skupiny a pak zvolte Host nebo externí uživatelé. Zásady můžete přiřadit různým typům externích uživatelů, předdefinovaným rolím adresáře nebo uživatelům a skupinám.

V části Přiřazení zvolte odkaz v části Cloudové aplikace nebo akce.

Zvolte Vybrat aplikace a pak zvolte odkaz v části Vybrat.

Na stránce Vybrat zvolte rozhraní API pro správu služeb Windows Azure a pak zvolte Vybrat.

Na stránce Nový v části Řízení přístupu zvolte odkaz v části Udělení.

Na stránce Udělení zvolte Udělit přístup, zaškrtněte políčko Vyžadovat vícefaktorové ověřování a pak zvolte Vybrat.

V části Povolit zásadu vyberte Zapnuté.

Vyberte Vytvořit.

Použití možnosti What If k simulaci přihlášení

U podmíněného přístupu | Na stránce Zásady vyberte What If (Co když).

Vyberte odkaz v části Uživatel.

Do vyhledávacího pole zadejte název testovacího uživatele typu host. Zvolte uživatele ve výsledcích hledání a pak zvolte Vybrat.

Vyberte odkaz v části Cloudové aplikace, akce nebo obsah ověřování. Zvolte Vybrat aplikace a pak zvolte odkaz v části Vybrat.

Na stránce Cloudové aplikace v seznamu aplikací zvolte rozhraní API pro správu služeb Windows Azure a pak zvolte Vybrat.

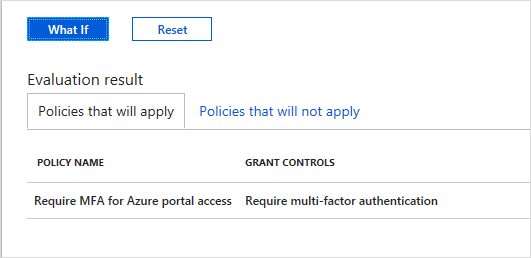

Zvolte What If (Citlivost) a ověřte, že se vaše nová zásada zobrazí v části Výsledky vyhodnocení na kartě Zásady, které se použijí .

Testování zásad podmíněného přístupu

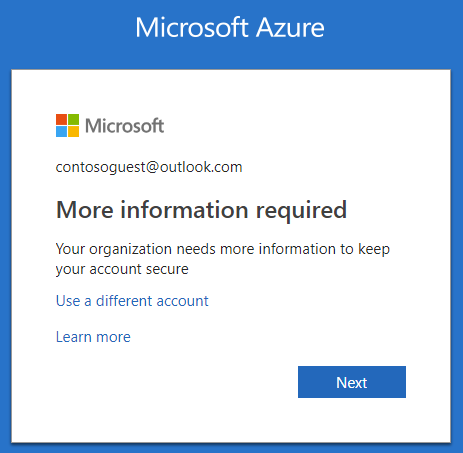

Pomocí testovacího uživatelského jména a hesla se přihlaste do Centra pro správu Microsoft Entra.

Měli byste vidět požadavek na další metody ověřování. Může to nějakou dobu trvat, než se zásada projeví.

Poznámka:

Můžete také nakonfigurovat nastavení přístupu mezi tenanty tak, aby důvěřovala vícefaktorovému ověřování z domovského tenanta Microsoft Entra. To umožňuje externím uživatelům Microsoft Entra používat vícefaktorové ověřování zaregistrované ve svém vlastním tenantovi místo registrace v tenantovi prostředků.

Odhlásit se.

Vyčištění prostředků

Pokud už ho nepotřebujete, odeberte testovacího uživatele a zásady podmíněného přístupu.

- Přihlaste se k Centru pro správu Microsoft Entra alespoň jako uživatel Správa istrator.

- Přejděte do části Identita>Uživatelé>Všichni uživatelé.

- Vyberte testovacího uživatele a potom vyberte Odstranit uživatele.

- Přejděte do služby Identity>Protection>Security Center.

- V části Chránit vyberte Podmíněný přístup.

- Na seznamu Název zásady vyberte u testovací zásady místní nabídku (...) a pak vyberte Odstranit. Potvrďte výběrem možnosti Ano.

Další kroky

V tomto kurzu jste vytvořili zásadu podmíněného přístupu, která vyžaduje, aby uživatelé typu host používali vícefaktorové ověřování při přihlašování k jedné z vašich cloudových aplikací. Další informace o přidávání uživatelů typu host pro spolupráci najdete v tématu Přidání uživatelů spolupráce Microsoft Entra B2B na webu Azure Portal.