Řešení potíží s B2B spoluprací Microsoft Entra

Tady jsou některé nápravné prostředky pro běžné problémy se spolupráci Microsoft Entra B2B.

Přihlášení hosta selže s kódem chyby AADSTS50020

Když se uživatel typu host z poskytovatele identity (IdP) nemůže přihlásit k tenantovi prostředku v Microsoft Entra ID a obdrží kód chyby AADSTS50020, existuje několik možných příčin. Informace o chybách AADSTS50020 najdete v článku o řešení potíží.

Uživatel přímého připojení B2B nemůže získat přístup ke sdílenému kanálu (chyba AADSTS90071)

Když přímé připojení B2B při pokusu o přístup ke sdílenému kanálu Teams jiné organizace zobrazí následující chybovou zprávu, externí organizace nenakonfigurovala nastavení důvěryhodnosti vícefaktorového ověřování:

Organizace, na kterou se pokoušíte dosáhnout, musí aktualizovat nastavení, abyste se mohli přihlásit.

AADSTS90071: Správce z <organizace> musí aktualizovat nastavení přístupu, aby přijímal příchozí vícefaktorové ověřování.

Organizace, která je hostitelem sdíleného kanálu Teams, musí povolit nastavení důvěryhodnosti pro vícefaktorové ověřování, aby umožňovala přístup uživatelům přímého připojení B2B. Nastavení důvěryhodnosti je možné konfigurovat v nastavení přístupu mezi tenanty organizace.

Při konfiguraci nastavení přístupu mezi tenanty se zobrazí chyba Selhání aktualizace zásad kvůli limitu objektů.

Když konfigurujete nastavení přístupu mezi tenanty, zobrazí se chyba "Selhání aktualizace zásad kvůli limitu objektu", dosáhli jste limitu objektu zásad o velikosti 25 kB. Pracujeme na zvýšení tohoto limitu. Pokud potřebujete mít možnost vypočítat, jak blízko je aktuální zásada k tomuto limitu, postupujte takto:

Otevřete Microsoft Graph Explorer a spusťte následující příkaz:

GET https://graph.microsoft.com/beta/policies/crosstenantaccesspolicyZkopírujte celou odpověď JSON a uložte ji jako soubor txt, například

policyobject.txt.Otevřete PowerShell a spusťte následující skript a nahraďte umístění souboru na prvním řádku textovým souborem:

$policy = Get-Content “C:\policyobject.txt”

$maxSize = 1024*25

$size = [System.Text.Encoding]::UTF8.GetByteCount($policy)

write-host "Remaining Bytes available in policy object"

$maxSize - $size

write-host "Is current policy within limits?"

if ($size -le $maxSize) { return “valid” }; else { return “invalid” }

Uživatelé už nemůžou číst e-maily šifrované službou Microsoft Rights Management Service (OME)

Při konfiguraci nastavení přístupu mezi tenanty nebudou uživatelé moct číst e-maily zašifrované službou Microsoft Rights Management Service (označované také jako OME). Pokud se chcete tomuto problému vyhnout, doporučujeme nakonfigurovat nastavení odchozích přenosů tak, aby uživatelé měli přístup k tomuto ID aplikace: 000000012-0000-0000-c000-00000000000000. Pokud je to jediná aplikace, kterou povolíte, přístup ke všem ostatním aplikacím se ve výchozím nastavení zablokuje.

Přidali jsme externího uživatele, ale nevidím ho v globálním adresáři nebo ve výběru osob

V případech, kdy externí uživatelé nejsou v seznamu vyplněni, může replikace objektu trvat několik minut.

Uživatel typu host B2B se nezobrazuje v SharePointu Online nebo ve výběru osob na OneDrivu

Možnost hledat existující uživatele typu host ve výběru osob SharePointu Online (SPO) je ve výchozím nastavení vypnutá, aby odpovídala staršímu chování.

Tuto funkci můžete povolit pomocí nastavení Show Lidé PickerSuggestionsForGuestUsers na úrovni tenanta a kolekce webů. Tuto funkci můžete nastavit pomocí rutin Set-SPOTenant a Set-SPOSite, které členům umožňují prohledávat všechny existující uživatele typu host v adresáři. Změny v oboru tenanta nemají vliv na již zřízené weby SPO.

Nastavení pozvání hosta a omezení domény se nerespektují SharePointEm Online nebo OneDrivem

SharePoint Online a OneDrive mají ve výchozím nastavení vlastní sadu možností externího uživatele a nepoužívají nastavení z Microsoft Entra ID. Potřebujete povolit integraci SharePointu a OneDrivu s Microsoft Entra B2B , abyste měli jistotu, že jsou mezi těmito aplikacemi konzistentní možnosti.

Pozvánky byly zakázány pro adresář

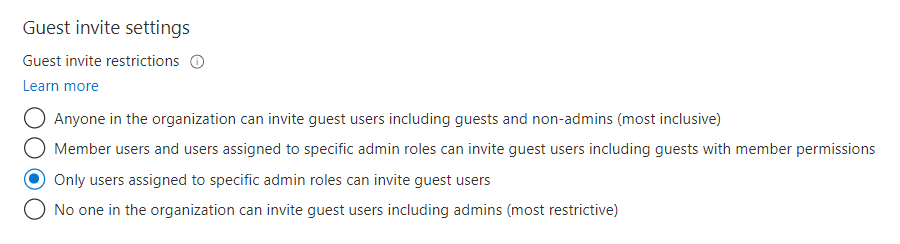

Pokud jste upozorněni, že nemáte oprávnění k pozvání uživatelů, ověřte, že váš uživatelský účet má oprávnění k pozvání externích uživatelů v nastavení > Uživatele > Microsoft Entra ID>, externí uživatelé > spravují nastavení externí spolupráce:

Pokud jste tato nastavení nedávno upravili nebo přiřadili roli Pozvat hosta uživateli, může trvat 15 až 60 minut, než se změny projeví.

Uživateli, kterého jsem pozval, se během procesu uplatnění zobrazí chyba.

Mezi běžné chyby patří:

Správa pozvaného uživatele nepovolil, aby se v tenantovi vytvořili uživatelé s oznámením e-mailu.

Když pozvete uživatele, jejichž organizace používá Microsoft Entra ID, ale neexistuje účet konkrétního uživatele (například uživatel v Microsoft Entra contoso.com neexistuje). Správce contoso.com může mít zavedenou zásadu, která uživatelům brání v vytváření. Uživatel musí se správcem zkontrolovat, jestli jsou externí uživatelé povoleni. Správce externího uživatele může potřebovat povolit uživatelům ověřeným e-mailem ve své doméně (viz tento článek o povolení ověřených uživatelů e-mailu).

Externí uživatel ještě v federované doméně neexistuje.

Pokud používáte ověřování federace a uživatel v Microsoft Entra ID ještě neexistuje, nemůže být pozvaný.

Pokud chcete tento problém vyřešit, musí správce externího uživatele synchronizovat účet uživatele s ID Microsoft Entra.

Externí uživatel má proxyAddress, který je v konfliktu s proxyAddress existujícího místního uživatele

Když zkontrolujeme, jestli je uživatel schopný být pozvaný do vašeho tenanta, je jednou z věcí, které zkontrolujeme, kolize v proxyAddress. To zahrnuje všechny proxyAddresses pro uživatele ve svém domovském tenantovi a všechny proxyAddress pro místní uživatele ve vašem tenantovi. Pro externí uživatele přidáme e-mail do proxyAddress existujícího uživatele B2B. Pro místní uživatele můžete požádat, aby se přihlásili pomocí účtu, který už mají.

Kvůli konfliktu v adresách proxy serverů nemůžu odeslat pozvánku na určitou e-mailovou adresu

K tomuto problému dojde v případě, že se v některém jiném objektu v adresáři e-mailová adresa, na kterou se odeslala pozvánka, shoduje s některou z adres proxy serverů daného adresáře. Chcete-li tento konflikt vyřešit, odeberte e-mail z objektu uživatele a před dalším pokusem o pozvání tohoto e-mailu odstraňte přidružený objekt kontaktu .

Objekt uživatele typu host nemá proxyAddress.

Externí uživatel typu host, který zvete, někdy koliduje s existujícím objektem Kontaktu. V takovém případě se uživatel typu host vytvoří bez proxyAddress. To znamená, že uživatel nebude moct tento účet uplatnit pomocí jednorázového uplatnění hesla nebo e-mailu. Pokud je objekt kontaktu, který synchronizujete z místní služby AD, v konfliktu se stávajícím uživatelem typu host, odebere se konfliktní adresa proxyAddress ze stávajícího uživatele typu host.

Jak se #, což není obvykle platný znak, synchronizuje s ID Microsoft Entra?

"#" je vyhrazený znak v hlavních názvech uživatelů microsoft Entra B2B pro spolupráci nebo externí uživatele, protože pozvaný účet user@contoso.com se stává user_contoso.com#EXT#@fabrikam.onmicrosoft.com. Proto se # v hlavních nástavcích pocházejících z místního prostředí nesmí přihlásit k Centru pro správu Microsoft Entra.

Při přidávání externích uživatelů do synchronizované skupiny se zobrazí chyba

Externí uživatele je možné přidat jenom do skupin "přiřazených" nebo "zabezpečení" a ne do skupin, které jsou zvládané místně.

Můj externí uživatel neobdržel e-mail, který by bylo potřeba uplatnit

Pozvaný uživatel by měl zkontrolovat svůj isP nebo filtr spamu, aby se ujistil, že je povolená následující adresa: Invites@microsoft.com.

Poznámka:

- Pro službu Azure provozovanou společností 21Vianet v Číně je Invites@oe.21vianet.comadresa odesílatele .

- Pro cloud Microsoft Entra Government je invites@azuread.usadresa odesílatele .

Všiml(a) jsem si, že vlastní zpráva se občas nezahrne do zpráv s pozvánkami

Pro dodržování zákonů o ochraně osobních údajů naše rozhraní API nezahrnují do e-mailové pozvánky vlastní zprávy, když:

- Pozvaný uživatel nemá v tenantovi pozvánky e-mailovou adresu.

- Když instanční objekt appservice odešle pozvánku

Pokud je pro vás tento scénář důležitý, můžete potlačit e-mail s pozvánkou k rozhraní API a odeslat ho prostřednictvím e-mailového mechanismu podle vašeho výběru. Obraťte se na právního poradce vaší organizace a ujistěte se, že všechny e-maily, které tímto způsobem posíláte, splňují i zákony o ochraně osobních údajů.

Při pokusu o přihlášení k prostředku Azure se zobrazí chyba "AADSTS65005".

Uživatel, který má účet hosta, se nemůže přihlásit a zobrazuje se následující chybová zpráva:

AADSTS65005: Using application 'AppName' is currently not supported for your organization contoso.com because it is in an unmanaged state. An administrator needs to claim ownership of the company by DNS validation of contoso.com before the application AppName can be provisioned.

Uživatel má uživatelský účet Azure a je to virální tenant, který byl opuštěný nebo nespravovaný. Kromě toho v tenantovi nejsou žádné globální Správa istrátory.

Pokud chcete tento problém vyřešit, musíte převzít opuštěného tenanta. Přečtěte si informace o převzetí nespravovaného adresáře jako správce v Microsoft Entra ID. Abyste mohli poskytnout přímý důkaz, že máte pod kontrolou obor názvů, musíte také získat přístup k internetové příponě DNS pro danou příponu domény. Jakmile se tenant vrátí do spravovaného stavu, prodiskutujte se zákazníkem, jestli je pro svou organizaci nejlepší volbou opuštění uživatelů a ověřeného názvu domény.

Uživatel typu host s tenantem typu just-in-time nebo "virální" nemůže resetovat heslo

Pokud je tenant identity za běhu (JIT) nebo virální tenant (což znamená, že se jedná o samostatného nespravovaného tenanta Azure), může si resetovat heslo jenom uživatel typu host. Organizace někdy převezme správu virálních tenantů , které se vytvoří, když zaměstnanci používají své pracovní e-mailové adresy k registraci služeb. Jakmile organizace převezme virální tenanta, může resetovat heslo uživatele nebo povolit samoobslužné resetování hesla jenom správce v této organizaci. V případě potřeby můžete jako zvanou organizaci odebrat uživatelský účet typu host z adresáře a znovu odeslat pozvánku.

Uživatel typu host nemůže použít modul Azure AD PowerShell v1.

Poznámka:

Moduly Azure AD a MSOnline PowerShell jsou od 30. března 2024 zastaralé. Další informace najdete v aktualizaci vyřazení. Po tomto datu je podpora těchto modulů omezená na pomoc s migrací na sadu Microsoft Graph PowerShell SDK a opravy zabezpečení. Zastaralé moduly budou dál fungovat až do 30. března 2025.

Doporučujeme migrovat na Microsoft Graph PowerShell , abyste mohli pracovat s Microsoft Entra ID (dříve Azure AD). Běžné dotazy k migraci najdete v nejčastějších dotazech k migraci. Poznámka: Verze 1.0.x msOnline mohou dojít k přerušení po 30. červnu 2024.

Od 18. listopadu 2019 mají uživatelé typu host ve vašem adresáři (definované jako uživatelské účty, ve kterých se vlastnost userType rovná hostu) blokovaní pomocí modulu Azure AD PowerShell V1. V budoucnu bude uživatel muset být buď členem (kde userType se rovná členu), nebo použít modul Azure AD PowerShell v2.

V tenantovi Azure US Government nemůžu pozvat uživatele typu host pro spolupráci B2B.

V cloudu Azure US Government je spolupráce B2B povolená mezi tenanty, kteří jsou v cloudu Azure US Government a podporují spolupráci B2B. Pokud pozvete uživatele v tenantovi, který zatím nepodporuje spolupráci B2B, zobrazí se chyba. Podrobnosti a omezení najdete ve variantách Microsoft Entra ID P1 a P2.

Pokud potřebujete spolupracovat s organizací Microsoft Entra mimo cloud Azure US Government, můžete pomocí nastavení cloudu Microsoftu povolit spolupráci B2B.

Pozvánka je blokovaná kvůli zásadám přístupu mezi tenanty

Když se pokusíte pozvat uživatele spolupráce B2B, může se zobrazit tato chybová zpráva: "Tato pozvánka je blokována nastavením přístupu mezi tenanty. Správa ve vaší organizaci i v organizaci pozvaných uživatelů musí nakonfigurovat nastavení přístupu mezi tenanty tak, aby umožňovala pozvání." Tato chybová zpráva se zobrazí, pokud je podporována spolupráce B2B, ale je blokována nastavením přístupu mezi tenanty. Zkontrolujte nastavení přístupu mezi tenanty a ujistěte se, že vaše nastavení umožňují spolupráci B2B s uživatelem. Když se pokusíte spolupracovat s jinou organizací Microsoft Entra v samostatném cloudu Microsoft Azure, můžete pomocí nastavení cloudu Microsoftu povolit spolupráci Microsoft Entra B2B.

Pozvánka je blokovaná kvůli zakázané aplikaci Microsoft B2B Cross Cloud Worker

Tato zpráva se může zobrazit jen zřídka: "Tuto akci nelze dokončit, protože aplikace Microsoft B2B Cross Cloud Worker byla v tenantovi pozvaných uživatelů zakázaná. Požádejte správce pozvaných uživatelů, aby ho znovu povolil, a zkuste to znovu." Tato chyba znamená, že aplikace Microsoft B2B Cross Cloud Worker je v domovském tenantovi uživatele spolupráce B2B zakázaná. Tato aplikace je obvykle povolená, ale správce ji může zakázat v domovském tenantovi uživatele, a to prostřednictvím PowerShellu nebo Centra pro správu Microsoft Entra (viz Zakázání přihlášení uživatele). Správce v domovském tenantovi uživatele může aplikaci znovu povolit prostřednictvím PowerShellu nebo Centra pro správu Microsoft Entra. V Centru pro správu vyhledejte "Microsoft B2B Cross Cloud Worker" a vyhledejte aplikaci, vyberte ji a pak ji znovu povolte.

Zobrazuje se mi chyba, že ID Microsoft Entra nemůže najít aad-extensions-app v mém tenantovi

Když používáte funkce samoobslužné registrace, jako jsou vlastní atributy uživatelů nebo toky uživatelů, aad-extensions-app. Do not modify. Used by AAD for storing user data. aplikace se automaticky vytvoří. Používá ho Microsoft Entra Externí ID k ukládání informací o uživatelích, kteří se zaregistrovali a vlastní atributy shromážděné.

Pokud aplikaci aad-extensions-app omylem odstraníte, máte 30 dnů na její obnovení. Aplikaci můžete obnovit pomocí modulu Microsoft Graph PowerShellu.

- Spusťte modul Microsoft Graph PowerShellu a spusťte

Connect-MgGraph. - Přihlaste se jako globální Správa istrator pro tenanta Microsoft Entra, pro kterého chcete obnovit odstraněnou aplikaci.

- Spusťte příkaz

Get-MgDirectoryDeletedItem -DirectoryObjectId {id}PowerShellu . Příklad:

Get-MgDirectoryDeletedItem -DirectoryObjectId '00aa00aa-bb11-cc22-dd33-44ee44ee44ee'

Id DeletedDateTime

-- ---------------

d4142c52-179b-4d31-b5b9-08940873507b 8/30/2021 7:37:37 AM

- Spusťte příkaz

Restore-MgDirectoryDeletedItem -DirectoryObjectId {id}PowerShellu .{id}Část příkazuDirectoryObjectIdnahraďte z předchozího kroku.

Obnovenou aplikaci byste teď měli vidět v Centru pro správu Microsoft Entra.

Uživatel typu host byl úspěšně pozván, ale atribut e-mailu se nenaplňuje.

Řekněme, že neúmyslně pozvete uživatele typu host s e-mailovou adresou, která odpovídá objektu uživatele, který už je ve vašem adresáři. Vytvoří se objekt uživatele typu host, ale e-mailová adresa se přidá do otherMail vlastnosti místo do mail vlastností nebo proxyAddresses vlastností. Chcete-li se tomuto problému vyhnout, můžete vyhledat konfliktní uživatelské objekty v adresáři Microsoft Entra pomocí těchto kroků PowerShellu:

- Otevřete modul Microsoft Graph PowerShellu a spusťte

Connect-MgGraph. - Přihlaste se jako globální Správa istrator pro tenanta Microsoft Entra, ve které chcete vyhledat duplicitní objekty kontaktu.

- Spusťte příkaz

Get-MgContact -All | ? {$_.Mail -match 'user@domain.com'}PowerShellu .

Externí přístup blokovaný chybou zásad na přihlašovací obrazovce

Když se pokusíte přihlásit ke svému tenantovi, může se zobrazit tato chybová zpráva: "Správce sítě omezil přístup k organizacím. Pokud chcete odblokovat přístup, obraťte se na it oddělení." Tato chyba souvisí s nastavením omezení tenanta. Pokud chcete tento problém vyřešit, požádejte it tým, aby postupl podle pokynů v tomto článku.

Pozvánka je zablokovaná kvůli chybějícímu nastavení přístupu mezi tenanty

Může se zobrazit tato zpráva: "Tato pozvánka je blokovaná nastavením přístupu mezi tenanty ve vaší organizaci. Správce musí nakonfigurovat nastavení přístupu mezi tenanty, aby povolil tuto pozvánku. V takovém případě požádejte správce, aby zkontroloval nastavení přístupu mezi tenanty.