Výchozí nastavení zabezpečení v Microsoft Entra ID

Výchozí nastavení zabezpečení usnadňují ochranu vaší organizace před útoky souvisejícími s identitami, jako jsou útoky typu password spray, replay a phishing, které jsou v dnešních prostředích běžné.

Společnost Microsoft zpřístupňuje tato předkonfigurovaná nastavení zabezpečení všem, protože víme, že správa zabezpečení může být obtížná. Na základě našich učení více než 99,9 % běžných útoků souvisejících s identitou se zastaví pomocí vícefaktorového ověřování a blokováním starší verze ověřování. Naším cílem je zajistit, aby všechny organizace měly alespoň základní úroveň zabezpečení povolenou bez dalších poplatků.

Mezi tyto základní ovládací prvky patří:

- Vyžadování registrace vícefaktorového ověřování všemi uživateli

- Vyžadování, aby správci mohli provádět vícefaktorové ověřování

- Vyžadování vícefaktorového ověřování uživatelů v případě potřeby

- Blokování starších ověřovacích protokolů

- Ochrana privilegovaných aktivit, jako je přístup k webu Azure Portal

Kdo je to pro?

- Organizace, které chtějí zvýšit stav zabezpečení, ale neví, jak nebo kde začít.

- Organizace, které používají bezplatnou úroveň licencování Microsoft Entra ID.

Kdo by měl používat podmíněný přístup?

- Pokud jste organizace s licencemi Microsoft Entra ID P1 nebo P2, výchozí nastavení zabezpečení pro vás pravděpodobně nejsou správná.

- Pokud má vaše organizace složité požadavky na zabezpečení, měli byste zvážit podmíněný přístup.

Povolení výchozího nastavení zabezpečení

Pokud jste tenanta vytvořili 22. října 2019 nebo po tom, můžou být ve vašem tenantovi povolené výchozí hodnoty zabezpečení. Kvůli ochraně všech našich uživatelů se při vytváření zavádí výchozí nastavení zabezpečení pro všechny nové tenanty.

Abychom pomohli chránit organizace, vždy pracujeme na vylepšení zabezpečení služeb účtů Microsoft. V rámci této ochrany jsou zákazníci pravidelně upozorněni na automatické povolení výchozích hodnot zabezpečení, pokud:

- Nemáte žádné zásady podmíněného přístupu

- Nemáte prémiové licence

- Aktivně nepoužíváte starší klienty ověřování

Po povolení tohoto nastavení se budou muset všichni uživatelé v organizaci zaregistrovat pro vícefaktorové ověřování. Abyste se vyhnuli nejasnostem, přečtěte si e-mail, který jste dostali, a případně můžete zakázat výchozí nastavení zabezpečení po povolení.

Pokud chcete nakonfigurovat výchozí nastavení zabezpečení ve vašem adresáři, musíte mít přiřazenou alespoň roli Security Správa istrator. Ve výchozím nastavení je prvnímu účtu v libovolném adresáři přiřazena vyšší privilegovaná role označovaná jako Globální Správa istrator.

Povolení výchozích hodnot zabezpečení:

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň bezpečnostní Správa istrator.

- Přejděte na Identita>Přehled>Vlastnosti.

- Vyberte možnost Spravovat výchozí nastavení zabezpečení.

- Nastavte výchozí nastavení zabezpečení na Povoleno.

- Zvolte Uložit.

Odvolání aktivních tokenů

Jako součást povolení výchozích hodnot zabezpečení by správci měli odvolat všechny existující tokeny, aby se všichni uživatelé zaregistrovali k vícefaktorovým ověřováním. Tato událost odvolání vynutí dříve ověřené uživatele k ověření a registraci vícefaktorového ověřování. Tuto úlohu lze provést pomocí rutiny PowerShellu Revoke-AzureADUserAllRefreshToken .

Vynucené zásady zabezpečení

Vyžadovat, aby se všichni uživatelé zaregistrovali pro vícefaktorové ověřování Microsoft Entra

Všichni uživatelé mají 14 dní na registraci pomocí aplikace Microsoft Authenticator nebo jakékoli aplikace podporující OATH TOTP. Po uplynutí 14 dnů se uživatel nemůže přihlásit, dokud se registrace nedokončí. 14denní období uživatele začíná po prvním úspěšném interaktivním přihlášení po povolení výchozích hodnot zabezpečení.

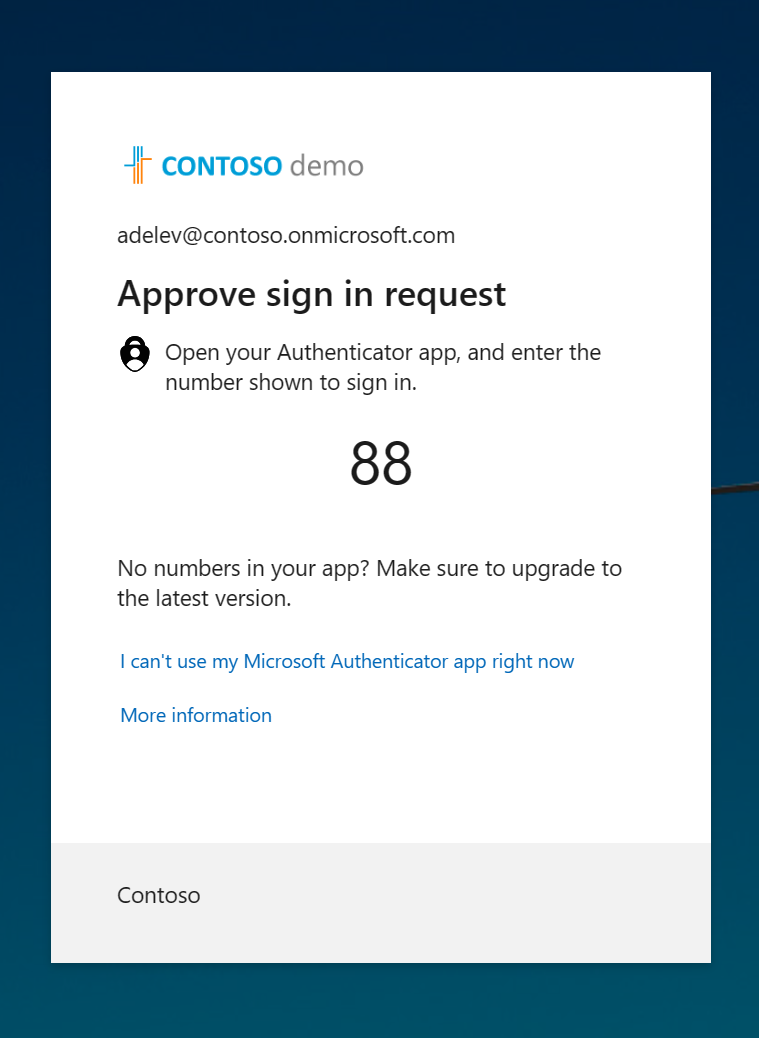

Když se uživatelé přihlásí a zobrazí se jim výzva k provedení vícefaktorového ověřování, zobrazí se jim obrazovka s číslem, které se má zadat do aplikace Microsoft Authenticator. Tato míra pomáhá zabránit uživatelům v poklesu únavových útoků vícefaktorového ověřování.

Vyžadování vícefaktorového ověřování správci

Správa istrátory zvýšily přístup k vašemu prostředí. Vzhledem k výkonu těchto vysoce privilegovaných účtů byste s nimi měli zacházet se zvláštní opatrností. Jednou z běžných metod, jak zlepšit ochranu privilegovaných účtů, je vyžadovat silnější formu ověření účtu pro přihlášení, jako je vyžadování vícefaktorového ověřování.

Tip

Doporučení pro správce:

- Po povolení výchozích hodnot zabezpečení se ujistěte, že se všichni správci přihlásí, aby se mohli zaregistrovat k metodám ověřování.

- Máte samostatné účty pro úlohy správy a standardní produktivity, abyste výrazně snížili počet, kolikrát jsou správci vyzváni k vícefaktorové ověřování.

Po dokončení registrace se k vícefaktorovém ověřování při každém přihlášení budou vyžadovat následující role správce:

- Globální správce

- Správce aplikace

- Správce ověřování

- Správce zásad ověřování

- Správce fakturace

- Správce cloudové aplikace

- Správce podmíněného přístupu

- Správce Exchange

- Helpdesk Správa istrator

- Zásady správného řízení identit Správa istrator

- Heslo Správa istrator

- Správce privilegovaného ověřování

- Správce privilegovaných rolí

- Správce zabezpečení

- SharePoint Správa istrator

- Správce uživatelů

Vyžadování vícefaktorového ověřování uživatelů v případě potřeby

Obvykle si myslíme, že účty správců jsou jedinými účty, které potřebují další vrstvy ověřování. Správa istrátory mají široký přístup k citlivým informacím a můžou provádět změny nastavení v rámci předplatného. Útočníci ale často cílí na koncové uživatele.

Jakmile tito útočníci získají přístup, můžou požádat o přístup k privilegovaným informacím pro původního držitele účtu. Můžou si dokonce stáhnout celý adresář a udělat útok phishing na celou organizaci.

Jednou z běžných metod, jak zlepšit ochranu pro všechny uživatele, je vyžadovat silnější formu ověření účtu, jako je vícefaktorové ověřování, pro všechny. Po dokončení registrace se uživatelům zobrazí výzva k dalšímu ověření, kdykoli je to potřeba. Microsoft rozhodne, kdy se uživateli zobrazí výzva k vícefaktorovém ověřování, na základě faktorů, jako je umístění, zařízení, role a úloha. Tato funkce chrání všechny registrované aplikace, včetně aplikací SaaS.

Poznámka:

V případě uživatelů přímého připojení B2B bude potřeba splnit jakýkoli požadavek na vícefaktorové ověřování z výchozích hodnot zabezpečení povolených v tenantovi prostředků, včetně registrace vícefaktorového ověřování přímým uživatelem pro připojení ve svém domovském tenantovi.

Blokování starších ověřovacích protokolů

Abychom uživatelům poskytli snadný přístup k vašim cloudovým aplikacím, podporujeme různé ověřovací protokoly, včetně starší verze ověřování. Starší verze ověřování je termín, který odkazuje na žádost o ověření, kterou provedl:

- Klienti, kteří nepoužívají moderní ověřování (například klient Office 2010)

- Každý klient, který používá starší poštovní protokoly, jako je IMAP, SMTP nebo POP3

Většina dnešních pokusů o přihlášení pochází ze starší verze ověřování. Starší verze ověřování nepodporuje vícefaktorové ověřování. I když máte v adresáři povolené zásady vícefaktorového ověřování, útočník se může ověřit pomocí staršího protokolu a obejít vícefaktorové ověřování.

Po povolení výchozích hodnot zabezpečení ve vašem tenantovi se zablokují všechny žádosti o ověření provedené starším protokolem. Výchozí nastavení zabezpečení blokuje základní ověřování Exchange Active Sync.

Upozorňující

Než povolíte výchozí nastavení zabezpečení, ujistěte se, že správci nepoužívají starší ověřovací protokoly. Další informace naleznete v tématu Jak se přesunout od starší verze ověřování.

Ochrana privilegovaných aktivit, jako je přístup k webu Azure Portal

Organizace používají různé služby Azure spravované prostřednictvím rozhraní API Azure Resource Manageru, včetně:

- portál Azure

- Centrum pro správu Microsoft Entra

- Azure PowerShell

- Azure CLI

Použití Azure Resource Manageru ke správě služeb je vysoce privilegovaná akce. Azure Resource Manager může měnit konfigurace pro celého tenanta, jako jsou nastavení služeb a fakturace předplatného. Jednofaktorové ověřování je zranitelné vůči různým útokům, jako je phishing a password spray.

Je důležité ověřit identitu uživatelů, kteří chtějí získat přístup k Azure Resource Manageru a aktualizovat konfigurace. Jejich identitu ověříte tím, že před povolením přístupu vyžadujete více ověřování.

Po povolení výchozích hodnot zabezpečení ve vašem tenantovi musí každý uživatel, který přistupuje k následujícím službám, dokončit vícefaktorové ověřování:

- portál Azure

- Centrum pro správu Microsoft Entra

- Azure PowerShell

- Azure CLI

Tato zásada platí pro všechny uživatele, kteří přistupují ke službám Azure Resource Manageru, ať už jsou to správci nebo uživatel. Tyto zásady platí pro rozhraní API Azure Resource Manageru, jako je přístup k vašemu předplatnému, virtuálním počítačům, účtům úložiště atd. Tato zásada nezahrnuje ID Microsoft Entra ani Microsoft Graph.

Poznámka:

Tenanti Exchange Online před 2017 mají ve výchozím nastavení moderní ověřování zakázané. Abyste se vyhnuli možnosti přihlášení při ověřování prostřednictvím těchto tenantů, musíte povolit moderní ověřování.

Poznámka:

Účet synchronizace Microsoft Entra Připojení je vyloučen z výchozích hodnot zabezpečení a nebude vyzván k registraci nebo provedení vícefaktorového ověřování. Organizace by tento účet neměly používat pro jiné účely.

Aspekty nasazení

Příprava uživatelů

Je důležité informovat uživatele o nadcházejících změnách, požadavcích na registraci a všech nezbytných akcích uživatelů. Poskytujeme komunikační šablony a uživatelskou dokumentaci , abychom připravili uživatele na nové prostředí a pomohli zajistit úspěšné zavedení. Pokud chcete uživatele zaregistrovat https://myprofile.microsoft.com , vyberte na této stránce odkaz Bezpečnostní údaje .

Metody ověřování

Výchozí nastavení zabezpečení je nutné, aby se uživatelé zaregistrovali a používali vícefaktorové ověřování pomocí aplikace Microsoft Authenticator pomocí oznámení. Uživatelé můžou používat ověřovací kódy z aplikace Microsoft Authenticator, ale můžou se zaregistrovat jenom pomocí možnosti oznámení. Uživatelé můžou také k vygenerování kódů použít libovolnou aplikaci třetí strany pomocí protokolu OATH TOTP .

Upozorňující

Pokud používáte výchozí nastavení zabezpečení, nezakazujte metody pro vaši organizaci. Zakázání metod může vést k uzamčení vašeho tenanta. Nechte všechny metody dostupné uživatelům na portálu nastavení služby MFA.

Uživatelé B2B

Všichni uživatelé typu host B2B nebo B2B přímo připojují uživatele, kteří přistupují k vašemu adresáři, se považují za uživatele vaší organizace.

Zakázaný stav vícefaktorového ověřování

Pokud je vaše organizace předchozím uživatelem vícefaktorového ověřování založeného na jednotlivých uživatelích, nezadávejte uživatele ve stavu Povoleno nebo Vynuceno , pokud se podíváte na stránku stavu vícefaktorového ověřování. Zakázáno je vhodný stav pro uživatele, kteří používají výchozí nastavení zabezpečení nebo vícefaktorové ověřování na základě podmíněného přístupu.

Zakázání výchozího nastavení zabezpečení

Organizace, které se rozhodnou implementovat zásady podmíněného přístupu nahrazující výchozí nastavení zabezpečení, musí zakázat výchozí nastavení zabezpečení.

Zakázání výchozích hodnot zabezpečení v adresáři:

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň bezpečnostní Správa istrator.

- Přejděte na Identita>Přehled>Vlastnosti.

- Vyberte možnost Spravovat výchozí nastavení zabezpečení.

- Nastavte výchozí nastavení zabezpečení na hodnotu Zakázáno (nedoporučuje se).

- Zvolte Uložit.

Přechod z výchozího nastavení zabezpečení na podmíněný přístup

I když jsou výchozí hodnoty zabezpečení dobrým výchozím plánem pro zahájení stavu zabezpečení, neumožňují přizpůsobení, které mnoho organizací vyžaduje. Zásady podmíněného přístupu poskytují celou řadu přizpůsobení, které složitější organizace vyžadují.

| Výchozí nastavení zabezpečení | Podmíněný přístup | |

|---|---|---|

| Požadované licence | Nic | Alespoň Microsoft Entra ID P1 |

| Vlastní nastavení | Žádné přizpůsobení (zapnuto nebo vypnuto) | Plně přizpůsobitelné |

| Povoleno podle | Microsoft nebo správce | Správce |

| Složitost | Jednoduché používání | Plně přizpůsobitelné na základě vašich požadavků |

Doporučené kroky při přechodu z výchozích hodnot zabezpečení

Organizace, které chtějí otestovat funkce podmíněného přístupu, si můžou zaregistrovat bezplatnou zkušební verzi , aby mohli začít.

Po zakázání výchozích hodnot zabezpečení by organizace měly okamžitě povolit zásady podmíněného přístupu, aby chránily svoji organizaci. Tyto zásady by měly zahrnovat alespoň tyto zásady v kategorii bezpečných základů šablon podmíněného přístupu. Organizace s licencemi Microsoft Entra ID P2, které zahrnují Microsoft Entra ID Protection, můžou rozšířit tento seznam, aby zahrnovaly zásady založené na uživatelích a přihlašování k rizikům, aby dále posílily svůj stav.

Doporučujeme vyloučit alespoň jeden účet ze zásad podmíněného přístupu. Tyto vyloučené účty pro nouzový přístup nebo prolomení pomáhají zabránit uzamčení účtu v rámci celého tenanta. V nepravděpodobném scénáři jsou všichni správci uzamčeni z vašeho tenanta, váš účet pro správu tísňového volání se dá použít k přihlášení k tenantovi a provést kroky pro obnovení přístupu. Další informace najdete v článku Správa účtů pro nouzový přístup.

Další kroky

- Blog: Představení výchozích hodnot zabezpečení

- Další informace o licencování najdete na stránce s cenami Microsoft Entra.