Změna rolí prostředků pro přístupový balíček ve správě nároků

Jako správce přístupových balíčků můžete prostředky v přístupovém balíčku kdykoli změnit, aniž byste se museli starat o zřízení přístupu uživatele k novým prostředkům nebo odebrání přístupu z předchozích prostředků. Tento článek popisuje, jak změnit role prostředků pro existující přístupový balíček.

Toto video obsahuje přehled o tom, jak změnit přístupový balíček.

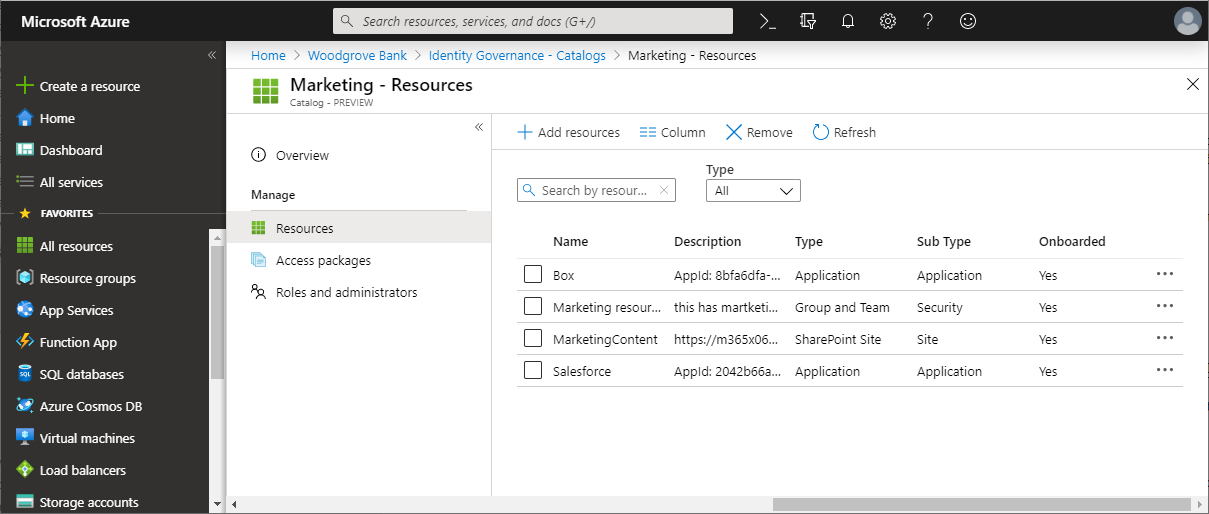

Kontrola zdrojů v katalogu

Tip

Postup v tomto článku se může mírně lišit v závislosti na portálu, od který začínáte.

Pokud potřebujete přidat prostředky do přístupového balíčku, měli byste zkontrolovat, jestli jsou prostředky, které potřebujete, dostupné v katalogu přístupového balíčku. Pokud jste správcem balíčků pro přístup, nemůžete do katalogu přidávat prostředky, i když je vlastníte. Jste omezeni na používání prostředků dostupných v katalogu.

Požadovaná role: Globální správce, správce zásad správného řízení identit, vlastník katalogu nebo Správce balíčků accessu

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň Správa istrator zásad správného řízení identit.

Přejděte k balíčku přístupu pro správu>nároků zásad správného řízení>identit.

Na stránce Přístupové balíčky otevřete přístupový balíček, který chcete zkontrolovat, abyste měli jistotu, že jeho katalog obsahuje potřebné prostředky.

V nabídce vlevo vyberte Katalog a pak katalog otevřete.

V nabídce vlevo vyberte Prostředky a zobrazte seznam prostředků v tomto katalogu.

Pokud prostředky ještě nejsou v katalogu a jste správcem nebo vlastníkem katalogu, můžete přidat prostředky do katalogu. Typy prostředků, které můžete přidat, jsou skupiny, aplikace, které jste integrovali s adresářem a weby SharePointu Online. Příklad:

- Skupiny můžou být vytvořené v cloudu Skupiny Microsoft 365 nebo skupiny zabezpečení Microsoft Entra vytvořené v cloudu. Skupiny pocházející z místní Active Directory nelze přiřadit jako prostředky, protože atributy vlastníka nebo člena nelze změnit v ID Microsoft Entra. Pokud chcete uživatelům udělit přístup k aplikaci, která používá členství ve skupinách zabezpečení AD, vytvořte novou skupinu v Microsoft Entra ID, nakonfigurujte zpětný zápis skupiny do AD a povolte zápis této skupiny do AD. Skupiny, které pocházejí z Exchange Online jako distribuční skupiny, není možné upravovat ani v ID Microsoft Entra.

- Aplikace můžou být podnikové aplikace Microsoft Entra, které zahrnují aplikace SaaS (software jako služba), místní aplikace, které používají jiný adresář nebo databázi, a vaše vlastní aplikace integrované s Microsoft Entra ID. Pokud vaše aplikace ještě není integrovaná s adresářem Microsoft Entra, přečtěte si téma řízení přístupu k aplikacím ve vašem prostředí a integraci aplikace s Microsoft Entra ID.

- Weby můžou být weby SharePointu Online nebo kolekce webů SharePointu Online.

Pokud jste správcem balíčků pro přístup a potřebujete přidat prostředky do katalogu, můžete požádat vlastníka katalogu, aby je přidal.

Určení rolí prostředků, které se mají zahrnout do přístupového balíčku

Role prostředku je kolekce oprávnění přidružených a definovaná prostředkem. Prostředky je možné zpřístupnit uživatelům, kteří mají být přiřazeni, pokud do přístupového balíčku přidáte role prostředků z jednotlivých prostředků katalogu. Můžete přidat role prostředků poskytované skupinami, týmy, aplikacemi a sharepointovými weby. Když uživatel obdrží přiřazení k přístupovém balíčku, přidá se do všech rolí prostředků v přístupovém balíčku.

Když ztratí přiřazení přístupového balíčku, odeberou se ze všech rolí prostředků v přístupovém balíčku.

Poznámka:

Pokud byli uživatelé přidáni k prostředkům mimo správu nároků a potřebují zachovat přístup i v případě, že později obdrží přiřazení přístupového balíčku a jejich přiřazení přístupového balíčku vyprší, nepřidávejte role prostředků do přístupového balíčku.

Pokud chcete, aby někteří uživatelé dostávali různé role prostředků než jiné, musíte v katalogu vytvořit více přístupových balíčků s samostatnými přístupovými balíčky pro každou z rolí prostředků. Přístupové balíčky můžete také označit jako nekompatibilní s ostatními, aby uživatelé nemohli požádat o přístup k přístupovým balíčkům, které by jim poskytly nadměrný přístup.

Konkrétně můžou mít aplikace více rolí aplikací. Když do přístupového balíčku přidáte roli aplikace jako roli prostředku, musíte určit odpovídající roli pro tyto uživatele v přístupovém balíčku.

Poznámka:

Pokud má aplikace více rolí aplikací a více než jedna role této aplikace je v přístupovém balíčku, uživatel obdrží všechny zahrnuté role aplikace. Pokud chcete, aby uživatelé měli jenom některé role aplikace, budete muset v katalogu vytvořit více přístupových balíčků s samostatnými přístupovými balíčky pro každou z rolí aplikace.

Kromě toho můžou aplikace také spoléhat na skupiny zabezpečení pro vyjádření oprávnění. Aplikace může mít například jednu roli User aplikace a také zkontrolovat členství dvou skupin – Ordinary Users skupiny a Administrative Access skupin. Uživatel aplikace musí být členem přesně jedné z těchto dvou skupin. Pokud byste chtěli nakonfigurovat, aby uživatelé mohli požádat o oprávnění, vložili byste do katalogu tři prostředky: aplikaci, skupinu Ordinary Users a skupinu Administrative Access. Pak byste v katalogu vytvořili dva přístupové balíčky a označíte, že každý přístupový balíček není kompatibilní s druhým balíčkem:

- první přístupový balíček, který má dvě role prostředků, roli

Useraplikace a členství ve skupiněOrdinary Users - Druhý přístupový balíček, který má dvě role prostředků, roli

Useraplikace a členství ve skupiněAdministrative Access

Kontrola, jestli už jsou uživatelé přiřazení k roli prostředku

Když správce přidá roli prostředku do přístupového balíčku, uživatelé, kteří už tuto roli prostředku mají, ale nemají přiřazení k přístupovém balíčku, zůstanou v roli prostředku, ale nepřiřazují se k přístupovém balíčku. Pokud je například uživatel členem skupiny a pak se vytvoří přístupový balíček a členská role této skupiny se přidá do přístupového balíčku, uživatel automaticky neobdrží přiřazení k přístupovém balíčku.

Pokud chcete, aby se uživatelům, kteří měli členství v roli prostředku, přiřadili také přístupový balíček, můžete uživatele k přístupovém balíčku přiřadit přímo pomocí Centra pro správu Microsoft Entra nebo hromadně prostřednictvím Graphu nebo PowerShellu. Uživatelé, které přiřadíte přístup k přístupovém balíčku, pak také dostanou přístup k ostatním rolím prostředků v přístupovém balíčku. Vzhledem k tomu, že uživatelé, kteří byli v roli prostředku, už mají přístup před tím, než se přidají do přístupového balíčku, se po odebrání přiřazení přístupového balíčku odeberou z této role prostředku.

Přidání rolí zdrojů

Požadovaná role: Globální Správa istrator, zásady správného řízení identit Správa istrator, vlastník katalogu nebo Správce balíčků accessu

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň Správa istrator zásad správného řízení identit.

Přejděte k balíčku přístupu pro správu>nároků zásad správného řízení>identit.

Na stránce Přístupové balíčky otevřete přístupový balíček, do kterého chcete přidat role prostředků.

V nabídce vlevo vyberte Role prostředků.

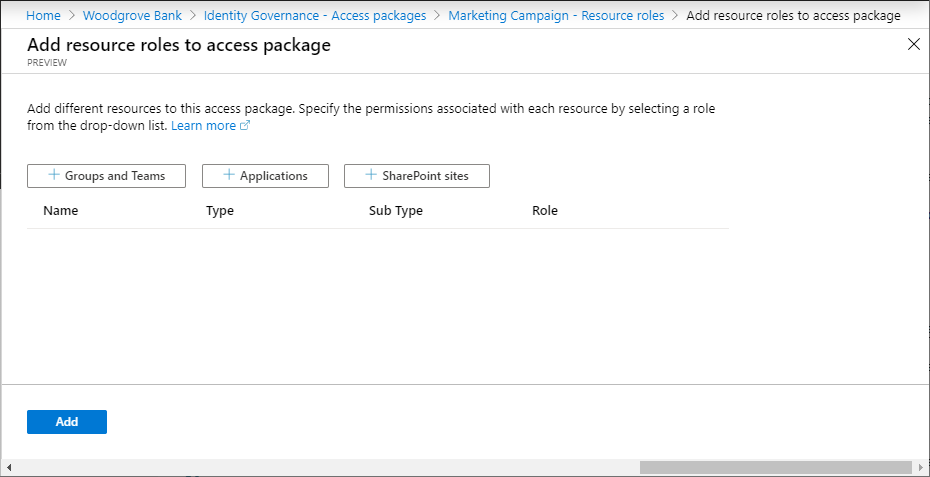

Výběrem možnosti Přidat role prostředků otevřete stránku Přidat role prostředků pro přístup k balíčku.

V závislosti na tom, jestli chcete přidat členství ve skupině nebo týmu, přístup k aplikaci, sharepointovém webu nebo roli Microsoft Entra (Preview) proveďte kroky v některé z následujících částí role prostředků.

Přidání role skupin nebo týmových prostředků

Správu nároků můžete automaticky přidávat uživatele do skupiny nebo týmu v Microsoft Teams, když mají přiřazený přístupový balíček.

- Pokud je členství ve skupině nebo týmu rolí prostředků, která je součástí přístupového balíčku a uživatel je k ho přístupovém balíčku přiřazený, přidá se do této skupiny nebo týmu jako člen, pokud ještě není k dispozici.

- Když vyprší platnost přiřazení přístupového balíčku uživatele, odebere se ze skupiny nebo týmu, pokud momentálně nemá přiřazení k jinému přístupovém balíčku, který zahrnuje stejnou skupinu nebo tým.

Můžete vybrat libovolnou skupinu zabezpečení Microsoft Entra nebo skupinu Microsoft 365. Uživatelé v roli správce, kteří můžou spravovat skupiny, mohou do katalogu přidat libovolnou skupinu; Vlastníci katalogu můžou do katalogu přidat libovolnou skupinu, pokud jsou vlastníkem skupiny. Při výběru skupiny mějte na paměti následující omezení Microsoft Entra:

- Když se uživatel, včetně hosta, přidá do skupiny nebo týmu jako člen, uvidí všechny ostatní členy této skupiny nebo týmu.

- Microsoft Entra ID nemůže změnit členství skupiny synchronizované ze služby Windows Server Active Directory pomocí služby Microsoft Entra Připojení nebo vytvořené v Exchangi Online jako distribuční skupiny. Pokud plánujete spravovat přístup k aplikacím, které používají skupiny zabezpečení AD, podívejte se, jak nastavit zpětný zápis skupiny pomocí správy nároků.

- Členství dynamických skupin nejde aktualizovat přidáním nebo odebráním člena, takže dynamické členství ve skupinách není vhodné pro použití se správou nároků.

- Skupiny Microsoftu 365 mají další omezení, která jsou popsaná v přehledu Skupiny Microsoft 365 pro správce, včetně limitu 100 vlastníků na skupinu, omezení počtu členů, kteří mají současně přístup ke konverzacím skupiny, a 7 000 skupin na člena.

Další informace najdete v tématu Porovnání skupin a Skupiny Microsoft 365 a Microsoft Teams.

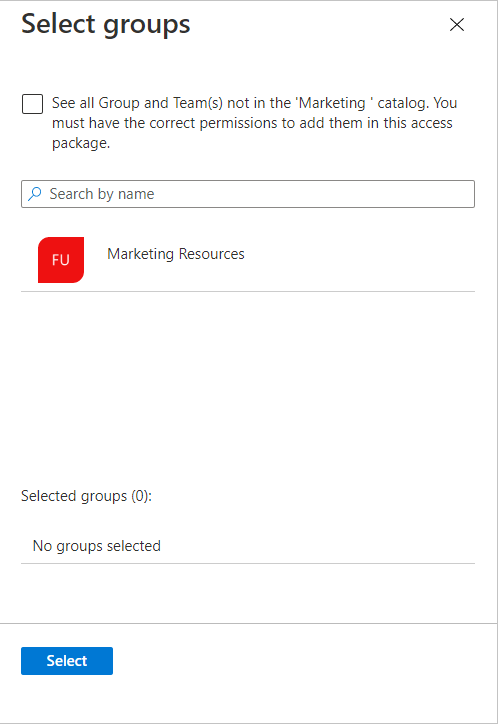

Na stránce Přidat role prostředků pro přístup k balíčku vyberte Skupiny a Teams a otevřete podokno Vybrat skupiny.

Vyberte skupiny a týmy, které chcete zahrnout do přístupového balíčku.

Zvolte Zvolit.

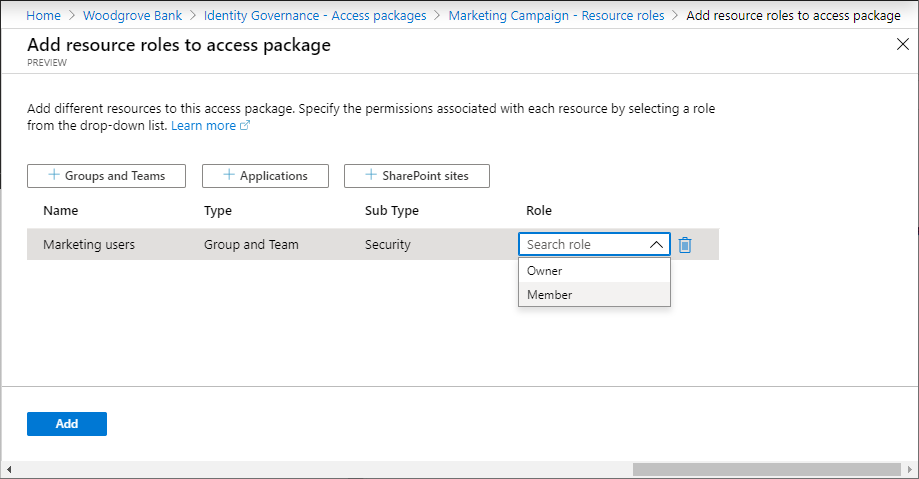

Jakmile vyberete skupinu nebo tým, zobrazí se ve sloupci Podtyp jeden z následujících podtypů:

Podtyp Popis Zabezpečení Používá se k udělení přístupu k prostředkům. Distribuce Používá se k odesílání oznámení skupině lidí. Microsoft 365 Skupina Microsoft 365, která není povolená v Teams. Používá se ke spolupráci mezi uživateli uvnitř i mimo vaši společnost. Tým Skupina Microsoft 365, která je povolená v Teams. Používá se ke spolupráci mezi uživateli uvnitř i mimo vaši společnost. V seznamu rolí vyberte vlastníka nebo člena.

Obvykle vyberete roli Člen. Pokud vyberete roli Vlastník, stanou se uživatelé vlastníkem skupiny, což umožňuje těmto uživatelům přidávat nebo odebírat další členy nebo vlastníky.

Vyberte Přidat.

Všichni uživatelé s existujícími přiřazeními k přístupovém balíčku se po přidání automaticky stanou členy (nebo vlastníky) této skupiny nebo týmu. Další informace najdete v tématu o použití změn.

Přidání role prostředku aplikace

Můžete mít Microsoft Entra ID automaticky přiřadit uživatelům přístup k podnikové aplikaci Microsoft Entra, včetně aplikací SaaS, místních aplikací a aplikací vaší organizace integrovaných s Microsoft Entra ID, když je uživateli přiřazen přístupový balíček. Pro aplikace, které se integrují s Microsoft Entra ID prostřednictvím federovaného jednotného přihlašování, Microsoft Entra ID vydává federační tokeny pro uživatele přiřazené k aplikaci.

Pokud vaše aplikace ještě není integrovaná s adresářem Microsoft Entra, přečtěte si téma řízení přístupu k aplikacím ve vašem prostředí a integraci aplikace s Microsoft Entra ID.

Aplikace můžou mít v manifestu definované více rolí aplikací a spravovat je prostřednictvím uživatelského rozhraní rolí aplikace. Když do přístupového balíčku přidáte roli aplikace jako roli prostředku, musíte určit odpovídající roli pro uživatele v tomto přístupovém balíčku. Pokud vyvíjíte aplikace, můžete si přečíst další informace o tom, jak se tyto role přidají do vašich aplikací: Konfigurace deklarace identity role vydané v tokenu SAML pro podnikové aplikace. Pokud používáte knihovny Microsoft Authentication Library, existuje také ukázka kódu, jak používat role aplikací pro řízení přístupu.

Poznámka:

Pokud má aplikace více rolí aplikací a více než jedna role této aplikace je v přístupovém balíčku, uživatel obdrží všechny zahrnuté role aplikace. Pokud chcete, aby uživatelé měli jenom některé role aplikace, budete muset v katalogu vytvořit více přístupových balíčků s samostatnými přístupovými balíčky pro každou z rolí aplikace.

Jakmile je role aplikace prostředkem přístupového balíčku:

- Pokud je uživateli přiřazený tento přístupový balíček, přidá se do této role aplikace( pokud ještě není k dispozici). Pokud aplikace vyžaduje atributy, zapíšou se do uživatele hodnoty atributů shromážděných z požadavku.

- Když vyprší platnost přiřazení přístupového balíčku uživatele, odebere se jeho přístup z aplikace, pokud nemá přiřazení k jinému přístupovém balíčku, který zahrnuje tuto roli aplikace. Pokud aplikace vyžaduje atributy, odeberou se z uživatele tyto atributy.

Při výběru aplikace je potřeba vzít v úvahu následující skutečnosti:

- Aplikace můžou mít také přiřazené skupiny k jejich rolím aplikace. Můžete se rozhodnout přidat skupinu místo aplikace a její role v přístupovém balíčku, ale aplikace se uživateli nezobrazí jako součást přístupového balíčku na portálu Můj přístup.

- Centrum pro správu Microsoft Entra může také zobrazovat instanční objekty pro služby, které nejde vybrat jako aplikace. Konkrétně Exchange Online a SharePoint Online jsou služby, ne aplikace, které mají v adresáři role prostředků, takže je není možné zahrnout do přístupového balíčku. Místo toho k zajištění odpovídající licence pro uživatele, který potřebuje přístup k těmto službám, využijte licencování na základě skupin.

- Aplikace, které podporují pouze uživatele osobního účtu Microsoft pro ověřování a nepodporují účty organizace ve vašem adresáři, nemají role aplikací a není možné je přidat pro přístup k katalogům balíčků.

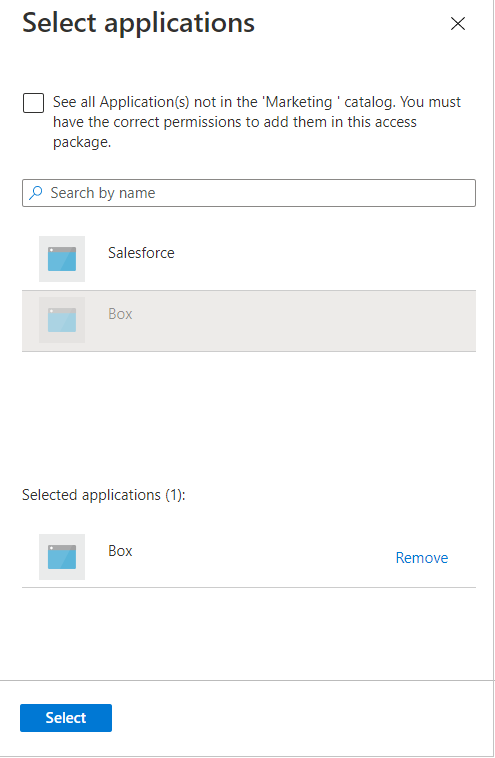

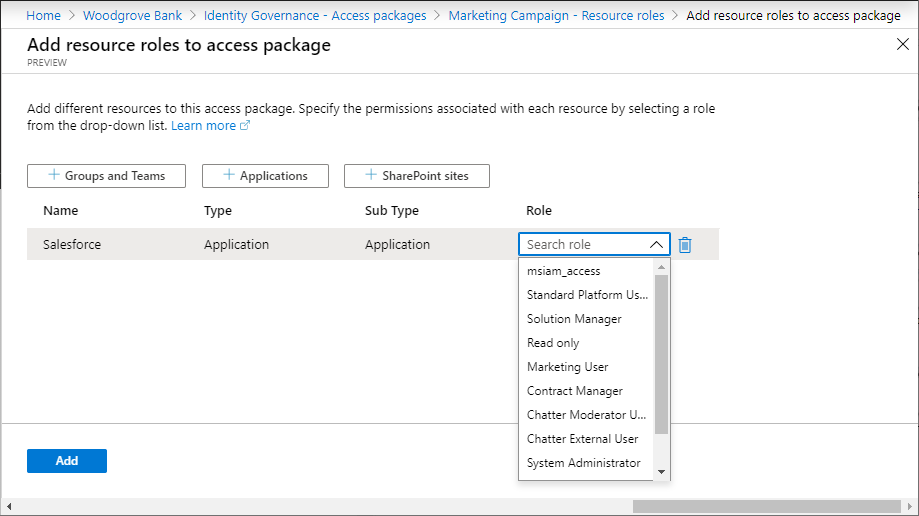

Na stránce Přidat role prostředků pro přístup k balíčku vyberte Aplikace a otevřete podokno Vybrat aplikace.

Vyberte aplikace, které chcete zahrnout do přístupového balíčku.

Zvolte Zvolit.

V seznamu rolí vyberte roli aplikace.

Vyberte Přidat.

Všichni uživatelé, kteří mají stávající přiřazení k přístupovém balíčku, se automaticky udělí přístup k této aplikaci při jeho přidání. Další informace najdete v tématu o použití změn.

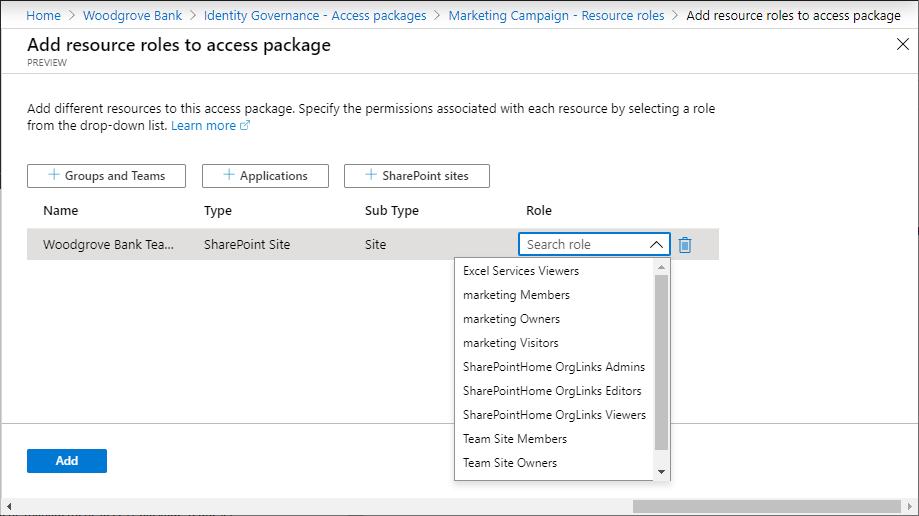

Přidání role prostředku webu Služby SharePoint

Id Microsoft Entra může uživatelům automaticky přiřadit přístup k webu SharePointu Online nebo kolekci webů SharePointu Online, když mají přiřazený přístupový balíček.

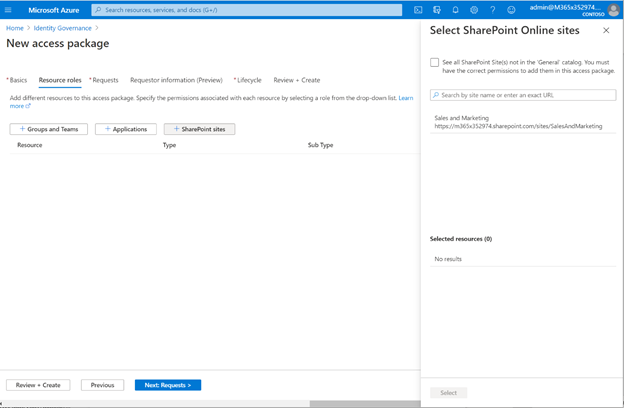

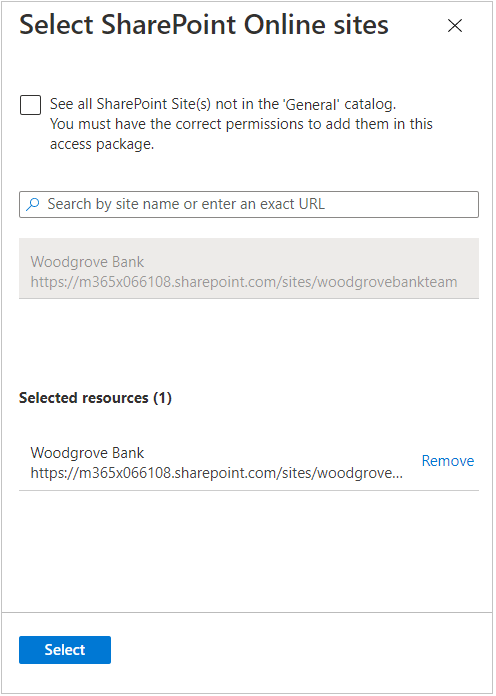

Na stránce Přidat role prostředků pro přístup k balíčku vyberte weby SharePointu a otevřete podokno Vybrat weby SharePointu Online.

Vyberte weby SharePointu Online, které chcete zahrnout do přístupového balíčku.

Zvolte Zvolit.

V seznamu rolí vyberte roli webu SharePointu Online.

Vyberte Přidat.

Všichni uživatelé s existujícími přiřazeními k přístupovém balíčku budou automaticky při přidání přístup k tomuto webu SharePointu Online. Další informace najdete v tématu o použití změn.

Přidání přiřazení role Microsoft Entra

Když uživatelé potřebují další oprávnění pro přístup k prostředkům vaší organizace, můžete tato oprávnění spravovat tak, že jim přiřadíte role Microsoft Entra prostřednictvím přístupových balíčků. Přiřazením rolí Microsoft Entra zaměstnancům a hostům pomocí správy nároků se můžete podívat na oprávnění uživatele a rychle určit, které role jsou přiřazeny danému uživateli. Pokud zahrnete roli Microsoft Entra jako prostředek do přístupového balíčku, můžete také určit, jestli je toto přiřazení role "způsobilé" nebo "aktivní".

Přiřazení rolí Microsoft Entra prostřednictvím přístupových balíčků pomáhá efektivně spravovat přiřazení rolí ve velkém měřítku a zlepšuje životní cyklus přiřazení rolí.

Poznámka:

K zajištění přístupu uživatele za běhu k provedení úlohy, která vyžaduje zvýšená oprávnění, doporučujeme použít Privileged Identity Management. Tato oprávnění jsou poskytována prostřednictvím rolí Microsoft Entra, které jsou označené jako privilegované, v naší dokumentaci zde: Předdefinované role Microsoft Entra. Správa nároků je vhodnější pro přiřazování uživatelů sadu prostředků, která může zahrnovat roli Microsoft Entra, která je nezbytná k tomu, aby mohli provést úlohu. Uživatelé přiřazení k přístupovým balíčkům mají tendenci mít delší přístup k prostředkům. I když doporučujeme spravovat vysoce privilegované role prostřednictvím Privileged Identity Management, můžete pro tyto role nastavit nárok prostřednictvím přístupových balíčků ve službě Entitlement Management.

Při zahrnutí role Microsoft Entra jako prostředku do přístupového balíčku postupujte takto:

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň Správa istrator zásad správného řízení identit.

Přejděte k balíčkům přístupu pro správu>nároků zásad správného řízení>identit.

Na stránce Přístupové balíčky otevřete přístupový balíček, do kterého chcete přidat role prostředků, a vyberte Role prostředku.

Na stránce Přidat role prostředků pro přístup k balíčku vyberte role Microsoft Entra (Preview) a otevřete podokno Vybrat role Microsoft Entra.

Vyberte role Microsoft Entra, které chcete zahrnout do přístupového balíčku.

V seznamu rolí vyberte oprávněného člena nebo aktivního člena.

Vyberte Přidat.

Poznámka:

Pokud vyberete Možnost Nárok, budou mít uživatelé nárok na tuto roli a můžou aktivovat přiřazení pomocí Privileged Identity Management v Centru pro správu Microsoft Entra. Pokud vyberete Možnost Aktivní, budou mít uživatelé aktivní přiřazení role, dokud už nebudou mít přístup k přístupovém balíčku. U rolí Entra, které jsou označené jako privilegované, budete moct vybrat pouze způsobilé. Seznam privilegovaných rolí najdete tady: Předdefinované role Microsoft Entra.

Pokud chcete přidat roli Microsoft Entra prostřednictvím kódu programu, přečtěte si téma: Přidání role Microsoft Entra jako prostředku do přístupového balíčku prostřednictvím kódu programu.

Programové přidávání rolí prostředků

Existují dva způsoby, jak přidat roli prostředku do přístupového balíčku prostřednictvím kódu programu, prostřednictvím Microsoft Graphu a prostřednictvím rutin PowerShellu pro Microsoft Graph.

Přidání rolí prostředků do přístupového balíčku pomocí Microsoft Graphu

Roli prostředku můžete přidat do přístupového balíčku pomocí Microsoft Graphu. Uživatel v příslušné roli s aplikací, která má delegovaná EntitlementManagement.ReadWrite.All oprávnění, může rozhraní API volat takto:

- Vytvořte seznam prostředků v katalogu a vytvořte accessPackageResourceRequest pro všechny prostředky, které ještě nejsou v katalogu.

- Načtěte role a obory jednotlivých prostředků v katalogu. Tento seznam rolí se pak použije k výběru role při následném vytvoření role RoleeScope.

- Vytvořte roli resourceRoleScope pro každou roli prostředku potřebnou v přístupovém balíčku.

Přidání rolí prostředků do přístupového balíčku pomocí Microsoft PowerShellu

Role prostředků můžete také přidat do přístupového balíčku v PowerShellu pomocí rutin z rutin Microsoft Graph PowerShellu pro modul zásad správného řízení identit verze 2.1.x nebo novější verze modulu.

Nejprve načtěte ID katalogu a prostředku v daném katalogu a jeho rozsahy a role, které chcete zahrnout do přístupového balíčku. Použijte skript podobný následujícímu příkladu. Předpokládá se, že v katalogu je jeden prostředek aplikace.

Connect-MgGraph -Scopes "EntitlementManagement.ReadWrite.All"

$catalog = Get-MgEntitlementManagementCatalog -Filter "displayName eq 'Marketing'" -All

if ($catalog -eq $null) { throw "catalog not found" }

$rsc = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter "originSystem eq 'AadApplication'" -ExpandProperty scopes

if ($rsc -eq $null) { throw "resource not found" }

$filt = "(id eq '" + $rsc.Id + "')"

$rrs = Get-MgEntitlementManagementCatalogResource -AccessPackageCatalogId $catalog.id -Filter $filt -ExpandProperty roles,scopes

Potom přiřaďte roli prostředku z daného prostředku k přístupovém balíčku. Pokud byste například chtěli zahrnout první roli prostředku vrácenou dříve jako roli prostředku přístupového balíčku, použili byste skript podobný následujícímu.

$apid = "cdd5f06b-752a-4c9f-97a6-82f4eda6c76d"

$rparams = @{

role = @{

id = $rrs.Roles[0].Id

displayName = $rrs.Roles[0].DisplayName

description = $rrs.Roles[0].Description

originSystem = $rrs.Roles[0].OriginSystem

originId = $rrs.Roles[0].OriginId

resource = @{

id = $rrs.Id

originId = $rrs.OriginId

originSystem = $rrs.OriginSystem

}

}

scope = @{

id = $rsc.Scopes[0].Id

originId = $rsc.Scopes[0].OriginId

originSystem = $rsc.Scopes[0].OriginSystem

}

}

New-MgEntitlementManagementAccessPackageResourceRoleScope -AccessPackageId $apid -BodyParameter $rparams

Odebrání rolí prostředků

Požadovaná role: Globální Správa istrator, zásady správného řízení identit Správa istrator, vlastník katalogu nebo Správce balíčků accessu

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň Správa istrator zásad správného řízení identit.

Přejděte k balíčku přístupu pro správu>nároků zásad správného řízení>identit.

Na stránce Přístupové balíčky otevřete přístupový balíček, pro který chcete odebrat role prostředků.

V nabídce vlevo vyberte Role prostředků.

V seznamu rolí prostředků vyhledejte roli prostředku, kterou chcete odebrat.

Vyberte tři tečky (...) a pak vyberte Odebrat roli prostředku.

Všichni uživatelé s existujícími přiřazeními k přístupovém balíčku budou mít po odebrání automaticky přístup k této roli prostředku odvolaný.

Při použití změn

Při správě nároků zpracovává Microsoft Entra ID hromadné změny přiřazení a prostředků v přístupových balíčcích několikrát denně. Pokud tedy provedete přiřazení nebo změníte role prostředků vašeho přístupového balíčku, může trvat až 24 hodin, než se tato změna provede v ID Microsoft Entra, a také dobu potřebnou k rozšíření těchto změn do jiných aplikací Microsoft Online Services nebo připojených aplikací SaaS. Pokud vaše změna ovlivní jenom několik objektů, změna pravděpodobně bude trvat jen několik minut, než se použije v Microsoft Entra ID, po kterém ostatní komponenty Microsoft Entra tyto změny zjistí a aktualizují aplikace SaaS. Pokud vaše změna ovlivňuje tisíce objektů, trvá tato změna déle. Pokud máte například přístupový balíček se 2 aplikacemi a 100 přiřazeními uživatelů a rozhodnete se přidat roli sharepointového webu do přístupového balíčku, může dojít ke zpoždění, dokud nebudou všichni uživatelé součástí této role sharepointového webu. Průběh můžete sledovat prostřednictvím protokolu auditu Microsoft Entra, protokolu zřizování Microsoft Entra a protokolů auditu webu SharePointu.

Když odeberete člena týmu, odeberou se také ze skupiny Microsoft 365. Odebrání z týmového chatu může trvat o něco déle. Další informace najdete v tématu Členství ve skupině.