Prodloužení platnosti federačních certifikátů pro Microsoft 365 a Microsoft Entra ID

Přehled

Pro úspěšnou federaci mezi Microsoft Entra ID a Active Directory Federation Services (AD FS) (AD FS) by certifikáty používané službou AD FS k podepisování tokenů zabezpečení do Microsoft Entra ID měly odpovídat konfiguraci v Microsoft Entra ID. Jakákoli neshoda může vést k narušení důvěryhodnosti. Microsoft Entra ID zajišťuje, že se tyto informace budou synchronizovat při nasazení služby AD FS a proxy serverů webových aplikací (pro přístup k extranetu).

Poznámka:

Tento článek obsahuje informace o správě vašich federačních certifikátů. Informace o obměně tísňového volání naleznete v tématu Obměně tísňového volání certifikátů služby AD FS.

Tento článek obsahuje další informace pro správu podpisových certifikátů tokenů a jejich synchronizaci s ID Microsoft Entra v následujících případech:

- Webovou proxy aplikací nenasazujete, a proto v extranetu nejsou dostupná federační metadata.

- Pro podpisové certifikáty tokenů nepoužíváte výchozí konfiguraci služby AD FS.

- Používáte zprostředkovatele identity třetí strany.

Důležité

Microsoft důrazně doporučuje používat modul hardwarového zabezpečení (HSM) k ochraně a zabezpečení certifikátů. Další informace naleznete v tématu Modul hardwarového zabezpečení v rámci osvědčených postupů pro zabezpečení služby AD FS.

Výchozí konfigurace služby AD FS pro podpisové certifikáty tokenů

Podpisové a dešifrující certifikáty tokenů jsou obvykle certifikáty podepsané svým držitelem a jsou vhodné pro jeden rok. Služba AD FS ve výchozím nastavení obsahuje proces automatického prodlužování platnosti s názvem AutoCertificateRollover. Pokud používáte SLUŽBU AD FS 2.0 nebo novější, Microsoft 365 a Microsoft Entra ID automaticky aktualizují certifikát před vypršením jeho platnosti.

Oznámení o prodloužení platnosti z centra pro správu Microsoft 365 nebo e-mailu

Poznámka:

Pokud jste dostali e-mail s žádostí o obnovení certifikátu pro Office, přečtěte si článek Správa změn podpisových certifikátů tokenů a zkontrolujte, jestli potřebujete provést nějakou akci. Společnost Microsoft si je vědoma možného problému, který může vést k oznámením o odesílání prodloužení platnosti certifikátu, a to i v případě, že není nutná žádná akce.

Microsoft Entra ID se pokusí monitorovat metadata federace a aktualizovat podpisové certifikáty tokenu, jak je uvedeno v těchto metadatech. 35 dní před vypršením platnosti podpisových certifikátů tokenu microsoft Entra ID zkontroluje, jestli jsou nové certifikáty k dispozici dotazováním federačních metadat.

- Pokud se může úspěšně dotazovat na metadata federace a načíst nové certifikáty, uživateli se nevystaví žádné e-mailové oznámení.

- Pokud nemůže načíst nové podpisové certifikáty tokenu, protože metadata federace nejsou dostupná nebo automatické vrácení certifikátu není povolené, Microsoft Entra ID vydá e-mail.

Důležité

Pokud používáte službu AD FS, abyste zajistili kontinuitu podnikových procesů, ověřte, že vaše servery mají následující aktualizace, aby nedošlo k selhání ověřování známých problémů. Tím se zmírní známé problémy proxy serveru služby AD FS pro toto prodloužení a budoucí období prodloužení:

Server 2012 R2 – kumulativní aktualizace pro Windows Server z května 2014

Server 2008 R2 a 2012 – Ověřování prostřednictvím proxy serveru ve Windows Serveru 2012 nebo Windows 2008 R2 SP1 selže

Zkontrolujte, jestli je potřeba aktualizovat certifikáty.

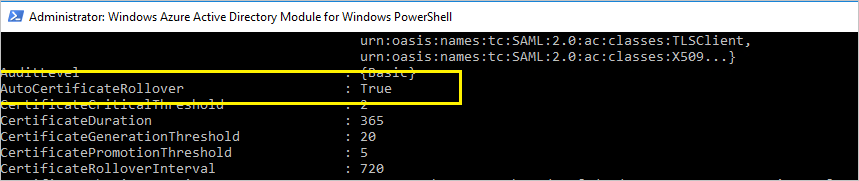

Krok 1: Zkontrolujte stav AutoCertificateRollover

Na serveru AD FS otevřete PowerShell. Zkontrolujte, jestli je hodnota AutoCertificateRollover nastavená na Hodnotu True.

Get-Adfsproperties

Poznámka:

Pokud používáte SLUŽBU AD FS 2.0, spusťte nejprve doplněk Add-Pssnapin Microsoft.Adfs.Powershell.

Krok 2: Ověřte, že se služby AD FS a Microsoft Entra ID synchronizují

Na serveru SLUŽBY AD FS otevřete příkazový řádek MSOnline PowerShellu a připojte se k ID Microsoft Entra.

Poznámka:

Rutiny MSOL jsou součástí modulu MSOnline PowerShell. Modul MSOnline PowerShell si můžete stáhnout přímo z Galerie prostředí PowerShell.

Install-Module MSOnline

Poznámka:

Moduly Azure AD a MSOnline PowerShell jsou od 30. března 2024 zastaralé. Další informace najdete v aktualizaci vyřazení. Po tomto datu je podpora těchto modulů omezená na pomoc s migrací na sadu Microsoft Graph PowerShell SDK a opravy zabezpečení. Zastaralé moduly budou dál fungovat až do 30. března 2025.

Doporučujeme migrovat na Microsoft Graph PowerShell , abyste mohli pracovat s Microsoft Entra ID (dříve Azure AD). Běžné dotazy k migraci najdete v nejčastějších dotazech k migraci. Poznámka: Verze 1.0.x msOnline mohou dojít k přerušení po 30. červnu 2024.

Připojte se ke službě Microsoft Entra ID pomocí modulu MSOnline PowerShell.

Import-Module MSOnline

Connect-MsolService

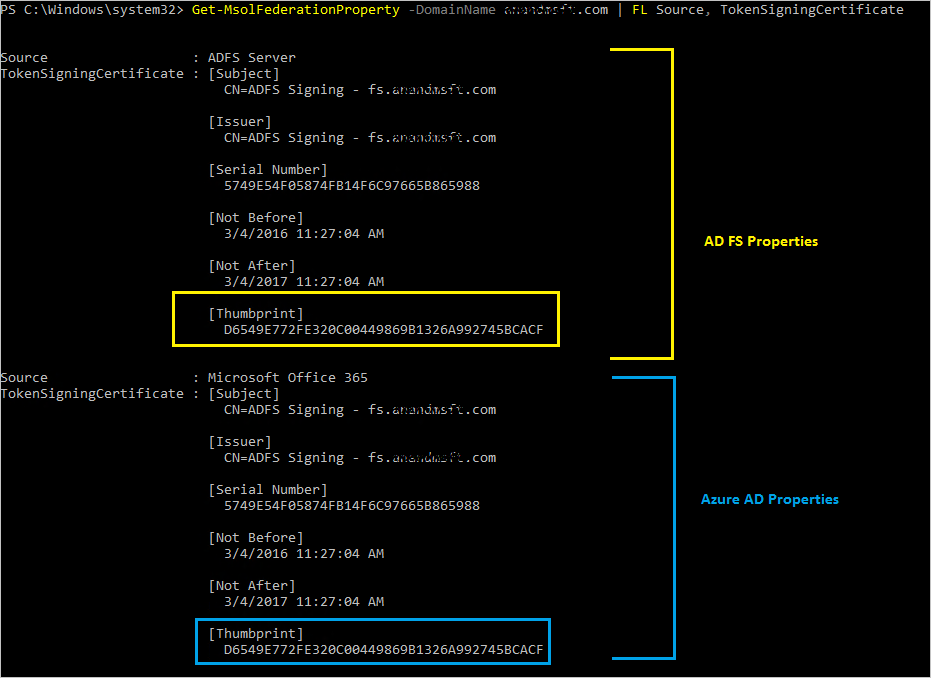

Zkontrolujte certifikáty nakonfigurované ve vlastnostech důvěryhodnosti AD FS a Microsoft Entra ID pro zadanou doménu.

Get-MsolFederationProperty -DomainName <domain.name> | FL Source, TokenSigningCertificate

Pokud se kryptografické otisky v obou výstupech shodují, vaše certifikáty se synchronizují se službou Microsoft Entra ID.

Krok 3: Zkontrolujte, jestli platnost vašeho certifikátu brzy vyprší

Ve výstupu get-MsolFederationProperty nebo Get-AdfsCertificate zkontrolujte datum v části "Není po". Pokud je datum kratší než 35 dnů, měli byste provést akci.

| AutoCertificateRollover | Certifikáty synchronizované se službou Microsoft Entra ID | Metadata federace jsou veřejně přístupná | Platnost | Akce |

|---|---|---|---|---|

| Ano | Ano | Yes | - | Není vyžadována žádná akce. Viz Automatické prodloužení podpisového certifikátu tokenu. |

| Yes | No | - | Méně než 15 dní | Okamžitě prodlužte platnost. Viz Manuální prodloužení podpisového certifikátu tokenu. |

| No | - | - | Méně než 35 dní | Okamžitě prodlužte platnost. Viz Manuální prodloužení podpisového certifikátu tokenu. |

[-] Nezáleží na tom

Automatické obnovení podpisového certifikátu tokenu (doporučeno)

Pokud jsou splněné obě tyto podmínky, nemusíte provádět žádné ruční kroky:

- Nasadili jste webovou proxy aplikací, která umožňuje přístup k federačním metadatům z extranetu.

- Používáte výchozí konfiguraci služby AD FS (je povolená funkce AutoCertificateRollover).

Zkontrolujte následující informace a ověřte, že se certifikát dá automaticky aktualizovat.

1. Vlastnost AD FS AutoCertificateRollover musí být nastavena na Hodnotu True. To znamená, že služba AD FS automaticky vygeneruje nové podpisové a dešifrovací certifikáty tokenů před vypršením platnosti starých tokenů.

2. Federační metadata služby AD FS jsou veřejně přístupná. Zkontrolujte, jestli jsou vaše federační metadata veřejně přístupná, a to tak, že přejdete na následující adresu URL z počítače na veřejném internetu (mimo podnikovou síť):

https://(your_FS_name)/federationmetadata/2007-06/federationmetadata.xml

kde (your_FS_name) se nahradí názvem hostitele federační služby, který vaše organizace používá, například fs.contoso.com. Pokud můžete úspěšně ověřit obě tato nastavení, nemusíte dělat nic jiného.

Příklad: https://fs.contoso.com/federationmetadata/2007-06/federationmetadata.xml

Ruční obnovení podpisového certifikátu tokenu

Podpisové certifikáty tokenu můžete obnovit ručně. Například pro ruční prodlužování platnosti můžou fungovat lépe následující scénáře:

- Podpisové certifikáty tokenů nejsou certifikáty podepsané svým držitelem. Nejčastějším důvodem je, že vaše organizace spravuje certifikáty služby AD FS zaregistrované z certifikační autority organizace.

- Zabezpečení sítě neumožňuje, aby federační metadata byla veřejně dostupná.

- Migrujete federovanou doménu z existující federační služby do nové federační služby.

Důležité

Pokud migrujete existující federovanou doménu do nové federační služby, doporučuje se postupovat podle obměna tísňového volání certifikátů služby AD FS.

V těchto scénářích musíte při každé aktualizaci podpisových certifikátů tokenů aktualizovat také svoji doménu Microsoftu 365 pomocí příkazu PowerShellu Update-MsolFederatedDomain.

Krok 1: Ujistěte se, že služba AD FS má nové podpisové certifikáty tokenu

Jiná než výchozí konfigurace

Pokud používáte nevýkonnou konfiguraci služby AD FS (kde je autoCertificateRollover nastavená na False), pravděpodobně používáte vlastní certifikáty (ne podepsané svým držitelem). Další informace o obnovení podpisových certifikátů tokenů služby AD FS najdete v tématu Požadavky na certifikáty pro federované servery.

Federační metadata nejsou veřejně dostupná

Pokud je naopak autoCertificateRollover nastavený na Hodnotu True, ale vaše federační metadata nejsou veřejně přístupná, nejprve se ujistěte, že služba AD FS vygenerovala nové podpisové certifikáty tokenů. Potvrďte, že máte nové podpisové certifikáty tokenů, a to pomocí následujících kroků:

Ověřte, že jste přihlášeni k primárnímu serveru SLUŽBY AD FS.

Aktuální podpisové certifikáty ve službě AD FS zkontrolujte otevřením příkazového okna PowerShellu a spuštěním následujícího příkazu:

Get-ADFSCertificate -CertificateType Token-SigningPoznámka:

Pokud používáte službu AD FS 2.0, měli byste nejprve spustit

Add-Pssnapin Microsoft.Adfs.Powershell.Prohlédněte si výstup příkazu u všech uvedených certifikátů. Pokud služba AD FS vygenerovala nový certifikát, měli byste ve výstupu vidět dva certifikáty: jeden, pro který je hodnota IsPrimary true a datum NotAfter je do 5 dnů, a jeden, pro který IsPrimary je False a NotAfter je přibližně rok v budoucnu.

Pokud se zobrazí jenom jeden certifikát a datum NotAfter je do 5 dnů, musíte vygenerovat nový certifikát.

Pokud chcete vygenerovat nový certifikát, spusťte na příkazovém řádku PowerShellu následující příkaz:

Update-ADFSCertificate -CertificateType Token-Signing.Znovu ověřte aktualizaci spuštěním následujícího příkazu:

Get-ADFSCertificate -CertificateType Token-Signing

Nyní by měly být uvedeny dva certifikáty, z nichž jedna má datum NotAfter přibližně jeden rok v budoucnu a pro kterou je hodnota IsPrimary false.

Krok 2: Aktualizujte nové podpisové certifikáty tokenu pro důvěryhodnost Microsoft 365

Následujícím způsobem aktualizujte Microsoft 365 pomocí nových podpisových certifikátů tokenů, které se použijí pro vztah důvěryhodnosti.

- Otevřete modul Azure AD PowerShell.

- Spusťte

$cred=Get-Credential. Když vás tato rutina vyzve k zadání přihlašovacích údajů, zadejte přihlašovací údaje účtu správce cloudové služby. - Spusťte

Connect-MsolService -Credential $cred. Tato rutina vás připojí ke cloudové službě. Vytvoření kontextu, který vás připojí ke cloudové službě, se vyžaduje před spuštěním některé z dalších rutin nainstalovaných nástrojem. - Pokud tyto příkazy spouštíte na počítači, který není primárním federačním serverem služby AD FS, spusťte

Set-MSOLAdfscontext -Computer <AD FS primary server>, kde <primární server> služby AD FS je interní název plně kvalifikovaného názvu domény primárního serveru SLUŽBY AD FS. Tato rutina vytvoří kontext, který vás připojí ke službě AD FS. - Spusťte

Update-MSOLFederatedDomain -DomainName <domain>. Tato rutina aktualizuje nastavení ze služby AD FS do cloudové služby a nakonfiguruje vztah důvěryhodnosti mezi těmito dvěma službami.

Poznámka:

Pokud potřebujete podporovat více domén nejvyšší úrovně, jako jsou contoso.com a fabrikam.com, musíte použít přepínač SupportMultipleDomain se všemi rutinami. Další informace najdete v tématu Podpora více domén nejvyšší úrovně.

Pokud je váš tenant federovaný s více než jednou doménou, Update-MsolFederatedDomain je potřeba spustit pro všechny domény uvedené ve výstupu .Get-MsolDomain -Authentication Federated Tím zajistíte, že se všechny federované domény aktualizují na podpisový certifikát tokenu.

Toho dosáhnete spuštěním tohoto příkazu: Get-MsolDomain -Authentication Federated | % { Update-MsolFederatedDomain -DomainName $_.Name -SupportMultipleDomain }

Oprava vztahu důvěryhodnosti ID Microsoft Entra pomocí nástroje Microsoft Entra Připojení

Pokud jste nakonfigurovali farmu služby AD FS a vztah důvěryhodnosti Microsoft Entra ID pomocí Připojení Microsoft Entra, můžete pomocí nástroje Microsoft Entra Připojení zjistit, jestli pro podpisové certifikáty tokenu potřebujete provést nějakou akci. Pokud potřebujete obnovit certifikáty, můžete k tomu použít microsoft Entra Připojení.

Další informace najdete v části Oprava důvěryhodnosti.

Kroky aktualizace certifikátu AD FS a Microsoft Entra

Podpisové certifikáty tokenů jsou standardní certifikáty X509, které slouží k bezpečnému podepsání všech tokenů, které federační server vydává. Dešifrovací certifikáty tokenů jsou standardní certifikáty X509, které slouží k dešifrování všech příchozích tokenů.

Ve výchozím nastavení je služba AD FS nakonfigurovaná tak, aby automaticky vygenerovala certifikáty podepisování tokenů a dešifrování tokenů, a to jak v počáteční době konfigurace, tak v době, kdy se certifikáty blíží jejich datu vypršení platnosti.

Microsoft Entra ID se pokusí načíst nový certifikát z metadat federační služby 35 dní před vypršením platnosti aktuálního certifikátu. V případě, že v tuto chvíli není k dispozici nový certifikát, bude ID Microsoft Entra nadále monitorovat metadata v pravidelných denních intervalech. Jakmile bude nový certifikát k dispozici v metadatech, aktualizují se nastavení federace pro doménu informacemi o novém certifikátu. Můžete použít Get-MsolDomainFederationSettings k ověření, jestli se nový certifikát zobrazí v nástroji NextSigningCertificate / SigningCertificate.

Další informace o podpisových certifikátech tokenů ve službě AD FS najdete v tématu Získání a konfigurace podpisových a dešifračních certifikátů tokenů pro službu AD FS.