Aspekty zabezpečení pro vzdálený přístup k aplikacím pomocí proxy aplikací Microsoft Entra

Tento článek vysvětluje komponenty, které pracují na zabezpečení uživatelů a aplikací při použití proxy aplikací Microsoft Entra.

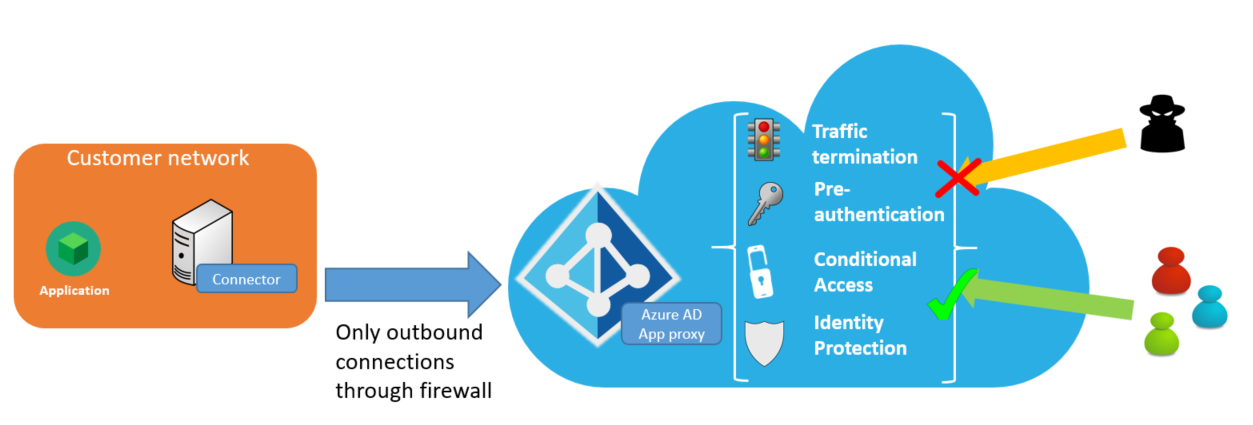

Následující diagram znázorňuje, jak Microsoft Entra ID umožňuje zabezpečený vzdálený přístup k vašim místním aplikacím.

Výhody zabezpečení

Proxy aplikací Microsoft Entra nabízí mnoho výhod zabezpečení. Seznam výhod:

- Ověřený přístup

- Podmíněný přístup

- Ukončení provozu

- Veškerý odchozí přístup

- Analýzy cloudového škálování a strojové učení

- Vzdálený přístup jako služba

- Služba ochrany před útoky DDoS (Distributed Denial of Service) od Microsoftu

Ověřený přístup

Pouze ověřená připojení můžou přistupovat k vaší síti při použití předběžného ověřování Microsoft Entra.

Proxy aplikace Microsoft Entra spoléhá na službu tokenů zabezpečení (STS) Microsoft Entra pro veškeré ověřování. Předběžné ověřování ve své podstatě blokuje významný počet anonymních útoků, protože k back-endové aplikaci mají přístup pouze ověřené identity.

Pokud jako metodu předběžného ověřování zvolíte Passthrough, tuto výhodu nedostanete.

Podmíněný přístup

Před navázáním připojení k síti použijte rozsáhlejší řízení zásad.

Pomocí podmíněného přístupu můžete definovat omezení, jak mají uživatelé povolený přístup k vašim aplikacím. Můžete vytvořit zásady, které omezují přihlášení na základě umístění, síly ověřování a profilu rizika uživatele.

Podmíněný přístup můžete také použít ke konfiguraci zásad vícefaktorového ověřování a přidání další vrstvy zabezpečení do ověřování uživatelů. Kromě toho je možné aplikace směrovat také do programu Microsoft Defender for Cloud Apps prostřednictvím podmíněného přístupu Microsoft Entra a poskytovat tak monitorování a řízení v reálném čase prostřednictvím zásad přístupu a relací .

Ukončení provozu

Veškerý provoz se ukončí v cloudu.

Vzhledem k tomu, že proxy aplikace Microsoft Entra je reverzní proxy server, veškerý provoz do back-endových aplikací je ukončen ve službě. Relace se může znovu publikovat jenom pomocí back-endového serveru, což znamená, že back-endové servery nejsou vystavené přímému provozu HTTP. Konfigurace znamená, že jste lépe chráněni před cílenými útoky.

Veškerý přístup je odchozí

Nemusíte otevírat příchozí připojení k podnikové síti.

Privátní síťové konektory používají odchozí připojení pouze ke službě proxy aplikací Microsoft Entra. Pro příchozí připojení není nutné otevírat porty brány firewall. Tradiční proxy servery vyžadují hraniční síť (označovanou také jako DMZ, demilitarizovaná zóna nebo monitorovaná podsíť) a umožňují přístup k neověřeným připojením na hraničním zařízení sítě. U proxy aplikací nepotřebujete hraniční síť, protože všechna připojení jsou odchozí a probíhají přes zabezpečený kanál.

Další informace o konektorech najdete v tématu Principy privátních síťových konektorů Microsoft Entra.

Analýzy v cloudu a strojové učení

Získejte špičkovou ochranu zabezpečení.

Vzhledem k tomu, že je součástí Microsoft Entra ID, proxy aplikace používá Microsoft Entra ID Protection s daty z centra Microsoft Security Response Center a digital crimes unit. Společně proaktivně identifikujeme ohrožené účty a nabízíme ochranu před vysoce rizikovými přihlášeními. Bereme v úvahu řadu faktorů, které určují, které pokusy o přihlášení představují vysoké riziko. Mezi tyto faktory patří označení napadených zařízení, anonymizace sítí a atypických nebo nepravděpodobných umístění.

Mnohé z těchto sestav a událostí jsou již dostupné prostřednictvím rozhraní API pro integraci s vašimi systémy pro správu událostí a informací o zabezpečení (SIEM).

Vzdálený přístup jako služba

Nemusíte se starat o údržbu a opravy místních serverů.

Nepatchovaný software stále představuje velký počet útoků. Proxy aplikace Microsoft Entra je služba v internetovém měřítku, kterou microsoft vlastní, takže vždy získáte nejnovější opravy zabezpečení a upgrady.

Abychom zlepšili zabezpečení aplikací publikovaných proxy aplikací Microsoft Entra, zablokujeme roboty prohledávacího modulu webu indexování a archivaci vašich aplikací. Pokaždé, když se robot webového prohledávacího modulu pokusí načíst nastavení robota pro publikovanou aplikaci, proxy aplikace odpoví robots.txt souborem, který obsahuje User-agent: * Disallow: /.

Služba ochrany před útoky DDoS (Distributed Denial of Service) od Microsoftu

Aplikace publikované prostřednictvím proxy aplikací jsou chráněné před útoky DDoS (Distributed Denial of Service). Microsoft tuto ochranu automaticky povolí ve všech datacentrech. Služba Microsoft DDoS Protection poskytuje nepřetržité monitorování provozu a zmírnění běžných útoků na úrovni sítě v reálném čase.

Pod pokličkou

Proxy aplikace Microsoft Entra se skládá ze dvou částí:

- Cloudová služba: Tato služba běží v cloudu Microsoftu a je místem, kde se vytváří externí připojení klientů a uživatelů.

- Místní konektor: Místní komponenta, konektor naslouchá žádostem ze služby proxy aplikací Microsoft Entra a zpracovává připojení k interním aplikacím.

Tok mezi konektorem a službou proxy aplikací se naváže, když:

- Konektor je nejprve nastavený.

- Konektor načítá informace o konfiguraci ze služby proxy aplikací.

- Uživatel přistupuje k publikované aplikaci.

Poznámka:

Veškerá komunikace probíhá přes protokol TLS a vždy pocházejí z konektoru ke službě proxy aplikací. Služba je pouze odchozí.

Konektor používá klientský certifikát k ověření ve službě proxy aplikací pro téměř všechna volání. Jedinou výjimkou tohoto procesu je počáteční krok instalace, kde je vytvořen klientský certifikát.

Instalace konektoru

Při prvním nastavení konektoru se provedou následující události toku:

- Registrace konektoru do služby probíhá v rámci instalace konektoru. Uživatelům se zobrazí výzva k zadání přihlašovacích údajů správce Microsoft Entra. Token získaný z tohoto ověřování se pak zobrazí službě proxy aplikací Microsoft Entra.

- Služba proxy aplikací vyhodnocuje token. Zkontroluje, jestli je uživatel globálním Správa istratorem v tenantovi. Pokud uživatel není správcem, proces se ukončí.

- Konektor vygeneruje požadavek na klientský certifikát a předá ho společně s tokenem službě proxy aplikací. Služba zase ověří token a podepíše žádost o certifikát klienta.

- Konektor používá klientský certifikát pro budoucí komunikaci se službou proxy aplikací.

- Konektor provede počáteční přijetí konfiguračních dat systému ze služby pomocí jeho klientského certifikátu a je teď připravený přijímat žádosti.

Aktualizace nastavení konfigurace

Pokaždé, když proxy služba aplikace aktualizuje nastavení konfigurace, proběhnou následující události toku:

- Konektor se připojí ke koncovému bodu konfigurace v rámci služby proxy aplikací pomocí jeho klientského certifikátu.

- Klientský certifikát se ověří.

- Služba proxy aplikací vrátí do konektoru konfigurační data (například skupinu konektorů, do které by konektor měl být součástí).

- Konektor vygeneruje novou žádost o certifikát, pokud je aktuální certifikát starší než 180 dnů.

Přístup k publikovaným aplikacím

Když uživatelé přistupí k publikované aplikaci, mezi službou proxy aplikací a privátním síťovým konektorem se provedou následující události:

- Služba ověřuje uživatele aplikace.

- Služba umístí požadavek do fronty konektoru.

- Konektor zpracuje požadavek z fronty.

- Konektor čeká na odpověď.

- Služba streamuje data uživateli.

Pokud se chcete dozvědět více o tom, co se v každém z těchto kroků děje, pokračujte ve čtení.

1. Služba ověřuje uživatele aplikace.

Pokud aplikace jako metodu předběžného ověřování používá předávací metodu, kroky v této části se přeskočí.

Uživatelé se přesměrují na microsoft Entra STS, aby se ověřili, pokud je aplikace nakonfigurovaná tak, aby se předem ověřila pomocí Microsoft Entra ID. Provede se následující kroky:

- Proxy aplikace kontroluje požadavky zásad podmíněného přístupu. Tento krok zajistí, že je uživatel přiřazen k aplikaci. Pokud se vyžaduje dvoustupňové ověření, sekvence ověřování vyzve uživatele k zadání druhé metody ověřování.

- Microsoft Entra STS vydá podepsaný token pro aplikaci a přesměruje uživatele zpět do služby proxy aplikací.

- Proxy aplikací ověřuje, že token byl vydán pro správnou aplikaci, podepsanou a platnou.

- Proxy aplikace nastaví šifrovaný ověřovací soubor cookie tak, aby značil úspěšné ověření aplikace. Soubor cookie obsahuje časové razítko vypršení platnosti na základě tokenu z ID Microsoft Entra. Soubor cookie obsahuje také uživatelské jméno, na základě kterého je ověřování založeno. Soubor cookie se šifruje privátním klíčem známým pouze službě proxy aplikací.

- Proxy aplikace přesměruje uživatele zpět na původně požadovanou adresu URL.

Pokud některá část kroků předběžného ověřování selže, žádost uživatele se odmítne a uživateli se zobrazí zpráva označující zdroj problému.

2. Služba umístí požadavek do fronty konektoru.

Připojení orům zůstane odchozí připojení otevřené ke službě proxy aplikací. Když přijde požadavek, služba zařadí požadavek do fronty na jedno z otevřených připojení, aby konektor vyzvedá.

Požadavek zahrnuje hlavičky požadavku, data ze zašifrovaného souboru cookie, uživatel provádějící požadavek a ID požadavku. I když se data z šifrovaného souboru cookie odesílají s požadavkem, ověřovací soubor cookie samotný není.

3. Konektor zpracuje požadavek z fronty.

Na základě požadavku proxy aplikace provádí jednu z následujících akcí:

Pokud je požadavek jednoduchá operace (například v těle nejsou žádná data, stejně jako u požadavku rozhraní RESTful API

GET), konektor vytvoří připojení k cílovému internímu prostředku a pak čeká na odpověď.Pokud má požadavek přidružená data v těle (například operace rozhraní RESTful API

POST), konektor vytvoří odchozí připojení pomocí klientského certifikátu k instanci proxy aplikace. Vytvoří toto připojení k vyžádání dat a otevření připojení k internímu prostředku. Jakmile obdrží požadavek z konektoru, služba proxy aplikací začne přijímat obsah od uživatele a předává data konektoru. Konektor zase předává data internímu prostředku.

4. Konektor čeká na odpověď.

Po dokončení požadavku a přenosu veškerého obsahu do back-endu konektor čeká na odpověď.

Jakmile konektor obdrží odpověď, vytvoří odchozí připojení ke službě proxy aplikací, vrátí podrobnosti hlavičky a začne streamovat vrácená data.

5. Služba streamuje data uživateli.

V tuto chvíli dochází k určitému zpracování aplikace. Proxy aplikace například překládá hlavičky nebo adresy URL.