Udělení souhlasu správce v rámci celého tenanta aplikaci

V tomto článku se dozvíte, jak udělit souhlas správce v rámci celého tenanta aplikaci v Microsoft Entra ID. Informace o konfiguraci nastavení souhlasu jednotlivých uživatelů najdete v tématu Konfigurace způsobu, jakým koncoví uživatelé souhlasí s aplikacemi.

Když udělíte souhlas správce v rámci celého tenanta aplikaci, udělíte aplikaci přístup k oprávněním požadovaným jménem celé organizace. Udělení souhlasu správce jménem organizace je citlivá operace, která může vydavateli aplikace umožnit přístup k významným částem dat vaší organizace nebo oprávnění k provádění vysoce privilegovaných operací. Příkladem takových operací může být správa rolí, úplný přístup ke všem poštovním schránkám nebo všem webům a úplná zosobnění uživatele. Proto je potřeba pečlivě zkontrolovat oprávnění, která aplikace požaduje, než udělíte souhlas.

Udělení souhlasu správce v rámci celého tenanta aplikaci ve výchozím nastavení umožňuje všem uživatelům přístup k aplikaci, pokud ji neomezíte jinak. Pokud chcete omezit, kteří uživatelé se můžou přihlásit k aplikaci, nakonfigurujte aplikaci tak, aby vyžadovala přiřazení uživatele, a pak k aplikaci přiřaďte uživatele nebo skupiny.

Důležité

Udělení souhlasu správce v rámci celého tenanta může odvolat oprávnění, která už byla udělena pro danou aplikaci. Na oprávnění, která už uživatelé udělili svým jménem, to neovlivní.

Požadavky

Pokud chcete udělit souhlas správce v rámci celého tenanta, musíte se přihlásit jako uživatel, který je oprávněný k udělování souhlasu jménem celé organizace.

Pokud chcete udělit souhlas správce celého tenanta, potřebujete:

Uživatelský účet Microsoft Entra s jednou z následujících rolí:

- Roli Globální správce nebo Správce privilegovaných rolí k udělení souhlasu pro aplikace vyžadující jakákoli oprávnění pro jakékoli rozhraní API.

- Cloudová aplikace Správa istrator nebo aplikační Správa istrator pro udělení souhlasu pro aplikace požadující jakékoli oprávnění pro jakékoli rozhraní API, s výjimkou rolí aplikací Microsoft Graphu (oprávnění aplikací).

- Vlastní role adresáře, která zahrnuje oprávnění k udělení oprávnění aplikacím, pro oprávnění požadovaná aplikací.

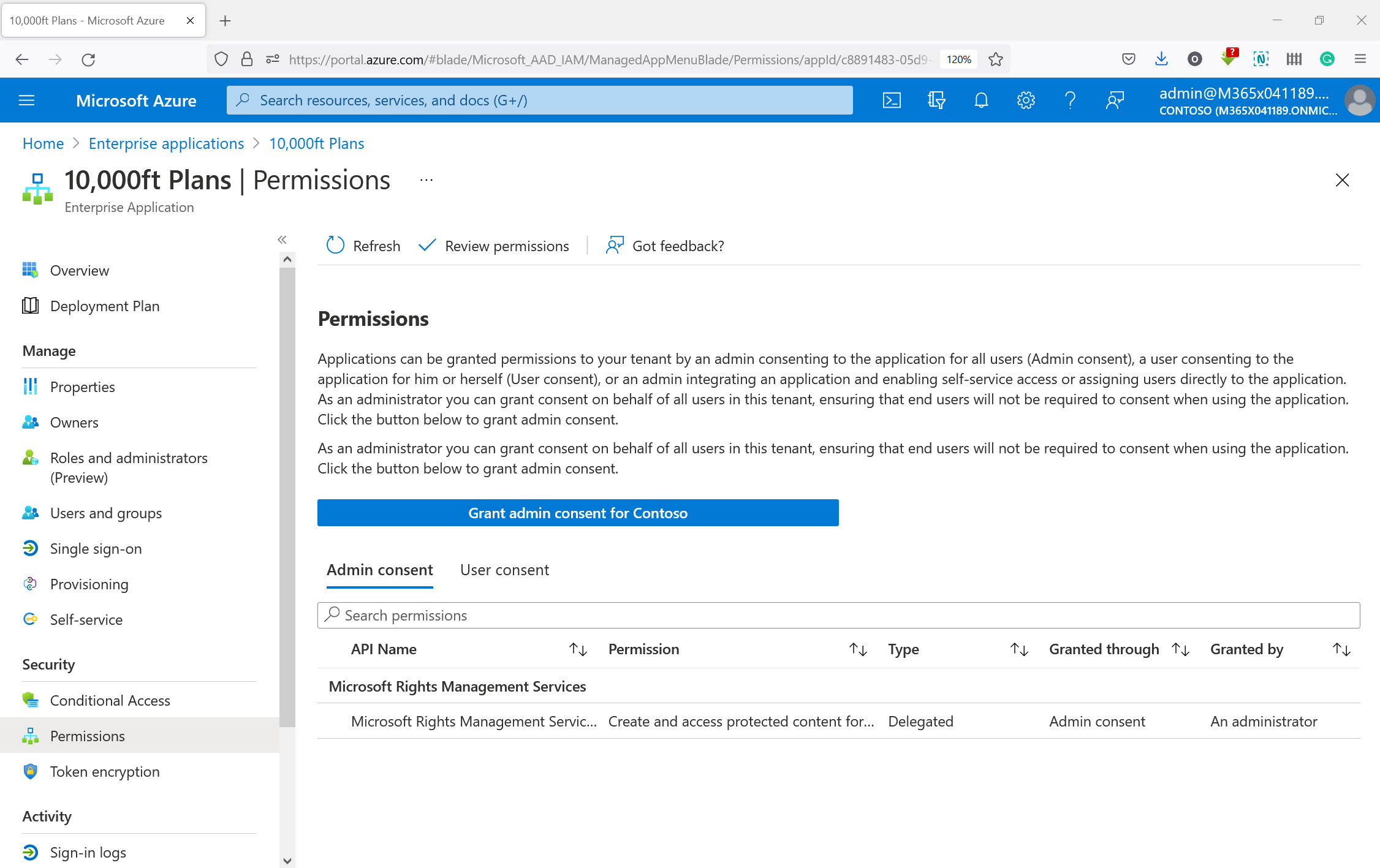

Udělení souhlasu správce v rámci celého tenanta v podokně Podnikových aplikací

Souhlas správce v rámci celého tenanta můžete udělit v podokně Podnikových aplikací , pokud už je aplikace ve vašem tenantovi zřízená. Aplikace může být ve vašem tenantovi například zřízena, pokud už aplikaci udělil souhlas alespoň jeden uživatel. Další informace naleznete v tématu How and why applications are added to Microsoft Entra ID.

Tip

Postup v tomto článku se může mírně lišit v závislosti na portálu, od který začínáte.

Udělení souhlasu správce v rámci celého tenanta aplikaci uvedené v podokně Podnikových aplikací :

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

- Přejděte k podnikovým aplikacím>Identita>Aplikace>Všechny aplikace.

- Do vyhledávacího pole zadejte název existující aplikace a z výsledků hledání vyberte aplikaci.

- V části Zabezpečení vyberte oprávnění.

- Pečlivě zkontrolujte oprávnění, která aplikace vyžaduje. Pokud souhlasíte s oprávněními, která aplikace vyžaduje, vyberte Udělit souhlas správce.

Udělení souhlasu správce v podokně Registrace aplikací

Souhlas správce celého tenanta můžete udělit z Registrace aplikací v Centru pro správu Microsoft Entra pro aplikace, které vaše organizace vyvinula a zaregistrovala přímo ve vašem tenantovi Microsoft Entra.

Udělení souhlasu správce celého tenanta z Registrace aplikací:

- V Centru pro správu Microsoft Entra přejděte na Aplikace> identit>Registrace aplikací> Všechny aplikace.

- Do vyhledávacího pole zadejte název existující aplikace a z výsledků hledání vyberte aplikaci.

- V části Spravovat vyberte oprávnění rozhraní API.

- Pečlivě zkontrolujte oprávnění, která aplikace vyžaduje. Pokud souhlasíte, vyberte Udělit souhlas správce.

Vytvoření adresy URL pro udělení souhlasu správce v rámci celého tenanta

Když udělíte souhlas správce celého tenanta pomocí některé z metod popsaných v předchozí části, otevře se okno z Centra pro správu Microsoft Entra a zobrazí se výzva k zadání souhlasu správce v rámci celého tenanta. Pokud znáte ID klienta aplikace (označované také jako ID aplikace), můžete vytvořit stejnou adresu URL pro udělení souhlasu správce v rámci celého tenanta.

Adresa URL souhlasu správce v rámci celého tenanta má následující formát:

https://login.microsoftonline.com/{organization}/adminconsent?client_id={client-id}

kde:

{client-id}je ID klienta aplikace (označované také jako ID aplikace).{organization}je ID tenanta nebo jakýkoli ověřený název domény tenanta, ve kterého chcete aplikaci odsouhlasit. Můžete použít hodnotuorganizations, která způsobí, že se souhlas stane v domovském tenantovi uživatele, se kterým se přihlašujete.

Jako vždy před udělením souhlasu pečlivě zkontrolujte oprávnění, která aplikace požaduje.

Další informace o vytváření adresy URL souhlasu správce v rámci celého tenanta najdete v tématu Správa souhlasu na platformě Microsoft Identity Platform.

Udělení souhlasu správce pro delegovaná oprávnění pomocí Prostředí Microsoft Graph PowerShell

V této části udělíte aplikaci delegovaná oprávnění. Delegovaná oprávnění jsou oprávnění, která vaše aplikace potřebuje pro přístup k rozhraní API jménem přihlášeného uživatele. Oprávnění jsou definována rozhraním API prostředků a udělena podnikové aplikaci, což je klientská aplikace. Tento souhlas se uděluje jménem všech uživatelů.

V následujícím příkladu je rozhraní API prostředku Microsoft Graph ID 7ea9e944-71ce-443d-811c-71e8047b557aobjektu . Rozhraní Microsoft Graph API definuje delegovaná oprávnění User.Read.All a Group.Read.All. ConsentType znamená AllPrincipals, že vyjadřujete souhlas jménem všech uživatelů v tenantovi. ID objektu klientské podnikové aplikace je b0d9b9e3-0ecf-4bfd-8dab-9273dd055a941.

Upozornění

Dej si pozor! Oprávnění udělená prostřednictvím kódu programu nejsou předmětem kontroly ani potvrzení. Projeví se okamžitě.

Připojení do Prostředí Microsoft Graph PowerShell a přihlaste se alespoň jakoCloudová aplikace Správa istrator.

Connect-MgGraph -Scopes "Application.ReadWrite.All", "DelegatedPermissionGrant.ReadWrite.All"Načtěte všechna delegovaná oprávnění definovaná aplikací Microsoft Graph (aplikace prostředků) ve vaší aplikaci tenanta. Určete delegovaná oprávnění, která potřebujete udělit klientské aplikaci. V tomto příkladu jsou

User.Read.Alloprávnění delegování aGroup.Read.AllGet-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'" -Property Oauth2PermissionScopes | Select -ExpandProperty Oauth2PermissionScopes | flSpuštěním následujícího požadavku udělte delegovaná oprávnění klientské podnikové aplikaci.

$params = @{ "ClientId" = "b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94" "ConsentType" = "AllPrincipals" "ResourceId" = "7ea9e944-71ce-443d-811c-71e8047b557a" "Scope" = "User.Read.All Group.Read.All" } New-MgOauth2PermissionGrant -BodyParameter $params | Format-List Id, ClientId, ConsentType, ResourceId, ScopeSpuštěním následující žádosti potvrďte, že jste udělili souhlas správce celého tenanta.

Get-MgOauth2PermissionGrant -Filter "clientId eq 'b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94' and consentType eq 'AllPrincipals'"

Udělení souhlasu správce pro oprávnění aplikace pomocí Microsoft Graph PowerShellu

V této části udělíte oprávnění aplikace podnikové aplikaci. Oprávnění aplikace jsou oprávnění, která vaše aplikace potřebuje pro přístup k rozhraní API prostředků. Oprávnění jsou definována rozhraním API prostředků a udělena podnikové aplikaci, což je hlavní aplikace. Jakmile aplikaci udělíte přístup k rozhraní API prostředků, spustí se jako služba na pozadí nebo démon bez přihlášeného uživatele. Oprávnění aplikace se také označují jako role aplikací.

V následujícím příkladu udělíte aplikaci Microsoft Graph (instanční objekt ID b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94) roli aplikace (oprávnění aplikace) ID df021288-bdef-4463-88db-98f22de89214 , které je vystavené rozhraním API prostředku ID 7ea9e944-71ce-443d-811c-71e8047b557a.

Připojení do Prostředí Microsoft Graph PowerShell a přihlásit se jako Globální Správa istrator.

Connect-MgGraph -Scopes "Application.ReadWrite.All", "AppRoleAssignment.ReadWrite.All"Načtěte role aplikace definované microsoft graphem ve vašem tenantovi. Určete roli aplikace, kterou potřebujete udělit klientské podnikové aplikaci. V tomto příkladu je

df021288-bdef-4463-88db-98f22de89214ID role aplikace .Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'" -Property AppRoles | Select -ExpandProperty appRoles |flSpuštěním následujícího požadavku udělte aplikaci oprávnění aplikace (roli aplikace) instanční aplikaci.

$params = @{

"PrincipalId" ="b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94"

"ResourceId" = "7ea9e944-71ce-443d-811c-71e8047b557a"

"AppRoleId" = "df021288-bdef-4463-88db-98f22de89214"

}

New-MgServicePrincipalAppRoleAssignment -ServicePrincipalId 'b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94' -BodyParameter $params |

Format-List Id, AppRoleId, CreatedDateTime, PrincipalDisplayName, PrincipalId, PrincipalType, ResourceDisplayName

Pomocí Graph Exploreru udělte delegovaná oprávnění i oprávnění aplikace.

Udělení souhlasu správce pro delegovaná oprávnění pomocí rozhraní Microsoft Graph API

V této části udělíte aplikaci delegovaná oprávnění. Delegovaná oprávnění jsou oprávnění, která vaše aplikace potřebuje pro přístup k rozhraní API jménem přihlášeného uživatele. Oprávnění jsou definována rozhraním API prostředků a udělena podnikové aplikaci, což je klientská aplikace. Tento souhlas se uděluje jménem všech uživatelů.

Musíte se přihlásit alespoň jako cloudovou aplikaci Správa istrator.

V následujícím příkladu je rozhraní API prostředku Microsoft Graph ID 7ea9e944-71ce-443d-811c-71e8047b557aobjektu . Rozhraní Microsoft Graph API definuje delegovaná oprávnění User.Read.All a Group.Read.All. ConsentType znamená AllPrincipals, že vyjadřujete souhlas jménem všech uživatelů v tenantovi. ID objektu klientské podnikové aplikace je b0d9b9e3-0ecf-4bfd-8dab-9273dd055a941.

Upozornění

Dej si pozor! Udělená oprávnění prostřednictvím kódu programu podléhají kontrole ani potvrzení. Projeví se okamžitě.

Načtěte všechna delegovaná oprávnění definovaná aplikací Microsoft Graph (aplikace prostředků) ve vaší aplikaci tenanta. Určete delegovaná oprávnění, která potřebujete udělit klientské aplikaci. V tomto příkladu jsou

User.Read.Alloprávnění delegování aGroup.Read.AllGET https://graph.microsoft.com/v1.0/servicePrincipals?$filter=displayName eq 'Microsoft Graph'&$select=id,displayName,appId,oauth2PermissionScopesSpuštěním následujícího požadavku udělte delegovaná oprávnění klientské podnikové aplikaci.

POST https://graph.microsoft.com/v1.0/oauth2PermissionGrants Request body { "clientId": "b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94", "consentType": "AllPrincipals", "resourceId": "7ea9e944-71ce-443d-811c-71e8047b557a", "scope": "User.Read.All Group.Read.All" }Spuštěním následující žádosti potvrďte, že jste udělili souhlas správce celého tenanta.

GET https://graph.microsoft.com/v1.0/oauth2PermissionGrants?$filter=clientId eq 'b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94' and consentType eq 'AllPrincipals'

Udělení souhlasu správce pro oprávnění aplikace pomocí rozhraní Microsoft Graph API

V této části udělíte oprávnění aplikace podnikové aplikaci. Oprávnění aplikace jsou oprávnění, která vaše aplikace potřebuje pro přístup k rozhraní API prostředků. Oprávnění jsou definována rozhraním API prostředků a udělena podnikové aplikaci, což je hlavní aplikace. Jakmile aplikaci udělíte přístup k rozhraní API prostředků, spustí se jako služba na pozadí nebo démon bez přihlášeného uživatele. Oprávnění aplikace se také označují jako role aplikací.

V následujícím příkladu udělíte aplikaci Microsoft Graph (instanční objekt ID b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94) roli aplikace (oprávnění aplikace) ID df021288-bdef-4463-88db-98f22de89214 , které je vystavené aplikací organizace prostředku s ID 7ea9e944-71ce-443d-811c-71e8047b557a.

Musíte se podepsat jako globální Správa istrator.

Načtěte role aplikace definované microsoft graphem ve vašem tenantovi. Určete roli aplikace, kterou potřebujete udělit klientské podnikové aplikaci. V tomto příkladu je ID role aplikace

df021288-bdef-4463-88db-98f22de89214GET https://graph.microsoft.com/v1.0/servicePrincipals?$filter=displayName eq 'Microsoft Graph'&$select=id,displayName,appId,appRolesSpuštěním následujícího požadavku udělte aplikaci oprávnění aplikace (roli aplikace) instanční aplikaci.

POST https://graph.microsoft.com/v1.0/servicePrincipals/7ea9e944-71ce-443d-811c-71e8047b557a/appRoleAssignedTo Request body { "principalId": "b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94", "resourceId": "7ea9e944-71ce-443d-811c-71e8047b557a", "appRoleId": "df021288-bdef-4463-88db-98f22de89214" }