Rychlý start: Udělení oprávnění k vytvoření neomezených registrací aplikací

V této úvodní příručce vytvoříte vlastní roli s oprávněním k vytvoření neomezeného počtu registrací aplikací a pak tuto roli přiřadíte uživateli. Přiřazený uživatel pak může k vytvoření registrace aplikací použít Centrum pro správu Microsoft Entra, Microsoft Graph PowerShell nebo rozhraní Microsoft Graph API. Na rozdíl od předdefinované role Vývojář aplikací tato vlastní role umožňuje vytvořit neomezený počet registrací aplikací. Role Vývojář aplikace uděluje možnost, ale celkový počet vytvořených objektů je omezen na 250, aby se zabránilo dosažení kvóty objektů v rámci adresáře. Nejméně privilegovaná role požadovaná k vytvoření a přiřazení vlastních rolí Microsoft Entra je privilegovaná role Správa istrator.

Pokud ještě nemáte předplatné Azure, vytvořte si napřed bezplatný účet.

Požadavky

- Licence Microsoft Entra ID P1 nebo P2

- Správce privilegovaných rolí nebo globální správce

- Modul Microsoft Graph PowerShellu při použití PowerShellu

- Souhlas správce při použití nástroje Graph explorer pro Microsoft Graph API

Další informace najdete v tématu Požadavky pro použití PowerShellu nebo Graph Exploreru.

Centrum pro správu Microsoft Entra

Vytvoření vlastní role

Tip

Postup v tomto článku se může mírně lišit v závislosti na portálu, od který začínáte.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň privilegovaná role Správa istrator.

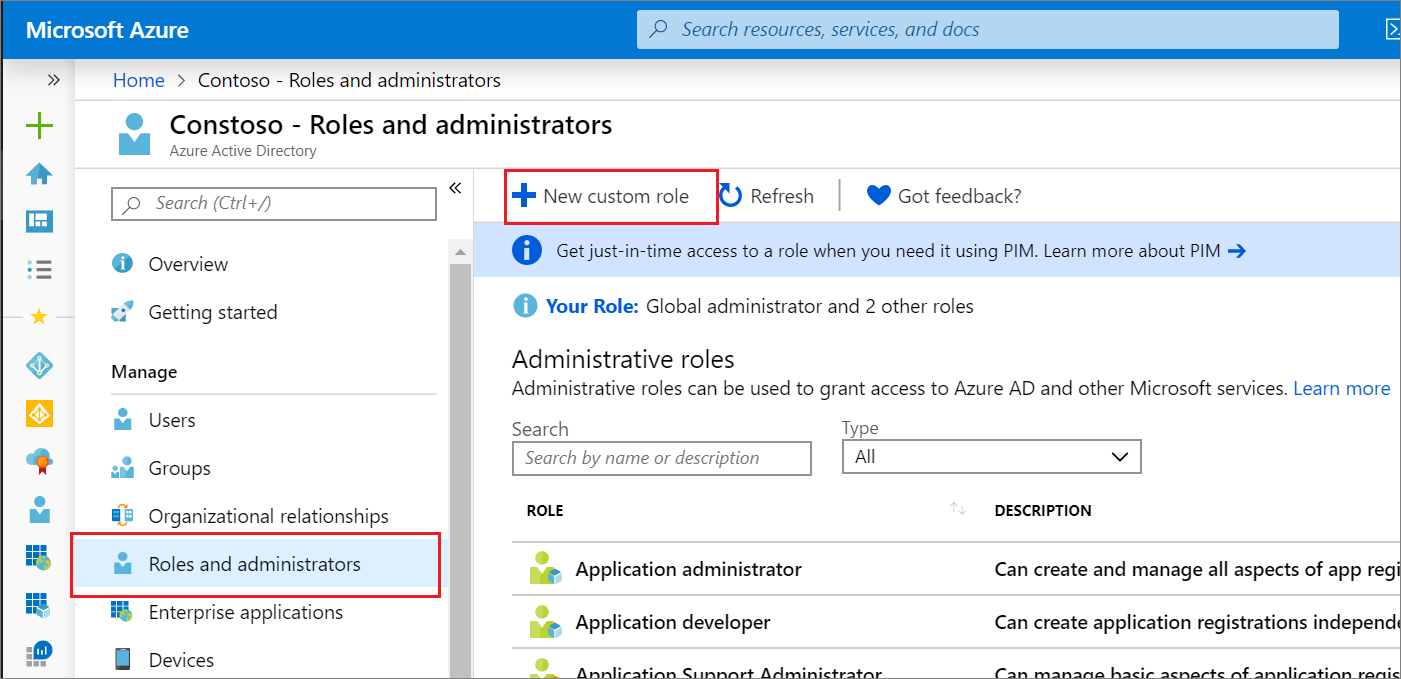

Přejděte k rolím identit>a správcům>a správcům.

Vyberte Možnost Nová vlastní role.

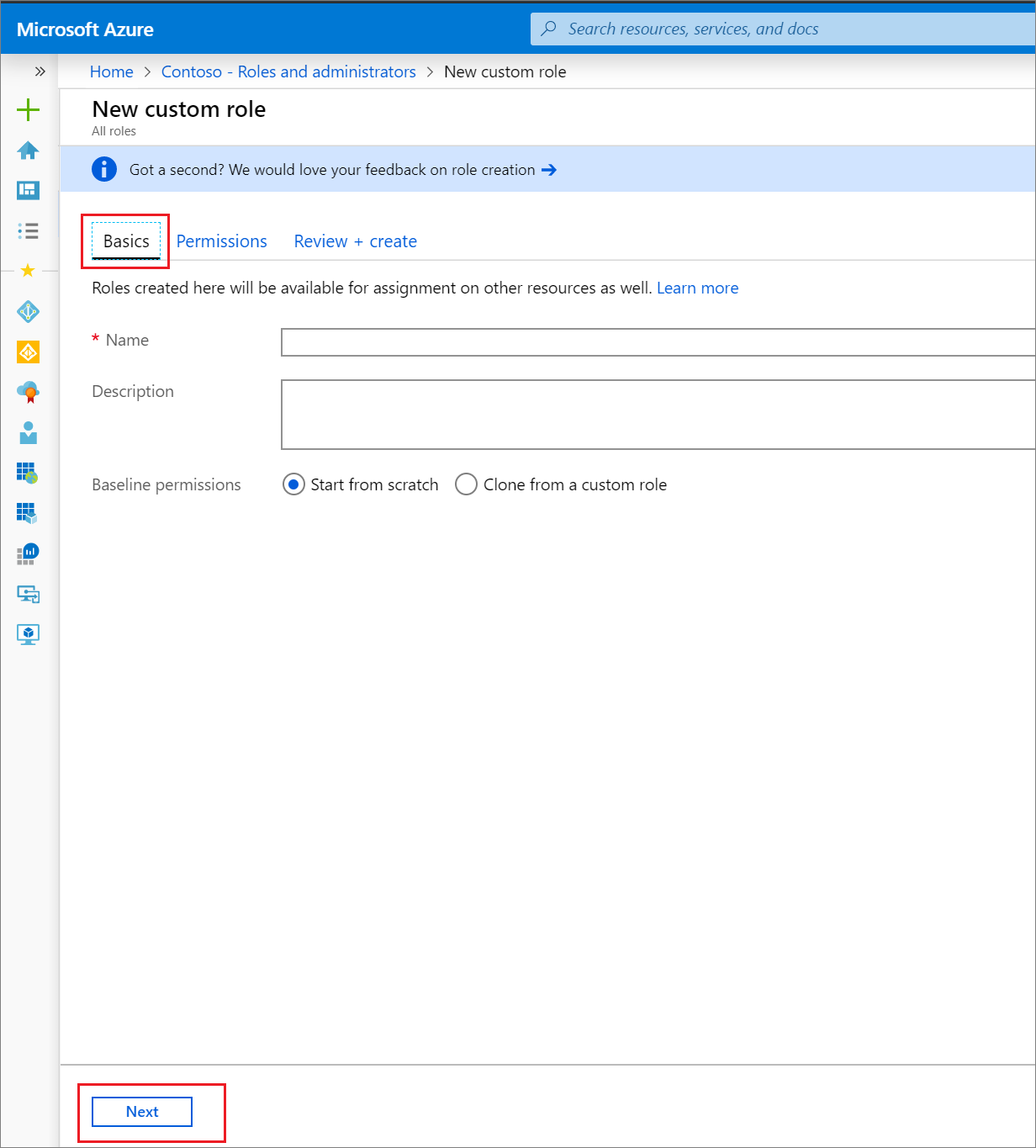

Na kartě Základy zadejte jako název role "Tvůrce registrace aplikace" a jako popis role zadejte "Může vytvořit neomezený počet registrací aplikací" a pak vyberte Další.

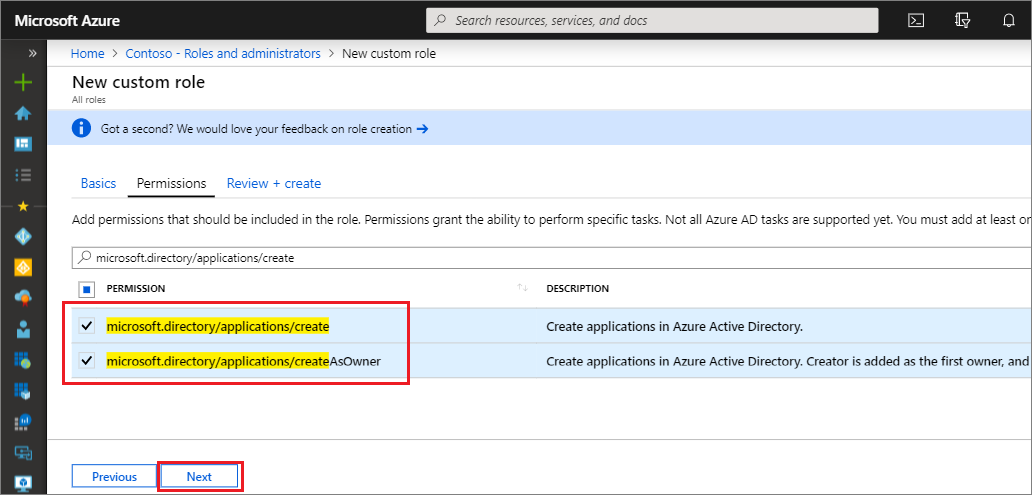

Na kartě Oprávnění zadejte do vyhledávacího pole "microsoft.directory/applications/create" a zaškrtněte políčka vedle požadovaných oprávnění a pak vyberte Další.

Na kartě Zkontrolovat a vytvořit zkontrolujte oprávnění a vyberte Vytvořit.

Přiřazení role

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň privilegovaná role Správa istrator.

Přejděte k rolím identit>a správcům>a správcům.

Vyberte roli Tvůrce registrace aplikace a vyberte Přidat přiřazení.

Vyberte požadovaného uživatele a kliknutím na vybrat přidejte uživatele do role.

Hotovo! V tomto rychlém startu jste úspěšně vytvořili vlastní roli s oprávněním k vytvoření neomezeného počtu registrací aplikací a přiřazení této role uživateli.

Tip

Pokud chcete přiřadit roli k aplikaci pomocí Centra pro správu Microsoft Entra, zadejte název aplikace do vyhledávacího pole na stránce přiřazení. Aplikace se ve výchozím nastavení nezobrazují v seznamu, ale vrací se ve výsledcích hledání.

Oprávnění registrace aplikací

Existují dvě oprávnění, která umožňují vytvářet registrace aplikací. Každé se chová jinak.

- microsoft.directory/applications/createAsOwner: Přiřazení tohoto oprávnění způsobí, že tvůrce přidá jako první vlastník registrace vytvořené aplikace a vytvořená registrace aplikace se započítá do kvóty 250 vytvořených objektů tvůrce.

- microsoft.directory/applications/create: Přiřazením tohoto oprávnění se autor nepřidá jako první vlastník vytvořené registrace aplikace a vytvořená registrace aplikace se nezapočítá do kvóty 250 vytvořených objektů tvůrce. Toto oprávnění používejte pečlivě, protože přiřazení nijak nebrání v vytváření registrací aplikací, dokud nedojde k dosažení kvóty na úrovni adresáře. Pokud jsou přiřazená obě oprávnění, má toto oprávnění přednost.

PowerShell

Vytvoření vlastní role

Vytvořte novou roli pomocí následujícího skriptu PowerShellu:

# Basic role information

$displayName = "Application Registration Creator"

$description = "Can create an unlimited number of application registrations."

$templateId = (New-Guid).Guid

# Set of permissions to grant

$allowedResourceAction =

@(

"microsoft.directory/applications/create"

"microsoft.directory/applications/createAsOwner"

)

$rolePermissions = @{'allowedResourceActions'= $allowedResourceAction}

# Create new custom admin role

$customRole = New-MgRoleManagementDirectoryRoleDefinition -DisplayName $displayName -Description $description -RolePermissions $rolePermissions -TemplateId $templateId -IsEnabled:$true

Přiřazení role

Přiřaďte roli pomocí následujícího skriptu PowerShellu:

# Get the user and role definition you want to link

$user = Get-MgUser -Filter "UserPrincipalName eq 'Adam@contoso.com'"

$roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Application Registration Creator'"

# Get resource scope for assignment

$resourceScope = '/'

# Create a scoped role assignment

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment -DirectoryScopeId $resourceScope -RoleDefinitionId $roleDefinition.Id -PrincipalId $user.Id

Microsoft Graph API

Vytvoření vlastní role

K vytvoření vlastní role použijte rozhraní API Create unifiedRoleDefinition.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleDefinitions

Text

{

"description": "Can create an unlimited number of application registrations.",

"displayName": "Application Registration Creator",

"isEnabled": true,

"rolePermissions":

[

{

"allowedResourceActions":

[

"microsoft.directory/applications/create"

"microsoft.directory/applications/createAsOwner"

]

}

],

"templateId": "<PROVIDE NEW GUID HERE>",

"version": "1"

}

Přiřazení role

K přiřazení vlastní role použijte rozhraní API Create unifiedRoleAssignment. Přiřazení role kombinuje ID objektu zabezpečení (což může být uživatel nebo instanční objekt), ID definice role (role) a obor prostředků Microsoft Entra.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments

Text

{

"@odata.type": "#microsoft.graph.unifiedRoleAssignment",

"principalId": "<PROVIDE OBJECTID OF USER TO ASSIGN HERE>",

"roleDefinitionId": "<PROVIDE OBJECTID OF ROLE DEFINITION HERE>",

"directoryScopeId": "/"

}

Další kroky

- Neváhejte se s námi podělit o fóru pro správu Microsoft Entra.

- Další informace o rolích Microsoft Entra najdete v tématu Předdefinované role Microsoft Entra.

- Další informace o výchozích uživatelských oprávněních najdete v porovnání výchozích uživatelských oprávnění hostů a členů.