Kurz: Integrace jednotného přihlašování Microsoft Entra s fortiGate SSL VPN

V tomto kurzu se dozvíte, jak integrovat FortiGate SSL VPN s Microsoft Entra ID. Při integraci sítě VPN SSL FortiGate s Microsoft Entra ID můžete:

- Pomocí Microsoft Entra ID můžete určit, kdo má přístup k fortiGate SSL VPN.

- Povolte uživatelům automatické přihlášení k síti FORtiGate SSL VPN pomocí svých účtů Microsoft Entra.

- Správa účtů v jednom centrálním umístění: na webu Azure Portal.

Požadavky

Abyste mohli začít, potřebujete následující položky:

- Předplatné Microsoft Entra. Pokud předplatné nemáte, můžete získat bezplatný účet.

- A FortiGate SSL VPN s povoleným jednotným přihlašováním (SSO).

Popis kurzu

V tomto kurzu nakonfigurujete a otestujete jednotné přihlašování Microsoft Entra v testovacím prostředí.

FortiGate SSL VPN podporuje jednotné přihlašování iniciované aktualizací SP.

Přidání SÍTĚ SSL FortiGate z galerie

Pokud chcete nakonfigurovat integraci sítě VPN SSL FortiGate do Microsoft Entra ID, musíte přidat vpn SSL FortiGate z galerie do seznamu spravovaných aplikací SaaS:

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

- Přejděte k podnikovým aplikacím>Identita>Aplikace>– Nová aplikace.

- Do vyhledávacího pole v části Přidat z galerie zadejte FortiGate SSL VPN.

- Na panelu výsledků vyberte FortiGate SSL VPN a pak přidejte aplikaci. Počkejte několik sekund, než se aplikace přidá do vašeho tenanta.

Alternativně můžete také použít Průvodce konfigurací podnikové aplikace. V tomto průvodci můžete do tenanta přidat aplikaci, přidat uživatele nebo skupiny do aplikace, přiřadit role a také si projít konfiguraci jednotného přihlašování. Přečtěte si další informace o průvodcích Microsoft 365.

Konfigurace a testování jednotného přihlašování Microsoft Entra pro fortiGate SSL VPN

Nakonfigurujete a otestujete jednotné přihlašování Microsoft Entra s fortiGate SSL VPN pomocí testovacího uživatele S názvem B.Simon. Aby jednotné přihlašování fungovalo, musíte vytvořit vztah propojení mezi uživatelem Microsoft Entra a odpovídající skupinou uživatelů jednotného přihlašování SAML ve fortiGate SSL VPN.

Pokud chcete nakonfigurovat a otestovat jednotné přihlašování Microsoft Entra s fortiGate SSL VPN, dokončíte tyto základní kroky:

- Nakonfigurujte jednotné přihlašování Microsoft Entra pro povolení funkce pro vaše uživatele.

- Vytvořte testovacího uživatele Microsoft Entra, který otestuje jednotné přihlašování Microsoft Entra.

- Udělte přístup testovacímu uživateli , aby pro daného uživatele povolil jednotné přihlašování Microsoft Entra.

- Nakonfigurujte jednotné přihlašování SSL VPN fortiGate na straně aplikace.

- Vytvořte skupinu uživatelů jednotného přihlašování FortiGate SAML jako protějšku k reprezentaci uživatele Microsoft Entra.

- Otestujte jednotné přihlašování a ověřte, že konfigurace funguje.

Konfigurace jednotného přihlašování Microsoft Entra

Pokud chcete povolit jednotné přihlašování Microsoft Entra na webu Azure Portal, postupujte takto:

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň cloudová aplikace Správa istrator.

Přejděte na stránku integrace podnikové aplikace>Identity>Applications>FortiGate SSL VPN v části Správa a vyberte jednotné přihlašování.

Na stránce Vybrat metodu jednotného přihlašování vyberte SAML.

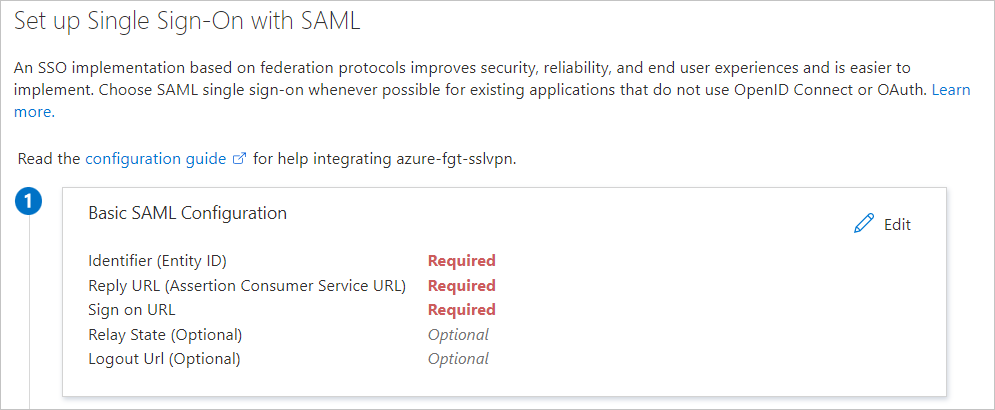

Na stránce Nastavit jednotné přihlašování pomocí SAML vyberte tlačítko Upravit pro základní konfiguraci SAML a upravte nastavení:

Na stránce Nastavit jednotné přihlašování pomocí SAML zadejte následující hodnoty:

a. Do pole Identifikátor zadejte adresu URL v vzoru

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/metadata.b. Do pole Adresa URL odpovědi zadejte adresu URL v vzoru

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/login.c. Do pole Sign on URL (Přihlásit se adresa URL) zadejte adresu URL v vzoru

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port>/remote/saml/login.d. Do pole Odhlásit adresu URL zadejte adresu URL ve vzoru

https://<FortiGate IP or FQDN address>:<Custom SSL VPN port><FQDN>/remote/saml/logout.Poznámka:

Tyto hodnoty jsou jen vzory. Potřebujete použít skutečnou přihlašovací adresu URL, identifikátor, adresu URL odpovědi a adresu URL odhlášení nakonfigurovanou pro FortiGate.

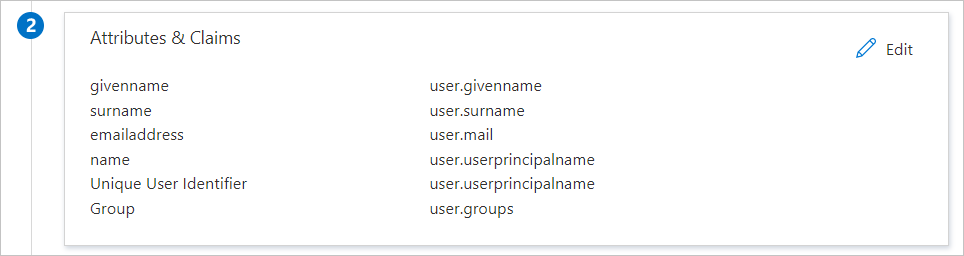

Aplikace FortiGate SSL VPN očekává kontrolní výrazy SAML v určitém formátu, které vyžadují přidání vlastních mapování atributů do konfigurace. Následující snímek obrazovky ukazuje seznam výchozích atributů.

Deklarace identity, které vyžaduje fortiGate SSL VPN, jsou uvedeny v následující tabulce. Názvy těchto deklarací identity musí odpovídat názvům použitým v části Konfigurace příkazového řádku Perform FortiGate v tomto kurzu. V názvech se rozlišují malá a velká písmena.

Název Zdrojový atribut username user.userprincipalname skupina user.groups Vytvoření těchto dalších deklarací identity:

a. Vedle atributů uživatelů a deklarací identity vyberte Upravit.

b. Vyberte Přidat novou deklaraci identity.

c. Jako název zadejte uživatelské jméno.

d. Jako atribut Zdroj vyberte user.userprincipalname.

e. Zvolte Uložit.

Poznámka:

Atributy uživatele a deklarace identity umožňují pouze jednu deklaraci identity skupiny. Pokud chcete přidat deklaraci identity skupiny, odstraňte existující skupinu user.groups [SecurityGroup] již v deklarací identity a přidejte novou deklaraci identity nebo upravte existující deklaraci do všech skupin.

f. Vyberte Přidat deklaraci identity skupiny.

g. Vyberte Všechny skupiny.

h. V části Upřesnit možnosti zaškrtněte políčko Přizpůsobit název deklarace identity skupiny.

i. Do pole Název zadejte skupinu.

j. Zvolte Uložit.

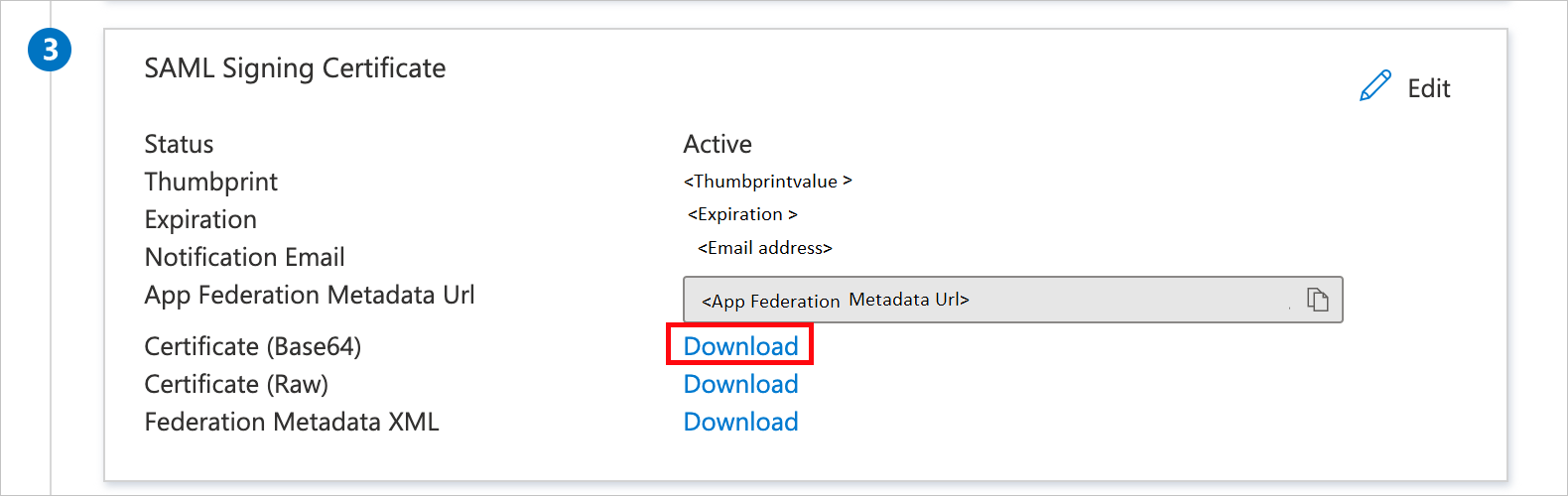

Na stránce Nastavit jednotné přihlašování pomocí SAML v části Podpisový certifikát SAML vyberte odkaz Stáhnout vedle certifikátu (Base64) a stáhněte certifikát a uložte ho do počítače:

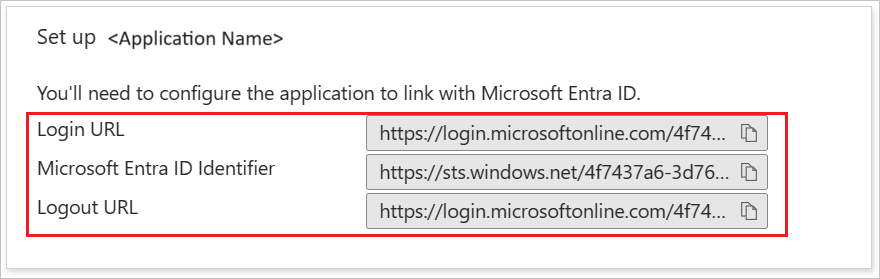

V části Nastavit fortiGate SSL VPN zkopírujte odpovídající adresu URL nebo adresy URL na základě vašich požadavků:

Vytvoření testovacího uživatele Microsoft Entra

V této části vytvoříte testovacího uživatele S názvem B.Simon.

- Přihlaste se k Centru pro správu Microsoft Entra alespoň jako uživatel Správa istrator.

- Přejděte k identitě>Uživatelé>Všichni uživatelé.

- V horní části obrazovky vyberte Nový uživatel>Vytvořit nového uživatele.

- Ve vlastnostech uživatele postupujte takto:

- Do pole Zobrazovaný název zadejte

B.Simon. - Do pole Hlavní název uživatele zadejte .username@companydomain.extension Například

B.Simon@contoso.com. - Zaškrtněte políčko Zobrazit heslo a potom poznamenejte hodnotu, která se zobrazí v poli Heslo.

- Vyberte Zkontrolovat a vytvořit.

- Do pole Zobrazovaný název zadejte

- Vyberte Vytvořit.

Udělení přístupu testovacímu uživateli

V této části povolíte B.Simonu používat jednotné přihlašování tím, že uživateli udělíte přístup k síti VPN SSL fortiGate.

- Přejděte k podnikovým aplikacím> identit.>

- V seznamu aplikací vyberte FortiGate SSL VPN.

- Na stránce přehledu aplikace v části Spravovat vyberte Uživatelé a skupiny.

- Vyberte Přidat uživatele a potom v dialogovém okně Přidat přiřazení vyberte Uživatelé a skupiny.

- V dialogovém okně Uživatelé a skupiny vyberte V seznamu Uživatelé B.Simon a potom klikněte na tlačítko Vybrat v dolní části obrazovky.

- Pokud očekáváte jakoukoli hodnotu role v kontrolním výrazu SAML, vyberte v dialogovém okně Vybrat roli příslušnou roli pro uživatele ze seznamu. Klikněte na tlačítko Vybrat v dolní části obrazovky.

- V dialogovém okně Přidat zadání vyberte Přiřadit.

Vytvoření skupiny zabezpečení pro testovacího uživatele

V této části vytvoříte skupinu zabezpečení v Microsoft Entra ID testovacího uživatele. FortiGate použije tuto skupinu zabezpečení k udělení přístupu k síti uživatele prostřednictvím sítě VPN.

- V Centru pro správu Microsoft Entra přejděte na skupinu Nové skupiny> identit.>

- Ve vlastnostech nové skupiny proveďte následující kroky:

- V seznamu Typ skupiny vyberte Zabezpečení.

- Do pole Název skupiny zadejte FortiGateAccess.

- Do pole Popis skupiny zadejte skupinu pro udělení přístupu k síti VPN FortiGate.

- U rolí Microsoft Entra je možné přiřadit nastavení skupiny (Preview) výběrem možnosti Ne.

- V poli Typ členství vyberte Přiřazeno.

- V části Členové vyberte Možnost Žádné vybrané členy.

- V dialogovém okně Uživatelé a skupiny vyberte B.Simon ze seznamu Uživatelé a potom klikněte na tlačítko Vybrat v dolní části obrazovky.

- Vyberte Vytvořit.

- Po návratu do oddílu Skupiny v Microsoft Entra ID vyhledejte skupinu FortiGate Access a poznamenejte si ID objektu. Budete ho potřebovat později.

Konfigurace jednotného přihlašování SSL VPN fortiGate

Nahrání certifikátu SAML Base64 do zařízení FortiGate

Po dokončení konfigurace SAML aplikace FortiGate ve vašem tenantovi jste stáhli certifikát SAML s kódováním Base64. Tento certifikát musíte nahrát do zařízení FortiGate:

- Přihlaste se k portálu pro správu zařízení FortiGate.

- V levém podokně vyberte Systém.

- V části Systém vyberte Certifikáty.

- Vyberte Importovat>vzdálený certifikát.

- Vyhledejte certifikát stažený z nasazení aplikace FortiGate v tenantovi Azure, vyberte ho a pak vyberte OK.

Po nahrání certifikátu si poznamenejte jeho název v části Vzdálené certifikáty>systému>. Ve výchozím nastavení bude mít název REMOTE_Cert_N, kde N je celočíselná hodnota.

Dokončení konfigurace příkazového řádku FortiGate

I když můžete nakonfigurovat jednotné přihlašování z grafického uživatelského rozhraní od verze FortiOS 7.0, konfigurace rozhraní příkazového řádku platí pro všechny verze, a proto se zde zobrazují.

K provedení těchto kroků budete potřebovat hodnoty, které jste si poznamenali dříve:

| Nastavení rozhraní příkazového řádku FortiGate SAML | Ekvivalentní konfigurace Azure |

|---|---|

ID entity SP (entity-id) |

Identifikátor (ID entity) |

Adresa URL jednotného přihlašování SP (single-sign-on-url) |

Adresa URL odpovědi (adresa URL služby Kontrolní příjemce) |

Adresa URL pro jednotné odhlášení SP (single-logout-url) |

Adresa URL pro odhlášení |

ID entity zprostředkovatele identity (idp-entity-id) |

Identifikátor Microsoft Entra |

Adresa URL jednotného přihlašování zprostředkovatele identity (idp-single-sign-on-url) |

Adresa URL pro přihlášení k Azure |

Adresa URL jednotného odhlášení zprostředkovatele identity (idp-single-logout-url) |

Adresa URL odhlášení Azure |

Certifikát zprostředkovatele identity (idp-cert) |

Název certifikátu SAML Base64 (REMOTE_Cert_N) |

Atribut uživatelského jména (user-name) |

username |

Atribut názvu skupiny (group-name) |

skupina |

Poznámka:

Přihlašovací adresa URL v rámci základní konfigurace SAML se nepoužívá v konfiguracích FortiGate. Používá se k aktivaci jednotného přihlašování iniciovaného sp, aby se uživatel přesměroval na stránku portálu VPN SSL.

Vytvořte relaci SSH pro zařízení FortiGate a přihlaste se pomocí účtu fortiGate Správa istrator.

Spusťte tyto příkazy a nahraďte

<values>informacemi, které jste předtím shromáždili:config user saml edit azure set cert <FortiGate VPN Server Certificate Name> set entity-id < Identifier (Entity ID)Entity ID> set single-sign-on-url < Reply URL Reply URL> set single-logout-url <Logout URL> set idp-entity-id <Azure AD Identifier> set idp-single-sign-on-url <Azure Login URL> set idp-single-logout-url <Azure Logout URL> set idp-cert <Base64 SAML Certificate Name> set user-name username set group-name group next end

Konfigurace FortiGate pro porovnávání skupin

V této části nakonfigurujete FortiGate tak, aby rozpoznal ID objektu skupiny zabezpečení, která zahrnuje testovacího uživatele. Tato konfigurace umožní fortiGate rozhodovat o přístupu na základě členství ve skupině.

K provedení těchto kroků budete potřebovat ID objektu skupiny zabezpečení FortiGateAccess, kterou jste vytvořili dříve v tomto kurzu.

Vytvořte relaci SSH pro zařízení FortiGate a přihlaste se pomocí účtu fortiGate Správa istrator.

Spusťte tyto příkazy:

config user group edit FortiGateAccess set member azure config match edit 1 set server-name azure set group-name <Object Id> next end next end

Vytvoření portálů VPN FortiGate a zásad brány firewall

V této části nakonfigurujete portály VPN FortiGate a zásady brány firewall, které udělují přístup ke skupině zabezpečení FortiGateAccess, kterou jste vytvořili dříve v tomto kurzu.

Pokyny najdete v tématu Konfigurace přihlášení přes jednotné přihlašování SAML pro SSL VPN s ID Microsoft Entra, které funguje jako SAML IdP.

Testování jednotného přihlašování

V této části otestujete konfiguraci jednotného přihlašování Microsoft Entra s následujícími možnostmi.

V kroku 5 konfigurace jednotného přihlašování Azure * Otestujte jednotné přihlašování pomocí aplikace a klikněte na tlačítko Test . Tím se přesměruje na přihlašovací adresu URL sítě VPN FortiGate, kde můžete zahájit tok přihlášení.

Přejděte přímo na přihlašovací adresu URL k síti VPN FortiGate a spusťte tok přihlášení odtud.

Můžete použít Microsoft Moje aplikace. Když kliknete na dlaždici FortiGate VPN v Moje aplikace, přesměruje se na adresu URL pro přihlášení k síti VPN FortiGate. Další informace o Moje aplikace naleznete v tématu Úvod do Moje aplikace.

Další kroky

Po konfiguraci sítě VPN FortiGate můžete vynutit řízení relace, které chrání exfiltraci a infiltraci citlivých dat vaší organizace v reálném čase. Řízení relací se rozšiřuje z podmíněného přístupu. Přečtěte si, jak vynutit řízení relací pomocí Programu Microsoft Defender for Cloud Apps.