Šifrování neaktivních uložených dat ve službě Azure OpenAI

Azure OpenAI automaticky šifruje vaše data, když se zachovají do cloudu. Šifrování chrání vaše data a pomáhá splnit závazky vaší organizace týkající se zabezpečení a dodržování předpisů. Tento článek popisuje, jak Azure OpenAI zpracovává šifrování neaktivních uložených dat, konkrétně trénování dat a jemně vyladěných modelů. Informace o tom, jak jsou data poskytovaná službou zpracována, používána a uložena, najdete v článku o datech, ochraně osobních údajů a zabezpečení.

Šifrování služeb Azure AI

Azure OpenAI je součástí služeb Azure AI. Data služeb Azure AI se šifrují a dešifrují pomocí 256bitového šifrování AES vyhovující standardu FIPS 140-2. Šifrování a dešifrování jsou transparentní, což znamená, že šifrování a přístup se spravují za vás. Vaše data jsou zabezpečená ve výchozím nastavení, a abyste mohli využívat šifrování, nemusíte upravovat kód ani aplikace.

Správa šifrovacích klíčů

Vaše předplatné ve výchozím nastavení používá šifrovací klíče spravované Microsoftem. K dispozici je také možnost spravovat předplatné pomocí vlastních klíčů označovaných jako klíče spravované zákazníkem (CMK). Klíče spravované zákazníkem nabízejí větší flexibilitu při vytváření, obměně, zákazu a odvolávání řízení přístupu. Šifrovací klíče sloužící k ochraně vašich dat můžete také auditovat.

Použití klíčů spravovaných zákazníkem se službou Azure Key Vault

Klíče spravované zákazníkem (CMK), označované také jako Přineste si vlastní klíč (BYOK), nabízejí větší flexibilitu při vytváření, obměně, zákazu a odvolávání řízení přístupu. Šifrovací klíče sloužící k ochraně vašich dat můžete také auditovat.

K ukládání klíčů spravovaných zákazníkem musíte použít službu Azure Key Vault. Můžete buď vytvořit vlastní klíče a uložit je do trezoru klíčů, nebo můžete použít rozhraní API služby Azure Key Vault ke generování klíčů. Prostředek služeb Azure AI a trezor klíčů musí být ve stejné oblasti a ve stejném tenantovi Microsoft Entra, ale můžou být v různých předplatných. Další informace o službě Azure Key Vault najdete v tématu Co je Azure Key Vault?

Aby bylo možné povolit klíče spravované zákazníkem, musí trezor klíčů obsahující vaše klíče splňovat tyto požadavky:

- U trezoru klíčů musíte povolit vlastnosti obnovitelného odstranění i nevyprázdnit .

- Pokud používáte bránu firewall služby Key Vault, musíte povolit důvěryhodným služby Microsoft přístup k trezoru klíčů.

- Trezor klíčů musí používat starší zásady přístupu.

- Spravovanou identitu přiřazenou systémem prostředku Azure OpenAI musíte udělit následujícím oprávněním k vašemu trezoru klíčů: získání klíče, zabalení klíče, rozbalení klíče.

Šifrování služeb Azure AI podporuje pouze klíče RSA a RSA-HSM velikosti 2048. Další informace o klíčích najdete v tématu Klíče služby Key Vault v tématu Klíče služby Azure Key Vault, tajné kódy a certifikáty.

Povolení spravované identity prostředku Azure OpenAI

- Přejděte k prostředku služeb Azure AI.

- Na levé straně v části Správa prostředků vyberte Identita.

- Přepněte stav spravované identity přiřazené systémem na Zapnuto.

- Uložte změny a potvrďte, že chcete povolit spravovanou identitu přiřazenou systémem.

Konfigurace přístupových oprávnění trezoru klíčů

Na webu Azure Portal přejděte do trezoru klíčů.

Na levé straně vyberte zásady přístupu.

Pokud se zobrazí zpráva s upozorněním, že zásady přístupu nejsou dostupné, před pokračováním překonfigurujte trezor klíčů tak, aby používal starší zásady přístupu.

Vyberte Vytvořit.

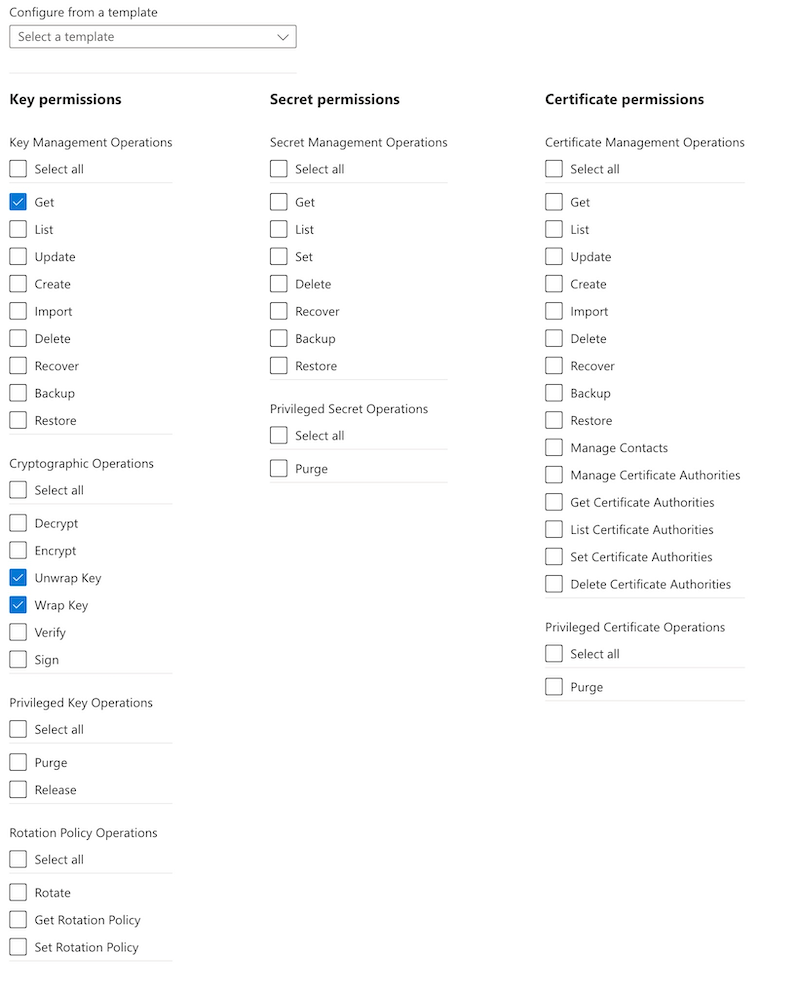

V části Oprávnění ke klíči vyberte Získat, Zalamovat klíč a Rozbalit klíč. Zbývající zaškrtávací políčka nechte nevybraná.

Vyberte Další.

Vyhledejte název prostředku Azure OpenAI a vyberte jeho spravovanou identitu.

Vyberte Další.

Výběrem možnosti Další přeskočíte konfiguraci libovolného nastavení aplikace.

Vyberte Vytvořit.

Povolení klíčů spravovaných zákazníkem ve vašem prostředku Azure OpenAI

Pokud chcete na webu Azure Portal povolit klíče spravované zákazníkem, postupujte takto:

Přejděte k prostředku služeb Azure AI.

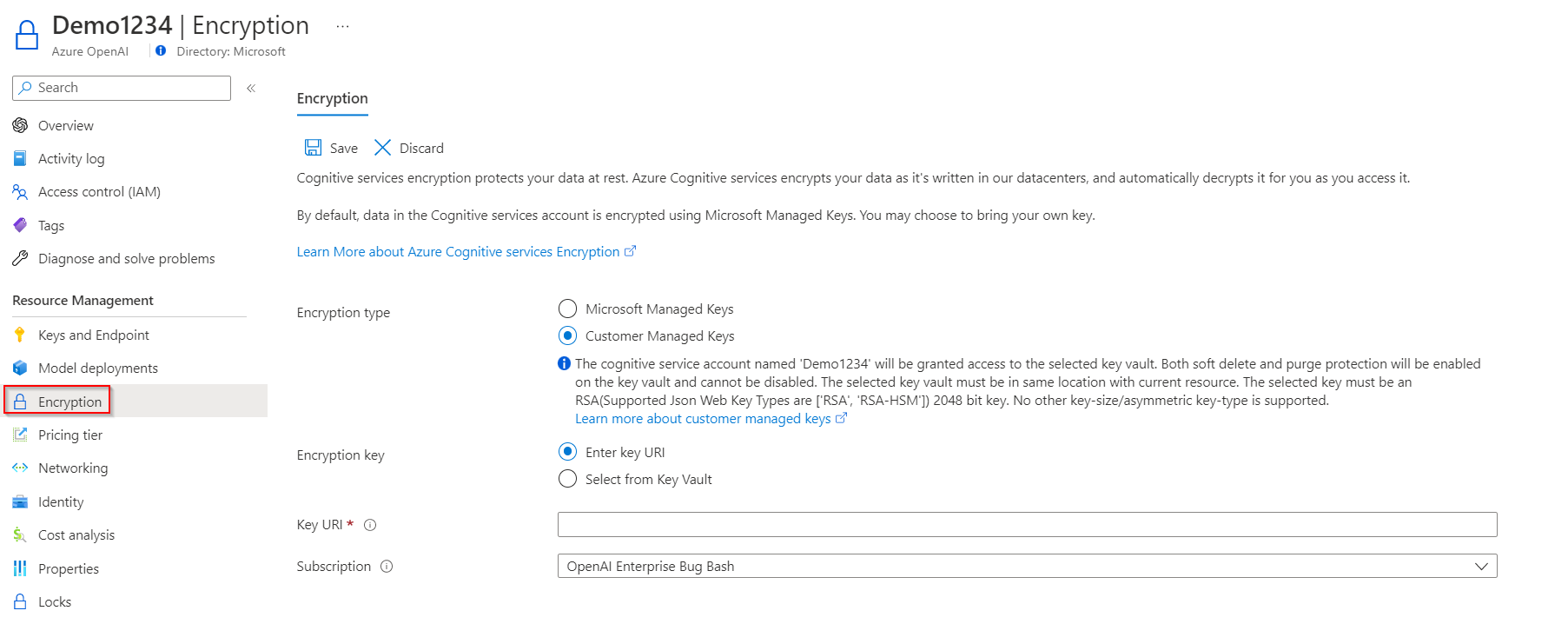

Na levé straně v části Správa prostředků vyberte Šifrování.

V části Typ šifrování vyberte Klíče spravované zákazníkem, jak je znázorněno na následujícím snímku obrazovky.

Zadání klíče

Po povolení klíčů spravovaných zákazníkem můžete zadat klíč, který se má přidružit k prostředku služeb Azure AI.

Zadání klíče jako identifikátoru URI

Chcete-li zadat klíč jako identifikátor URI, postupujte takto:

Na webu Azure Portal přejděte do trezoru klíčů.

V části Objekty vyberte Klíče.

Vyberte požadovaný klíč a pak ho vyberte, pokud chcete zobrazit jeho verze. Výběrem verze klíče zobrazíte nastavení pro danou verzi.

Zkopírujte hodnotu identifikátoru klíče, která poskytuje identifikátor URI.

Vraťte se k prostředku služeb Azure AI a pak vyberte Šifrování.

V části Šifrovací klíč vyberte Zadat identifikátor URI klíče.

Vložte identifikátor URI, který jste zkopírovali do pole Identifikátor URI klíče.

V části Předplatné vyberte předplatné, které obsahuje trezor klíčů.

Uloží vaše změny.

Výběr klíče z trezoru klíčů

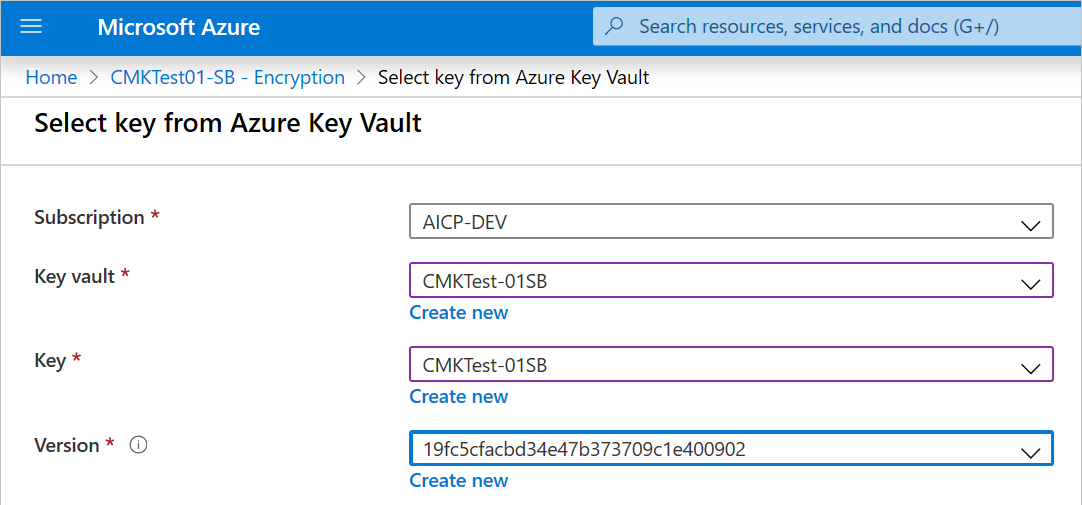

Pokud chcete vybrat klíč z trezoru klíčů, nejprve se ujistěte, že máte trezor klíčů, který obsahuje klíč. Poté postupujte následovně:

Přejděte k prostředku služeb Azure AI a pak vyberte Šifrování.

V části Šifrovací klíč vyberte vybrat ze služby Key Vault.

Vyberte trezor klíčů obsahující klíč, který chcete použít.

Vyberte klíč, který chcete použít.

Uloží vaše změny.

Aktualizace verze klíče

Když vytvoříte novou verzi klíče, aktualizujte prostředek služeb Azure AI tak, aby používal novou verzi. Postupujte následovně:

- Přejděte k prostředku služeb Azure AI a pak vyberte Šifrování.

- Zadejte identifikátor URI pro novou verzi klíče. Případně můžete vybrat trezor klíčů a pak ho znovu vybrat, abyste aktualizovali verzi.

- Uloží vaše změny.

Použití jiného klíče

Pokud chcete změnit klíč, který používáte k šifrování, postupujte takto:

- Přejděte k prostředku služeb Azure AI a pak vyberte Šifrování.

- Zadejte identifikátor URI pro nový klíč. Případně můžete vybrat trezor klíčů a pak vybrat nový klíč.

- Uloží vaše změny.

Obměna klíčů spravovaných zákazníkem

Klíč spravovaný zákazníkem můžete ve službě Key Vault otočit podle zásad dodržování předpisů. Při obměně klíče je nutné aktualizovat prostředek služeb Azure AI tak, aby používal nový identifikátor URI klíče. Informace o tom, jak aktualizovat prostředek tak, aby používal novou verzi klíče na webu Azure Portal, najdete v tématu Aktualizace verze klíče.

Obměna klíče neaktivuje opětovné šifrování dat v prostředku. Uživatel nevyžaduje žádnou další akci.

Odvolání klíče spravovaného zákazníkem

Šifrovací klíč spravovaný zákazníkem můžete odvolat změnou zásad přístupu, změnou oprávnění v trezoru klíčů nebo odstraněním klíče.

Pokud chcete změnit zásady přístupu spravované identity, kterou registr používá, spusťte příkaz az-keyvault-delete-policy :

az keyvault delete-policy \

--resource-group <resource-group-name> \

--name <key-vault-name> \

--key_id <key-vault-key-id>

Pokud chcete odstranit jednotlivé verze klíče, spusťte příkaz az-keyvault-key-delete . Tato operace vyžaduje oprávnění klíče nebo odstranění .

az keyvault key delete \

--vault-name <key-vault-name> \

--id <key-ID>

Důležité

Odvolání přístupu k aktivnímu klíči spravovanému zákazníkem, zatímco cmk je stále povolený, zabrání stahování trénovacích dat a souborů výsledků, vyladění nových modelů a nasazení jemně vyladěných modelů. Dříve nasazené jemně vyladěné modely ale budou dál fungovat a obsluhovat provoz, dokud se tato nasazení nebudou odstraňovat.

Odstranění dat s výsledky trénování, ověřování a trénování

Rozhraní FILES API umožňuje zákazníkům nahrát trénovací data pro účely vyladění modelu. Tato data se ukládají ve službě Azure Storage ve stejné oblasti jako prostředek a logicky izolují pomocí svého předplatného Azure a přihlašovacích údajů rozhraní API. Nahrané soubory může uživatel odstranit pomocí operace DELETE API.

Odstranění jemně vyladěných modelů a nasazení

Rozhraní API Fine-tunes umožňuje zákazníkům vytvořit vlastní jemně vyladěnou verzi modelů OpenAI na základě trénovacích dat, která jste nahráli do služby prostřednictvím rozhraní API pro soubory. Vytrénované jemně vyladěné modely se ukládají ve službě Azure Storage ve stejné oblasti, šifrují se neaktivní uložená data (buď pomocí klíčů spravovaných Microsoftem nebo klíčů spravovaných zákazníkem), a logicky se izolují pomocí přihlašovacích údajů předplatného Azure a rozhraní API. Jemně vyladěné modely a nasazení může uživatel odstranit voláním operace DELETE API.

Zakázání klíčů spravovaných zákazníkem

Když zakážete klíče spravované zákazníkem, prostředek služeb Azure AI se pak zašifruje pomocí klíčů spravovaných Microsoftem. Pokud chcete zakázat klíče spravované zákazníkem, postupujte takto:

- Přejděte k prostředku služeb Azure AI a pak vyberte Šifrování.

- Vyberte Uložit spravované klíče>Microsoftu.

Pokud jste dříve povolili klíče spravované zákazníkem, povolili jste také spravovanou identitu přiřazenou systémem, což je funkce Microsoft Entra ID. Jakmile je spravovaná identita přiřazená systémem povolená, tento prostředek se zaregistruje s ID Microsoft Entra. Po registraci bude spravovaná identita udělena přístup ke službě Key Vault vybrané během nastavení klíče spravovaného zákazníkem. Další informace o spravovaných identitách.

Důležité

Pokud zakážete spravované identity přiřazené systémem, odebere se přístup k trezoru klíčů a všechna data zašifrovaná pomocí klíčů zákazníka už nebudou přístupná. Všechny funkce závislé na těchto datech přestanou fungovat.

Důležité

Spravované identity v současné době nepodporují scénáře křížového adresáře. Při konfiguraci klíčů spravovaných zákazníkem na webu Azure Portal se spravovaná identita automaticky přiřadí pod kryty. Pokud následně přesunete předplatné, skupinu prostředků nebo prostředek z jednoho adresáře Microsoft Entra do jiného, spravovaná identita přidružená k prostředku se nepřenese do nového tenanta, takže klíče spravované zákazníkem už nemusí fungovat. Další informace najdete v tématu Převod předplatného mezi adresáři Microsoft Entra v nejčastějších dotazech a známých problémech se spravovanými identitami pro prostředky Azure.