Nasazení privátní služby Application Gateway (Preview)

Úvod

V minulosti, skladové položky služby Application Gateway v2 a v určitém rozsahu v1 vyžadovaly přidělování veřejných IP adres, aby bylo možné spravovat službu. Tento požadavek vynutil několik omezení při používání jemně odstupňovaných ovládacích prvků ve skupinách zabezpečení sítě a směrovacích tabulkách. Konkrétně byly pozorovány následující výzvy:

- Všechna nasazení služby Application Gateway v2 musí obsahovat konfiguraci veřejné front-endové IP adresy, aby bylo možné komunikovat se značkou služby Gateway Manager .

- Přidružení skupin zabezpečení sítě vyžadují pravidla, která povolují příchozí přístup z gatewayManageru a odchozího přístupu k internetu.

- Když zavádíte výchozí trasu (0.0.0.0/0), která bude směrovat provoz kdekoli jinde než internet, metriky, monitorování a aktualizace brány, způsobí selhání stavu.

Služba Application Gateway v2 teď může řešit každou z těchto položek, aby dále eliminovala riziko exfiltrace dat a kontrolovala ochranu osobních údajů komunikace z virtuální sítě. Mezi tyto změny patří následující možnosti:

- Konfigurace privátní IP adresy pouze front-endové IP adresy

- Není vyžadován žádný prostředek veřejné IP adresy.

- Odstranění příchozího provozu ze značky služby GatewayManager prostřednictvím skupiny zabezpečení sítě

- Možnost definovat pravidlo Odepřít všechny odchozí skupiny zabezpečení sítě (NSG) pro omezení odchozího provozu na internet

- Možnost přepsat výchozí trasu na internet (0.0.0.0/0)

- Překlad DNS prostřednictvím definovaných překladačů ve virtuální síti Další informace, včetně privátních zón DNS privátních propojení

Každá z těchto funkcí se dá nakonfigurovat nezávisle. Veřejnou IP adresu můžete například použít k povolení příchozího provozu z internetu a v konfiguraci skupiny zabezpečení sítě můžete definovat pravidlo Odepřít všechny odchozí přenosy, které zabrání exfiltraci dat.

Onboarding do verze Public Preview

Funkce nových ovládacích prvků konfigurace front-endu privátních IP adres, řízení pravidel NSG a řízení směrovacích tabulek jsou aktuálně ve verzi Public Preview. Pokud se chcete připojit k verzi Public Preview, můžete se přihlásit k prostředí pomocí webu Azure Portal, PowerShellu, rozhraní příkazového řádku nebo rozhraní REST API.

Když se připojíte k verzi Preview, zřídí se všechny nové služby Application Gateway s možností definovat libovolnou kombinaci funkcí konfigurace NSG, směrovací tabulky nebo privátní IP adresy. Pokud se chcete odhlásit z nové funkce a vrátit se k aktuálně obecně dostupné funkci služby Application Gateway, můžete to udělat zrušením registrace z verze Preview.

Další informace o funkcích preview najdete v tématu Nastavení funkcí preview v předplatném Azure.

Registrace do verze Preview

Pomocí následujících kroků se zaregistrujte do veřejné verze Preview pro vylepšené síťové ovládací prvky služby Application Gateway prostřednictvím webu Azure Portal:

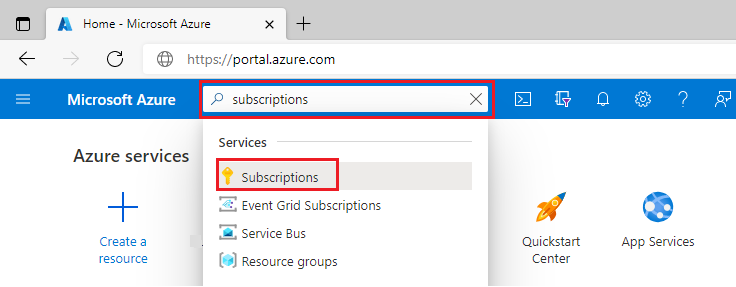

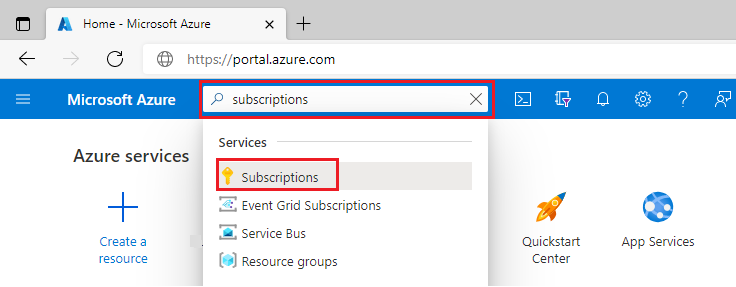

Přihlaste se k portálu Azure.

Do vyhledávacího pole zadejte předplatná a vyberte Předplatná.

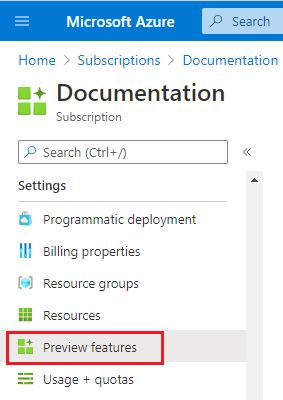

Vyberte odkaz pro název předplatného.

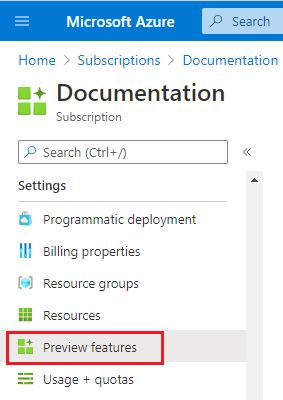

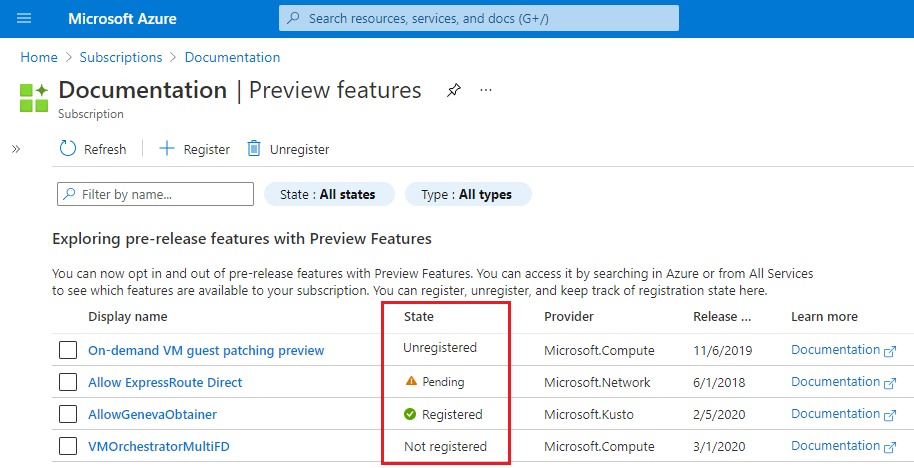

V nabídce vlevo v části Nastavení vyberte funkce ve verzi Preview.

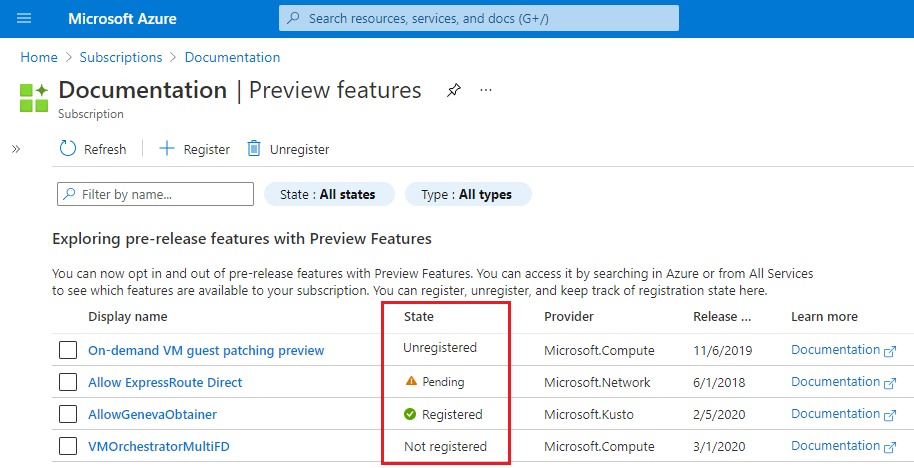

Zobrazí se seznam dostupných funkcí preview a aktuálního stavu registrace.

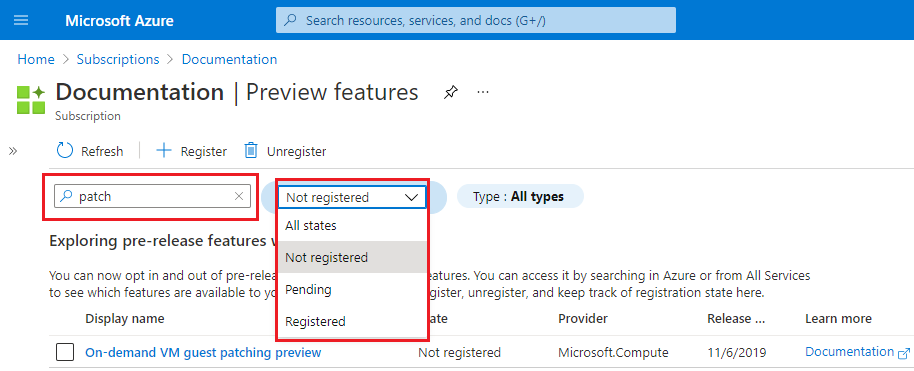

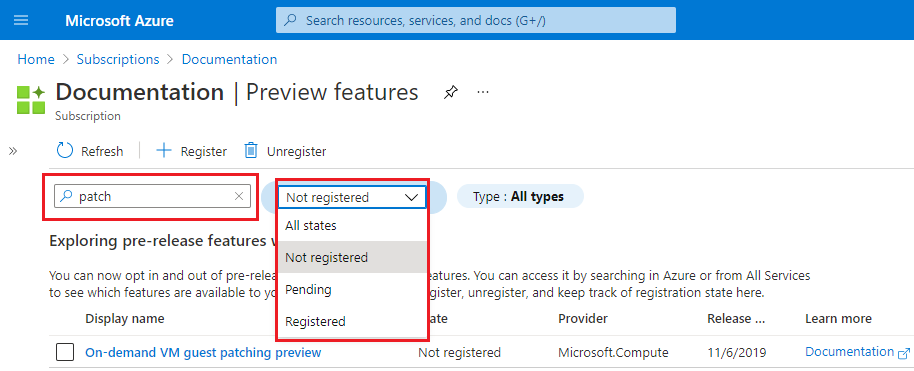

Ve verzi Preview zadejte do pole filtru EnableApplicationGatewayNetworkIsolation, zaškrtněte tuto funkci a klikněte na Zaregistrovat.

Poznámka:

Přechod registrace funkce na stav Registrace může trvat až 30 minut.

Další informace o funkcích preview najdete v tématu Nastavení funkcí preview v předplatném Azure.

Zrušení registrace z náhledu

Pokud chcete vyjádřit výslovný nesouhlas s verzí Public Preview pro vylepšené síťové ovládací prvky služby Application Gateway prostřednictvím portálu, použijte následující postup:

Přihlaste se k portálu Azure.

Do vyhledávacího pole zadejte předplatná a vyberte Předplatná.

Vyberte odkaz pro název předplatného.

V nabídce vlevo v části Nastavení vyberte funkce ve verzi Preview.

Zobrazí se seznam dostupných funkcí preview a aktuálního stavu registrace.

Ve verzi Preview zadejte do pole filtru EnableApplicationGatewayNetworkIsolation, zaškrtněte tuto funkci a klikněte na Zrušit registraci.

Oblasti a dostupnost

Privátní služba Application Gateway ve verzi Preview je dostupná pro všechny oblasti veřejného cloudu, ve kterých je podporovaná skladová položka služby Application Gateway v2.

Konfigurace síťových ovládacích prvků

Po registraci do verze Public Preview je možné konfiguraci skupiny zabezpečení sítě, směrovací tabulky a konfigurace front-endu privátní IP adresy provádět pomocí libovolných metod. Příklad: REST API, šablona ARM, nasazení Bicep, Terraform, PowerShell, rozhraní příkazového řádku nebo portál. V této verzi Public Preview nejsou zavedeny žádné změny rozhraní API ani příkazů.

Změny prostředků

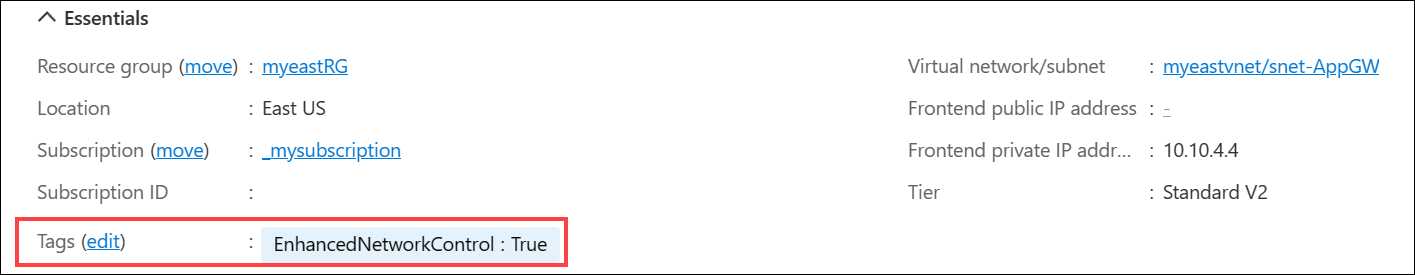

Po zřízení brány se značka prostředku automaticky přiřadí s názvem EnhancedNetworkControl a hodnotou True. Prohlédněte si následující příklad:

Značka prostředku je kosmetická a slouží k potvrzení, že brána byla zřízena s možnostmi konfigurace jakékoli kombinace funkcí privátní brány. Úprava nebo odstranění značky nebo hodnoty nemění žádné funkční funkce brány.

Tip

Značka EnhancedNetworkControl může být užitečná, když byly stávající služby Application Gateway nasazené v předplatném před povolením funkcí a chcete odlišit, kterou bránu může nová funkce využívat.

Podsíť služby Application Gateway

Podsíť služby Application Gateway je podsíť ve virtuální síti, ve které se nasadí prostředky služby Application Gateway. V konfiguraci privátní IP adresy front-endu je důležité, aby tato podsíť dosáhla privátních prostředků, které se chtějí připojit k vystavené aplikaci nebo webu.

Odchozí připojení k internetu

Nasazení služby Application Gateway, která obsahují pouze konfiguraci privátní ip adresy front-endu (nemají konfiguraci front-endu veřejné IP adresy), nemůžou odchozí provoz směřující do internetu. Tato konfigurace má vliv na komunikaci s back-endovým cílem, které jsou veřejně přístupné přes internet.

Pokud chcete povolit odchozí připojení ze služby Application Gateway k cíli back-endu přístupnému z internetu, můžete využít překlad adres (NAT ) virtuální sítě nebo směrovat provoz do virtuálního zařízení, které má přístup k internetu.

Překlad adres virtuální sítě nabízí kontrolu nad ip adresou nebo předponou a konfigurovatelným časovým limitem nečinnosti. Pokud chcete nakonfigurovat, vytvořte novou službu NAT Gateway s veřejnou IP adresou nebo veřejnou předponou a přidružte ji k podsíti, která obsahuje službu Application Gateway.

Pokud je pro výchozí přenos dat internetu vyžadováno virtuální zařízení, přečtěte si část řízení směrovací tabulky v tomto dokumentu.

Běžné scénáře, kdy je potřeba použít veřejnou IP adresu:

- Komunikace s trezorem klíčů bez použití privátních koncových bodů nebo koncových bodů služby

- Odchozí komunikace se nevyžaduje pro soubory pfx nahrané přímo do služby Application Gateway.

- Komunikace s back-endovým cíli přes internet

- Komunikace s internetovými koncovými body CRL nebo OCSP

Řízení skupiny zabezpečení sítě

Skupiny zabezpečení sítě přidružené k podsíti služby Application Gateway už nevyžadují příchozí pravidla pro Správce brány a nevyžadují odchozí přístup k internetu. Jediné povinné pravidlo je Povolit příchozí provoz z AzureLoadBalanceru , aby se zajistilo, že se sondy stavu dostanou k bráně.

Následující konfigurace je příkladem nejvíce omezující sady příchozích pravidel, která zakazují veškerý provoz, ale sondy stavu Azure. Kromě definovaných pravidel jsou definována explicitní pravidla, která umožňují klientskému provozu přístup k naslouchacímu procesu brány.

Poznámka:

Služba Application Gateway zobrazí upozornění s žádostí o zajištění , aby byla zadána možnost Povolit loadBalanceRule , pokud pravidlo DenyAll neúmyslně omezuje přístup k sondám stavu.

Ukázkový scénář

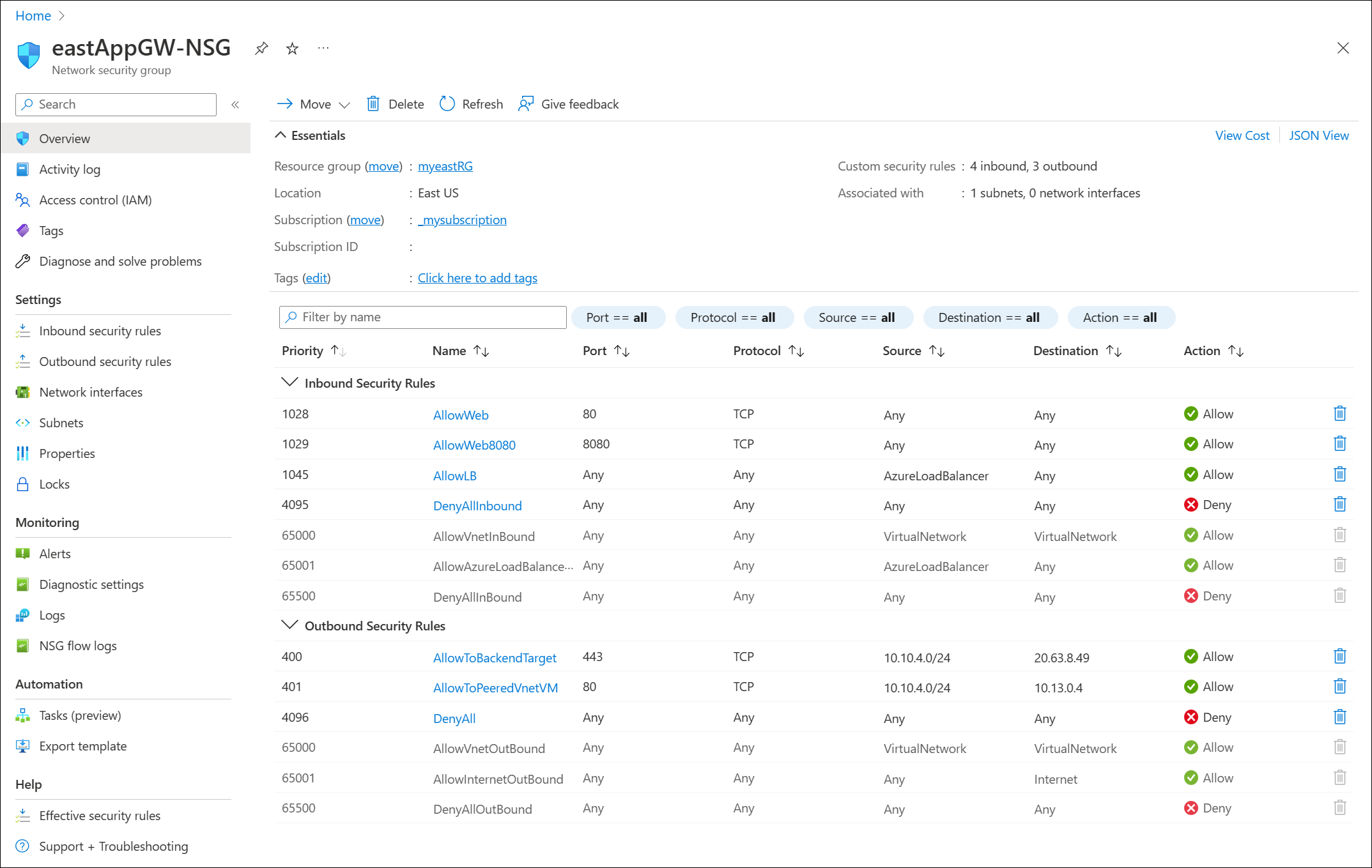

Tento příklad vás provede vytvořením skupiny zabezpečení sítě pomocí webu Azure Portal s následujícími pravidly:

- Povolit příchozí provoz na port 80 a 8080 do služby Application Gateway z požadavků klientů pocházejících z internetu

- Odepřít všechny ostatní příchozí přenosy

- Povolit odchozí provoz do back-endového cíle v jiné virtuální síti

- Povolit odchozí provoz do back-endového cíle, který je přístupný z internetu

- Odepřít všechny ostatní odchozí přenosy

Nejprve vytvořte skupinu zabezpečení sítě. Tato skupina zabezpečení obsahuje příchozí a odchozí pravidla.

Příchozí pravidla

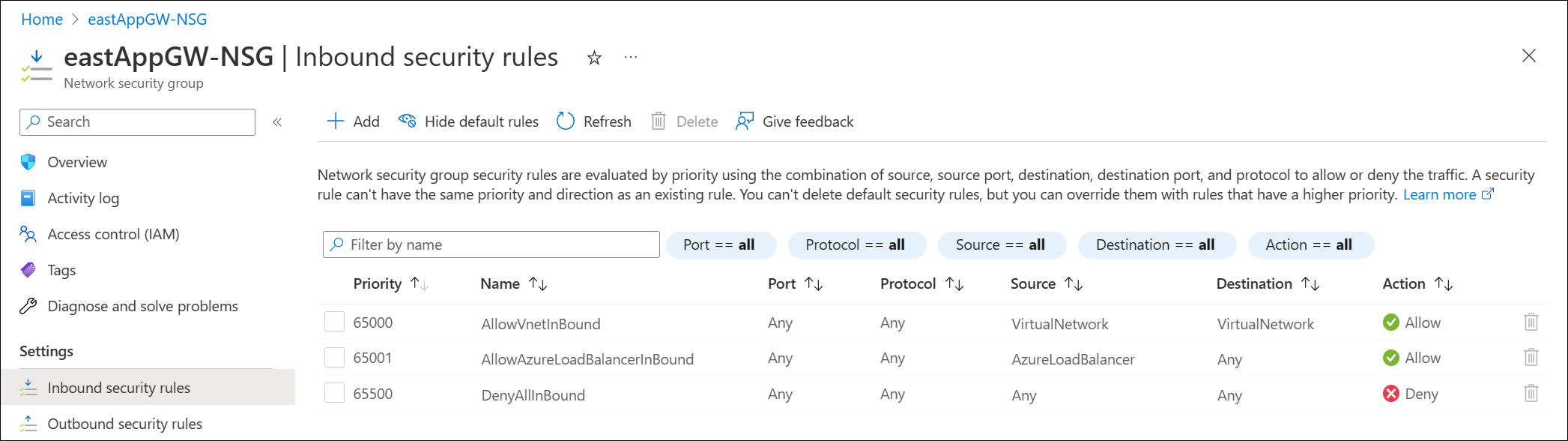

Ve skupině zabezpečení jsou již zřízena tři příchozí výchozí pravidla . Prohlédněte si následující příklad:

Dále vytvořte následující čtyři nová příchozí pravidla zabezpečení:

- Povolit příchozí port 80, tcp, z internetu (jakýkoli)

- Povolit příchozí port 8080, tcp, z internetu (jakýkoli)

- Povolit příchozí provoz z AzureLoadBalancer

- Odepřít všechny příchozí

Vytvoření těchto pravidel:

- Výběr příchozích pravidel zabezpečení

- Vyberte Přidat.

- Do podokna Přidat příchozí pravidlo zabezpečení zadejte následující informace pro každé pravidlo.

- Po zadání informací vyberte Přidat a vytvořte pravidlo.

- Vytvoření každého pravidla chvíli trvá.

| Pravidlo # | Source | Značka zdrojové služby | Rozsahy zdrojových portů | Cíl | Služba | Rozsahy portů dest | Protokol | Akce | Priorita | Název |

|---|---|---|---|---|---|---|---|---|---|---|

| 0 | Všechny | * | Všechny | HTTP | 80 | TCP | Povolit | 1028 | AllowWeb | |

| 2 | Všechny | * | Všechny | Vlastní | 8080 | TCP | Povolit | 1029 | AllowWeb8080 | |

| 3 | Značka služby | AzureLoadBalancer | * | Všechny | Vlastní | * | Všechny | Povolit | 1045 | AllowLB |

| 4 | Všechny | * | Všechny | Vlastní | * | Všechny | Odepřít | 4095 | DenyAllInbound |

Po dokončení zřizování vyberte Aktualizovat a zkontrolujte všechna pravidla.

Pravidla odchozích přenosů

Už jsou zřízená tři výchozí pravidla odchozích přenosů s prioritou 65000, 65001 a 65500.

Vytvořte následující tři nová pravidla zabezpečení odchozích přenosů:

- Povolit tcp 443 z verze 10.10.4.0/24 do back-endového cíle 20.62.8.49

- Povolit tcp 80 ze zdroje 10.10.4.0/24 do cíle 10.13.0.4

- Odepřít pravidlo provozuAll

Tato pravidla mají přiřazenou prioritu 400, 401 a 4096.

Poznámka:

- 10.10.4.0/24 je adresní prostor podsítě služby Application Gateway.

- 10.13.0.4 je virtuální počítač v partnerské virtuální síti.

- 20.63.8.49 je back-endový cílový virtuální počítač.

Vytvoření těchto pravidel:

- Výběr pravidel zabezpečení odchozích přenosů

- Vyberte Přidat.

- Do podokna Přidat pravidlo odchozího zabezpečení zadejte následující informace pro každé pravidlo.

- Po zadání informací vyberte Přidat a vytvořte pravidlo.

- Vytvoření každého pravidla chvíli trvá.

| Pravidlo # | Source | Zdrojové IP adresy/rozsahy CIDR | Rozsahy zdrojových portů | Cíl | Cílové IP adresy nebo rozsahy CIDR | Služba | Rozsahy portů dest | Protokol | Akce | Priorita | Název |

|---|---|---|---|---|---|---|---|---|---|---|---|

| 0 | IP adresy | 10.10.4.0/24 | * | IP adresy | 20.63.8.49 | HTTPS | 443 | TCP | Povolit | 400 | AllowToBackendTarget |

| 2 | IP adresy | 10.10.4.0/24 | * | IP adresy | 10.13.0.4 | HTTP | 80 | TCP | Povolit | 401 | AllowToPeeredVnetVM |

| 3 | Všechny | * | Všechny | Vlastní | * | Všechny | Odepřít | 4096 | DenyAll |

Po dokončení zřizování vyberte Aktualizovat a zkontrolujte všechna pravidla.

Přidružení skupiny zabezpečení sítě k podsíti

Posledním krokem je přidružení skupiny zabezpečení sítě k podsíti , která obsahuje vaši službu Application Gateway.

Výsledek:

Důležité

Při definování pravidel DenyAll buďte opatrní, protože můžete neúmyslně odepřít příchozí provoz z klientů, ke kterým máte v úmyslu povolit přístup. Můžete také neúmyslně odepřít odchozí provoz do back-endového cíle, což způsobí selhání stavu back-endu a 5XX odpovědí.

Ovládací prvek Směrovací tabulka

V aktuální nabídce služby Application Gateway se přidružení směrovací tabulky k pravidlu (nebo vytvoření pravidla) definovanému jako 0.0.0.0/0 s dalším segmentem směrování, protože virtuální zařízení není podporováno, aby se zajistila správná správa služby Application Gateway.

Po registraci funkce Public Preview je teď možnost přesměrovat provoz do virtuálního zařízení prostřednictvím definice pravidla směrovací tabulky, které definuje 0.0.0.0/0 s dalším segmentem směrování do virtuálního zařízení.

Vynucené tunelování nebo učení trasy 0.0.0.0/0 prostřednictvím inzerce protokolu BGP nemá vliv na stav služby Application Gateway a je dodržen pro tok provozu. Tento scénář se dá použít při použití sítě VPN, ExpressRoute, směrového serveru nebo služby Virtual WAN.

Ukázkový scénář

V následujícím příkladu vytvoříme směrovací tabulku a přidružíme ji k podsíti služby Application Gateway, abychom zajistili, že odchozí internetový přístup z podsítě bude odchozí přenos dat z virtuálního zařízení. Na vysoké úrovni je následující návrh shrnutý na obrázku 1:

- Služba Application Gateway je v paprskové virtuální síti.

- V síti rozbočovače je síťové virtuální zařízení (virtuální počítač).

- Směrovací tabulka s výchozí trasou (0.0.0.0/0) k virtuálnímu zařízení je přidružená k podsíti služby Application Gateway.

Obrázek 1: Odchozí přístup k internetu přes virtuální zařízení

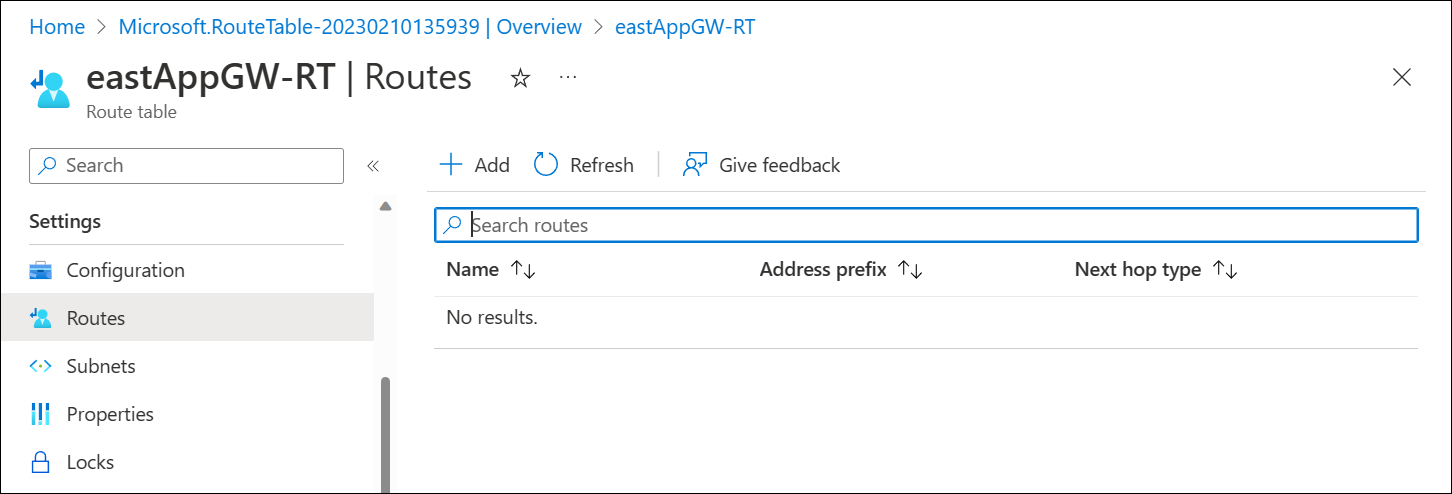

Vytvoření směrovací tabulky a jeho přidružení k podsíti služby Application Gateway:

- Vyberte Trasy a vytvořte pravidlo dalšího směrování pro 0.0.0.0/0 a nakonfigurujte cíl tak, aby byl IP adresou vašeho virtuálního počítače:

- Vyberte podsítě a přidružte směrovací tabulku k podsíti služby Application Gateway:

- Ověřte, že provoz prochází virtuálním zařízením.

Omezení / známé problémy

Ve verzi Public Preview jsou známá následující omezení.

Konfigurace služby Private Link (Preview)

Podpora konfigurace privátního propojení pro tunelování provozu prostřednictvím privátních koncových bodů do služby Application Gateway není podporována s privátní bránou.

Konfigurace front-endu privátní IP adresy pouze s AGIC

AGIC v1.7 se musí použít k zavedení podpory pouze privátní front-endové IP adresy.

Připojení privátního koncového bodu prostřednictvím globálního partnerského vztahu virtuálních sítí

Pokud má služba Application Gateway odkaz na back-endový cíl nebo trezor klíčů na privátní koncový bod umístěný ve virtuální síti, která je přístupná prostřednictvím globálního partnerského vztahu virtuálních sítí, provoz se zahodí, což vede ke stavu, který není v pořádku.

Integrace služby Network Watcher

Připojení řešení potíží a diagnostika NSG vrací chybu při spouštění kontrol a diagnostických testů.

Spoluexistující služby Application Gateway v2 vytvořené před povolením rozšířeného řízení sítě

Pokud podsíť sdílí nasazení služby Application Gateway v2, která byla vytvořena před i po povolení rozšířené funkčnosti řízení sítě, je skupina zabezpečení sítě (NSG) a funkce směrovací tabulky omezené na předchozí nasazení brány. Služby Application Gateway zřízené před povolením nové funkce musí být buď znovu zřízeny, nebo nově vytvořené brány musí používat jinou podsíť, aby bylo možné povolit rozšířené skupiny zabezpečení sítě a funkce směrovací tabulky.

- Pokud brána nasazená před povolením nové funkce existuje v podsíti, můžou se zobrazit chyby, například:

For routes associated to subnet containing Application Gateway V2, please ensure '0.0.0.0/0' uses Next Hop Type as 'Internet'při přidávání položek směrovací tabulky. - Při přidávání pravidel skupiny zabezpečení sítě do podsítě se může zobrazit:

Failed to create security rule 'DenyAnyCustomAnyOutbound'. Error: Network security group \<NSG-name\> blocks outgoing Internet traffic on subnet \<AppGWSubnetId\>, associated with Application Gateway \<AppGWResourceId\>. This isn't permitted for Application Gateways that have fast update enabled or have V2 Sku.

Neznámý stav back-endu

Pokud je stav back-endu Neznámý, může se zobrazit následující chyba:

- Stav back-endu nelze načíst. K tomu dochází v případě, že skupina zabezpečení sítě, UDR nebo brána firewall v podsíti služby Application Gateway blokuje provoz na portech 65503-65534, pokud existuje skladová položka v1, a porty 65200-65535, pokud existuje skladová položka v2 nebo pokud plně kvalifikovaný název domény nakonfigurovaný v back-endovém fondu nelze přeložit na IP adresu. Další informace naleznete - https://aka.ms/UnknownBackendHealth.

Tuto chybu je možné ignorovat a v budoucí verzi se upřesní.