Principy zakázaných naslouchacích procesů

Na certifikáty SSL/TLS pro naslouchací procesy služby Aplikace Azure Gateway se dají odkazovat z prostředku služby Key Vault zákazníka. Vaše aplikační brána musí mít vždy přístup k takovým prostředkům propojeného trezoru klíčů a jeho objektu certifikátu, aby se zajistil hladký provoz funkce ukončení protokolu TLS a celkový stav prostředku brány.

Při provádění změn nebo odvolání přístupu k prostředku služby Key Vault je důležité zvážit jakýkoli dopad na prostředek služby Application Gateway. V případě, že vaše služba Application Gateway nemůže získat přístup k přidruženému trezoru klíčů nebo najít objekt certifikátu, automaticky umístí tento naslouchací proces do zakázaného stavu. Akce se aktivuje jenom kvůli chybám konfigurace. Všechny chybné konfigurace zákazníků, jako je odstranění nebo zakázání certifikátů nebo zákaz přístupu služby Application Gateway přes bránu firewall nebo oprávnění trezoru klíčů, způsobí, že se naslouchací proces HTTPS založený na trezoru klíčů zakáže. Přechodné problémy s připojením nemají žádný vliv na naslouchací procesy.

Zakázaný naslouchací proces nemá vliv na provoz jiných provozních naslouchacích procesů ve vaší službě Application Gateway. Například naslouchací procesy HTTP nebo naslouchací procesy HTTPS, pro které je soubor certifikátu PFX přímo nahraný do prostředku služby Application Gateway, nejsou nikdy zakázané.

Pravidelná kontrola a její dopad na naslouchací procesy

Pochopení chování pravidelné kontroly služby Application Gateway a jeho potenciálního dopadu na stav naslouchacího procesu založeného na trezoru klíčů vám může pomoct před těmito výskyty předcházet nebo je vyřešit mnohem rychleji.

Jak pravidelná kontrola funguje?

- Instance služby Application Gateway pravidelně dotazují prostředek trezoru klíčů, aby získaly novou verzi certifikátu.

- Pokud instance během této aktivity detekují poškozený přístup k prostředku trezoru klíčů nebo chybějícímu objektu certifikátu, naslouchací procesy přidružené k tomuto trezoru klíčů budou v zakázaném stavu. Instance se aktualizují o tento zakázaný stav naslouchacích procesů v rozmezí 60 sekund, aby poskytovaly konzistentní chování roviny dat.

- Jakmile zákazník problém vyřeší, stejné čtyřhodinové pravidelné dotazování ověří přístup k objektu certifikátu trezoru klíčů a automaticky znovu povolí naslouchací procesy ve všech instancích této brány.

Způsoby identifikace zakázaného naslouchacího procesu

- Klienti uvidí chybu "ERR_SSL_UNRECOGNIZED_NAME_ALERT", pokud se v zakázaném naslouchacím procesu vaší služby Application Gateway odešle jakýkoli požadavek.

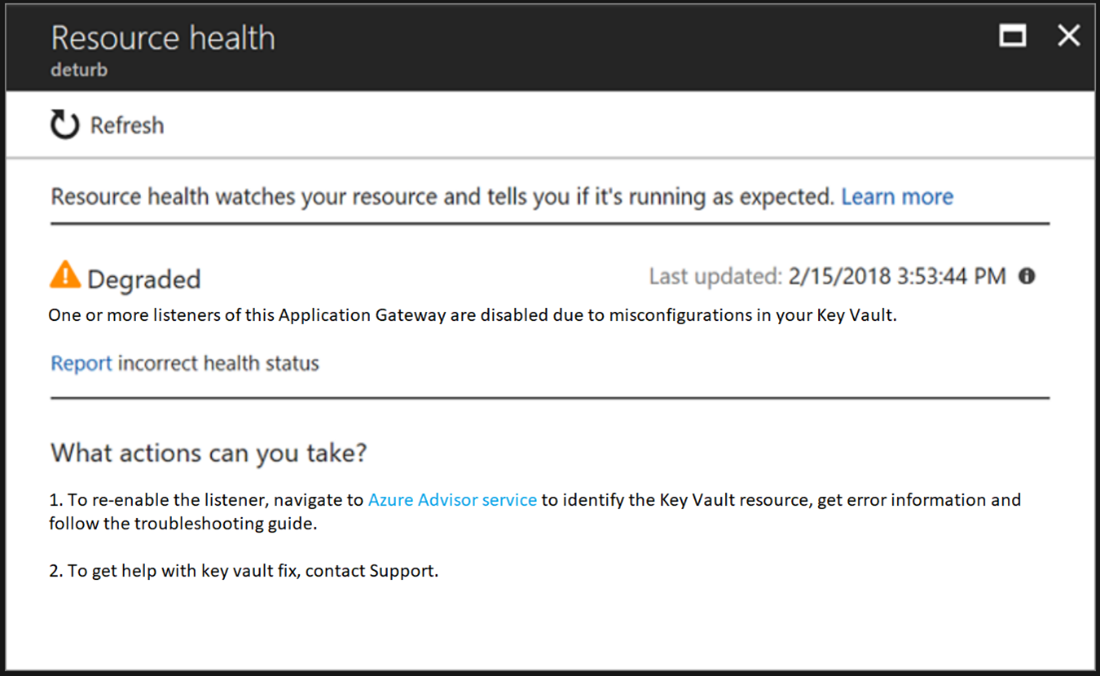

- Pokud chcete ověřit, jestli chyba klienta vede k zakázanému naslouchacímu procesu ve vaší bráně, zkontrolujte stránku Resource Health služby Application Gateway, jak je znázorněno na snímku obrazovky.

Řešení chyb konfigurace služby Key Vault

Konkrétní příčinu můžete zúžit a najít kroky k vyřešení problému tak, že navštívíte doporučení Azure Advisoru ve vašem účtu.

- Přihlášení k webu Azure Portal

- Vyberte Advisor.

- V nabídce vlevo vyberte kategorii Efektivita provozu.

- Vyhledejte doporučení s názvem Řešení problému se službou Azure Key Vault pro vaši službu Application Gateway (zobrazí se jenom v případě, že u vaší brány dochází k tomuto problému). Ujistěte se, že je vybrané správné předplatné.

- Vyberte ho, abyste zobrazili podrobnosti o chybě a přidružený prostředek trezoru klíčů a průvodce odstraňováním potíží a opravili váš přesný problém.

Poznámka:

Zakázané naslouchací procesy se automaticky povolí, pokud prostředek služby Application Gateway zjistí základní problém. K této kontrole dochází každých čtyřhodinový interval. Můžete to urychlit provedením jakékoli menší změny služby Application Gateway (pro nastavení HTTP, značky prostředků atd.), které vynutí kontrolu ve službě Key Vault.