Tento článek obsahuje pokyny pro použití služby Azure Private Link v hvězdicové síťové topologii. Cílová cílová skupina zahrnuje síťové architekty a architekty cloudových řešení. Konkrétně tento průvodce popisuje, jak používat privátní koncový bod Azure k privátnímu přístupu k prostředkům platformy jako služby (PaaS).

Tato příručka se nezabývá integrací virtuální sítě, koncovými body služeb a dalšími řešeními pro připojení komponent infrastruktury jako služby (IaaS) k prostředkům Azure PaaS. Další informace o těchto řešeních najdete v tématu Integrace služeb Azure s virtuálními sítěmi pro izolaci sítě.

Přehled

Následující části obsahují obecné informace o službě Private Link a jeho prostředí.

Hvězdicové topologie Azure

Hvězdicová topologie je síťová topologie, kterou můžete použít v Azure. Tato topologie dobře funguje pro efektivní správu komunikačních služeb a splnění požadavků na zabezpečení ve velkém měřítku. Další informace o hvězdicových síťových modelech najdete v tématu Hvězdicová síťová topologie.

Pomocí hvězdicové architektury můžete využít tyto výhody:

- Nasazení jednotlivých úloh mezi centrálními IT týmy a týmy úloh

- Úspora nákladů minimalizací redundantních prostředků

- Efektivní správa sítí centralizací služeb, které sdílí více úloh

- Překročení limitů přidružených k jednomu předplatnému Azure

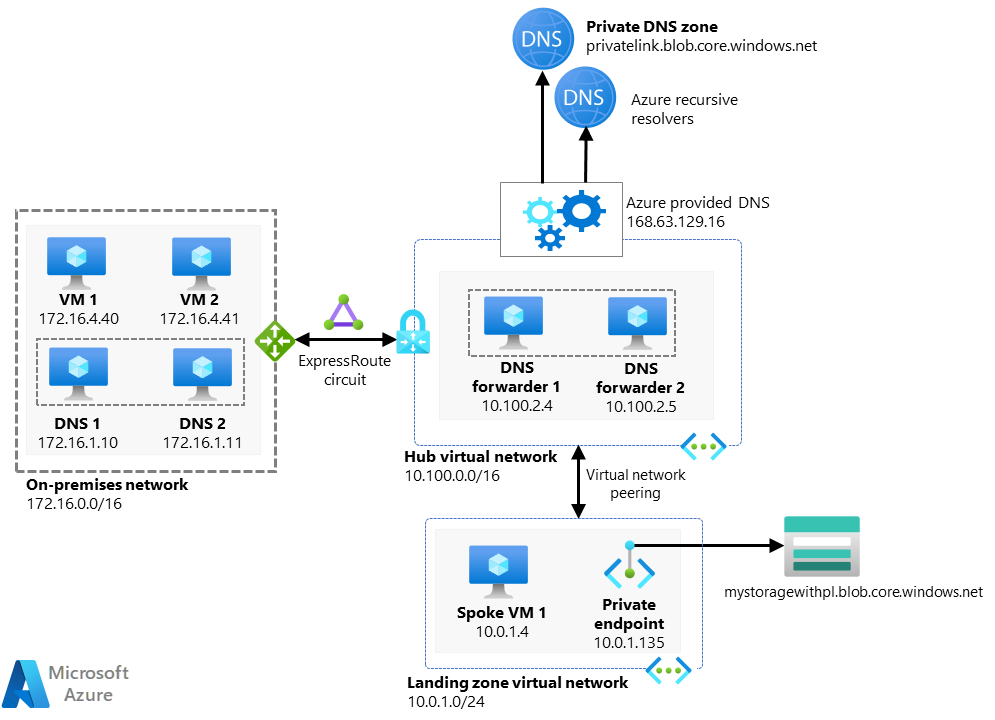

Tento diagram znázorňuje typickou hvězdicovou topologii, kterou můžete nasadit v Azure:

Na levé straně diagram obsahuje tečkované pole označené místní sítí. Obsahuje ikony pro virtuální počítače a názvové servery domény. Obousměrná šipka spojuje toto pole s tečkovaným rámečkem v pravé virtuální síti s popiskem Centra. Ikona nad šipkou je označená jako Azure ExpressRoute. Pole rozbočovače obsahuje ikony pro služby předávání D N S. Šipky ukazují od pole centra směrem k ikonám pro privátní zóny D N S. Obousměrná šipka spojuje pole rozbočovače s polem pod ním označeným virtuální sítí cílové zóny. Vpravo od šipky je ikona označená jako partnerský vztah virtuální sítě. Pole cílové zóny obsahuje ikony pro virtuální počítač a privátní koncový bod. Šipka ukazuje z privátního koncového bodu na ikonu úložiště, která je mimo pole cílové zóny.

Stáhněte si soubor PowerPointu této architektury.

Tato architektura je jednou ze dvou možností síťové topologie, která podpora Azure. Tento klasický referenční návrh používá základní síťové komponenty, jako jsou Azure Virtual Network, partnerský vztah virtuálních sítí a trasy definované uživatelem. Při používání centra a paprsku zodpovídáte za konfiguraci služeb. Musíte také zajistit, aby síť splňovala požadavky na zabezpečení a směrování.

Azure Virtual WAN nabízí alternativu pro nasazení ve velkém měřítku. Tato služba používá zjednodušený návrh sítě. Virtual WAN také snižuje režijní náklady na konfiguraci spojené se směrováním a zabezpečením.

Private Link podporuje různé možnosti pro tradiční hvězdicové sítě a sítě Virtual WAN.

Private Link

Private Link poskytuje přístup ke službám přes síťové rozhraní privátního koncového bodu. Privátní koncový bod používá privátní IP adresu z vaší virtuální sítě. K různým službám můžete přistupovat přes tuto privátní IP adresu:

- Služby Azure PaaS

- Služby vlastněné zákazníkem, které Azure hostuje

- Partnerské služby, které Azure hostuje

Provoz mezi vaší virtuální sítí a službou, ke které přistupujete, prochází přes páteřní síť Azure. V důsledku toho už nemáte přístup ke službě přes veřejný koncový bod. Další informace najdete v tématu Co je Azure Private Link?

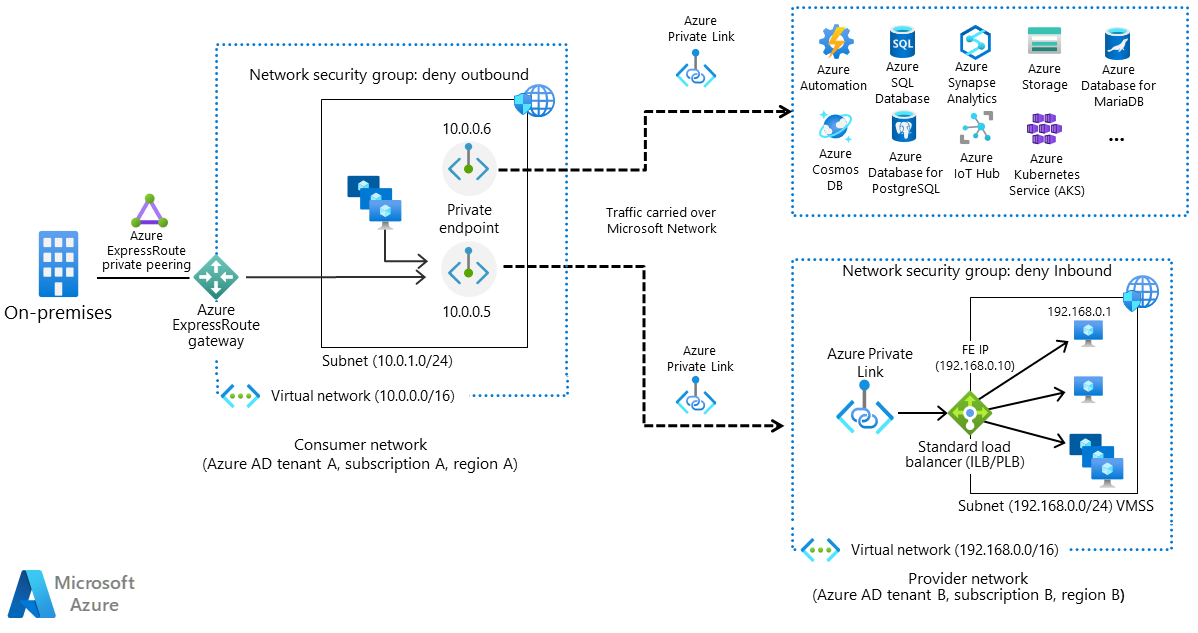

Následující diagram ukazuje, jak se místní uživatelé připojují k virtuální síti a používají službu Private Link pro přístup k prostředkům PaaS:

Diagram obsahuje tečkované pole v levé části s popiskem Spotřebitelská síť. Ikona se nachází na jeho ohraničení a je označená jako Azure ExpressRoute. Mimo pole vlevo jsou ikony pro místní uživatele a soukromý partnerský vztah. Uvnitř pole je menší tečkované pole označené podsíť, která obsahuje ikony pro počítače a privátní koncové body. Ohraničení menšího rámečku obsahuje ikonu skupiny zabezpečení sítě. Dvě tečkované šipky proudí ven z vnitřního rámečku. Projdou také ohraničením vnějšího rámečku. Jeden ukazuje na tečkované pole vpravo, které je vyplněné ikonami pro služby Azure. Ostatní šipky ukazují na tečkované pole v pravé síti zprostředkovatele s popiskem. Síťové pole poskytovatele obsahuje menší tečkované pole a ikonu pro Azure Private Link. Menší tečkované pole obsahuje ikony pro počítače. Jeho ohraničení obsahuje dvě ikony: jednu pro nástroj pro vyrovnávání zatížení a jednu pro skupinu zabezpečení sítě.

Stáhněte si soubor PowerPointu této architektury.

Rozhodovací strom nasazení služby Private Link

Privátní koncové body můžete nasadit buď v centru, nebo v paprsku. Několikfaktorůch Faktory jsou relevantní pro služby Azure PaaS a pro služby vlastněné zákazníky a partnerské služby, které Azure hostuje.

Otázky ke zvážení

Při určování nejlepší konfigurace pro vaše prostředí použijte následující otázky:

Je virtual WAN vaším řešením síťového připojení?

Pokud používáte Virtual WAN, můžete nasadit pouze privátní koncové body do paprskových virtuálních sítí, které se připojíte k virtuálnímu centru. Prostředky nemůžete nasadit do virtuálního centra ani do zabezpečeného centra.

Další informace o integraci privátního koncového bodu do vaší sítě najdete v těchto článcích:

Používáte síťové virtuální zařízení, jako je Azure Firewall?

Provoz do privátního koncového bodu používá páteřní síť Azure a je šifrovaný. Možná budete muset tento provoz protokolovat nebo filtrovat. Pokud používáte bránu firewall v některé z těchto oblastí, můžete také použít bránu firewall k analýze provozu do privátního koncového bodu:

- Napříč paprsky

- Mezi centrem a paprsky

- Mezi místními komponentami a vašimi sítěmi Azure

V takovém případě nasaďte privátní koncové body do centra ve vyhrazené podsíti. Toto uspořádání:

- Zjednodušuje konfiguraci pravidla SNAT (Secure Network Address Translation). V síťovém virtuálním zařízení můžete vytvořit jedno pravidlo SNAT pro provoz do vyhrazené podsítě, která obsahuje vaše privátní koncové body. Provoz můžete směrovat do jiných aplikací bez použití SNAT.

- Zjednodušuje konfiguraci směrovací tabulky. Pro provoz, který proudí do privátních koncových bodů, můžete přidat pravidlo pro směrování tohoto provozu přes síťové virtuální zařízení. Toto pravidlo můžete opakovaně používat ve všech vašich paprskech, branách virtuální privátní sítě (VPN) a branách Azure ExpressRoute.

- Umožňuje použít pravidla skupiny zabezpečení sítě pro příchozí provoz v podsíti, kterou jste vyhradit privátnímu koncovému bodu. Tato pravidla filtrují provoz do vašich prostředků. Poskytují jediné místo pro řízení přístupu k vašim prostředkům.

- Centralizuje správu privátních koncových bodů. Pokud nasadíte všechny privátní koncové body na jednom místě, můžete je efektivněji spravovat ve všech virtuálních sítích a předplatných.

Pokud všechny úlohy potřebují přístup k jednotlivým prostředkům PaaS, které chráníte pomocí služby Private Link, je tato konfigurace vhodná. Pokud ale vaše úlohy přistupují k různým prostředkům PaaS, nenasazujte privátní koncové body do vyhrazené podsítě. Místo toho vylepšete zabezpečení pomocí zásady nejnižšího oprávnění:

- Každý privátní koncový bod umístěte do samostatné podsítě.

- Úlohy, které k danému prostředku používají chráněný přístup, dají jenom přístup k prostředkům.

Používáte privátní koncový bod z místního systému?

Pokud máte v úmyslu používat privátní koncové body pro přístup k prostředkům z místního systému, nasaďte koncové body do svého centra. S tímto uspořádáním můžete využít některé výhody, které popisuje předchozí část:

- Řízení přístupu k prostředkům pomocí skupin zabezpečení sítě

- Správa privátních koncových bodů v centralizované lokalitě

Pokud plánujete přístup k prostředkům z aplikací, které jste nasadili v Azure, je situace odlišná:

- Pokud přístup k vašim prostředkům potřebuje jenom jedna aplikace, nasaďte privátní koncový bod v paprsku této aplikace.

- Pokud více než jedna aplikace potřebuje přístup k vašim prostředkům, nasaďte privátní koncový bod do centra.

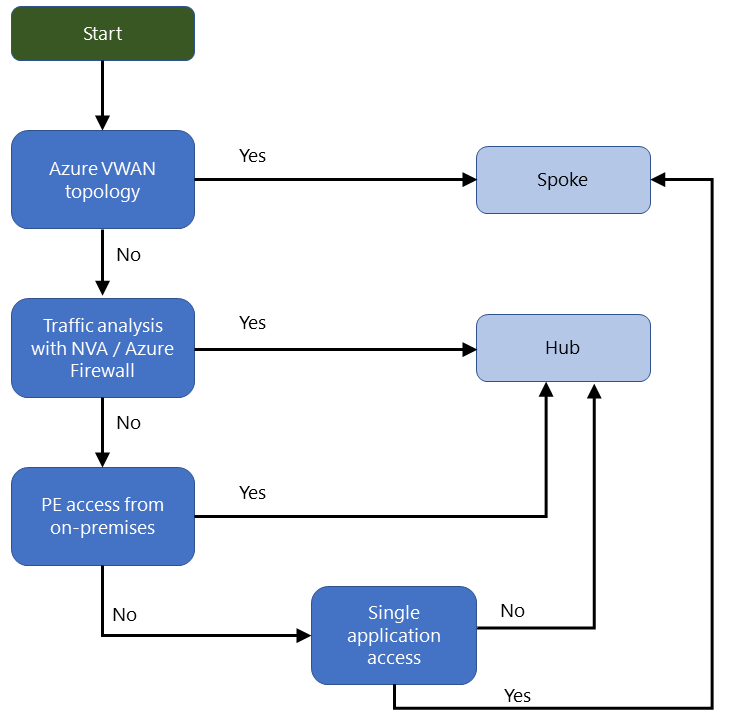

Vývojový diagram

Následující vývojový diagram shrnuje různé možnosti a doporučení. Vzhledem k tomu, že každý zákazník má jedinečné prostředí, zvažte požadavky vašeho systému při rozhodování, kam umístit privátní koncové body.

V horní části vývojového diagramu je zelený rámeček označený jako Začátek. Šipka ukazuje z daného pole na modrý rámeček označený topologií Azure Virtual W A N. Dvě šipky vytékají z té krabice. Jeden označený Ano odkazuje na oranžovou skříňku označenou paprskem. Druhá šipka je označená jako Ne. Odkazuje na modrou krabičku označenou analýzu provozu s N V A nebo službou Azure Firewall. Dvě šipky také protékají mimo pole analýzy provozu. Jeden označený ano odkazuje na oranžový rámeček označený centrem. Druhá šipka je označená jako Ne. Odkazuje na modré pole označené přístup k privátnímu koncovému bodu z místního prostředí. Dvě šipky proudí z pole privátního koncového bodu. Jeden označený ano odkazuje na oranžový rámeček označený centrem. Druhá šipka je označená jako Ne. Odkazuje na modrý rámeček označený jedním přístupem k aplikaci. Dvě šipky vytékají z té krabice. Jeden označený jako Žádný odkazuje na oranžový rámeček označený centrem. Druhá šipka je označená jako Ano. Odkazuje na oranžovou krabici označenou paprskem.

Stáhněte si soubor PowerPointu této architektury.

Důležité informace

Implementace privátního koncového bodu může mít vliv na několik faktorů. Vztahují se na služby Azure PaaS a služby vlastněné zákazníky a partnerské služby, které Azure hostuje. Při nasazování privátního koncového bodu zvažte tyto body:

Sítě

Při použití privátního koncového bodu ve virtuální síti paprsku obsahuje výchozí směrovací tabulka podsítě trasu /32 s typem dalšího InterfaceEndpointsegmentu směrování .

Pokud používáte tradiční hvězdicovou topologii:

- Tuto efektivní trasu můžete zobrazit na úrovni síťového rozhraní vašich virtuálních počítačů.

- Další informace najdete v tématu Diagnostika potíží se směrováním virtuálních počítačů.

Pokud používáte Virtual WAN:

- Tuto trasu můžete zobrazit v efektivních trasách virtuálního centra.

- Další informace najdete v tématu Zobrazení efektivních tras virtuálního centra.

Trasa /32 se rozšíří do těchto oblastí:

- Jakýkoli partnerský vztah virtuálních sítí, který jste nakonfigurovali

- Jakékoli připojení VPN nebo ExpressRoute k místnímu systému

Pokud chcete omezit přístup z centra nebo místního systému na privátní koncový bod, použijte skupinu zabezpečení sítě v podsíti, ve které jste nasadili privátní koncový bod. Nakonfigurujte příslušná příchozí pravidla.

Překlad adres IP

Komponenty ve vaší virtuální síti přidružují privátní IP adresu ke každému privátnímu koncovému bodu. Tyto komponenty můžou tuto privátní IP adresu přeložit jenom v případě, že použijete konkrétní nastavení DNS (Domain Name System). Pokud používáte vlastní řešení DNS, je nejlepší použít skupiny zón DNS. Integrace privátního koncového bodu s centralizovanou privátní zónou DNS Azure Nezáleží na tom, jestli jste nasadili prostředky v centru nebo paprsku. Propojte privátní zónu DNS se všemi virtuálními sítěmi, které potřebují přeložit název DNS privátního koncového bodu.

Díky tomuto přístupu můžou místní klienti a klienti Azure DNS přeložit název a přistupovat k privátní IP adrese. Referenční implementaci najdete ve velkém měřítku v tématu Integrace Služby Private Link a DNS.

Náklady

- Pokud používáte privátní koncový bod v rámci partnerského vztahu regionální virtuální sítě, neúčtují se vám poplatky za partnerský vztah za provoz do a z privátního koncového bodu.

- Náklady na partnerský vztah stále platí s jiným provozem prostředků infrastruktury, který prochází přes partnerský vztah virtuálních sítí.

- Pokud nasadíte privátní koncové body napříč různými oblastmi, použijí se sazby služby Private Link a globální míra příchozích a odchozích vztahů.

Další informace najdete v tématu Ceny šířky pásma.

Přispěvatelé

Tento článek spravuje Microsoft. Původně byla napsána následujícími přispěvateli.

Hlavní autor:

- Jose Angel Fernandez Rodrigues | Vedoucí specialista GBB

Další přispěvatel:

- Ivens Applyrs | Produktový manažer 2

Pokud chcete zobrazit neveřejné profily LinkedIn, přihlaste se na LinkedIn.

Další kroky

- Hvězdicová síťová topologie v Azure

- Dostupnost služby Azure Private Link

- Co je privátní koncový bod Azure?

- Co je Azure Virtual Network?

- Co je Azure DNS?

- Co je privátní zóna Azure DNS?

- Kontrola provozu směrovaného do privátního koncového bodu pomocí Azure Firewallu

- Jak skupiny zabezpečení sítě filtrují síťový provoz

Související prostředky

- Zpracování streamu událostí bez serveru ve virtuální síti s privátními koncovými body

- Zabezpečení robota kanálu Microsoft Teams a webové aplikace za bránou firewall

- Privátní připojení webové aplikace k databázi Azure SQL

- [Webová aplikace s více oblastmi s privátním připojením k databázi] [Webová aplikace s více oblastmi s privátním připojením k databázi]