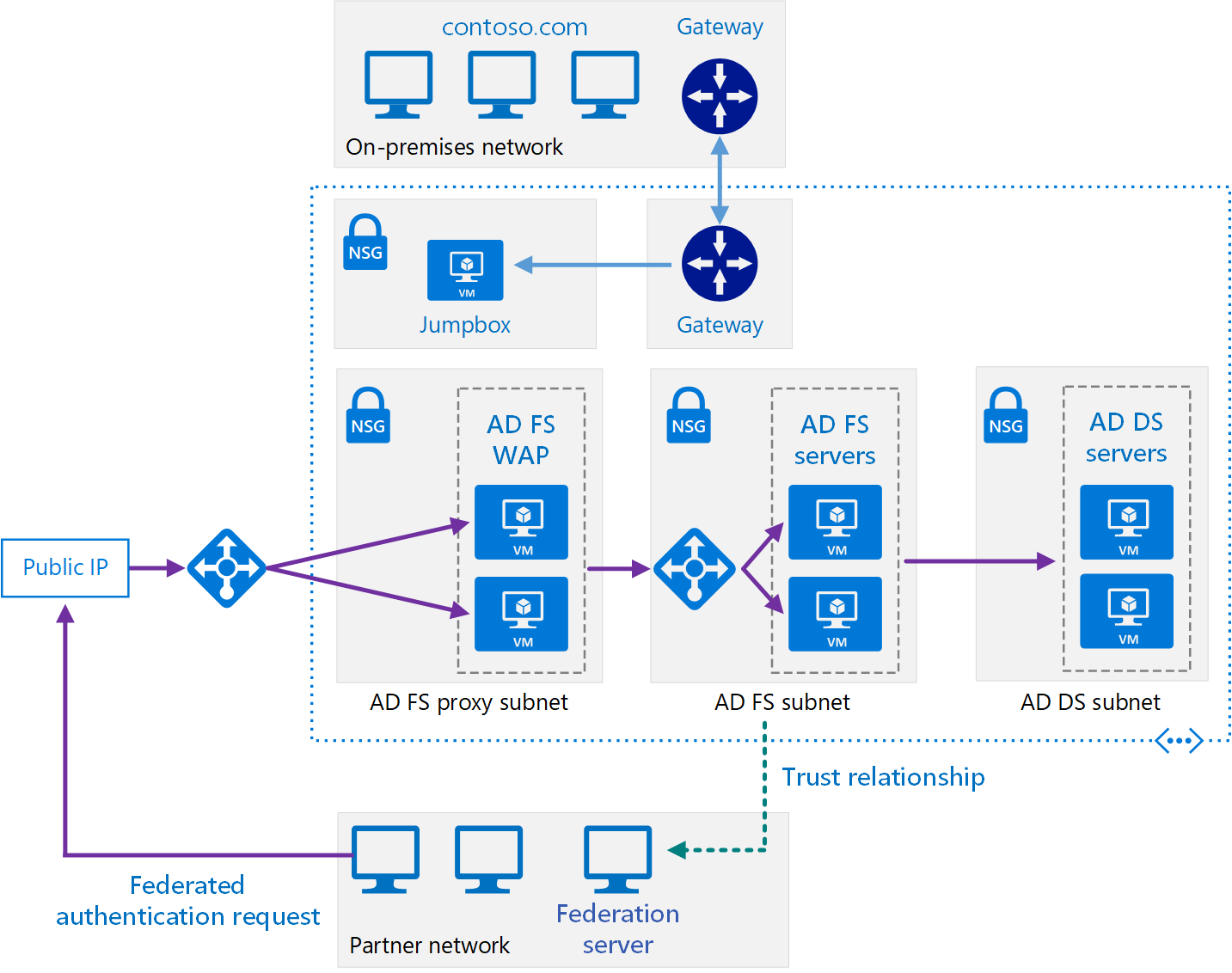

Tato referenční architektura implementuje zabezpečenou hybridní síť, která rozšiřuje místní síť do Azure a k provedení federovaného ověření a autorizace pro komponenty běžící v Azure používá službu Active Directory Federation Services (AD FS).

Architektura

Stáhněte si soubor aplikace Visio s touto architekturou.

Poznámka

Soubor Visia obsahuje 4 karty diagramů. Výběrem karty AD FS zobrazíte příslušný diagram architektury pro tento článek.

Workflow

Podsíť AD DS. Servery služby AD DS jsou součástí vlastní podsítě s pravidly skupiny zabezpečení sítě fungujícími jako brána firewall.

Servery AD DS. Řadiče domény běžící jako virtuální počítače v Azure. Tyto servery poskytují ověřování místních identit v rámci domény.

Podsíť AD FS. Servery služby AD FS jsou umístěné ve vlastní podsíti s pravidly skupiny zabezpečení sítě fungujícími jako brána firewall.

Servery AD FS. Servery služby AD FS poskytují federovanou autorizaci a ověřování. V této architektuře provádějí následující úkoly:

Přijímají tokeny zabezpečení obsahující deklarace identity vytvořené partnerským federačním serverem jménem uživatele partnera. Služba AD FS ověří, že jsou tokeny platné, dříve než deklarace identity předá k autorizaci požadavků webové aplikaci běžící v Azure.

Aplikace spuštěná v Azure je předávající strana. Partnerský federační server musí vystavit takové deklarace identity, kterým webová aplikace rozumí. Partnerské federační servery se označují jako partneři poskytující účty, protože odesílají žádosti o přístup jménem ověřených účtů v partnerské organizaci. Servery služby AD FS se označují jako partneři poskytující prostředky, protože poskytují přístup k prostředkům (webová aplikace).

Ověřují a autorizují příchozí žádosti od externích uživatelů používajících webový prohlížeč nebo zařízení, které potřebuje přístup k webovým aplikacím, pomocí služby AD DS a služby Active Directory Device Registration Service.

Servery služby AD FS jsou nakonfigurované jako farma, ke které se přistupuje prostřednictvím služby Azure Load Balancer. Tato implementace vylepšuje dostupnost a škálovatelnost. Servery SLUŽBY AD FS nejsou přístupné přímo na internetu. Veškerý internetový provoz se filtruje prostřednictvím proxy serverů webových aplikací služby AD FS a zóny DMZ (označované také jako hraniční síť).

Další informace o tom, jak funguje služba AD FS, najdete v tématu Přehled služby Active Directory Federation Services. Článek Nasazení služby AD FS v Azure navíc obsahuje podrobný úvod k implementaci.

Podsíť proxy serveru služby AD FS. Proxy servery služby AD FS mohou být umístěny ve vlastní podsíti s pravidly skupiny zabezpečení sítě zajišťujícími ochranu. Servery v této podsíti jsou zveřejněny na internetu prostřednictvím sady síťových virtuálních zařízení, která poskytují bránu firewall mezi virtuální sítí Azure a internetem.

Proxy servery webových aplikací (WAP) služby AD FS. Tyto virtuální počítače fungují jako servery služby AD FS pro příchozí žádosti z partnerských organizací a externích zařízení. Servery WAP fungují jako filtr, který servery služby AD FS chrání před přímým přístupem z internetu. Stejně jako u serverů služby AD FS vám nasazení serverů WAP ve farmě s vyrovnáváním zatížení zajistí větší dostupnost a škálovatelnost než nasazení kolekce samostatných serverů.

Poznámka

Podrobné informace o instalaci serverů WAP najdete v tématu Instalace a konfigurace proxy serveru webových aplikací.

Partnerská organizace. Partnerská organizace používající webovou aplikaci, která požaduje přístup k webové aplikaci spuštěné v Azure. Federační server v partnerské organizaci ověřuje požadavky místně a odesílá tokeny zabezpečení obsahující deklarace identity službě AD FS běžící v Azure. Služba AD FS v Azure ověří tokeny zabezpečení a pokud jsou platné, může předat deklarace identity webové aplikaci běžící v Azure, aby je autorizovala.

Poznámka

Můžete také nakonfigurovat tunel VPN pomocí brány Azure a zajistit tak důvěryhodným partnerům přímý přístup ke službě AD FS. Žádosti přijaté od těchto partnerů neprocházejí přes servery WAP.

Součásti

Tato architektura rozšiřuje implementaci popsanou v tématu Rozšíření služby AD DS do Azure. Obsahuje následující komponenty.

- Podsíť služby AD DS

- Servery SLUŽBY AD DS

- Podsíť služby AD FS

- Servery SLUŽBY AD FS

- Podsíť proxy služby AD FS

- Servery proxy webových aplikací služby AD FS (WAP)

Podrobnosti scénáře

Služba AD FS může být hostovaná místně, ale pokud je vaše aplikace hybridní, ve které jsou některé části implementované v Azure, může být efektivnější replikovat službu AD FS v cloudu.

Předchozí diagram znázorňuje následující scénáře:

- Kód aplikace z partnerské organizace přistupuje k webové aplikaci hostované uvnitř virtuální sítě Azure.

- Externí registrovaný uživatel s přihlašovacími údaji uloženými ve službě Active Directory Domain Services přistupuje k webové aplikaci hostované uvnitř virtuální sítě Azure.

- Uživatel připojený k vaší virtuální síti pomocí autorizovaného zařízení spouští webovou aplikaci hostovanou uvnitř virtuální sítě Azure.

Tato referenční architektura se zaměřuje na pasivní federaci, ve které federační servery rozhodují, jak a kdy se má uživatel ověřit. Uživatel zadá přihlašovací údaje při spuštění aplikace. Nejčastěji tento mechanismus používají webové prohlížeče. Jeho součástí je protokol, který prohlížeč přesměruje na web, kde dojde k ověření uživatele. Služba AD FS dále podporuje aktivní federaci, ve které aplikace přebírá odpovědnost za poskytnutí přihlašovacích údajů bez dalšího zásahu uživatele. Tento scénář je ale mimo rámec této architektury.

Další aspekty najdete v tématu Volba řešení pro integraci místní Active Directory s Azure.

Potenciální případy použití

Obvyklá využití pro tuto architekturu:

- Hybridní aplikace, kde úlohy běží částečně místně a částečně v Azure

- Řešení, která ke zveřejňování webových aplikací v partnerských organizacích používají federovanou autorizaci

- Systémy podporující přístup z webových prohlížečů spuštěných vně brány firewall organizace

- Systémy umožňující uživatelům přistupovat k webovým aplikacím prostřednictvím připojení z autorizovaných externích zařízení, jako jsou například vzdálené počítače, notebooky a jiná mobilní zařízení

Doporučení

Následující doporučení platí pro většinu scénářů. Pokud nemáte konkrétní požadavek, který by těmto doporučením nedopovídal, postupujte podle nich.

Doporučení pro sítě

Pro každý virtuální počítač hostující servery AD FS a WAP se statickými privátními IP adresami nakonfigurujte síťové rozhraní.

Neudělujte virtuálním počítačům SLUŽBY AD FS veřejné IP adresy. Další informace najdete v části Aspekty zabezpečení.

Nastavte IP adresu preferovaných a sekundárních serverů DNS pro síťová rozhraní jednotlivých virtuálních počítačů AD FS a WAP, aby odkazovaly na virtuální počítače služby Active Directory DS. Virtuální počítače služby Active Directory DS by měly používat DNS. Tento krok je nezbytný, abyste mohli jednotlivým virtuálním počítačům povolit připojit se k doméně.

Instalace AD FS

Podrobné pokyny pro instalaci a konfiguraci služby AD FS obsahuje článek Nasazení farmy federačních serverů. Před konfigurací prvního serveru AD FS ve farmě proveďte následující úkoly:

Získejte veřejně důvěryhodný certifikát pro ověřování serveru. Název subjektu musí obsahovat název, který klienti používají pro přístup k federační službě. Může to být název DNS zaregistrovaný pro nástroj pro vyrovnávání zatížení, například adfs.contoso.com (z bezpečnostních důvodů nepoužívejte názvy se zástupnými znaky, jako je například *.contoso.com). Na všech virtuálních počítačích serverů AD FS používejte stejný certifikát. Certifikát si můžete koupit od důvěryhodné certifikační autority. Pokud ale vaše organizace používá službu AD CS (Active Directory Certificate Services), můžete si vytvořit vlastní.

Alternativní název subjektu se používá službou DRS (Device Registration Service) k povolení přístupu z externích zařízení. Měl by být ve tvaru enterpriseregistration.contoso.com.

Další informace najdete v tématu Získání a konfigurace certifikátu SSL (Secure Sockets Layer) pro službu AD FS.

V řadiči domény vygenerujte nový kořenový klíč pro službu Key Distribution Service. Dobu platnosti nastavte na aktuální čas minus 10 hodin (tato konfigurace zkracuje zpoždění, ke kterému může dojít při distribuci a synchronizaci klíčů napříč doménou). Tento krok je nezbytný pro podporu vytvoření skupinového účtu služby, který se používá ke spuštění služby AD FS. Následující příkaz prostředí PowerShell ukazuje příklad tohoto postupu:

Add-KdsRootKey -EffectiveTime (Get-Date).AddHours(-10)Každý virtuální počítač serveru AD FS přidejte do domény.

Poznámka

Abyste mohli službu AD FS nainstalovat, musí být řadič domény, na kterém běží role FSMO emulátoru primárního řadiče domény pro tuto doménu, spuštěný a přístupný z virtuálních počítačů služby AD FS.

Vztah důvěryhodnosti služby AD FS

Vytvořte důvěryhodnost federace mezi instalací služby AD FS a federačními servery všech partnerských organizací. Nakonfigurujte všechna požadovaná filtrování a mapování deklarací identit.

- Pracovníci DevOps každé partnerské organizace musí přidat vztah důvěryhodnosti přijímající strany pro webové aplikace přístupné prostřednictvím serverů AD FS.

- Pracovníci DevOps vaší organizace musí nakonfigurovat vztah důvěryhodnosti zprostředkovatele deklarací, aby povolili serverům AD FS důvěřovat deklaracím identit poskytovaným partnerskými organizacemi.

- Pracovníci DevOps vaší organizace musí dále nakonfigurovat službu AD FS tak, aby předávala deklarace identit webovým aplikacím vaší organizace.

Další informace najdete v tématu Vytvoření důvěryhodnosti federace.

Publikujte webové aplikace vaší organizace a zpřístupněte je externím partnerům pomocí předběžného ověření prostřednictvím serverů WAP. Další informace najdete v tématu Publikování aplikací pomocí předběžného ověření služby AD FS.

Služba AD FS podporuje transformaci a rozšíření tokenů. Microsoft Entra ID neposkytuje tuto funkci. Pomocí služby AD FS můžete při nastavování vztahů důvěryhodnosti dělat toto:

- Můžete nakonfigurovat transformace deklarací identit pro autorizační pravidla. Zabezpečení skupin můžete například mapovat z reprezentace používané partnerskou organizací mimo Microsoft na něco, co může služba Active Directory DS autorizovat ve vaší organizaci.

- Můžete transformovat deklarace identit z jednoho formátu do jiného. Pokud třeba vaše aplikace podporuje pouze deklarace identit SAML 1.1, můžete provést mapování ze SAML 2.0 na SAML 1.1.

Monitorování AD FS

Sada Microsoft System Center Management Pack pro službu Active Directory Federation Services 2012 R2 poskytuje proaktivní a reaktivní monitorování nasazení služby AD FS pro federační server. Tato sada Management Pack monitoruje:

- Události, které služba AD FS zaznamenává do svých protokolů událostí

- Údaje o výkonu, které shromažďují čítače výkonu služby AD FS

- Celkový stav systému služby AD FS a webových aplikací (přijímající strany) a poskytuje výstrahy pro kritické problémy a upozornění.

Další možností je monitorování služby AD FS pomocí služby Microsoft Entra Připojení Health. Microsoft Entra Připojení Health poskytuje robustní monitorování místní infrastruktury identit. Umožňuje udržovat spolehlivé připojení k Microsoftu 365 a online službám Microsoftu. Tato spolehlivost se dosahuje tím, že poskytuje možnosti monitorování klíčových komponent identit. Díky tomu jsou klíčové datové body o těchto komponentách snadno přístupné.

Požadavky

Tyto aspekty implementují pilíře dobře architektuře Azure, což je sada hlavních principů, které je možné použít ke zlepšení kvality úlohy. Další informace naleznete v tématu Microsoft Azure Well-Architected Framework.

Efektivita výkonu

Efektivita výkonu je schopnost úlohy škálovat se tak, aby efektivním způsobem splňovala požadavky, které na ni kladou uživatelé. Další informace najdete v tématu Přehled pilíře efektivity výkonu.

Následující aspekty shrnuté z článku Plánování nasazení služby AD FS poskytují výchozí bod pro definování velikosti farem služby AD FS:

- Pokud máte méně než 1 000 uživatelů, nevytvářijte vyhrazené servery, ale místo toho nainstalujte službu AD FS na každý server služby Active Directory DS v cloudu. Abyste mohli zachovat dostupnost, ujistěte se, že máte alespoň dva servery služby Active Directory DS. Vytvořte jeden server WAP.

- Pokud máte 1000 až 15 000 uživatelů, vytvořte dva vyhrazené servery SLUŽBY AD FS a dva vyhrazené servery WAP.

- Pokud máte 15 000 až 60 000 uživatelů, vytvořte mezi třemi a pěti vyhrazenými servery SLUŽBY AD FS a alespoň dvěma vyhrazenými servery WAP.

Tyto aspekty předpokládají, že v Azure používáte duální čtyřjádrový virtuální počítač (D4_v2 standardu nebo lepší).

Pokud k ukládání konfiguračních dat služby AD FS používáte Interní databáze Windows, jste omezeni na osm serverů SLUŽBY AD FS ve farmě. Pokud předpokládáte, že v budoucnu potřebujete více, použijte SQL Server. Další informace najdete v tématu Role konfigurační databáze AD FS.

Spolehlivost

Spolehlivost zajišťuje, že vaše aplikace může splňovat závazky, které uděláte pro vaše zákazníky. Další informace najdete v tématu Přehled pilíře spolehlivosti.

Pokud chcete zlepšit dostupnost služby, vytvořte farmu služby AD FS s alespoň dvěma servery. Pro každý virtuální počítač služby AD FS ve farmě použijte jiný účet úložiště. Tento přístup pomáhá zajistit, aby selhání v jednom účtu úložiště nepřístupné celé farmě.

Vytvořte samostatnou skupinu dostupnosti Azure pro virtuální počítače AD FS a WAP. Ujistěte se, že jsou v každé skupině alespoň dva virtuální počítače. Každá skupina dostupnosti musí mít alespoň dvě aktualizační domény a dvě domény selhání.

Nástroje pro vyrovnávání zatížení pro virtuální počítače AD FS a WAP nakonfigurujte následujícím způsobem:

K zabezpečení externího přístupu k virtuálním počítačům WAP použijte nástroj Azure Load Balancer a k distribuci zatížení napříč servery AD FS ve farmě použijte interní nástroj pro vyrovnávání zatížení.

Na servery AD FS/WAP předávejte pouze provoz na portu 443 (HTTPS).

Nástroji pro vyrovnávání zatížení udělte statickou IP adresu.

Vytvoření sondy stavu pomocí protokolu HTTP proti

/adfs/probe. Další informace najdete v tématu Kontroly stavu nástroje pro vyrovnávání zatížení hardwaru a webové proxy aplikací / AD FS 2012 R2.Poznámka

Servery služby AD FS používají protokol SNI (Indikace názvu serveru), proto se pokus nástroje pro vyrovnávání zatížení o sondu pomocí koncového bodu HTTPS nepodaří.

Do domény pro nástroj pro vyrovnávání zatížení služby AD FS přidejte záznam DNS A. Zadejte IP adresu nástroje pro vyrovnávání zatížení a pojmenujte ho v doméně (například adfs.contoso.com). Jedná se o název, který používají klienti a servery WAP pro přístup k serverové farmě služby AD FS.

K uložení informací o konfiguraci služby AD FS můžete použít SQL Server nebo interní databázi Windows. Interní databáze Windows poskytuje základní redundanci. Změny se zapisují přímo pouze do jedné z databází služby AD FS v clusteru AD FS, zatímco ostatní servery udržují své databáze aktualizované pomocí vyžádané replikace. Když použijete SQL Server, můžete zajistit redundanci kompletní databáze a vysokou dostupnost pomocí clusteringu převzetí služeb při selhání nebo zrcadlení.

Zabezpečení

Zabezpečení poskytuje záruky proti záměrným útokům a zneužití cenných dat a systémů. Další informace najdete v tématu Přehled pilíře zabezpečení.

Služba AD FS používá protokol HTTPS, proto se ujistěte, že pravidla NSG pro podsíť obsahující virtuální počítače webové vrstvy povolují požadavky HTTPS. Tyto požadavky můžou pocházet z místní sítě, podsítí obsahujících webovou vrstvu, obchodní vrstvu, datovou vrstvu, privátní zónu DMZ, veřejnou zónu DMZ a podsítě obsahující servery služby AD FS.

Braňte přímému zveřejňování serverů služby AD FS na internetu. Servery služby AD FS jsou počítače připojené k doméně, které mají plnou autorizaci k udělování tokenů zabezpečení. Pokud je server ohrožený, uživatel se zlými úmysly může vystavovat úplné přístupové tokeny pro všechny webové aplikace a všechny federační servery chráněné službou AD FS. Pokud musí váš systém zpracovávat žádosti externích uživatelů, kteří se nepřipojují z důvěryhodných partnerských webů, použijte ke zpracování těchto žádostí servery WAP. Další informace najdete v tématu Kam umístit proxy federačního serveru.

Servery AD FS a servery WAP umístěte do samostatných podsítí s vlastními branami firewall. Pravidla brány firewall můžete definovat pomocí pravidel skupiny zabezpečení sítě. Všechny brány firewall by měly umožňovat provoz na portu 443 (HTTPS).

Omezte přímý přístup pomocí přihlášení k serverům AD FS a WAP. Připojit by se měli být schopni pouze pracovníci DevOps. Nepřipojujte servery WAP k doméně.

Zvažte použití sady síťových virtuálních zařízení, která pro účely auditování protokoluje podrobné informace týkající se provozu procházejícího skrz hranici vaší virtuální sítě.

Optimalizace nákladů

Optimalizace nákladů se zabývá způsoby, jak snížit zbytečné výdaje a zlepšit efektivitu provozu. Další informace najdete v tématu Přehled pilíře optimalizace nákladů.

Tady jsou požadavky na náklady pro služby používané v této architektuře.

AD Domain Services

Pro snížení nákladů zvažte použití Active Directory Domain Services jako sdílené služby, kterou spotřebovává více úloh. Další informace najdete v tématu Doména služby Active Directory Services – ceny.

Active Directory Federation Services (AD FS)

Informace o edicích nabízených id Microsoft Entra naleznete v tématu Ceny Microsoft Entra. Funkce AD Federation Services je dostupná ve všech edicích.

Efektivita provozu

Pracovníci DevOps by měli být připraveni provádět následující úkoly:

- Spravujte federační servery, včetně správy farmy služby AD FS, správy zásad důvěryhodnosti na federačních serverech a správy certifikátů používaných federačními službami.

- Spravujte servery WAP, včetně správy farmy a certifikátů WAP.

- Správa webových aplikací, včetně konfigurace předávajících stran, metod ověřování a mapování deklarací identity

- Zálohujte komponenty služby AD FS.

Další důležité informace o DevOps najdete v tématu DevOps: Rozšíření služby Doména služby Active Directory Services (AD DS) do Azure.

Přispěvatelé

Tento článek spravuje Microsoft. Původně byla napsána následujícími přispěvateli.

Hlavní autor:

- Sarah Parkes | Vedoucí architekt cloudových řešení

Pokud chcete zobrazit neveřejné profily LinkedIn, přihlaste se na LinkedIn.

Další kroky

- Dokumentace ke službě Azure Activity Directory

- Správa identity ve víceklientských aplikacích

- Zabezpečení správy identit

- Azure Firewall