Workflow

Ověření identity Microsoft Azure přijímá důkazy z enkláv a vyhodnocuje důkazy proti standardním hodnotám zabezpečení Azure a konfigurovatelným zásadám. Po úspěšném ověření služba Azure Attestation vygeneruje token ověření identity pro potvrzení důvěryhodnosti enklávy.

Do pracovního postupu ověřování Azure jsou zapojeni následující aktéři:

- Předávající strana: Komponenta, která spoléhá na ověření platnosti enklávy v Azure.

- Klient: Komponenta, která shromažďuje informace z enklávy a odesílá požadavky na ověření identity Azure.

- Ověření identity Azure: Komponenta, která přijímá důkazy enklávy od klienta, ověřuje ho a vrací token ověření identity klientovi.

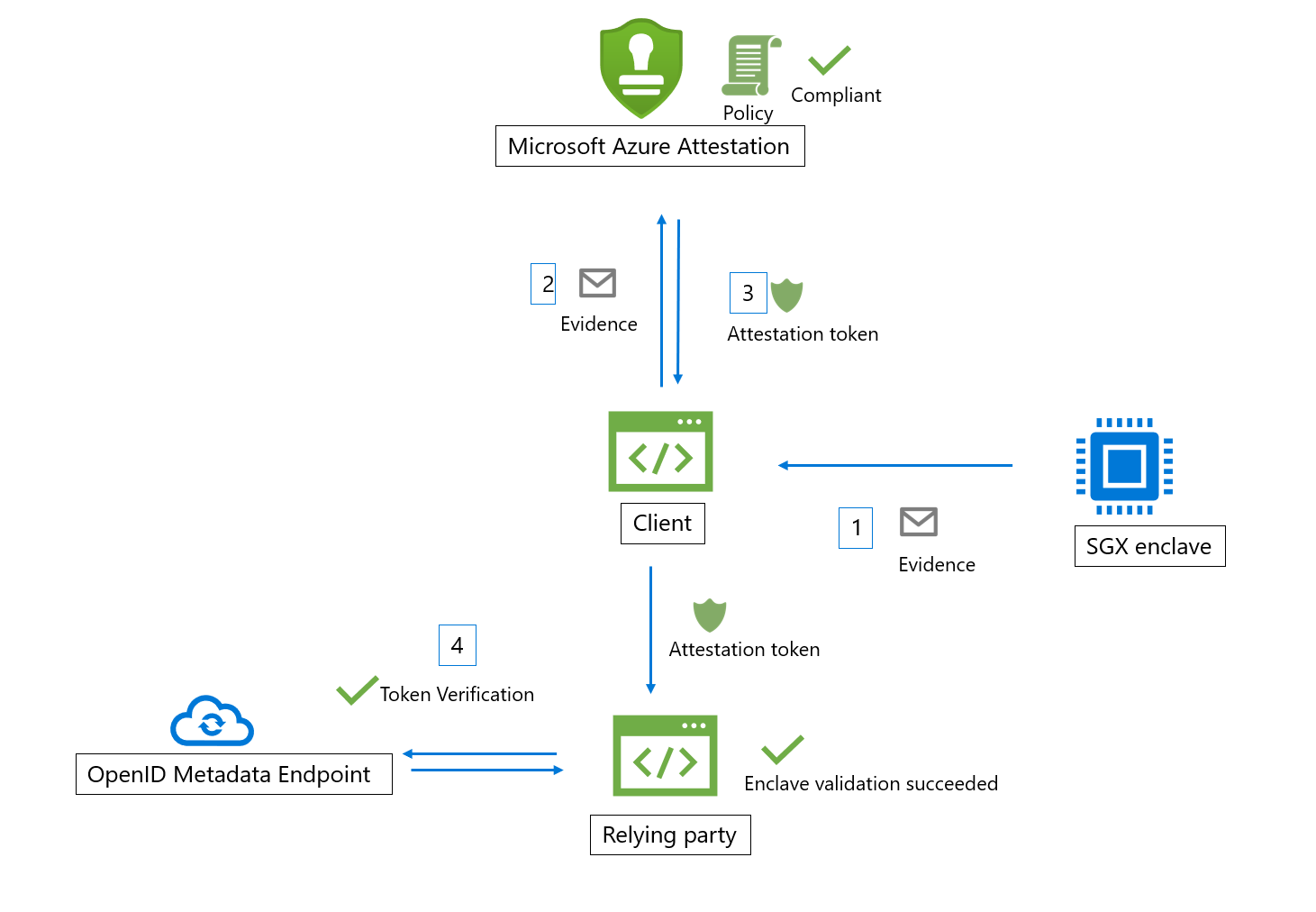

Pracovní postup ověřování enklávy Intel® Software Guard Extensions (SGX)

Tady jsou obecné kroky v typickém pracovním postupu ověření identity enklávy SGX (pomocí ověření identity Azure):

- Klient shromažďuje důkazy z enklávy. Důkazy jsou informace o prostředí enklávy a klientské knihovně spuštěné uvnitř enklávy.

- Klient má identifikátor URI, který odkazuje na instanci služby Azure Attestation. Klient odešle důkaz do ověření identity Azure. Přesné informace odeslané poskytovateli závisí na typu enklávy.

- Ověření identity Azure ověřuje odeslané informace a vyhodnocuje je proti nakonfigurovaným zásadám. Pokud ověření proběhne úspěšně, Azure Attestation vydá token ověření identity a vrátí ho klientovi. Pokud tento krok selže, služba Azure Attestation hlásí klientovi chybu.

- Klient odešle token ověření identity předávající straně. Předávající strana volá koncový bod metadat veřejného klíče ověření identity Azure za účelem načtení podpisových certifikátů. Předávající strana pak ověří podpis tokenu ověření identity a zajistí důvěryhodnost enklávy.

Poznámka:

Když odesíláte žádosti o ověření identity ve verzi rozhraní API verze 2018-09-01-preview , klient musí odeslat důkaz ověření identity do Azure spolu s přístupovým tokenem Microsoft Entra.

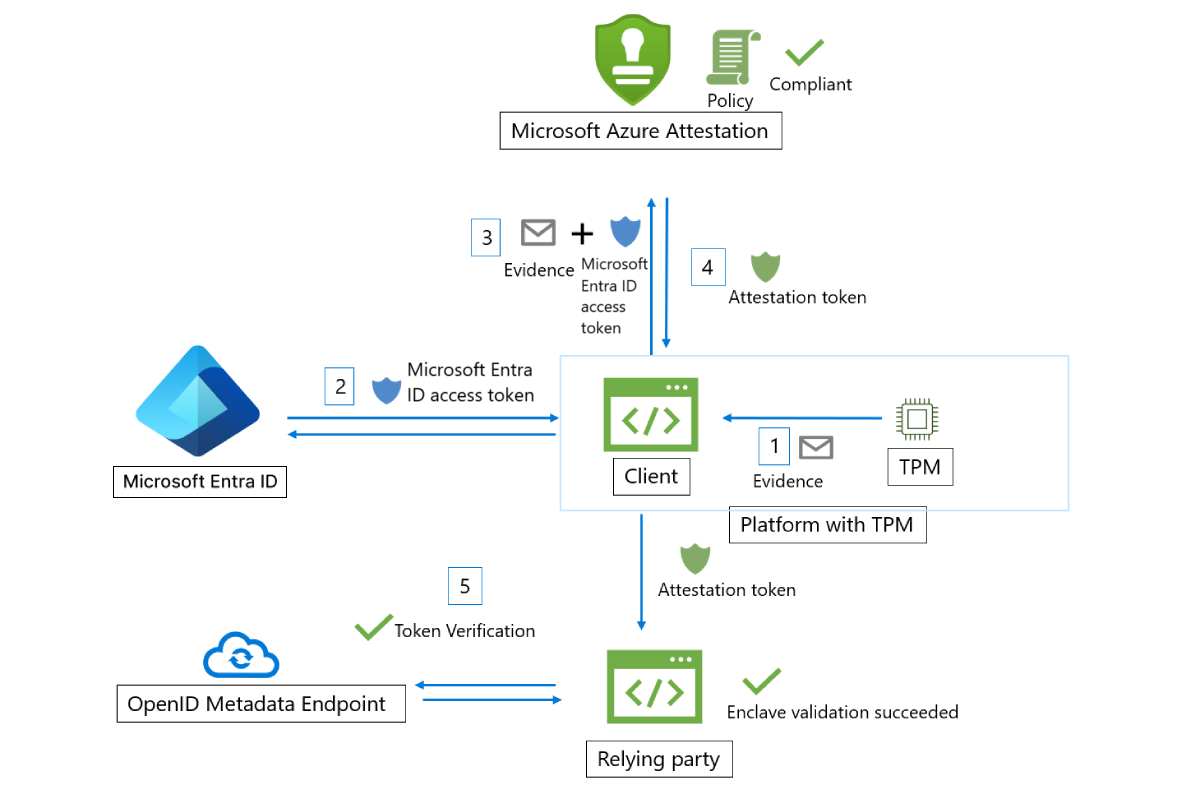

Pracovní postup ověření enklávy tpm (Trusted Platform Module)

Tady jsou obecné kroky v typickém pracovním postupu ověření identity enklávy TPM (pomocí ověření identity Azure):

- Na spouštění zařízení/platformy měří různé zavaděče spouštění a spouštěcí služby události zazálohované čipem TPM a bezpečně je ukládají jako protokoly TCG. Klient shromažďuje protokoly TCG ze zařízení a nabídky TPM, které slouží k ověření identity.

- Klient se ověří v Microsoft Entra ID a získá přístupový token.

- Klient má identifikátor URI, který odkazuje na instanci služby Azure Attestation. Klient odešle důkazy a přístupový token Microsoft Entra do služby Azure Attestation. Přesné informace odeslané poskytovateli závisí na platformě.

- Ověření identity Azure ověřuje odeslané informace a vyhodnocuje je proti nakonfigurovaným zásadám. Pokud ověření proběhne úspěšně, Azure Attestation vydá token ověření identity a vrátí ho klientovi. Pokud tento krok selže, služba Azure Attestation oznámí klientovi chybu. Komunikace mezi klientem a službou ověřování je diktována protokolem TPM pro ověření identity Azure.

- Klient pak odešle token ověření identity předávající straně. Předávající strana volá koncový bod metadat veřejného klíče ověření identity Azure za účelem načtení podpisových certifikátů. Předávající strana pak ověří podpis tokenu ověření identity a zajistí důvěryhodnost platformy.