Použití spravovaných identit pro přístup ke službě App Configuration

Spravované identity Microsoft Entra zjednodušují správu tajných kódů pro vaši cloudovou aplikaci. Se spravovanou identitou může váš kód použít instanční objekt vytvořený pro službu Azure, na které běží. Spravovanou identitu použijete místo samostatných přihlašovacích údajů uložených ve službě Azure Key Vault nebo místní připojovací řetězec.

Aplikace Azure Konfigurace a klientské knihovny .NET, .NET Framework a Java Spring mají integrovanou podporu spravovaných identit. I když ji nepotřebujete používat, spravovaná identita eliminuje potřebu přístupového tokenu, který obsahuje tajné kódy. Váš kód má přístup ke službě App Configuration Store pouze pomocí koncového bodu služby. Tuto adresu URL můžete vložit přímo do kódu, aniž byste museli vystavit žádný tajný kód.

Tento článek ukazuje, jak můžete využít výhod spravované identity pro přístup ke službě App Configuration. Vychází z webové aplikace představené v rychlých startech. Než budete pokračovat, nejprve vytvořte aplikaci ASP.NET Core s konfigurací aplikace.

Tento článek ukazuje, jak můžete využít výhod spravované identity pro přístup ke službě App Configuration. Vychází z webové aplikace představené v rychlých startech. Než budete pokračovat, nejprve vytvořte aplikaci Java Spring s konfigurací Aplikace Azure.

Důležité

Spravovanou identitu nejde použít k ověřování místně spuštěných aplikací. Vaše aplikace se musí nasadit do služby Azure, která podporuje spravovanou identitu. Tento článek používá jako příklad službu Aplikace Azure Service. Stejný koncept se ale vztahuje na jakoukoli jinou službu Azure, která podporuje spravovanou identitu. Například Azure Kubernetes Service, Azure Virtual Machine a Azure Container Instances. Pokud je vaše úloha hostovaná v některé z těchto služeb, můžete využít také podporu spravované identity služby.

Kroky v tomto kurzu můžete provést pomocí libovolného editoru kódu. Visual Studio Code je vynikající volbou na platformách Windows, macOS a Linux.

V tomto článku získáte informace o těchto tématech:

- Udělte spravované identitě přístup ke službě App Configuration.

- Nakonfigurujte aplikaci tak, aby při připojování ke službě App Configuration používala spravovanou identitu.

Požadavky

K dokončení tohoto kurzu potřebujete:

- Účet Azure s aktivním předplatným. Vytvořte si ho zdarma.

- Úložiště konfigurace Aplikace Azure. Vytvořte úložiště.

- .NET SDK 6.0 nebo novější.

- Účet Azure s aktivním předplatným. Vytvořte si ho zdarma.

- Úložiště konfigurace Aplikace Azure. Vytvořte úložiště.

- Podporovaná sada Java Development Kit (JDK) s verzí 11.

- Apache Maven verze 3.0 nebo novější

Pokud ještě nemáte předplatné Azure, vytvořte si bezplatný účet Azure před tím, než začnete.

Přidání spravované identity

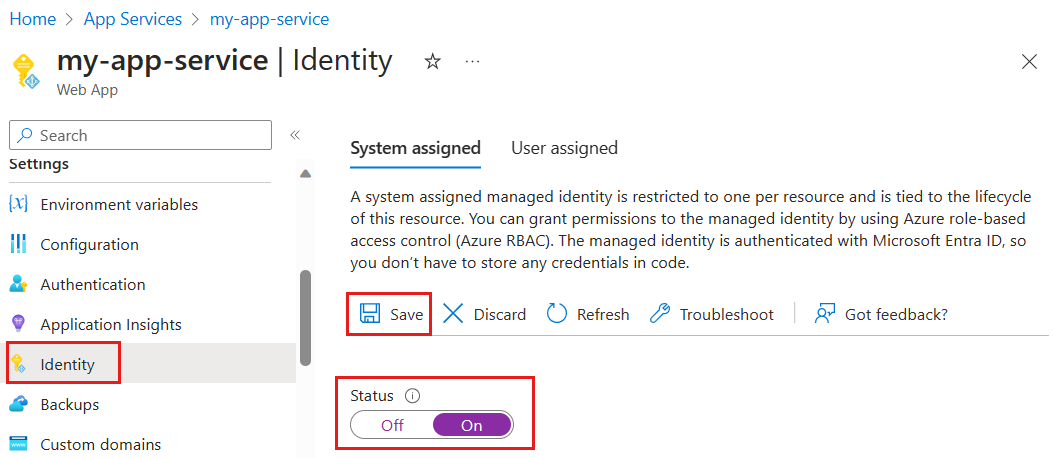

Pokud chcete na portálu nastavit spravovanou identitu, nejprve vytvoříte aplikaci a pak tuto funkci povolíte.

Přístup k prostředku App Services na webu Azure Portal Pokud nemáte existující prostředek služby App Services, který byste mohli použít, vytvořte ho.

Posuňte se dolů ke skupině Nastavení v levém podokně a vyberte Možnost Identita.

Na kartě Přiřazený systém přepněte stav na Zapnuto a vyberte Uložit.

Po zobrazení výzvy odpovězte ano a zapněte spravovanou identitu přiřazenou systémem.

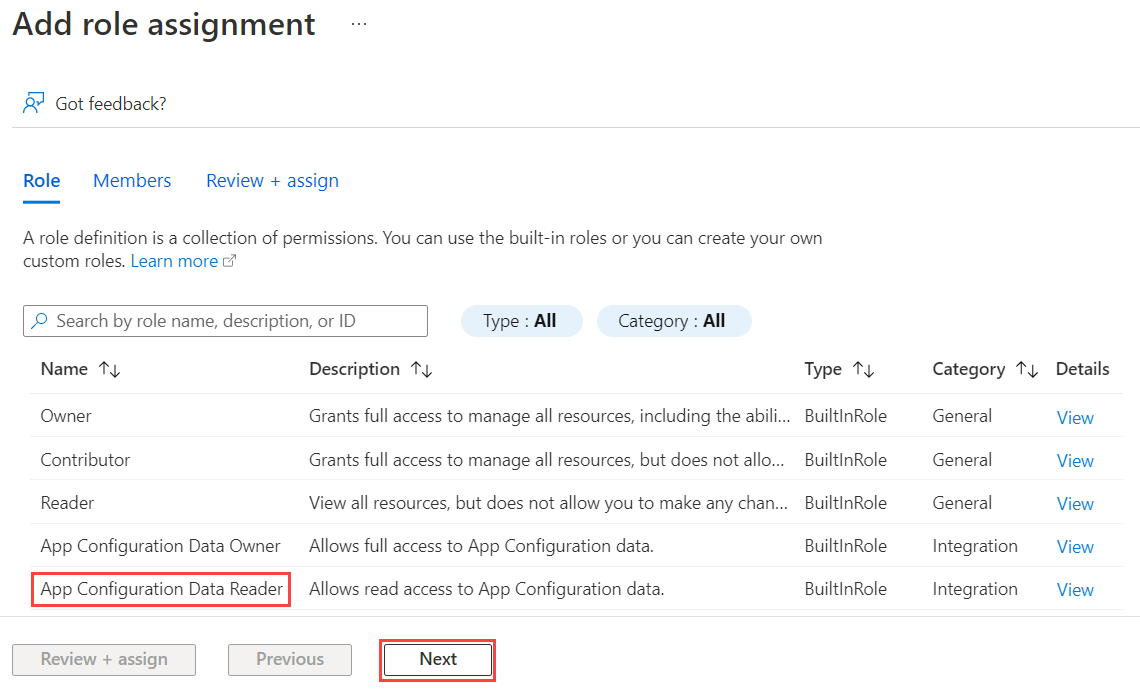

Udělení přístupu ke službě App Configuration

Následující kroky popisují, jak přiřadit roli Čtenář dat konfigurace aplikace ke službě App Service. Podrobný postup najdete v tématu Přiřazování rolí Azure s využitím webu Azure Portal.

Na webu Azure Portal vyberte obchod App Configuration Store.

Vyberte Řízení přístupu (IAM) .

Vyberte Přidat>Přidat přiřazení role.

Pokud nemáte oprávnění k přiřazování rolí, bude možnost Přidat přiřazení role zakázaná. Další informace najdete v tématu Předdefinované role v Azure.

Na kartě Role vyberte roli Čtenář dat konfigurace aplikace a pak vyberte Další.

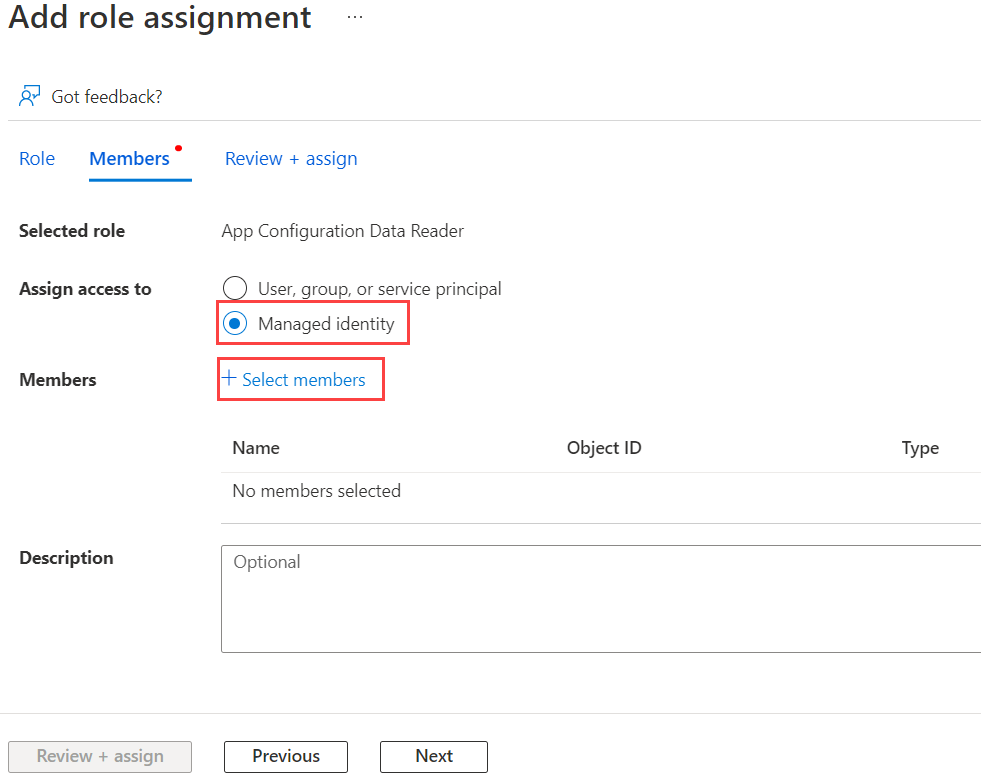

Na kartě Členové vyberte Spravovaná identita a pak vyberte Vybrat členy.

Vyberte své předplatné Azure, jako spravovanou identitu vyberte App Service a pak vyberte název vaší služby App Service.

Na kartě Zkontrolovat a přiřadit vyberte možnost Zkontrolovat a přiřadit a přiřaďte roli.

Použití spravované identity

Přidejte odkaz na

Azure.Identitybalíček:dotnet add package Azure.IdentityNajděte koncový bod do obchodu App Configuration. Tato adresa URL je uvedená na kartě Přístupové klávesy pro store na webu Azure Portal.

Otevřete soubor appsettings.json a přidejte následující skript. Nahraďte <service_endpoint>, včetně hranatých závorek, adresou URL do obchodu App Configuration Store.

"AppConfig": { "Endpoint": "<service_endpoint>" }Otevřete soubor Program.cs a přidejte odkaz na obory

Azure.Identitynázvů:Microsoft.Azure.Services.AppAuthenticationusing Azure.Identity;Pokud chcete získat přístup k hodnotám uloženým v App Configuration, aktualizujte

Builderkonfiguraci tak, aby používala metoduAddAzureAppConfiguration().var builder = WebApplication.CreateBuilder(args); builder.Configuration.AddAzureAppConfiguration(options => options.Connect( new Uri(builder.Configuration["AppConfig:Endpoint"]), new ManagedIdentityCredential()));Poznámka:

Pokud chcete použít spravovanou identitu přiřazenou uživatelem, nezapomeňte zadat

clientIdpři vytváření ManagedIdentityCredential.new ManagedIdentityCredential("<your_clientId>")Jak je vysvětleno v nejčastějších dotazech ke spravovaným identitám pro prostředky Azure, existuje výchozí způsob, jak vyřešit, kterou spravovanou identitu se používá. V tomto případě knihovna Identit Azure vynucuje zadání požadované identity, aby se zabránilo možným problémům s modulem runtime v budoucnu. Pokud je například přidána nová spravovaná identita přiřazená uživatelem nebo pokud je povolená spravovaná identita přiřazená systémem. Proto budete muset zadat

clientIdi v případě, že je definována pouze jedna spravovaná identita přiřazená uživatelem a neexistuje spravovaná identita přiřazená systémem.

Najděte koncový bod do obchodu App Configuration. Tato adresa URL je uvedená na kartě Přehled obchodu na webu Azure Portal.

Otevřete , odeberte

bootstrap.propertiesvlastnost připojovacího řetězce a nahraďte ji koncovým bodem pro identitu přiřazenou systémem:

spring.cloud.azure.appconfiguration.stores[0].endpoint=<service_endpoint>

pro identitu přiřazenou uživatelem:

spring.cloud.azure.appconfiguration.stores[0].endpoint=<service_endpoint>

spring.cloud.azure.credential.managed-identity-enabled= true

spring.cloud.azure.credential.client-id= <client_id>

Poznámka:

Další informace najdete v tématu Ověřování Spring Cloud v Azure.

Nasazení aplikace

Pokud používáte spravované identity, musíte aplikaci nasadit do služby Azure. Spravované identity se nedají použít k ověřování místně spuštěných aplikací. Pokud chcete nasadit aplikaci .NET Core, kterou jste vytvořili v aplikaci ASP.NET Core pomocí rychlého startu app Configuration a upravenou tak, aby používala spravované identity, postupujte podle pokynů v části Publikování webové aplikace.

Použití spravovaných identit vyžaduje nasazení aplikace do služby Azure. Spravované identity se nedají použít k ověřování místně spuštěných aplikací. Pokud chcete nasadit aplikaci Spring, kterou jste vytvořili v aplikaci Java Spring s rychlým startem pro Aplikace Azure Configuration a upravenou tak, aby používala spravované identity, postupujte podle pokynů v části Publikování webové aplikace.

Kromě služby App Service podporuje mnoho dalších služeb Azure spravované identity. Další informace najdete v tématu Služby, které podporují spravované identity pro prostředky Azure.

Vyčištění prostředků

Pokud nechcete dál používat prostředky vytvořené v tomto článku, odstraňte skupinu prostředků, kterou jste tady vytvořili, abyste se vyhnuli poplatkům.

Důležité

Odstranění skupiny prostředků je nevratné. Skupina prostředků a všechny prostředky v ní se trvale odstraní. Ujistěte se, že omylem neodstraníte nesprávnou skupinu prostředků nebo prostředky. Pokud jste vytvořili prostředky pro tento článek ve skupině prostředků, která obsahuje další prostředky, které chcete zachovat, odstraňte jednotlivé prostředky z příslušného podokna místo odstranění skupiny prostředků.

- Přihlaste se k webu Azure Portal a vyberte skupiny prostředků.

- Do pole Filtrovat podle názvu zadejte název vaší skupiny prostředků.

- V seznamu výsledků vyberte název skupiny prostředků, abyste zobrazili přehled.

- Vyberte Odstranit skupinu prostředků.

- Zobrazí se výzva k potvrzení odstranění skupiny prostředků. Potvrďte název skupiny prostředků a vyberte Odstranit.

Po chvíli se skupina prostředků a všechny její prostředky odstraní.

Další kroky

V tomto kurzu jste přidali spravovanou identitu Azure, která zjednoduší přístup ke službě App Configuration a zlepší správu přihlašovacích údajů pro vaši aplikaci. Další informace o používání služby App Configuration najdete v ukázkách Azure CLI.