Azure Private Link pro službu Azure SQL Managed Instance

Platí pro:Azure SQL Managed Instance

Tento článek obsahuje přehled privátního koncového bodu pro službu Azure SQL Managed Instance a postup jeho konfigurace. Privátní koncové body vytvářejí zabezpečené a izolované připojení mezi službou a několika virtuálními sítěmi bez zveřejnění celé síťové infrastruktury vaší služby.

Přehled

Private Link je technologie Azure, která zpřístupňuje spravovanou instanci Azure SQL ve virtuální síti podle vašeho výběru. Správce sítě může vytvořit privátní koncový bod pro azure SQL Managed Instance ve své virtuální síti, zatímco správce SQL se rozhodne přijmout nebo odmítnout koncový bod předtím, než se stane aktivní. Privátní koncové body vytvářejí zabezpečené a izolované připojení mezi službou a několika virtuálními sítěmi bez zveřejnění celé síťové infrastruktury vaší služby.

Jak se privátní koncové body liší od místních koncových bodů virtuální sítě

Výchozí koncový bod místní virtuální sítě nasazený s každou spravovanou instancí Azure SQL se chová, jako kdyby byl počítač, na kterém je služba spuštěná, fyzicky připojen k vaší virtuální síti. Umožňuje to téměř úplné řízení provozu prostřednictvím směrovacích tabulek, skupin zabezpečení sítě, překladu DNS, bran firewall a podobných mechanismů. Tento koncový bod můžete použít také k zapojení vaší instance ve scénářích vyžadujících připojení na jiných portech než 1433, jako jsou skupiny převzetí služeb při selhání, distribuované transakce a odkaz na spravovanou instanci. I když místní koncový bod virtuální sítě poskytuje flexibilitu, zvyšuje složitost při konfiguraci pro konkrétní scénáře, zejména ty, které zahrnují více virtuálních sítí nebo tenantů.

Oproti tomu nastavení privátního koncového bodu je jako rozšíření fyzického síťového kabelu z počítače se službou Azure SQL Managed Instance do jiné virtuální sítě. Tato cesta připojení se naváže prakticky prostřednictvím technologie Azure Private Link. Umožňuje připojení jenom jedním směrem: z privátního koncového bodu do Azure SQL Managed Instance a provoz se přenáší jenom na portu 1433 (standardní port pro přenos dat TDS). Tímto způsobem bude vaše spravovaná instance Azure SQL dostupná pro jinou virtuální síť, aniž by bylo nutné nastavit partnerský vztah sítě nebo zapnout veřejný koncový bod instance. I když přesunete instanci do jiné podsítě, všechny vytvořené privátní koncové body na ni budou dál odkazovat.

Podrobnější informace o různých typech koncových bodů, které Azure SQL Managed Instance podporuje, najdete v tématu Přehled komunikace.

Kdy používat privátní koncové body

Privátní koncové body do služby Azure SQL Managed Instance jsou bezpečnější než použití místního koncového bodu virtuální sítě nebo veřejného koncového bodu a zjednodušují implementaci důležitých scénářů připojení. Mezi tyto scénáře patří:

- Airlock. Privátní koncové body pro Azure SQL Managed Instance jsou nasazené ve virtuální síti s jump servery a bránou ExpressRoute a poskytují zabezpečení a izolaci mezi místními a cloudovými prostředky.

- Topologie hvězdicové architektury. Privátní koncové body v paprskových virtuálních sítích vedou provoz z klientů a aplikací SQL do služeb Azure SQL Managed Instance ve virtuální síti rozbočovače a zajišťují zřetelnou izolaci sítě a oddělení odpovědnosti.

- Vydavatel – příjemce. Tenant vydavatele (například ISV) spravuje ve svých virtuálních sítích několik spravovaných instancí SQL. Vydavatel vytváří privátní koncové body ve virtuálních sítích jiných tenantů a zpřístupňuje tak instance uživatelům.

- Integrace služeb Azure PaaS a SaaS. Některé služby PaaS a SaaS, jako je Azure Data Factory, můžou vytvářet a spravovat privátní koncové body do služby Azure SQL Managed Instance.

Mezi výhody používání privátních koncových bodů oproti místním koncovým bodům virtuální sítě nebo veřejným koncovým bodům patří:

- Předvídatelnost IP adresy: Privátnímu koncovému bodu pro Azure SQL Managed Instance se přiřadí pevná IP adresa z rozsahu adres příslušné podsítě. Tato IP adresa zůstane statická i v případě, že se IP adresy místních koncových bodů virtuální sítě a veřejných koncových bodů změní.

- Podrobný síťový přístup: Privátní koncový bod je viditelný pouze uvnitř příslušné virtuální sítě.

- Silná izolace sítě: Ve scénáři peeringu partnerské virtuální sítě navazují obousměrné připojení, zatímco privátní koncové body jsou jednosměrné a v rámci sítě nevystavují síťové prostředky službě Azure SQL Managed Instance.

- Prevence překrývání adres: Vytvoření partnerského vztahu s více virtuálními sítěmi vyžaduje pečlivé přidělení prostoru IP adres a při překrývání adresních prostorů může představovat problém.

- Úspora IP adres: Privátní koncový bod využívá z adresního prostoru podsítě jenom jednu IP adresu.

Omezení

- Spravovaná instance Azure SQL vyžaduje, aby se v připojovací řetězec odesílaných klientem SQL zobrazil přesný název hostitele instance. Použití IP adresy privátního koncového bodu se nepodporuje a selže. Pokud chcete tento problém vyřešit, nakonfigurujte server DNS nebo použijte privátní zónu DNS, jak je popsáno v tématu Nastavení překladu názvů domény pro privátní koncový bod.

- Automatická registrace názvů DNS se zatím nepodporuje. Místo toho postupujte podle pokynů v tématu Nastavení překladu názvů domén pro privátní koncový bod .

- Privátní koncové body pro SQL Managed Instance je možné použít pouze pro připojení k portu 1433 (standardní port TDS pro provoz SQL). Složitější scénáře připojení vyžadující komunikaci na jiných portech je nutné navázat prostřednictvím místního koncového bodu virtuální sítě instance.

- Privátní koncové body do služby Azure SQL Managed Instance vyžadují speciální nastavení pro konfiguraci požadovaného překladu DNS, jak je popsáno v tématu Nastavení překladu názvů domén pro privátní koncový bod.

- Privátní koncové body vždy pracují s typem připojení proxy serveru.

Vytvoření privátního koncového bodu ve virtuální síti

Vytvořte privátní koncový bod pomocí webu Azure Portal, Azure PowerShellu nebo Azure CLI:

Po vytvoření privátního koncového bodu může být také potřeba schválit jeho vytvoření v rámci cílové virtuální sítě; Viz Kontrola a schválení žádosti o vytvoření privátního koncového bodu.

Pokud chcete privátní koncový bod do služby SQL Managed Instance plně funkční, nastavte překlad názvů domén pro privátní koncový bod podle pokynů.

Vytvoření privátního koncového bodu ve službě PaaS nebo SaaS

Některé služby Azure PaaS a SaaS můžou používat privátní koncové body pro přístup k vašim datům z jejich prostředí. Postup nastavení privátního koncového bodu v takové službě (někdy označovaný jako spravovaný privátní koncový bod nebo privátní koncový bod ve spravované virtuální síti) se mezi službami liší. Správce stále potřebuje zkontrolovat a schválit žádost ve službě Azure SQL Managed Instance, jak je popsáno v tématu Kontrola a schválení žádosti o vytvoření privátního koncového bodu.

Poznámka:

Spravovaná instance Azure SQL vyžaduje, aby připojovací řetězec z klienta SQL nesl název instance jako první segment názvu domény (například: <instance-name>.<dns-zone>.database.windows.net). Služby PaaS a SaaS, které se pokusí připojit k privátnímu koncovému bodu služby Azure SQL Managed Instance přes jeho IP adresu, se nebudou moct připojit.

Vytvoření privátního koncového bodu mezi tenanty

Privátní koncové body do služby Azure SQL Managed Instance je možné vytvořit také v různých tenantech Azure. K tomu musí správce virtuální sítě, ve které se má privátní koncový bod zobrazit, nejprve získat úplné ID prostředku spravované instance Azure SQL, ze které se chystá požádat o privátní koncový bod. Pomocí těchto informací je možné vytvořit nový privátní koncový bod v Centru služby Private Link. Stejně jako předtím obdrží správce služby Azure SQL Managed Instance žádost, kterou může zkontrolovat a schválit, podle kontroly a schválení žádosti o vytvoření privátního koncového bodu.

Kontrola a schválení žádosti o vytvoření privátního koncového bodu

Po vytvoření požadavku na vytvoření privátního koncového bodu může správce SQL spravovat připojení privátního koncového bodu ke službě Azure SQL Managed Instance. Prvním krokem při správě nového připojení privátního koncového bodu je kontrola a schválení privátního koncového bodu. Tento krok je automatický, pokud uživatel nebo služba vytvářející privátní koncový bod má pro prostředek Azure SQL Managed Instance dostatečná oprávnění Azure RBAC. Pokud uživatel nemá dostatečná oprávnění, musí se kontrola a schválení privátního koncového bodu provést ručně.

Pokud chcete schválit privátní koncový bod, postupujte takto:

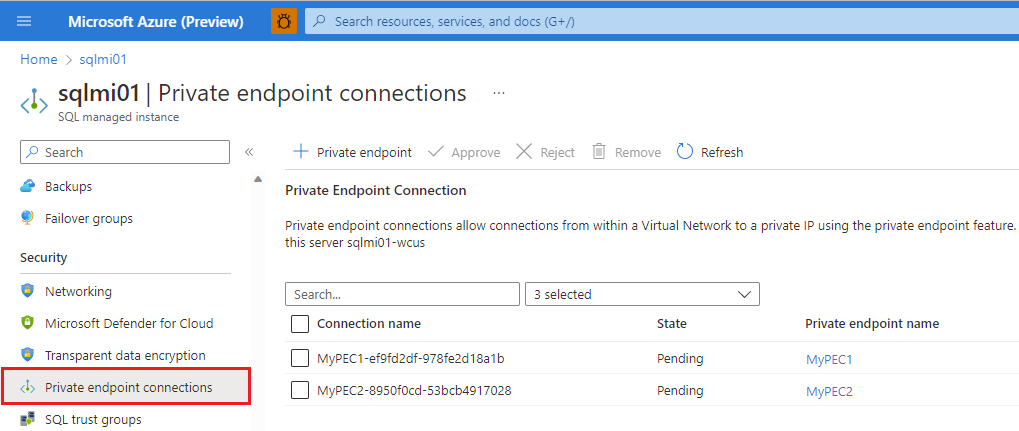

Na webu Azure Portal přejděte do spravované instance Azure SQL.

V části Zabezpečení zvolte připojení privátního koncového bodu.

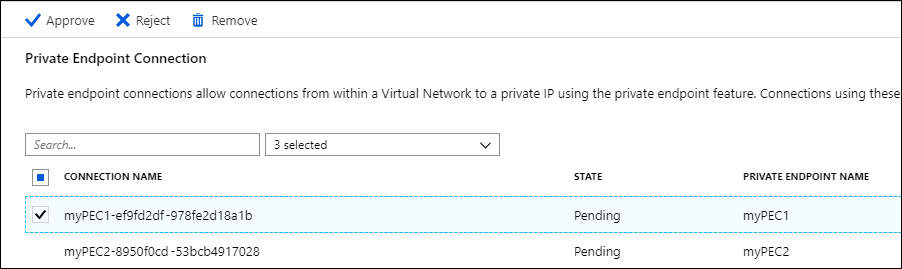

Zkontrolujte připojení, která mají stav Čeká na vyřízení , a zaškrtněte políčko a zvolte jedno nebo více připojení privátních koncových bodů ke schválení nebo odmítnutí.

Zvolte Schválit nebo Odmítnout a pak v dialogovém okně vyberte Ano a ověřte akci.

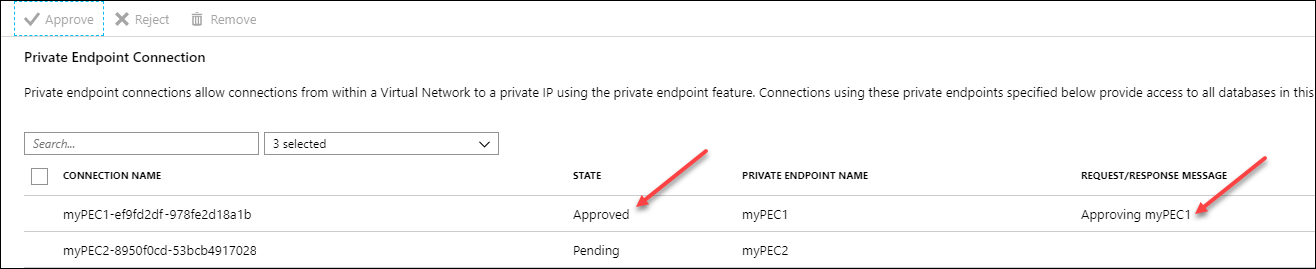

Jakmile připojení schválíte nebo odmítnete, seznam privátních koncových bodů Připojení ion odráží stav aktuálních připojení privátních koncových bodů a také zprávu žádosti/odpovědi.

Nastavení překladu názvů domén pro privátní koncový bod

Po vytvoření privátního koncového bodu pro službu Azure SQL Managed Instance budete muset nakonfigurovat překlad názvů domén, jinak pokusy o přihlášení selžou. Následující metoda funguje pro virtuální sítě, které používají překlad Azure DNS. Pokud je vaše virtuální síť nakonfigurovaná tak, aby používala vlastní server DNS, upravte kroky odpovídajícím způsobem.

Pokud chcete nastavit překlad názvů domén pro privátní koncový bod na instanci, jejíž název domény VNet-local koncového bodu je <instance-name>.<dns-zone>.database.windows.net, postupujte podle jednoho z následujících dvou postupů v závislosti na tom, jestli jsou instance a jeho privátní koncový bod ve stejné virtuální síti nebo v různých virtuálních sítích.

Důležité

Nezměníte způsob překladu názvu domény místní koncového bodu služby Azure SQL Managed Instance v rámci své vlastní virtuální sítě. Tím se naruší schopnost instance provádět operace správy.

Pokud jsou privátní koncový bod a azure SQL Managed Instance v různých virtuálních sítích, postupujte podle těchto kroků.

Po dokončení těchto kroků se klienti SQL připojující se <instance-name>.<dns-zone>.database.windows.net z virtuální sítě koncového bodu transparentně směrují přes privátní koncový bod.

Získejte IP adresu privátního koncového bodu buď na webu Centrum Private Link, nebo provedením následujících kroků:

Na webu Azure Portal přejděte do spravované instance Azure SQL.

V části Zabezpečení zvolte připojení privátního koncového bodu.

Vyhledejte připojení privátního koncového bodu v tabulce a zvolte název privátního koncového bodu pro zvolené připojení.

Na stránce *Přehled vyberte síťové rozhraní.

Na stránce Přehled zkontrolujte základní informace a identifikujte a zkopírujte privátní IP adresu.

Vytvořte privátní zónu Azure DNS s názvem

privatelink.<dns-zone>.database.windows.net.Propojte tuto privátní zónu DNS s virtuální sítí koncového bodu.

V zóně DNS vytvořte novou sadu záznamů s následujícími hodnotami:

- Název:

<instance-name> - Typ: A

- IP adresa: IP adresa privátního koncového bodu získaného v předchozí sadě.

- Název:

Další kroky

- Přečtěte si o architektuře Připojení ivity služby Azure SQL Managed Instance.

- Přečtěte si další informace o službě Azure Private Link a privátních koncových bodech.

- Podívejte se na seznam služeb Azure PaaS kompatibilních se službou Private Link na dostupnosti služby Azure Private Link.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro