Síťová topologie a možnosti připojení pro Azure Virtual Desktop

Návrh a implementace síťových funkcí Azure ve službě Azure Virtual Desktop je pro cílovou zónu Azure Virtual Desktopu velmi důležitá. Tento článek vychází z několika architektur přechodu na cloud pro architekturu cílové zóny Azure na podnikové úrovni a doporučení pro správu topologie sítě a připojení ve velkém měřítku.

Základy návrhu zahrnují:

- Hybridní integrace pro připojení mezi místními, multicloudovými a hraničními prostředími a globálními uživateli. Další informace najdete v tématu Podpora hybridního a multicloudového prostředí na podnikové úrovni.

- Výkon a spolehlivost ve velkém měřítku pro konzistentní prostředí s nízkou latencí a škálovatelnost pro úlohy.

- Zabezpečení sítě založené na nulové důvěryhodnosti, které pomáhá zabezpečit hraniční sítě a toky provozu. Další informace najdete v tématu Strategie zabezpečení sítě v Azure.

- Rozšiřitelnost pro snadné rozšíření síťové stopy bez návrhu

Síťové komponenty a koncepty

- Azure Virtual Network je základním stavebním blokem privátních sítí v Azure. Díky službě Virtual Network může mnoho typů prostředků Azure, jako je Azure Virtual Machines, vzájemně komunikovat, internet a místní datacentra. Virtuální síť se podobá tradiční síti, kterou provozujete ve vlastním datacentru. Virtuální síť ale nabízí výhody infrastruktury Azure pro škálování, dostupnost a izolaci.

- Hvězdicová síťová topologie je typ síťové architektury, ve které centrální virtuální síť funguje jako centrální bod připojení k několika paprskovým virtuálním sítím. Centrem může být také bod připojení k místním datovým centrům. Paprskové virtuální sítě jsou v partnerském vztahu s centrem a pomáhají izolovat úlohy.

- Azure Virtual WAN je síťová služba, která spojuje síťové funkce, zabezpečení a směrování v jediném provozním rozhraní.

- Síťové virtuální zařízení (NVA) je síťové zařízení, které podporuje funkce, jako je připojení, doručování aplikací, optimalizace sítě WAN a zabezpečení. Síťové virtuální zařízení zahrnují Azure Firewall a Azure Load Balancer.

- Ve scénáři vynuceného tunelování se veškerý internetový provoz, který pochází z virtuálních počítačů Azure, směruje nebo přinucuje projít kontrolou a auditovacím zařízením. Neoprávněný přístup k internetu může potenciálně vést k zpřístupnění informací nebo jiným typům porušení zabezpečení bez kontroly provozu nebo auditu.

- Skupiny zabezpečení sítě slouží k filtrování síťového provozu do a z prostředků Azure ve virtuální síti Azure. Skupina zabezpečení sítě obsahuje pravidla zabezpečení umožňující povolit nebo odepřít příchozí nebo odchozí síťový provoz několika typů prostředků Azure.

- Skupiny zabezpečení aplikací poskytují způsob, jak nakonfigurovat zabezpečení sítě jako přirozené rozšíření struktury aplikace. Skupiny zabezpečení aplikací můžete použít k seskupení virtuálních počítačů a definování zásad zabezpečení sítě, které jsou založené na těchto skupinách. Zásady zabezpečení můžete opakovaně používat ve velkém měřítku, aniž byste museli ručně udržovat explicitní IP adresy.

- Trasy definované uživatelem je možné použít k přepsání výchozích systémových tras Azure. Trasy definované uživatelem můžete také použít k přidání dalších tras do směrovací tabulky podsítě.

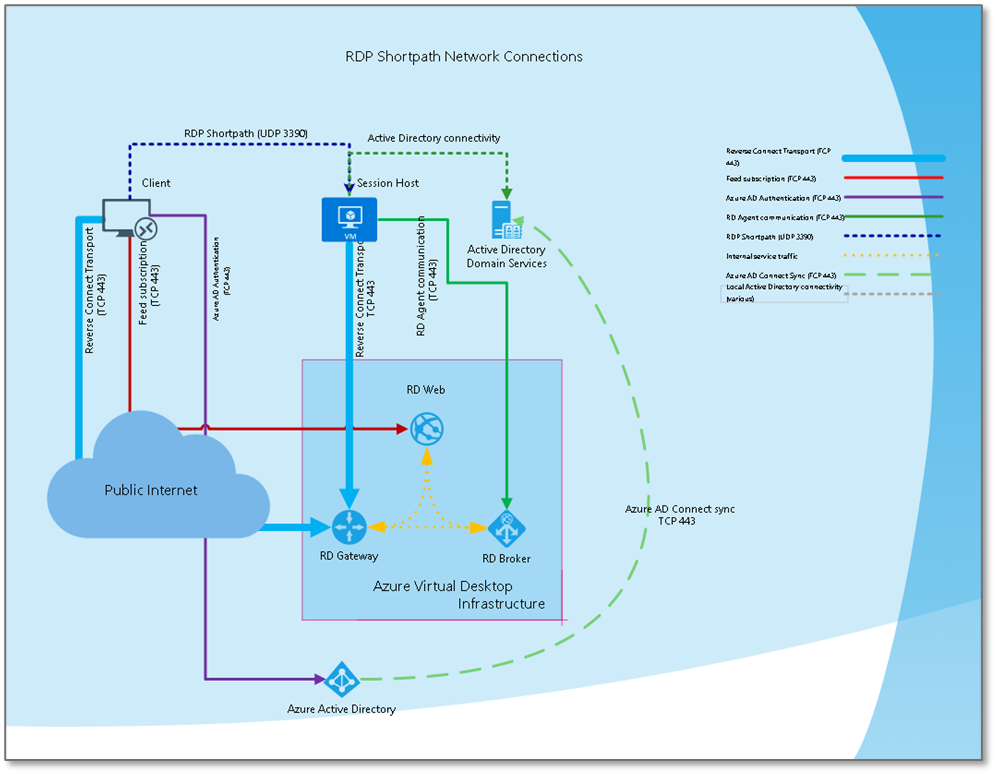

- Zkratka protokolu RDP (Remote Desktop Protocol Shortpath) je funkce služby Azure Virtual Desktop, která je založená na protokolu URCP (Universal Rate Control Protocol). Krátká cesta RDP vytváří přímý přenos založený na protokolu UDP (User Datagram Protocol) mezi podporovaným klientem vzdálené plochy Windows a hostiteli relací služby Azure Virtual Desktop. URCP vylepšuje připojení UDP tím, že poskytuje aktivní monitorování podmínek sítě a funkcí QoS (Quality of Service).

- Azure Private Link se službou Azure Virtual Desktop (Preview) umožňuje používat privátní koncový bod v Azure k připojení hostitelů relací ke službě Azure Virtual Desktop. Díky službě Private Link se provoz mezi vaší virtuální sítí a službou Azure Virtual Desktop pohybuje v páteřní síti Microsoftu. V důsledku toho se pro přístup ke službám Azure Virtual Desktop nemusíte připojovat k veřejnému internetu.

Scénáře sítí

Pro vytvoření cílové zóny Služby Azure Virtual Desktop je zásadní návrh a implementace síťových funkcí. Síťové produkty a služby Azure podporují širokou škálu možností. Architektura, kterou zvolíte, a způsob, jakým strukturujete služby, závisí na úlohách, zásadách správného řízení a požadavcích vaší organizace.

Na vaše rozhodnutí o nasazení služby Azure Virtual Desktop mají vliv následující klíčové požadavky a důležité informace:

- Požadavky na příchozí a výchozí přenos dat internetu.

- Síťové virtuální zařízení se používá v aktuální architektuře.

- Připojení služby Azure Virtual Desktop k virtuální síti standard hub nebo centru Virtual WAN

- Model připojení hostitele relace. Můžete použít nativní model nebo zkratku RDP.

- Požadavky na kontrolu provozu pro:

- Internetový výchozí přenos dat z Azure Virtual Desktopu.

- Příchozí přenos dat z internetu do Služby Azure Virtual Desktop.

- Provoz služby Azure Virtual Desktop do místních datacenter.

- Provoz služby Azure Virtual Desktop do jiných instancí virtuální sítě.

- Provoz ve virtuální síti Azure Virtual Desktopu.

Nejběžnějším scénářem sítí pro Azure Virtual Desktop je hvězdicová topologie s hybridním připojením.

Scénář 1: Hvězdicová architektura s hybridním připojením

Tento scénář používá standardní model připojení hostitele relace.

Profil zákazníka

Tento scénář je ideální, pokud:

- Kontrolu provozu mezi sítěmi Azure Virtual Desktop a jinými virtuálními sítěmi Azure nepotřebujete.

- Nepotřebujete kontrolu provozu mezi sítěmi Azure Virtual Desktopu a místními datacentry.

- Nepotřebujete kontrolu provozu odchozího internetového provozu ze sítí Azure Virtual Desktop.

- Nemusíte řídit veřejné IP adresy, které se používají při překladu zdrojových síťových adres (SNAT) pro odchozí internetová připojení služby Azure Virtual Desktop.

- Nevynucujete interní provoz sítě služby Azure Virtual Desktop.

- Máte existující hybridní připojení k místním prostředím, a to buď prostřednictvím Azure ExpressRoute, nebo virtuální privátní sítě (VPN) typu site-to-site (S2S).

- Máte již existující vlastní servery Doména služby Active Directory Services (AD DS) a DNS (Domain Name System).

- Azure Virtual Desktop využíváte pomocí standardního modelu připojení, nikoli krátké cesty RDP.

Komponenty architektury

Tento scénář můžete implementovat pomocí následujících:

- Servery AD DS a vlastní servery DNS.

- Skupiny zabezpečení sítě.

- Azure Network Watcher

- Odchozí internet přes výchozí cestu k virtuální síti Azure.

- ExpressRoute nebo brána virtuální sítě VPN pro hybridní připojení k místním systémům.

- Privátní zóna DNS Azure.

- Privátní koncové body Azure

- Účty úložiště Azure Files.

- Azure Key Vault.

Důležité informace

- Tento scénář nezahrnuje přímé síťové připojení mezi klientem a veřejným nebo privátním hostitelem relace. V tomto scénáři nemůžete použít zkratku RDP.

- Brána řídicí roviny služby Azure Virtual Desktop, která používá veřejný koncový bod, spravuje připojení klientů. V důsledku toho můžou klienti Azure Virtual Desktopu vytvářet odchozí připojení k požadovaným adresám URL služby Azure Virtual Desktop. Další informace o požadovaných adresách URL najdete v části Internet tohoto článku a požadované adresy URL pro Azure Virtual Desktop.

- Nejsou potřeba žádné veřejné IP adresy ani jiné veřejné příchozí cesty k hostitelům relací. Provoz z klientů do hostitelů relací prochází bránou řídicí roviny služby Azure Virtual Desktop.

- Mezi paprsky služby Azure Virtual Desktop neexistuje partnerský vztah virtuálních sítí. Veškerý provoz prochází centrem připojení.

- Odchozí připojení k internetu z hostitelů relací služby Azure Virtual Desktop procházejí výchozím procesem překladu síťových adres (NAT) pro odchozí spojení Azure. Používají se dynamické veřejné IP adresy Azure. Zákazníci nemají žádnou kontrolu nad používanými odchozími veřejnými IP adresami.

- Připojení z hostitelů relací do účtů úložiště Azure Files se navazují pomocí privátních koncových bodů.

- Privátní zóny DNS Azure slouží k překladu oborů názvů privátních koncových bodů pro následující služby:

- Účty úložiště Azure Files, které používají název

privatelink.file.core.windows.net - Trezory klíčů, které používají název

privatelink.vaultcore.azure.net

- Účty úložiště Azure Files, které používají název

- Pro tento scénář se nevynucuje filtrování sítě. Skupiny zabezpečení sítě se ale umístí do všech podsítí, abyste mohli monitorovat provoz a odvozovat přehledy. V Network Watcheru se pro tyto účely používají analýzy provozu a funkce protokolování toku skupiny zabezpečení sítě.

Scénář 2: Hvězdicová architektura s hybridním připojením přes spravované sítě pomocí zkratky RDP

Podrobné pokyny k nasazení najdete v tématu Připojení typu Shortpath protokolu RDP pro spravované sítě.

Profil zákazníka

Tento scénář je ideální, pokud:

- Chcete omezit počet připojení přes internet k hostitelům relací služby Azure Virtual Desktop.

- Máte existující hybridní připojení z místního prostředí do Azure, a to buď prostřednictvím ExpressRoute, nebo vpn typu point-to-site (point-to-site).

- Máte přímé síťové připojení mezi klienty RDP a hostiteli Služby Azure Virtual Desktop. V tomto scénáři se obvykle používá jedna z následujících nastavení:

- Místní sítě směrované do sítí Azure Virtual Desktopu

- Klientská připojení VPN směrovaná do virtuálních sítí Azure Virtual Desktopu

- Musíte omezit využití šířky pásma hostitelů virtuálních počítačů v privátních sítích, jako je síť VPN nebo ExpressRoute.

- Chcete určit prioritu provozu služby Azure Virtual Desktop ve vaší síti.

- Kontrolu provozu mezi sítěmi Azure Virtual Desktop a jinými virtuálními sítěmi Azure nepotřebujete.

- Nepotřebujete kontrolu provozu mezi sítěmi Azure Virtual Desktopu a místními datacentry.

- Máte existující vlastní servery SLUŽBY AD DS nebo DNS.

Komponenty architektury

Tento scénář můžete implementovat pomocí následujících:

- ExpressRoute nebo brána virtuální sítě VPN pro hybridní připojení k místním prostředím s dostatečnou šířkou pásma.

- Servery AD DS a vlastní servery DNS.

- Skupiny zabezpečení sítě.

- Odchozí internet přes výchozí cestu k virtuální síti Azure.

- Objekty zásad skupiny domény (GPO) nebo místní objekty zásad skupiny.

- Účty úložiště Azure Files.

- Privátní koncové body Azure

- Privátní zóna DNS Azure.

Důležité informace

- Hybridní připojení musí být dostupné prostřednictvím sítě VPN nebo ExpressRoute s přímým síťovým připojením klienta RDP k hostitelům privátních virtuálních počítačů na portu 3390.

Poznámka:

U spravovaných sítí je možné změnit výchozí port UDP.

- K povolení protokolu UDP přes spravované sítě se musí použít objekt zásad skupiny domény nebo místní objekt zásad skupiny.

- Hybridní připojení musí mít dostatečnou šířku pásma, aby bylo možné přímé připojení UDP k hostitelům virtuálních počítačů.

- Hybridní připojení musí mít přímé směrování, aby bylo možné připojení k hostitelům virtuálních počítačů.

- Brána řídicí roviny služby Azure Virtual Desktop, která používá veřejný koncový bod, spravuje připojení klientů. V důsledku toho můžou klienti Azure Virtual Desktopu vytvářet odchozí připojení k požadovaným adresám URL služby Azure Virtual Desktop. Další informace o požadovaných adresách URL najdete v části Internet tohoto článku a požadované adresy URL pro Azure Virtual Desktop.

- Nejsou potřeba žádné veřejné IP adresy ani jiné veřejné příchozí cesty k hostitelům relací. Provoz z klientů do hostitelů relací prochází bránou řídicí roviny služby Azure Virtual Desktop.

- Odchozí internetové připojení z hostitelů relací služby Azure Virtual Desktop prochází výchozím procesem překladu adres (NAT) Azure. Používají se dynamické veřejné IP adresy Azure. Zákazníci nemají žádnou kontrolu nad používanými odchozími veřejnými IP adresami.

- Připojení z hostitelů relací do účtů úložiště Azure Files se navazují pomocí privátních koncových bodů.

- Privátní zóny DNS Azure slouží k překladu oborů názvů privátních koncových bodů.

- Pro tento scénář se nevynucuje filtrování sítě. Skupiny zabezpečení sítě se ale umístí do všech podsítí, abyste mohli monitorovat provoz a odvozovat přehledy. V Network Watcheru se pro tyto účely používají analýzy provozu a funkce protokolování toku skupiny zabezpečení sítě.

Poznámka:

Azure Virtual Desktop v současné době nepodporuje použití private linku a zkratky RDP současně.

Scénář 3: Hvězdicová architektura s veřejnými sítěmi s využitím zkratky RDP

Podrobné pokyny k nasazení najdete v tématu Připojení typu Shortpath protokolu RDP pro veřejné sítě.

Profil zákazníka

Tento scénář je ideální, pokud:

- Připojení klientů služby Azure Virtual Desktop procházejí veřejným internetem. Mezi obvyklé scénáře patří uživatelé z domova, uživatelé vzdálené pobočky, kteří nejsou připojení k podnikovým sítím, a uživatelé vzdálených dodavatelů.

- K hostitelům relací Služby Azure Virtual Desktops máte připojení s vysokou latencí nebo nízkou šířkou pásma.

- Musíte omezit využití šířky pásma hostitelů relací služby Azure Virtual Desktop prostřednictvím zásad sítě QoS.

- Chcete určit prioritu provozu služby Azure Virtual Desktop ve vaší síti prostřednictvím zásad QoS.

- Připojení RDP klienta začínají ze sítí s nekonzistentní šířkou pásma a rychlostí.

- Máte přímé odchozí připojení z hostitelů relací služby Azure Virtual Desktop. Nepoužíváte směrování vynuceného tunelu přes místní sítě.

- Kontrolu provozu mezi sítěmi Azure Virtual Desktop a jinými virtuálními sítěmi Azure nepotřebujete.

- Nepotřebujete kontrolu provozu mezi sítěmi Azure Virtual Desktopu a místními datacentry.

- Máte existující vlastní servery SLUŽBY AD DS nebo DNS.

Komponenty architektury

Tento scénář můžete implementovat pomocí následujících:

- ExpressRoute nebo brána virtuální sítě VPN pro hybridní připojení k místním prostředím. Toto nastavení je vhodné, pokud je dostatečná šířka pásma pro podporu připojení k místním aplikacím, datům nebo připojením služby AD DS. K odesílání provozu služby Azure Virtual Desktop prostřednictvím místních směrovačů nedoporučujeme používat vynucené tunelování.

- Servery AD DS a vlastní servery DNS.

- Skupiny zabezpečení sítě.

- Network Watcher.

- Odchozí internet přes výchozí cestu k virtuální síti Azure.

- Objekty zásad skupiny domény nebo místní objekty zásad skupiny.

- Účty úložiště Azure Files.

- Privátní koncové body Azure

- Privátní zóna DNS Azure.

Důležité informace

Povolte následující typy připojení:

- Odchozí připojení UDP z hostitelů relací služby Azure Virtual Desktop k službám Procházení relací virtuálních klientských počítačů Azure pro NAT (STUN) a procházení pomocí služeb Relay NAT (TURN) na portu 3478

- Připojení UDP z klientů RDP v rozsahu portů 49152–65535

Nastavení, které tato připojení konfiguruje, je ve výchozím nastavení zapnuté a udržuje stejnou úroveň šifrování jako zpětné připojení TCP (Transmission Control Protocol). Informace o omezení rozsahů portů klienta RDP najdete v tématu Omezení rozsahu portů při použití zkratky RDP pro veřejné sítě.

Brána řídicí roviny služby Azure Virtual Desktop, která používá veřejný koncový bod, spravuje připojení klientů. V důsledku toho můžou klienti Azure Virtual Desktopu vytvářet odchozí připojení k požadovaným adresám URL služby Azure Virtual Desktop. Další informace o požadovaných adresách URL najdete v části Internet tohoto článku a požadované adresy URL pro Azure Virtual Desktop.

Směrovače příjemců, které se obvykle nacházejí v domácí uživatelské síti, by měly mít povolené univerzální technologie Plug and Play (UPnP).

Nejsou potřeba žádné veřejné IP adresy ani jiné veřejné příchozí cesty k hostitelům relací. Provoz z klientů do hostitelů relací prochází bránou řídicí roviny služby Azure Virtual Desktop.

Odchozí internetové připojení z hostitelů relací služby Azure Virtual Desktop prochází výchozím procesem překladu adres (NAT) Azure. Používají se dynamické veřejné IP adresy Azure. Zákazníci nemají žádnou kontrolu nad používanými odchozími veřejnými IP adresami.

U hostitelů relací je potřeba nakonfigurovat diferencované kódové body služeb (DSCP). Pro tuto konfiguraci použijte místní objekty zásad skupiny nebo objekty zásad skupiny domény. Když používáte značky DSCP, můžou síťová zařízení používat zásady QoS pro provoz služby Azure Virtual Desktop. Další informace najdete v tématu Implementace technologie QoS (Quality of Service) pro Azure Virtual Desktop.

Připojení z hostitelů relací do účtů úložiště Azure Files se navazují pomocí privátních koncových bodů.

Privátní zóny DNS Azure slouží k překladu oborů názvů privátních koncových bodů.

Pro tento scénář se nevynucuje filtrování sítě. Skupiny zabezpečení sítě se ale umístí do všech podsítí, abyste mohli monitorovat provoz a odvozovat přehledy. V Network Watcheru se pro tyto účely používají analýzy provozu a funkce protokolování toku skupiny zabezpečení sítě.

Obecné aspekty návrhu a doporučení

Následující části obsahují obecné aspekty návrhu a doporučení pro topologii sítě Azure Virtual Desktop a možnosti připojení.

Hvězdicová a paprsková topologie sítě Virtual WAN

Virtual WAN podporuje tranzitní připojení mezi vpn a ExpressRoute , ale nepodporuje hvězdicové topologie.

Služby identity

Požadavky na připojení služeb identit v hostitelích relací služby Azure Virtual Desktop závisí na modelu identity.

- Pro virtuální počítače připojené ke službě Microsoft Entra Domain Services: Sítě Azure Virtual Desktopu musí mít připojení k síti, kde je služba identit hostovaná.

- Virtuální počítače připojené k Microsoft Entra ID: Hostitelé relací služby Azure Virtual Desktop vytvářejí odchozí připojení k veřejným koncovým bodům Microsoft Entra ID. V důsledku toho nejsou potřeba žádné konfigurace privátního připojení.

DNS

Hostitelé relací služby Azure Virtual Desktop mají stejné požadavky na překlad názvů jako jakoukoli jinou úlohu infrastruktury jako služba (IaaS). V důsledku toho se vyžaduje připojení k vlastním serverům DNS nebo přístupu přes propojení virtuální sítě s privátními zónami DNS Azure. Další privátní zóny DNS Azure se vyžadují k hostování oborů názvů privátních koncových bodů určitých služeb PaaS (Platforma jako služba), jako jsou účty úložiště a služby správy klíčů.

Další informace najdete v tématu Konfigurace DNS privátního koncového bodu Azure.

Pokud chcete usnadnit konfiguraci klienta Azure Virtual Desktopu koncového uživatele, včetně předplatného informačního kanálu Vzdálené plochy (RDS), je nejlepší nastavit zjišťování e-mailů. Musíte nastavit zjišťování e-mailů ve veřejné doméně DNS a pak se přihlásit k odběru informačního kanálu RDS. Další informace najdete v tématu Nastavení zjišťování e-mailů pro přihlášení k odběru informačního kanálu RDS.

Šířka pásma a latence

Azure Virtual Desktop používá protokol RDP. Další informace o protokolu RDP najdete v tématu Požadavky na šířku pásma protokolu RDP (Remote Desktop Protocol).

Latence připojení se liší v závislosti na umístění uživatelů a virtuálních počítačů. Služby Azure Virtual Desktop neustále zavádět do nových geografických oblastí, aby se zlepšila latence. Pokud chcete minimalizovat latenci, kterou mají klienti Azure Virtual Desktopu, použijte nástroj pro odhad prostředí služby Azure Virtual Desktop. Tento nástroj poskytuje vzorky doby odezvy (RTT) od klientů. Tyto informace můžete použít k umístění hostitelů relací v oblasti, která je nejblíže koncovým uživatelům a má nejnižší rtT. Informace o interpretaci výsledků z nástroje pro posouzení najdete v tématu Analýza kvality připojení ve službě Azure Virtual Desktop.

QoS s krátkou cestu RDP

Zkratka RDP pro spravované sítě poskytuje přímý přenos založený na protokolu UDP mezi klientem vzdálené plochy a hostitelem relace. Zkratka RDP pro spravované sítě poskytuje způsob konfigurace zásad QoS pro data RDP. Technologie QoS ve službě Azure Virtual Desktop umožňuje provoz RDP v reálném čase, který je citlivý na zpoždění sítě, aby se před méně citlivým provozem snížil počet řádků.

Zkratku RDP můžete použít dvěma způsoby:

- Ve spravovaných sítích, kde se mezi klientem a hostitelem relace naváže přímé připojení, když používáte privátní připojení, jako je připojení ExpressRoute nebo SÍŤ VPN.

- Ve veřejných sítích, kde se přímé připojení naváže mezi klientem a hostitelem relace při použití veřejného připojení. Mezi příklady veřejných připojení patří domácí sítě, sítě v kavárně a hotelové sítě. Pokud používáte veřejné připojení, existují dva možné typy připojení:

Přímé připojení UDP mezi klientem a hostitelem relace, který používá protokol STUN.

Nepřímé připojení UDP, které používá protokol TURN s přenosem mezi klientem RDP a hostitelem relace. Tato možnost se používá, pokud brána nebo směrovač nepovolí přímá připojení UDP.

Poznámka:

Použití zkratky RDP pro veřejné sítě s turn for Azure Virtual Desktop je aktuálně ve verzi Preview. Další informace najdete v tématu Zkratka protokolu RDP pro Azure Virtual Desktop.

Cesta RDP rozšiřuje možnosti vícenásobného přenosu RDP. Nenahrazuje přenos zpětného spojení, ale doplňuje ho.

Počáteční zprostředkování relací se spravuje prostřednictvím služby Azure Virtual Desktop a přenosu zpětného připojení, což je založené na protokolu TCP. Všechny pokusy o připojení se ignorují, pokud se nejprve neshodují s relací zpětného připojení.

Po ověření se vytvoří krátká cesta protokolu RDP, která je založená na protokolu UDP. Pokud se úspěšně naváže krátká cesta RDP, přenos zpětného připojení se zahodí. Pak všechny přenosy proudí přes jednu z metod RDP Shortpath, kterou tato část uvádí dříve.

Další informace najdete v tématu Implementace technologie QoS (Quality of Service) pro Azure Virtual Desktop.

Internet

Výpočetní prostředky a klienti Služby Azure Virtual Desktop vyžadují přístup ke konkrétním veřejným koncovým bodům, takže potřebují připojení vázaná na internet. Scénáře sítě, jako je vynucené tunelování pro zvýšení zabezpečení a filtrování, se podporují, když jsou splněné požadavky služby Azure Virtual Desktop.

Informace o požadavcích na hostitele relací služby Azure Virtual Desktop a klientských zařízení najdete v tématu Požadované adresy URL pro Azure Virtual Desktop.

Požadavky na port a protokol

Modely připojení služby Azure Virtual Desktop používají následující porty a protokoly:

- Standardní model: 443/TCP

- Model zkratky RDP: 443/TCP a 3390/UDP nebo 3478/UDP pro protokol STUN nebo TURN

Provozní kontinuita a zotavení po havárii

Pro provozní kontinuitu a zotavení po havárii se vyžaduje určitá nastavení sítě. Konkrétně k nasazení a obnovení prostředků do cílového prostředí použijte jednu z následujících konfigurací:

- Nastavení sítě se stejnými možnostmi jako ve zdrojovém prostředí

- Nastavení sítě s připojením k identitě a službám DNS

Další kroky

Seznamte se s organizací prostředků pro scénář podnikového škálování služby Azure Virtual Desktop.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro