Fáze návrhu 1: Připojení ivity s místními lokalitami

Připojení ivity s místními datovými centry je nejdůležitější oblastí návrhu pro sítě Azure VMware Solution. Mezi klíčové požadavky, které je potřeba řešit, patří:

- Vysoká propustnost: Migrace z místních prostředí vSphere a řešení zotavení po havárii vyžadují rychlé přesuny velkých objemů dat mezi místními lokalitami a privátními cloudy Azure VMware Solution.

- Nízká latence: Distribuované aplikace můžou vyžadovat nízkou latenci pro připojení mezi virtuálními počítači Azure VMware Solution a místními systémy.

- Předvídatelnost výkonu: K dosažení předvídatelné propustnosti a latence můžou důležité obchodní aplikace nasazené v Řešení Azure VMware vyžadovat vyhrazené služby připojení (Azure ExpressRoute) mezi místními lokalitami a sítí Microsoftu.

Tento článek popisuje možnosti podporované službou Azure VMware Solution pro připojení k místním lokalitám:

- ExpressRoute Global Reach

- Sítě VPN protokolu IPSec

- Přenos přes privátní partnerský vztah ExpressRoute

Tyto možnosti jsou uvedeny v pořadí, ve které se snižuje schopnost splňovat klíčové požadavky uvedené výše. Možnost by se měla zahodit a další zvážit pouze v případě, že je v konfliktu s neopomenutelnými omezeními konkrétního scénáře.

Tento vývojový diagram shrnuje proces výběru možnosti hybridního připojení pro řešení Azure VMware:

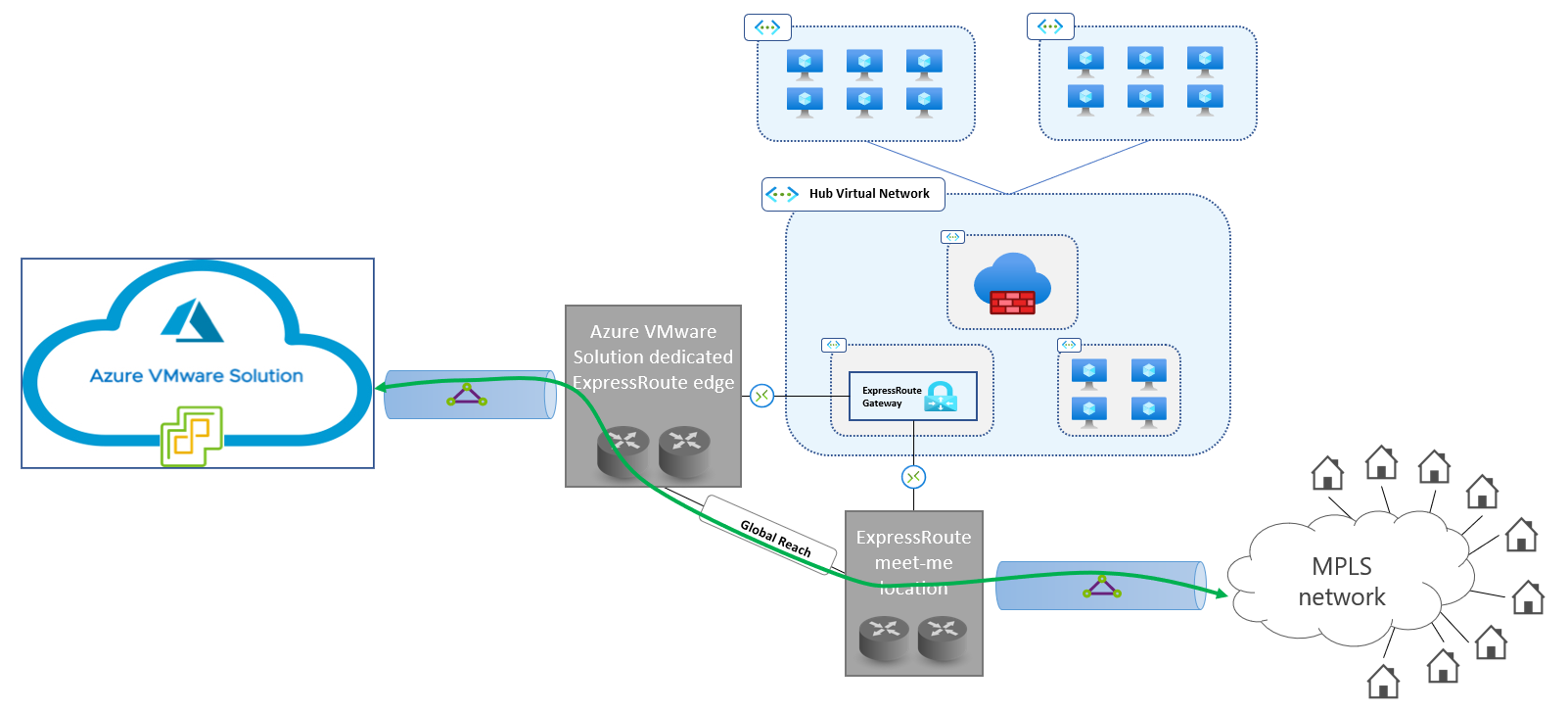

ExpressRoute Global Reach

ExpressRoute Global Reach je výchozí možnost hybridního připojení podporovaná řešením Azure VMware Solution. Poskytuje s minimální složitostí a připojením vrstvy 3 mezi privátním cloudem Azure VMware Solution a vzdálenou lokalitou připojenou k okruhu ExpressRoute spravovanému zákazníkem. K připojení k nativním službám Azure můžete použít také okruh ExpressRoute spravovaný zákazníkem. Pokud chcete zlepšit zabezpečení nebo vyhrazenou šířku pásma, můžete také nasadit samostatný okruh spravovaný zákazníkem, který je výhradně vyhrazený pro provoz azure VMware Solution.

Následující diagram znázorňuje síťovou topologii, která pro připojení k místním lokalitám používá službu Global Reach. Provoz mezi privátními cloudy Azure VMware Solution a místními lokalitami neprochází virtuálními sítěmi Azure.

Poznámka:

Kvůli maximální odolnosti by se měly použít dva okruhy ExpressRoute spravované zákazníkem v různých umístěních partnerského vztahu k připojení místních datacenter k páteřní síti Microsoftu. V tomto případě by měl mít každý okruh ExpressRoute spravovaný zákazníkem připojení Global Reach k privátnímu cloudu Azure VMware Solution (a k virtuálním sítím Azure). Informace o odolných implementacích ExpressRoute najdete v tomto článku .

Pokyny k připojení privátního cloudu Azure VMware Solution k okruhu ExpressRoute spravovanému zákazníkem pomocí služby Global Reach najdete v tématu Peer on-premises environment to Azure VMware Solution.

Plně řeší tři klíčové požadavky na připojení Global Reach:

- Vysoká propustnost: ExpressRoute umožňuje připojení k síti Microsoftu z místního prostředí přes vyhrazené linky (až 10 Gb/s pro ExpressRoute založené na poskytovateli nebo 100 Gb/s pro ExpressRoute Direct).

- Nízká latence: Global Reach umožňuje směrovat provoz přímo z hraniční sítě Microsoftu do clusterů Azure VMware Solution vSphere. Global Reach minimalizuje počet segmentů směrování sítě mezi místními lokalitami a privátními cloudy.

- Předvídatelný výkon: Když používáte ExpressRoute Global Reach, provoz se směruje přes odkazy, u kterého nedojde k problémům se zahlcením (až do maximální zřízené kapacity). Proto doba odezvy (RTT) mezi virtuálními počítači běžícími na azure VMware Solution a místními hostiteli zůstává v průběhu času konstantní.

V situacích, kdy platí některá z následujících omezení, se nedá použít global Reach:

Služba ExpressRoute Global Reach není dostupná v oblasti Azure privátního cloudu Azure VMware Solution nebo v umístění meet-me okruhu ExpressRoute spravovaného zákazníkem. Pro toto omezení neexistují žádná alternativní řešení. Aktuální informace o dostupnosti Služby Global Reach najdete v tématu o službě ExpressRoute Global Reach .

Existují negotovatelné požadavky na zabezpečení sítě. Pokud zařízení brány firewall nejde nasadit na místní straně okruhu ExpressRoute spravovaného zákazníkem, služba Global Reach zveřejňuje všechny segmenty sítě Azure VMware Solution, včetně sítí pro správu (vCenter Server a správa NSX-T), do celé sítě, která je připojená k okruhu. Nejběžnějším scénářem, ve kterém k tomuto problému dochází, je implementace okruhů ExpressRoute spravovaných zákazníkem nad síťovými službami MPLS (označované také jako model připojení typu any-to-any ExpressRoute). Tento scénář je zde uvedený:

Když se připojení ExpressRoute implementuje nad ip sítěMI MPLS, není možné nasazovat brány firewall do jednoho umístění a kontrolovat veškerý provoz do a z řešení Azure VMware. Organizace, které používají sítě MPLS, obvykle nasazují brány firewall ve velkých datacentrech, ne ve všech svých lokalitách (to můžou být malé pobočky, kanceláře nebo obchody).

Sítě VPN protokolu IPSec

Připojení mezi privátními cloudy Azure VMware Solution a místními lokalitami můžete implementovat směrováním provozu přes tranzitní virtuální síť v Azure. Tranzitní síť je připojená k privátnímu cloudu Azure VMware Solution prostřednictvím spravovaného okruhu ExpressRoute. Tranzitní virtuální síť je připojená k místní lokalitě přes síť VPN PROTOKOLU IPSec, jak je znázorněno tady:

Zásady zabezpečení pro připojení mezi místními lokalitami a privátním cloudem Azure VMware Solution (přerušovanou čárou v diagramu) můžete vynutit směrováním provozu přes bránu firewall, pokud zařízení VPN neposkytuje funkce brány firewall. Tato konfigurace vyžaduje službu Azure Virtual WAN se záměrem směrování, jak je popsáno v části Rozhodnutí, kde se mají virtuální zařízení hostovat v Azure v tomto článku.

Před implementací připojení PROTOKOLU IPSec mezi místními lokalitami a tranzitními virtuálními sítěmi musíte provést tři rozhodnutí o návrhu:

- Určete, která síťová služba se má použít jako podklad pro tunel IPSec. Dostupné možnosti jsou připojení k internetu, partnerský vztah ExpressRoute Microsoftu a privátní partnerský vztah ExpressRoute.

- Určete, kde hostovat virtuální zařízení, která ukončují tunel IPSec na straně Azure. Mezi dostupné možnosti patří virtuální sítě spravované zákazníkem a centra Virtual WAN.

- Určete, které virtuální zařízení ukončí tunel IPSec na straně Azure. Volba zařízení také určuje požadovanou konfiguraci Azure pro směrování provozu mezi tunelem IPSec a spravovaným okruhem Azure VMware Solution. Dostupné možnosti jsou nativní služby Azure VPN Gateway a síťová virtuální zařízení třetích stran (IPSec).

Tento vývojový diagram shrnuje rozhodovací proces:

Kritéria pro tato rozhodnutí jsou popsaná v následujících částech.

Volba podsítě síťové služby

Důrazně doporučujeme zvážit tři možnosti podsítě sítě VPN v uvedeném pořadí:

Připojení k internetu. Veřejná IP adresa přiřazená zařízení VPN hostované v tranzitní virtuální síti slouží jako vzdálený koncový bod tunelu IPSec. Vzhledem k nízké složitosti a nákladům byste měli vždy testovat a vyhodnocovat připojení k internetu kvůli výkonu (dosažitelná propustnost protokolu IPSec). Tuto možnost byste měli zavřít jenom v případě, že je pozorovaný výkon příliš nízký nebo nekonzistentní. Tuto možnost znázorňuje následující diagram.

Partnerský vztah Microsoftu ExpressRoute Tato možnost poskytuje připojení vrstvy 3 k veřejným koncovým bodům Azure přes vyhrazené odkazy. Stejně jako připojení k internetu umožňuje přístup k veřejné IP adrese zařízení VPN, které slouží jako vzdálený koncový bod tunelu IPSec a je hostovaný v tranzitní virtuální síti. Tuto možnost byste měli zavřít jenom v případě , že požadavky na směrování partnerského vztahu Microsoftu nejde splnit. Tuto možnost znázorňuje následující diagram.

Privátní partnerský vztah ExpressRoute Tato možnost poskytuje připojení vrstvy 3 mezi místní lokalitou a virtuálními sítěmi Azure přes vyhrazené odkazy. Proto umožňuje vytvořit tunel IPSec z místní lokality na privátní IP adresu zařízení VPN hostovaného ve virtuální síti. Privátní partnerský vztah ExpressRoute může představovat omezení šířky pásma, protože brána ExpressRoute je v cestě k datům. K vyřešení tohoto problému můžete použít ExpressRoute FastPath . Privátní peering také vyžaduje složitější konfiguraci směrování na místní straně. Další informace najdete v tématu Konfigurace připojení VPN typu Site-to-Site přes privátní partnerský vztah ExpressRoute. Tuto možnost znázorňuje následující diagram.

Rozhodněte se, kde se mají virtuální zařízení hostovat v Azure.

Mezi dostupné možnosti patří virtuální sítě spravované zákazníkem a centra Virtual WAN. Pokud chcete toto rozhodnutí provést, zvažte charakteristiky existujícího prostředí Azure, pokud existuje a jak chcete určit prioritu snížení úsilí o správu oproti vaší schopnosti přizpůsobit konfiguraci konkrétním potřebám. Následuje několik klíčových aspektů.

- Pro připojení azure VMware Solution byste měli použít existující síťovou infrastrukturu Azure. Pokud síť hvězdicová síť spravovaná zákazníkem už existuje ve stejné oblasti jako privátní cloud Azure VMware Solution, měli byste nasadit zařízení ukončení protokolu IPSec v existujícím centru. Pokud hvězdicová síť založená na službě Virtual WAN existuje ve stejné oblasti jako privátní cloud Azure VMware Solution, měli byste pro ukončení protokolu IPSec použít centrum Virtual WAN.

- Pokud chcete směrovat provoz mezi tunelem IPSec a spravovaným okruhem ExpressRoute v hvězdicové síti spravované zákazníkem, musíte do virtuální sítě centra nasadit instanci azure Route Serveru a nakonfigurovat ji tak, aby umožňovala provoz mezi větvemi. Provoz mezi privátními cloudy Azure VMware Solution a místními lokalitami není možné směrovat přes zařízení brány firewall nasazená ve virtuální síti.

- Rozbočovače Virtual WAN nativně podporují směrování provozu mezi tunelem IPSec připojeným k místní lokalitě a okruhem ExpressRoute spravovaným řešením Azure VMware Solution.

- Pokud používáte Virtual WAN, můžete nakonfigurovat záměr směrování a zásady směrování pro kontrolu provozu. Můžete použít službu Azure Firewall nebo řešení zabezpečení třetích stran podporovaná službou Virtual WAN. Doporučujeme zkontrolovat regionální dostupnost a omezení záměru směrování.

Rozhodnutí, které virtuální zařízení ukončí tunel IPSec

Tunel IPSec, který poskytuje připojení k místní lokalitě, může ukončit služba Azure VPN Gateway nebo síťová virtuální zařízení třetích stran. Pokud chcete toto rozhodnutí provést, zvažte charakteristiky existujícího prostředí Azure, pokud existuje a jak chcete určit prioritu snížení úsilí o správu oproti vaší schopnosti přizpůsobit konfiguraci konkrétním potřebám. Následuje několik klíčových aspektů.

V obou hvězdicových sítích, které jsou sítě spravované zákazníkem a hvězdicové sítě založené na službě Virtual WAN, můžete pomocí služby Azure VPN Gateway ukončit tunely IPSec, které jsou připojené k místním lokalitám. Vzhledem k tomu, že se jedná o brány Azure VPN spravované platformou, vyžadují minimální úsilí o správu. Existující brány můžete používat i v případě, že podporují jiné scénáře připojení. Informace o podporovaných nastaveních a očekávaném výkonu najdete v těchto článcích:

Síťová virtuální zařízení třetích stran se obvykle používají k ukončení tunelů z místních lokalit v následujících situacích:

- Síťové virtuální zařízení je CPE (místní zařízení zákazníka) řešení SDWAN, které je nasazené v Azure i v místní lokalitě.

- Síťové virtuální zařízení je brána firewall, která vynucuje požadované zásady zabezpečení pro připojení mezi místní lokalitou a řešením Azure VMware.

Použití zařízení třetích stran může poskytovat větší flexibilitu a přístup k pokročilým síťovým funkcím, které nejsou podporovány nativními bránami VPN, ale zvyšuje složitost. Vysoká dostupnost se stává vaší zodpovědností. Měli byste nasadit více instancí.

Přenos přes privátní partnerský vztah ExpressRoute

Privátní partnerský vztah ExpressRoute je nejběžnější volbou pro připojení místní lokality k virtuální síti Azure (nebo hvězdicové síti) v podnikových scénářích. Virtuální síť Azure nebo virtuální síť centra v hvězdicových topologiích obsahuje bránu ExpressRoute, která je nakonfigurovaná s připojením k okruhu ExpressRoute. Tato konfigurace poskytuje připojení vrstvy 3 mezi virtuální sítí (nebo celou hvězdicovou sítí) a sítí místní lokality. Nativně ale neposkytuje připojení vrstvy 3 k privátním cloudům Azure VMware Solution, které jsou připojené ke stejné virtuální síti (nebo virtuální síti centra) prostřednictvím spravovaného okruhu ExpressRoute. (Viz Privátní cloudy ExpressRoute Global Reach a Azure VMware Solution.)

Toto omezení můžete obejít nasazením dalších směrovacích zařízení ve virtuální síti Azure. Díky tomu můžete směrovat provoz přes síťová virtuální zařízení brány firewall hostovaná ve virtuální síti.

Přenos přes privátní partnerský vztah ExpressRoute může vypadat jako žádoucí, ale zvyšuje složitost a ovlivňuje výkon. Měli byste ho vzít v úvahu jenom v případě, že sítě VPN ExpressRoute Global Reach a IPSec (popsané v předchozích částech) nejsou platné.

Existují dvě možnosti implementace:

- Jedna virtuální síť. Při použití této možnosti jsou okruhy spravované zákazníkem a spravované službou Azure VMware Solution připojené ke stejné bráně ExpressRoute.

- Pomocná tranzitní virtuální síť. Při použití této možnosti je okruh ExpressRoute spravovaný zákazníkem, který poskytuje připojení k místní lokalitě, připojený k (obvykle již existující) bráně ExpressRoute v centrální virtuální síti. Spravovaný okruh Azure VMware Solution je připojený k jiné bráně ExpressRoute nasazené v pomocné tranzitní virtuální síti.

Následující části obsahují podrobnosti o dvou možnostech implementace, mezi které patří:

- Kompromisy mezi výkonem, náklady (požadované prostředky Azure) a režií na správu

- Implementace roviny řízení (způsob výměny tras mezi místní lokalitou a privátním cloudem)

- Implementace roviny dat (způsob směrování síťových paketů mezi místní lokalitou a privátním cloudem)

Jedna virtuální síť

Pokud používáte přístup k jedné virtuální síti, oba spravované okruhy privátního cloudu Azure VMware Solution i okruh vlastněný zákazníkem jsou připojené ke stejné bráně ExpressRoute, obvykle k centrální síti. Provoz mezi privátním cloudem a místní lokalitou je možné směrovat prostřednictvím síťových virtuálních zařízení brány firewall nasazených v centrální síti. Architektura jedné virtuální sítě je znázorněná tady:

Řídicí rovina a rovina dat jsou implementovány, jak je popsáno zde:

Řídicí rovina. Brána ExpressRoute nasazená ve virtuální síti Azure nemůže rozšířit trasy mezi spravovaným okruhem Azure VMware Solution a okruhem ExpressRoute spravovaným zákazníkem. Azure Route Server s povoleným nastavením větve na větev se používá k vkládání tras pro supernety, které zahrnují adresní prostor privátního cloudu Azure VMware Solution (sítě pro správu a segmenty úloh) a místní adresní prostor.

Supernety, místo přesných předpon, které tyto adresní prostory tvoří, musí být oznámeny, protože přesné předpony jsou již oznámeny v opačném směru privátním cloudem Azure VMware Solution a místní lokalitou. Pokud jsou kompatibilní s konfigurací sítě místních lokalit, můžete použít supernety jako předpony RFC 1918. Ve většině případů byste měli místo toho použít nejmenší supernety, které zahrnují adresní prostor privátního cloudu Azure VMware Solution a místní adresní prostor. Tím minimalizujete rizika konfliktů s konfigurací směrování místních lokalit.

Trasy pro supernety pocházejí ze síťových virtuálních zařízení podporujících protokol BGP. Síťová virtuální zařízení jsou nakonfigurovaná tak, aby navazovala relaci BPG se serverem Azure Route. Síťová virtuální zařízení jsou pouze součástí řídicí roviny a nesměrují skutečný provoz mezi místní lokalitou a privátním cloudem Azure VMware Solution. Implementace řídicí roviny je reprezentována přerušovanými spojnicemi na předchozím obrázku.

Rovina dat. Implementace řídicí roviny popsaná dříve přiláká následující provoz do brány ExpressRoute:

- Provoz z místní lokality, která je určená do privátního cloudu Azure VMware Solution.

- Provoz z privátního cloudu Azure VMware Solution, který je určený do místní lokality.

Pokud se u podsítě GatewaySubnet nepoužijí žádné trasy definované uživatelem, provoz prochází přímo mezi místní lokalitou a privátním cloudem Azure VMware Solution. Provoz můžete směrovat do přechodného dalšího segmentu směrování použitím tras definovaných uživatelem na Podsíť GatewaySubnet. Typickým příkladem jsou síťová virtuální zařízení brány firewall, která vynucují zásady zabezpečení sítě u připojení mezi místními lokalitami a privátními cloudy. Implementace roviny dat je reprezentována plnou čárou na předchozím obrázku.

Pomocná virtuální síť

Pomocí pomocné virtuální sítě můžete hostovat druhou bránu ExpressRoute, která je připojená pouze ke spravovanému okruhu privátního cloudu Azure VMware Solution. Pokud používáte tento přístup, spravovaný okruh privátního cloudu a okruh spravovaný zákazníkem se připojují k různým branám ExpressRoute. Dvě instance Azure Route Serveru se používají k oznámení správných tras do každého okruhu a k řízení šíření tras mezi privátním cloudem a místní lokalitou. Nemusíte oznamovat supernety, stejně jako u jedné možnosti virtuální sítě popsané v předchozí části. Režijní náklady na správu trasy definované uživatelem v podsítě GatewaySubnet se také snižují. Tento přístup umožňuje směrovat provoz mezi privátním cloudem a místní lokalitou prostřednictvím síťových virtuálních zařízení brány firewall v centrální virtuální síti. Pomocná implementace virtuální sítě je znázorněna v následujícím diagramu:

Řídicí rovina a rovina dat jsou implementovány, jak je popsáno zde:

Řídicí rovina. Pokud chcete povolit šíření tras mezi spravovaným okruhem privátního cloudu Azure VMware Solution a okruhem vlastněným zákazníkem, potřebujete instanci Azure Route Serveru v každé virtuální síti. Vzhledem k tomu, že dvě instance Azure Route Serveru nemohou navázat sousedství protokolu BGP, jsou k šíření tras mezi nimi potřeba síťová virtuální zařízení podporující protokol BGP. Pro zajištění vysoké dostupnosti byste měli nasadit aspoň dvě instance síťového virtuálního zařízení. Pokud chcete zvýšit propustnost, můžete přidat další instance. Síťová virtuální zařízení podporující protokol BGP musí mít dvě síťové karty, které jsou připojené k různým podsítím. Relace protokolu BGP směrem ke dvěma směrovacím serverům (v pomocné virtuální síti a virtuální síti rozbočovače) musí být vytvořeny přes různé síťové karty.

Trasy pocházející z privátního cloudu Azure VMware Solution a místní lokality se učí přes okruhy ExpressRoute. Jejich cesty AS obsahují ASN 65515 (vyhrazené ASN Azure, které používají brány ExpressRoute) a ASN 12076 (asN vlastněný Microsoftem, který používá hraniční směrovače Microsoft Enterprise ve všech umístěních partnerského vztahu). Síťová virtuální zařízení podporující protokol BGP musí odebrat cesty AS, aby se zabránilo vyřazení tras detekcí smyček protokolu BGP. Další informace o požadované konfiguraci protokolu BGP najdete v tématu Implementace připojení ExpressRoute pro AVS bez služby Global Reach. Implementace řídicí roviny je reprezentována přerušovanými spojnicemi v předchozím diagramu.

Rovina dat. V pomocné virtuální síti se provoz mezi privátním cloudem Azure VMware Solution a místní lokalitou směruje přes síťová virtuální zařízení podporující protokol BGP. Provoz do privátního cloudu Azure VMware Solution opustí nebo přejde do síťového virtuálního zařízení prostřednictvím síťové karty, která se používá pro relaci protokolu BGP s pomocným směrovacím serverem virtuální sítě. Provoz do a z místní lokality opustí nebo přejde do síťového virtuálního zařízení prostřednictvím síťové karty, která se používá pro relaci protokolu BGP se směrovacím serverem virtuální sítě centra. Tato síťová karta je připojená k podsíti přidružené k vlastní směrovací tabulce, která:

- Zakáže výuku tras protokolu BGP ze směrovacího serveru (abyste se vyhnuli smyčkám).

- Vloží bránu firewall centrální sítě do cesty k datům.

Aby se zajistilo, že provoz se symetricky směruje přes bránu firewall centra, musí být trasy definované uživatelem pro všechny předpony používané v privátním cloudu Azure VMware Solution nakonfigurované v podsítě GatewaySubnet centra. Další informace najdete v tématu Implementace připojení ExpressRoute pro AVS bez služby Global Reach. Implementace roviny dat je reprezentována plnou čárou v předchozím diagramu.

Další kroky

Seznamte se s připojením mezi azure VMware Solution a virtuálními sítěmi Azure.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro