Osvědčené postupy nasazení Microsoft Purview pro analýzy v cloudovém měřítku

Cílová zóna správy dat zodpovídá za zásady správného řízení cloudové analytické platformy. Využívá Microsoft Purview k poskytování většiny možností správy dat.

Poznámka

Tyto pokyny v této části vysvětlují konfigurace specifické pro analýzy v cloudovém měřítku. Jedná se o kolekci osvědčených postupů Azure pro vylepšení zásad správného řízení dat pomocí Microsoft Purview. Pokyny pokomplimentuje oficiální dokumentaci k Microsoft Purview.

Přehled

Microsoft Purview je sjednocená služba zásad správného řízení dat, která pomáhá spravovat a řídit místní, multicloudová a softwarová data jako služba (SaaS). Vytvořte ucelenou a aktuální mapu dat s automatizovaným zjišťováním dat, klasifikací citlivých dat a kompletní rodokmenem dat. Umožňuje kurátorům dat spravovat a zabezpečit svá datová aktiva. Usnadněte příjemcům dat vyhledávání užitečných a důvěryhodných dat.

Tip

Doporučujeme použít nástroje třetích stran podle vašeho výběru k integraci zbývajících možností cílové zóny správy dat s Azure, které v současné době Microsoft Purview nepodporuje.

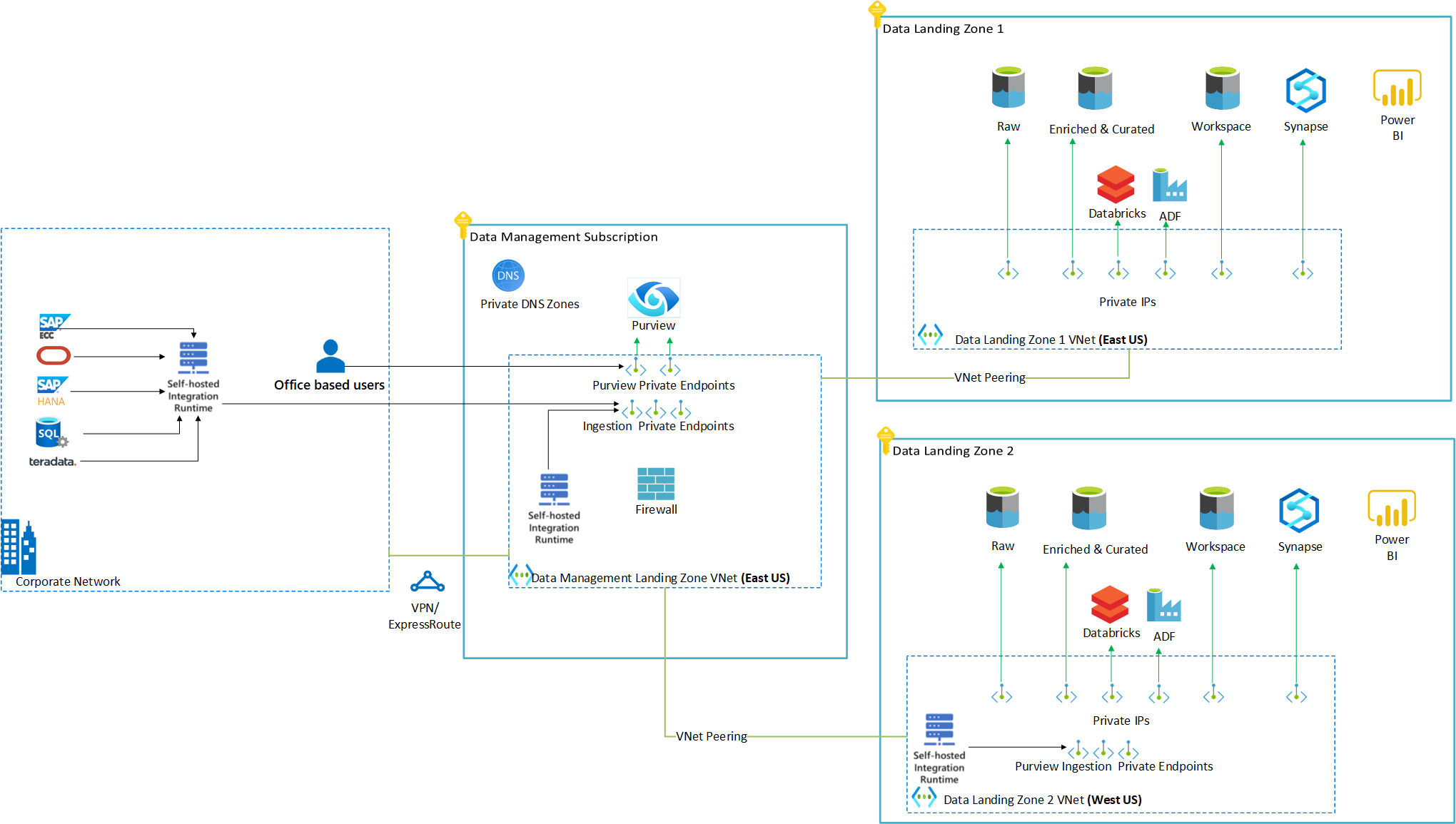

Jeden účet Microsoft Purview se nasadí do cílové zóny správy dat, která slouží jako centralizovaný katalog dat. Z cílové zóny správy dat může Microsoft Purview komunikovat s každou cílovou zónou dat prostřednictvím připojení k privátní síti pomocí partnerského vztahu virtuálních sítí napříč správou dat, cílovými zónami dat a místní prostředími Integration Runtime. Zjišťování datových produktů v místních úložištích dat a dalších veřejných cloudech se dosahuje více nasazeními místního prostředí Integration Runtime.

Nastavení účtu

Prvním krokem je nasazení účtu Microsoft Purview. Během nasazení cílové zóny správy dat se v rámci předplatného pro správu dat automaticky nasadí jeden účet Microsoft Purview. Cílem je centralizovat celou mapu dat do jednoho účtu Microsoft Purview napříč všemi cílovými zónami dat. Doporučujeme zvážit sdílený jeden účet Microsoft Purview v rámci předplatného cílové zóny správy dat na typ prostředí.

Kromě účtu Microsoft Purview se nasadí také spravovaná skupina prostředků. Spravovaný účet úložiště a spravovaný obor názvů služby Event Hubs se nasazují v této skupině prostředků a používají se k ingestování metadat datových assetů prostřednictvím kontrol. Vzhledem k tomu, že tyto prostředky využívají katalog Microsoft Purview, nesmí být odebrány. Přiřazení odepření RBAC na základě role v Azure se automaticky přidá pro všechny objekty zabezpečení na úrovni skupiny prostředků v době nasazení.

Požadavky

Před nasazením si projděte následující požadavky v rámci předplatného cílové zóny správy dat:

- Výjimky ze zásad: Pokud máte existující přiřazení azure Policy, které brání správcům nebo aplikacím vytvářet účty Azure Storage, obor názvů služby Azure Event Hubs, účty Microsoft Purview, zóny Azure Privátní DNS nebo privátní koncové body Azure, musíte použít výjimky služby Azure Policy. Vyžadují se výjimky, takže potřebné prostředky je možné nasadit v cílové zóně správy dat spolu s nasazením Microsoft Purview.

- Zaregistrujte poskytovatele prostředků: Ujistěte se, že v předplatném cílové zóny správy dat zaregistrujete následující poskytovatele prostředků Azure:

Microsoft.EventHubMicrosoft.PurviewMicrosoft.Storage

Důležité

Pokud chcete úspěšně nasadit cílovou zónu správy dat pomocí Microsoft Purview, měly by být splněny požadavky. Další informace o registraci poskytovatelů prostředků najdete v tématu Poskytovatelé prostředků pro služby Azure.

Sítě a překlad názvů

Analýzy na úrovni cloudu používají privátní koncový bod Azure k povolení zabezpečeného přístupu ke katalogu, který využívá Azure Private Link. Privátní koncový bod používá IP adresy z adresního prostoru virtuální sítě pro váš účet Microsoft Purview. Síťový provoz mezi klienty ve virtuální síti a účtem Microsoft Purview prochází přes virtuální síť a privátní propojení v páteřní síti Microsoftu. Virtuální síť a Private Link eliminují vystavení z veřejného internetu. Pokud chcete povolit izolaci sítě pro scénáře kompletní kontroly, nasadí se více privátních koncových bodů. Privátní koncové body umožňují připojení zdrojů dat v Azure a místních zdrojích prostřednictvím služby Azure Private Link.

Nasazení privátního koncového bodu Azure

Účet Microsoft Purview se nasadí ve virtuální síti Azure v cílové zóně správy dat s několika privátními koncovými body:

Účet: Privátní koncový bod se používá k povolení pouze volání klientů do Microsoft Purview, která pocházejí z privátní sítě. Vyžaduje se jako předpoklad pro privátní koncový bod portálu.

Portál: Privátní koncový bod je určený k poskytování privátního připojení k portálu zásad správného řízení Microsoft Purview. Portál zásad správného řízení Microsoft Purview je uživatelské rozhraní pro správu, které umožňuje přístup k Microsoft Purview a jeho správě z webového prohlížeče.

Privátní koncové body příjmu dat pro kontrolu zdrojů dat Azure IaaS a PaaS ve službě Azure Virtual Network a místních zdrojích dat prostřednictvím privátního připojení. Tato metoda zajišťuje izolaci sítě pro metadata přicházející ze zdrojů dat do Mapování dat služby Microsoft Purview.

Důležité

Aby bylo možné úspěšně kontrolovat zdroje dat v Microsoft Purview, musí být místní prostředí Integration Runtime nasazené ve stejné virtuální síti, ve které jsou nasazené privátní koncové body příjmu dat Microsoft Purview, které můžou být uvnitř cílové zóny správy dat nebo jakékoli cílové zóny dat.

Další informace o sítích cílových zón správy dat najdete v tématu Sítě analýzy na úrovni cloudu.

Další informace o privátních koncových bodech Microsoft Purview najdete v tématu Použití privátních koncových bodů pro váš účet Microsoft Purview.

Privátní koncový bod pro účet a portál

Pokud chcete spravovat datová aktiva pomocí Microsoft Purview a připojit se k portálu zásad správného řízení Microsoft Purview, musíte použít privátní připojení. Veřejný přístup je omezen na účet Microsoft Purview, který je nasazen uvnitř cílové zóny správy dat, aby se přidalo další zabezpečení. Privátní koncové body účtu a portálu se nasazují tak, aby poskytovaly privátní připojení k vašemu účtu Microsoft Purview a přístup k portálu zásad správného řízení Microsoft Purview.

Přístup k portálu zásad správného řízení Microsoft Purview

Pokud chcete zachovat používání portálu Microsoft Purview prostřednictvím privátního připojení, doporučujeme zakázat přístup k veřejné síti v nastavení Microsoft Purview. Pokud se chcete připojit k portálu zásad správného řízení Microsoft Purview, potřebujete jump machine nebo jump box , který je nasazený v síti. Počítač můžete použít z hybridní sítě nebo jako virtuální počítač v cílové zóně správy dat. Jump machine je posílený server vzdáleného přístupu, který běžně používá software SSH (Remote Desktop Services) společnosti Microsoft nebo SSH (Remote Desktop Services). Jump machines fungují jako krokovací bod pro správce, kteří přistupují ke kritickým systémům se všemi akcemi správy provedenými z vyhrazeného hostitele.

Ke správě dat pomocí Microsoft Purview prostřednictvím portálu zásad správného řízení Microsoft Purview použijte některou z těchto možností:

Možnost 1: Použijte jump machine, který je připojený k podnikové síti. Pokud chcete tento model připojení použít, musíte mít připojení mezi virtuální sítí, ve které se vytvoří privátní koncový bod portálu Microsoft Purview, a vaší podnikovou sítí.

Projděte si sítě architektury přechodu na cloud, kde najdete další informace o topologii sítě a přehledu připojení.

Možnost 2: Pokud hybridní připojení není ve vaší organizaci dostupné, nasaďte virtuální počítač do cílové zóny správy dat. Nasaďte Azure Bastion pro připojení k Microsoft Purview pomocí zabezpečeného připojení.

Privátní koncové body pro příjem dat

Microsoft Purview může prohledávat zdroje dat v Azure nebo v místním prostředí pomocí privátních nebo veřejných koncových bodů. Síť cílové zóny dat je automaticky propojená s virtuální sítí cílové zóny správy dat a virtuální sítí předplatného připojení. Proto je možné zdroje dat uvnitř cílových zón dat zkontrolovat pomocí privátního připojení.

Doporučujeme povolit privátní koncové body pro jiné zdroje dat v cílových zónách a kontrolovat zdroje dat pomocí privátního připojení.

Překlad adres IP

Překlad DNS pro privátní koncové body by se měl zpracovávat prostřednictvím centrálních zón Azure Privátní DNS. Následující privátní zóny DNS se nasazují automaticky v nasazení Microsoft Purview v cílové zóně správy dat:

privatelink.purview.azure.comprivatelink.purviewstudio.azure.comprivatelink.blob.core.windows.netprivatelink.queue.core.windows.netprivatelink.servicebus.windows.net

Pokud máte hybridní cloud a vyžaduje se překlad názvů mezi místními místy, je důležité správně nakonfigurovat místní servery DNS tak, aby předávaly příslušné požadavky na vlastní server DNS v Azure.

Pokud už máte v Azure vlastní DNS, musíte na místním serveru DNS nastavit podmíněné předávání odkazující na něj.

Pokud v Azure nemáte vlastní virtuální počítač DNS, můžete nasadit škálovací sadu virtuálních počítačů Azure, která obsahuje NGINX, která už je nakonfigurovaná tak, aby předávala požadavky DNS na IP adresu

168.63.129.16DNS poskytovanou v Azure. Další informace najdete v tématu Nasazení škálovací sady virtuálních počítačů proxy serveru DNS NGINX do existující virtuální sítě.

Tip

Pokud chcete povolit překlad názvů mezi cílovou zónou správy dat a cílovými zónami dat, použijte stejné privátní zóny DNS umístěné ve {prefix}-global-dns skupině prostředků uvnitř cílové zóny správy dat.

Další informace související se sítěmi a překladem názvů analýzy v cloudovém měřítku najdete v tématu Sítě analýzy v cloudovém měřítku.

Správa ověřování pro zdroje dat v Microsoft Purview

Microsoft Purview vyžaduje přístup k řídicí rovině a rovině dat pro registraci a kontrolu zdrojů dat.

Registrace zdrojů dat

Když nasadíte účet Microsoft Purview, automaticky se vytvoří spravovaná identita přiřazená systémem. Vytvoří se v tenantovi Microsoft Entra a přiřadí se k tomuto prostředku. Ke čtení a výpisu prostředků Azure v rámci předplatného nebo skupiny prostředků při registraci zdrojů dat v Microsoft Purview vyžaduje spravovaná identita Microsoft Purview roli Čtenář Azure RBAC v oboru.

Před registrací některého z těchto zdrojů dat do Microsoft Purview zvažte přiřazení role Čtenář spravované identitě v každém předplatném cílové zóny dat:

- Azure Blob Storage

- Azure Data Lake Storage Gen1

- Azure Data Lake Storage Gen2

- Azure SQL Database

- Azure SQL Managed Instance

- Azure Synapse Analytics

Prohledávání zdrojů dat

Před spuštěním nových kontrol se ujistěte, že jste dokončili následující požadavky:

Nasazení a registrace místního prostředí Integration Runtime

Nasaďte a zaregistrujte virtuální počítače místního prostředí Integration Runtime (IR) pro každou cílovou zónu dat. K prohledávání zdrojů dat, jako je Azure SQL Database nebo jakýchkoli zdrojů dat založených na virtuálních počítačích, se vyžadují místní irmy. Tyto zdroje dat můžou být místní nebo v každé cílové zóně dat. Místní prostředí IR může spouštět aktivity kopírování mezi cloudovým úložištěm dat a úložištěm dat v privátní síti. Může také odesílat aktivity transformace výpočetních prostředků v místní síti nebo virtuální síti Azure. Instalace místního prostředí IR vyžaduje místní počítač nebo virtuální počítač v privátní síti.

Tip

K hostování prostředí IR doporučujeme použít vyhrazený počítač. Počítač by měl být oddělený od serveru, který je hostitelem úložiště dat. Důrazně se také doporučuje naplánovat alespoň dva virtuální počítače ir v místním prostředí v každé cílové zóně dat nebo v místním prostředí.

Pokud ale chcete zkontrolovat místní zdroje dat, je možné místní žádosti o přijetí změn nasadit ve vaší místní síti, ale pokud chcete zkontrolovat zdroje dat umístěné v Azure, musí být místní prostředí IR nasazená ve stejné virtuální síti jako privátní koncové body příjmu dat Microsoft Purview. Doporučuje se nasadit nové privátní koncové body příjmu dat a nové místní IRS na oblast, ve které se nacházejí zdroje dat.

Možná budete chtít hostovat rostoucí souběžnou úlohu. Nebo můžete chtít dosáhnout vyššího výkonu na úrovni současné úlohy. Škálování zpracování můžete vylepšit jedním z těchto přístupů:

- Vertikální navýšení kapacity při nedostatečném využití procesoru a paměti uzlu

- Horizontální navýšení kapacity místního prostředí IR přidáním dalších uzlů nebo škálovacích sad virtuálních počítačů

Přiřazení přístupu k rovině dat ke kontrole zdrojů dat

Pokud chcete poskytnout přístup k Microsoft Purview v rovině dat a ke zdrojům dat, existuje několik možností nastavení ověřování:

- Možnost 1: Spravovaná identita

- Možnost 2: Klíč účtu nebo hesla uložená ve službě Azure Key Vault jako tajný klíč

- Možnost 3: Instanční objekt uložený ve službě Azure Key Vault jako tajný klíč

Důležité

Pokud chcete zkontrolovat zdroje dat prostřednictvím služby Azure Private Link v Microsoft Purview, musíte nasadit místní prostředí Integration Runtime a použít klíč účtu/ ověřování SQL nebo instanční objekt z možností ověřování do zdrojů dat.

Tip

Pokud zdroj dat nemůže použít Azure Private Link, doporučujeme ke kontrole zdrojů dat použít spravovanou identitu Microsoft Purview. V takovém případě musíte povolit veřejný přístup v nastavení brány firewall účtu Microsoft Purview.

Ukládání tajných kódů ve službě Azure Key Vault

Do cílové zóny správy dat a předplatných cílové zóny dat se nasadí několik prostředků služby Azure Key Vault. Prostředky služby Azure Key Vault ukládají tajné kódy související se zdroji dat metadat v cílové zóně správy dat a zdrojích dat. Příkladem zdroje dat je Azure SQL Database využívaná službou Azure Data Factory. Nebo Azure Database for MySQL používané pracovními prostory Databricks v cílové zóně dat.

Připojení cílových zónách azure key vaults do účtu Microsoft Purview

Microsoft Purview může používat tajné kódy a přihlašovací údaje uložené v trezorech klíčů Azure. Dají se použít jenom v případě, že vytvoříte připojení služby Azure Key Vault v rámci účtu Microsoft Purview a tajný kód se zaregistruje. Po přidání nové cílové zóny dat musíte vytvořit nové připojení služby Azure Key Vault v rámci účtu Microsoft Purview. Připojení je přidružení prostředku Azure Key Vaultu 1:1 s účtem Microsoft Purview. Umožní vytvoření přihlašovacích údajů v účtu Microsoft Purview na základě tajných kódů uložených ve službě Azure Key Vault.

Další informace najdete v tématu Vytvoření připojení ke službě Azure Key Vault v účtu Microsoft Purview.

Tip

Odeberte všechny nepoužívané trezory klíčů Azure, abyste minimalizovali připojení služby Key Vault.

Vytvoření přihlašovacích údajů v Microsoft Purview

Pro konkrétní scénáře můžete vyžadovat nastavení přihlašovacích údajů pomocí tajného klíče trezoru klíčů:

- Pokud chcete zkontrolovat všechny zdroje dat, ve kterých se spravovaná identita Microsoft Purview nedá použít jako metoda ověřování.

- Pokud chcete zkontrolovat všechny zdroje dat pomocí místního prostředí Integration Runtime, musí být podporované typy ověřování, jako jsou klíče účtu, ověřování SQL (heslo) nebo instanční objekt, uloženy v přihlašovacích údajích.

- Pokud chcete kontrolovat zdroje dat pomocí privátního koncového bodu pro příjem dat.

- Pokud chcete zkontrolovat zdroje dat, které jsou uvnitř virtuálního počítače nebo v místním prostředí.

Před vytvořením přihlašovacích údajů v Microsoft Purview musí mít váš účet Microsoft Purview přístup k tajným kódům služby Azure Key Vault. Pomocí zásad přístupu ke službě Azure Key Vault nebo řízení přístupu na základě role (RBAC) udělte identitě spravované služby (MSI) Microsoft Purview požadovaný přístup. Další informace o udělení přístupu MSI Microsoft Purview ke službě Azure Key Vault a vytvoření přihlašovacích údajů v Microsoft Purview najdete v tématu Přihlašovací údaje pro ověřování zdroje v Microsoft Purview.

Role Microsoft Purview a řízení přístupu

Microsoft Purview má několik předdefinovaných rolí, jako je čtenář dat, kurátor dat, správce kolekce, správce zdrojů dat a autor zásad pro správu roviny dat, které je možné kombinovat a poskytovat tak více oprávnění. Role Čtenář dat je například určená pro role, jako jsou správci dat, správci dat a vedoucí pracovníci zabezpečení, kteří vyžadují přístup k datovým aktivům jen pro čtení. Datová aktiva můžou zahrnovat klasifikace, rodokmen prostřednictvím možností vyhledávání a sestav dostupných v Microsoft Purview.

Po dokončení nasazení cílové zóny správy dat použijte model s nejnižšími oprávněními k poskytování přístupu k zobrazení nebo správě metadat v Microsoft Purview.

Důležité

Role roviny dat Microsoft Purview se musí spravovat na portálu zásad správného řízení Microsoft Purview nebo přímo pomocí rozhraní API.

Další informace o rolích Microsoft Purview najdete v tématu Řízení přístupu v rovině dat Microsoft Purview.

Doporučené role Microsoft Purview

Projděte si následující seznam osob zapojených do nasazení analýzy v cloudovém měřítku. Přiřaďte je relevantním rolím Microsoft Purview, aby mohli přispět k úspěchu nasazení:

| Osoba | Role | Doporučená role Microsoft Purview |

|---|---|---|

| Vlastníci produktů | Vlastníci produktů používají Azure k transformaci řešení, zajištění flexibility pro firmu a optimalizaci obchodních procesů. | Čtenář dat |

| Architekti řešení | Definujte řešení, která se mají řídit přes hranice podnikové obchodní sítě. Naučte se řešit diagnostiku, analýzu, návrh, nasazení a integraci služeb Azure. | |

| Vývojáři a technici DevOps | Návrh, sestavování, nasazování, testování a udržování procesu kontinuální integrace a doručování pomocí Azure DevOps nebo GitHubu | Nelze použít |

| Technici zabezpečení | Pomocí osvědčených postupů můžete svým týmům umožnit návrh a implementaci zabezpečené infrastruktury v Azure. | |

| Technické a obchodní manažeři | Vytvořte celkový přehled o službách Azure. Řízení nákladů na cloud a optimalizace provozu a flexibility vašeho týmu | Nelze použít |

| Rozhodovací pracovníci a podnikoví uživatelé | Pomocí Azure můžete získat přístup k přehledům, které je možné provést, a očekáváme, že se doručí ve nejrelevavantnější podobě. K optimalizaci obchodních procesů použijte umělou inteligenci vloženou v existujících řešeních. | Čtenář dat |

| Správci dat | Zodpovídá za zřizování a správu přístupu k datovým prostředkům. | Čtenář dat nebo kurátor dat |

| Datoví analytici a výkonoví analytici | Pomocí Azure můžete zjišťovat a sdílet nové přehledy z existujících datových prostředků nebo ad hoc dat. Vytváření transformací umělé inteligence jedním kliknutím, využívání předem připravených modelů a snadné generování modelů strojového učení | |

| Datoví architekti | Využijte Azure k vytváření, integraci a správě produktů pro data a analýzy. Pokud je to možné, vytvořte aplikace a řešení s podporou umělé inteligence. | |

| Datoví vědci pro občany | Vytváření modelů strojového učení prostřednictvím výkonných vizuálních nástrojů, nástrojů pro přetahování bez kódu, kde není potřeba kódování | |

| Odborníci na data | Využijte upřednostňované nástroje a architektury strojového učení k vytváření škálovatelných řešení pro datové vědy. Urychlete kompletní životní cyklus strojového učení. | |

| Technici strojového učení | Povolte správné procesy a infrastrukturu pro snadné nasazení modelu a správu modelů. |

Další informace o rolích dat najdete v tématu Role a týmy.

Další kroky

Azure Machine Učení jako datový produkt pro analýzy v cloudovém měřítku