Monitorování integrity souborů pomocí agenta Log Analytics

Aby agent Log Analytics zajistil monitorování integrity souborů (FIM), nahraje data do pracovního prostoru služby Log Analytics. Porovnáním aktuálního stavu těchto položek se stavem během předchozí kontroly vás FIM upozorní, pokud byly provedeny podezřelé změny.

Poznámka:

Vzhledem k tomu, že agent Log Analytics (označovaný také jako MMA) je nastavený na vyřazení z provozu v srpnu 2024, budou všechny funkce Defenderu pro servery, které na ní aktuálně závisejí, včetně funkcí popsaných na této stránce, k dispozici prostřednictvím integrace microsoft Defenderu pro koncové body nebo kontroly bez agentů před datem vyřazení z provozu. Další informace o roadmapě jednotlivých funkcí, které jsou aktuálně závislé na agentu Log Analytics, najdete v tomto oznámení.

V tomto článku se naučíte:

- Povolení monitorování integrity souborů pomocí agenta Log Analytics

- Zakázání monitorování integrity souborů

- Monitorování pracovních prostorů, entit a souborů

- Porovnání standardních hodnot pomocí monitorování integrity souborů

Poznámka:

Monitorování integrity souborů může na monitorovaných SQL Serverech vytvořit následující účet: NT Service\HealthService

Pokud účet odstraníte, automaticky se vytvoří znovu.

Dostupnost

| Aspekt | Detaily |

|---|---|

| Stav vydání: | Všeobecná dostupnost (GA) |

| Ceny: | Vyžaduje Program Microsoft Defender for Servers Plan 2. FiM pomocí agenta Log Analytics nahraje data do pracovního prostoru služby Log Analytics. Poplatky za data se vztahují na základě množství dat, která nahrajete. Další informace najdete na stránce s cenami Log Analytics. |

| Požadované role a oprávnění: | Vlastník pracovního prostoru může FIM povolit nebo zakázat (další informace najdete v tématu Role Azure pro Log Analytics). Čtenář může zobrazit výsledky. |

| Mraky: | Podporuje se jenom v oblastech, kde je k dispozici řešení pro sledování změn ve službě Azure Automation. Viz Podporované oblasti pro propojený pracovní prostor služby Log Analytics. Přečtěte si další informace o sledování změn. |

Povolení monitorování integrity souborů pomocí agenta Log Analytics

FIM je k dispozici jenom na stránkách Defenderu for Cloud na webu Azure Portal. V současné době není k dispozici žádné rozhraní REST API pro práci s FIM.

V oblasti Rozšířené ochrany úloh na řídicím panelu Ochrany úloh vyberte Monitorování integrity souborů.

Pro každý pracovní prostor jsou k dispozici následující informace:

- Celkový počet změn, ke kterým došlo v posledním týdnu (pokud fim není v pracovním prostoru povolený, může se zobrazit pomlčka -).

- Celkový počet počítačů a virtuálníchpočítačůchch

- Zeměpisné umístění pracovního prostoru

- Předplatné Azure, ve které je pracovní prostor

Na této stránce můžete:

Přístup a zobrazení stavu a nastavení jednotlivých pracovních prostorů

Upgradujte pracovní prostor tak, aby používal vylepšené funkce zabezpečení. Tato ikona označuje, že pracovní prostor nebo předplatné nejsou chráněné pomocí programu Microsoft Defender for Servers. Abyste mohli používat funkce FIM, musí být vaše předplatné chráněné tímto plánem. Přečtěte si, jak povolit Defender for Servers.

Upgradujte pracovní prostor tak, aby používal vylepšené funkce zabezpečení. Tato ikona označuje, že pracovní prostor nebo předplatné nejsou chráněné pomocí programu Microsoft Defender for Servers. Abyste mohli používat funkce FIM, musí být vaše předplatné chráněné tímto plánem. Přečtěte si, jak povolit Defender for Servers. Povolte FIM na všech počítačích v pracovním prostoru a nakonfigurujte možnosti FIM. Tato ikona značí, že pro pracovní prostor není povolený FIM. Pokud tlačítko povolit nebo upgradovat neexistuje a místo je prázdné, znamená to, že FIM je už v pracovním prostoru povolené.

Povolte FIM na všech počítačích v pracovním prostoru a nakonfigurujte možnosti FIM. Tato ikona značí, že pro pracovní prostor není povolený FIM. Pokud tlačítko povolit nebo upgradovat neexistuje a místo je prázdné, znamená to, že FIM je už v pracovním prostoru povolené.

Vyberte POVOLIT. Zobrazí se podrobnosti o pracovním prostoru, včetně počtu počítačů s Windows a Linuxem v pracovním prostoru.

Uvedená jsou také doporučená nastavení pro Windows a Linux. Rozbalte soubory systému Windows, registr a soubory Linuxu a zobrazte úplný seznam doporučených položek.

Zrušte zaškrtnutí políček u všech doporučených entit, které fim nechcete monitorovat.

Výběrem možnosti Použít monitorování integrity souborů povolte FIM.

Nastavení můžete kdykoli změnit. Přečtěte si další informace o úpravách monitorovaných entit.

Zakázání monitorování integrity souborů

Monitorování integrity souborů využívá ke sledování a identifikaci změn ve vašem prostředí řešení Azure Change Tracking. Zakázáním FIM odeberete řešení Change Tracking z vybraného pracovního prostoru.

Zakázání FIM:

Na řídicím panelu Monitorování integrity souborů pro pracovní prostor vyberte Zakázat.

Vyberte Odstranit.

Monitorování pracovních prostorů, entit a souborů

Audit monitorovaných pracovních prostorů

Řídicí panel monitorování integrity souborů se zobrazuje pro pracovní prostory, ve kterých je povolené FIM. Řídicí panel FIM se otevře po povolení FIM v pracovním prostoru nebo při výběru pracovního prostoru v okně monitorování integrity souboru, které už má povolené FIM.

Řídicí panel FIM pro pracovní prostor zobrazuje následující podrobnosti:

- Celkový počet počítačů připojených k pracovnímu prostoru

- Celkový počet změn, ke kterým došlo během vybraného časového období

- Rozpis typu změn (soubory, registr)

- Rozpis kategorie změn (změněno, přidáno, odebráno)

Výběrem možnosti Filtr v horní části řídicího panelu můžete změnit časové období, pro které se změny zobrazují.

Na kartě Servery jsou uvedeny počítače, které se hlásí do tohoto pracovního prostoru. Pro každý počítač se zobrazí seznam řídicích panelů:

- Celkové změny, ke kterým došlo během vybraného časového období

- Rozpis celkových změn při změnách souboru nebo změn registru

Když vyberete počítač, zobrazí se dotaz spolu s výsledky, které identifikují změny provedené během vybraného časového období počítače. Pokud chcete získat další informace, můžete tuto změnu rozšířit.

Na kartě Změny (viz níže) jsou uvedeny všechny změny pracovního prostoru během vybraného časového období. Pro každou změněnou entitu zobrazí řídicí panel seznam:

- Počítač, na který došlo ke změně

- Typ změny (registr nebo soubor)

- Kategorie změny (změněno, přidáno, odebráno)

- Datum a čas změny

Změny podrobností se otevře, když zadáte změnu do vyhledávacího pole nebo vyberete entitu uvedenou na kartě Změny .

Úprava monitorovaných entit

Na řídicím panelu Monitorování integrity souborů pro pracovní prostor vyberte Nastavení z panelu nástrojů.

Otevře se konfigurace pracovního prostoru s kartami pro každý typ prvku, který lze monitorovat:

- Registr Systému Windows

- Soubory Windows

- Soubory Linuxu

- Obsah souboru

- Služby systému Windows

Každá karta obsahuje seznam entit, které můžete upravit v dané kategorii. Pro každou uvedenou entitu Defender for Cloud identifikuje, jestli je fiM povolené (true) nebo není povolené (false). Upravte entitu a povolte nebo zakažte FIM.

Vyberte položku z jedné z karet a upravte všechna dostupná pole v podokně Upravit pro sledování změn . K dispozici jsou následující možnosti:

- Povolení (True) nebo zakázání monitorování integrity souborů (False)

- Zadejte nebo změňte název entity.

- Zadejte nebo změňte hodnotu nebo cestu.

- Odstranění entity

Zahoďte nebo uložte změny.

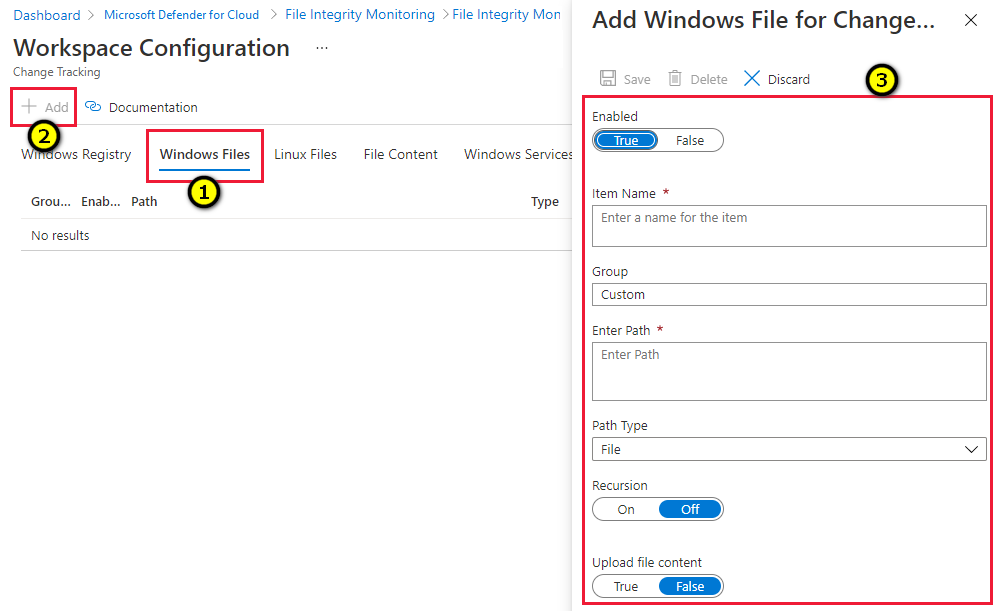

Přidání nové entity pro monitorování

Na řídicím panelu Monitorování integrity souborů pro pracovní prostor vyberte Nastavení z panelu nástrojů.

Otevře se konfigurace pracovního prostoru.

V konfiguraci pracovního prostoru:

Vyberte Přidat. Otevře se doplněk Change Tracking .

Podle potřeby vložte potřebné informace a vyberte Uložit.

Monitorování složek a cest pomocí zástupných znaků

Použití zástupných znaků ke zjednodušení sledování napříč adresáři Při konfiguraci monitorování složek pomocí zástupných znaků platí následující pravidla:

- Pro sledování více souborů se vyžadují zástupné cardy.

- Zástupné cardy lze použít pouze v posledním segmentu cesty, například

C:\folder\filenebo/etc/*.conf - Pokud proměnná prostředí obsahuje cestu, která není platná, ověření proběhne úspěšně, ale cesta selže při spuštění inventáře.

- Při nastavování cesty se vyhněte obecným cestám, jako

c:\*.*je například , což vede k příliš velkému počtu procházení složek.

Porovnání standardních hodnot s využitím monitorování Integrity souborů

Monitorování integrity souborů (FIM) vás informuje, když dojde ke změnám citlivých oblastí ve vašich prostředcích, abyste mohli prozkoumat a řešit neoprávněnou aktivitu. FIM monitoruje soubory Windows, registry Windows a linuxové soubory.

Povolení integrovaných rekurzivních kontrol registru

Výchozí nastavení registru FIM poskytuje pohodlný způsob, jak monitorovat rekurzivní změny v rámci běžných oblastí zabezpečení. Nežádoucí osoba může například nakonfigurovat skript, který se má spustit v LOCAL_SYSTEM kontextu konfigurací spuštění při spuštění nebo vypnutí. Pokud chcete monitorovat změny tohoto typu, povolte integrovanou kontrolu.

Poznámka:

Rekurzivní kontroly platí pouze pro doporučené podregistry zabezpečení, a ne pro vlastní cesty registru.

Přidání vlastní kontroly registru

Směrné plány FIM začínají tím, že identifikují charakteristiky známého dobrého stavu operačního systému a podpůrné aplikace. V tomto příkladu se zaměříme na konfigurace zásad hesel pro Windows Server 2008 a vyšší.

| Název zásady | Nastavení registru |

|---|---|

| Řadič domény: Nepovolit změnu hesla účtu počítače | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RefusePasswordChange |

| Člen domény: Vždy digitálně zašifrovat nebo podepsat data zabezpečeného kanálu | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RequireSignOrSeal |

| Člen domény: Je-li možno, digitálně zašifrovat data zabezpečeného kanálu | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\SealSecureChannel |

| Člen domény: Je-li možno, digitálně podepsat data zabezpečeného kanálu | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\SignSecureChannel |

| Člen domény: Nepovolit změnu hesla účtu počítače | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\DisablePasswordChange |

| Člen domény: Maximální doba platnosti hesla účtu počítače | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\MaximumPasswordAge |

| Člen domény: Vyžadovat silný klíč relace (Windows 2000 nebo vyšší) | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RequireStrongKey |

| Zabezpečení sítě: Omezení protokolu NTLM: Ověřování NTLM v této doméně | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RestrictNTLMInDomain |

| Zabezpečení sítě: Omezit protokol NTLM: Přidat výjimky pro servery v této doméně | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\DCAllowedNTLMServers |

| Zabezpečení sítě: Omezení protokolu NTLM: Audit ověřování NTLM v této doméně | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\AuditNTLMInDomain |

Poznámka:

Další informace o nastavení registru podporovaných různými verzemi operačního systému najdete v referenční tabulce zásad skupiny Nastavení.

Konfigurace FIM pro monitorování standardních hodnot registru:

V okně Přidat registr systému Windows pro sledování změn vyberte textové pole Klíč registru systému Windows.

Zadejte následující klíč registru:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters

Sledování změn souborů Windows

V okně Přidat soubor systému Windows pro sledování změn zadejte do textového pole Zadat cestu složku obsahující soubory, které chcete sledovat. V příkladu na následujícím obrázku se webová aplikace Contoso nachází v jednotce D:\ ve struktuře složek ContosWebApp .

Vytvořte vlastní položku souboru systému Windows zadáním názvu třídy nastavení, povolením rekurze a zadáním horní složky s příponou se zástupným znakem (*).

Načtení dat o změnách

Data monitorování integrity souborů se nacházejí v sadě tabulek Azure Log Analytics/ConfigurationChange.

Nastavte časový rozsah pro načtení souhrnu změn podle prostředku.

V následujícím příkladu načítáme všechny změny za posledních 14 dnů v kategoriích registru a souborů:

ConfigurationChange | where TimeGenerated > ago(14d) | where ConfigChangeType in ('Registry', 'Files') | summarize count() by Computer, ConfigChangeTypeZobrazení podrobností o změnách registru:

- Odeberte soubory z klauzule where .

- Odeberte řádek souhrnu a nahraďte ho klauzulí ordering:

ConfigurationChange | where TimeGenerated > ago(14d) | where ConfigChangeType in ('Registry') | order by Computer, RegistryKey

Sestavy je možné exportovat do souboru CSV pro archivaci nebo kanály do sestavy Power BI.

Další kroky

Další informace o defenderu pro cloud v:

- Nastavení zásad zabezpečení – Zjistěte, jak nakonfigurovat zásady zabezpečení pro předplatná a skupiny prostředků Azure.

- Správa doporučení zabezpečení – Zjistěte, jak vám doporučení pomáhají chránit vaše prostředky Azure.

- Blog o zabezpečení Azure – Získejte nejnovější novinky a informace o zabezpečení Azure.