Vygenerování ověřovacího tokenu

V tomto článku se dozvíte, jak vygenerovat ověřovací token instančního objektu, ověřovací token uživatele a obnovovací token uživatele.

Registrace aplikace pomocí Microsoft Entra ID

Pokud chcete zřídit Azure Data Manager pro energetickou platformu, musíte aplikaci zaregistrovat na stránce registrace aplikace na webu Azure Portal. K registraci aplikace můžete použít účet Microsoft nebo pracovní nebo školní účet. Postup konfigurace najdete v dokumentaci k registraci aplikace.

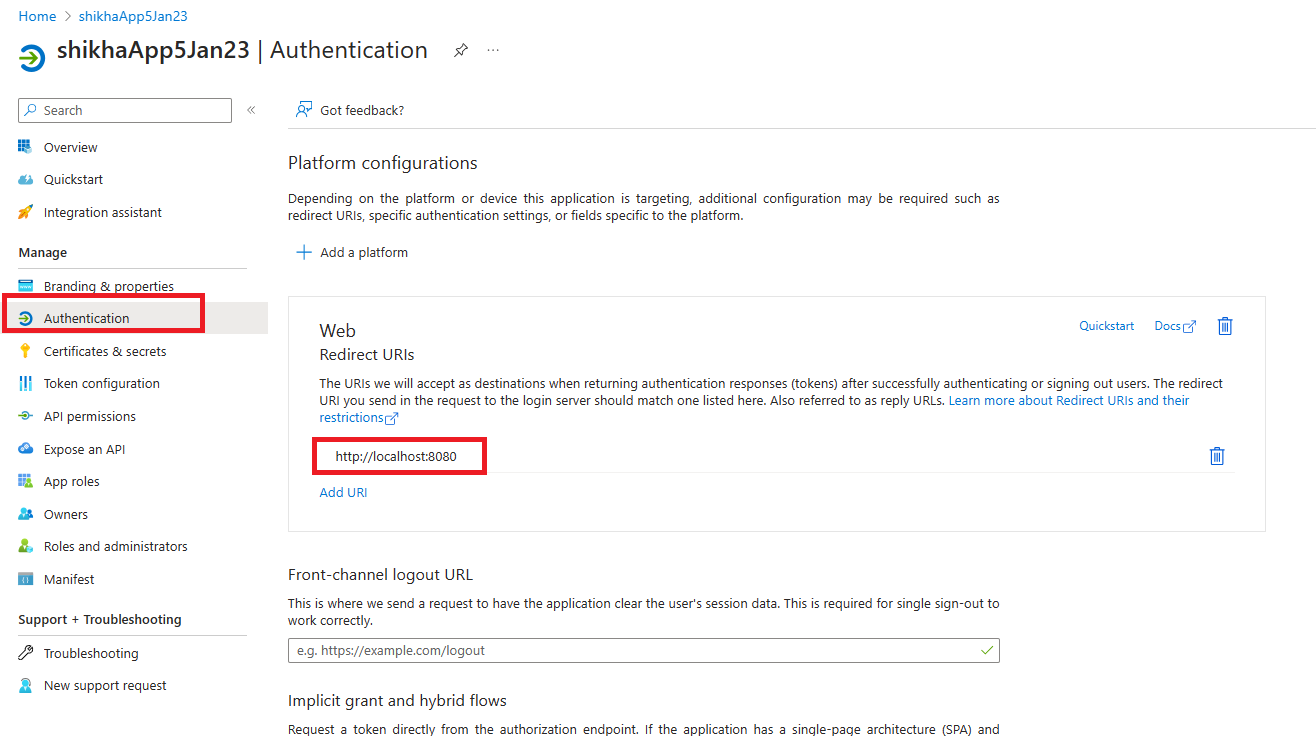

Pokud v části Přehled aplikace nejsou zadané žádné identifikátory URI přesměrování, můžete vybrat Přidat web platformy>, přidat

http://localhost:8080a vybrat Uložit.

Načtení parametrů

Parametry můžete najít také po registraci aplikace na webu Azure Portal.

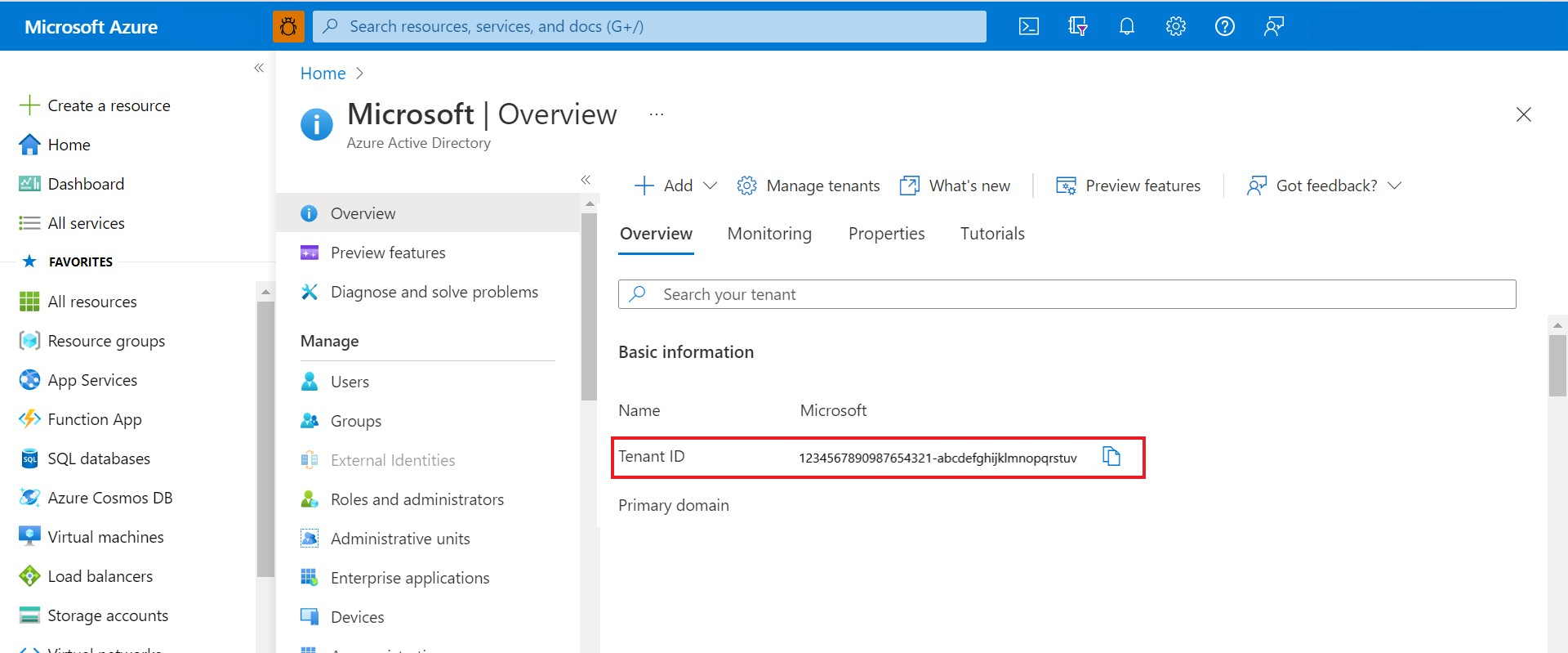

Vyhledání ID tenanta

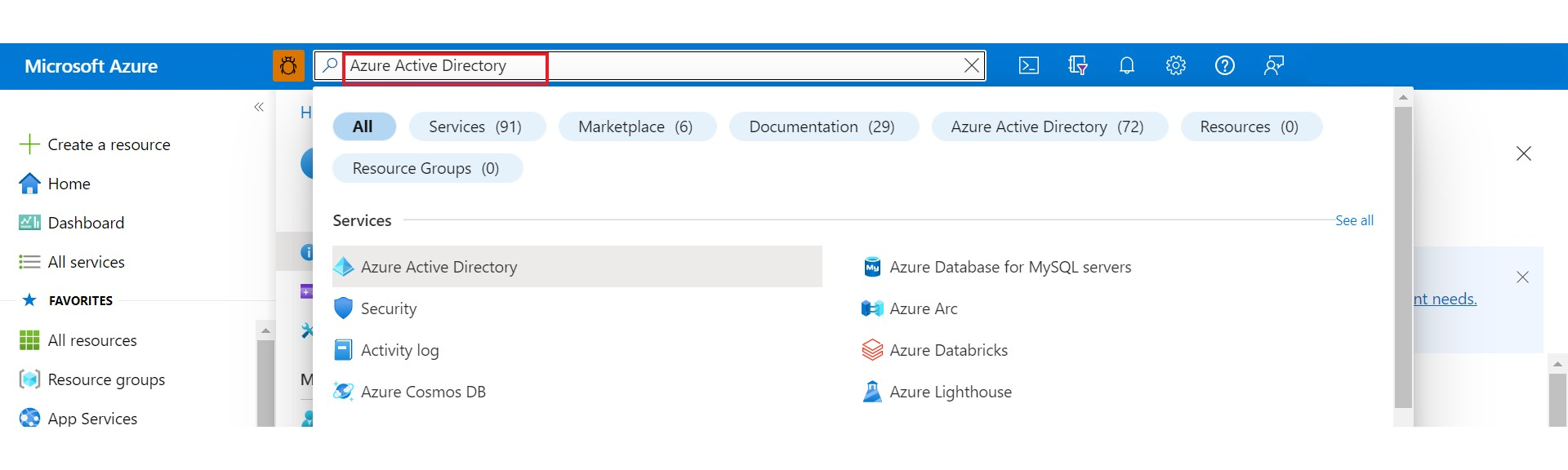

Přejděte na účet Microsoft Entra pro vaši organizaci. Id Microsoft Entra můžete vyhledat na panelu hledání na webu Azure Portal.

Na kartě Přehled v části Základní informace vyhledejte ID tenanta.

tenant-IDZkopírujte hodnotu a vložte ji do editoru, který se použije později.

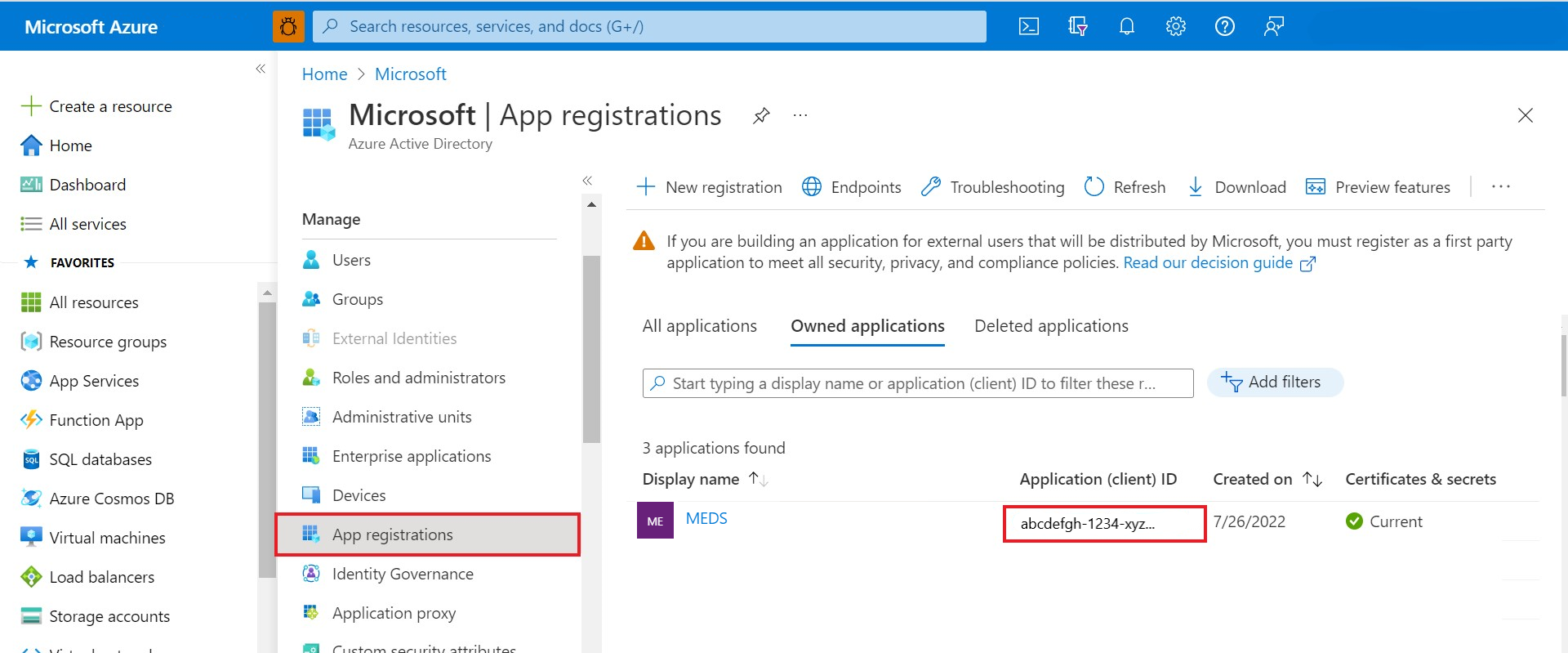

Vyhledání ID klienta

Je client-id stejná hodnota, jakou používáte k registraci aplikace během zřizování instance Azure Data Manageru pro energii. Často se označuje jako app-id.

Přejděte na stránku Přehled energie v Azure Data Manageru. V podokně Základy vyhledejte ID klienta.

client-idZkopírujte hodnotu a vložte ji do editoru, který se použije později.V současné době jedna instance Azure Data Manageru pro energii umožňuje

app-idjednu instanci přidružit k jedné instanci.Důležité

Předávaná

client-idjako hodnota ve voláních rozhraní API nároků musí být stejná jako ta, která se použila ke zřízení Azure Data Manageru pro energetické instance.

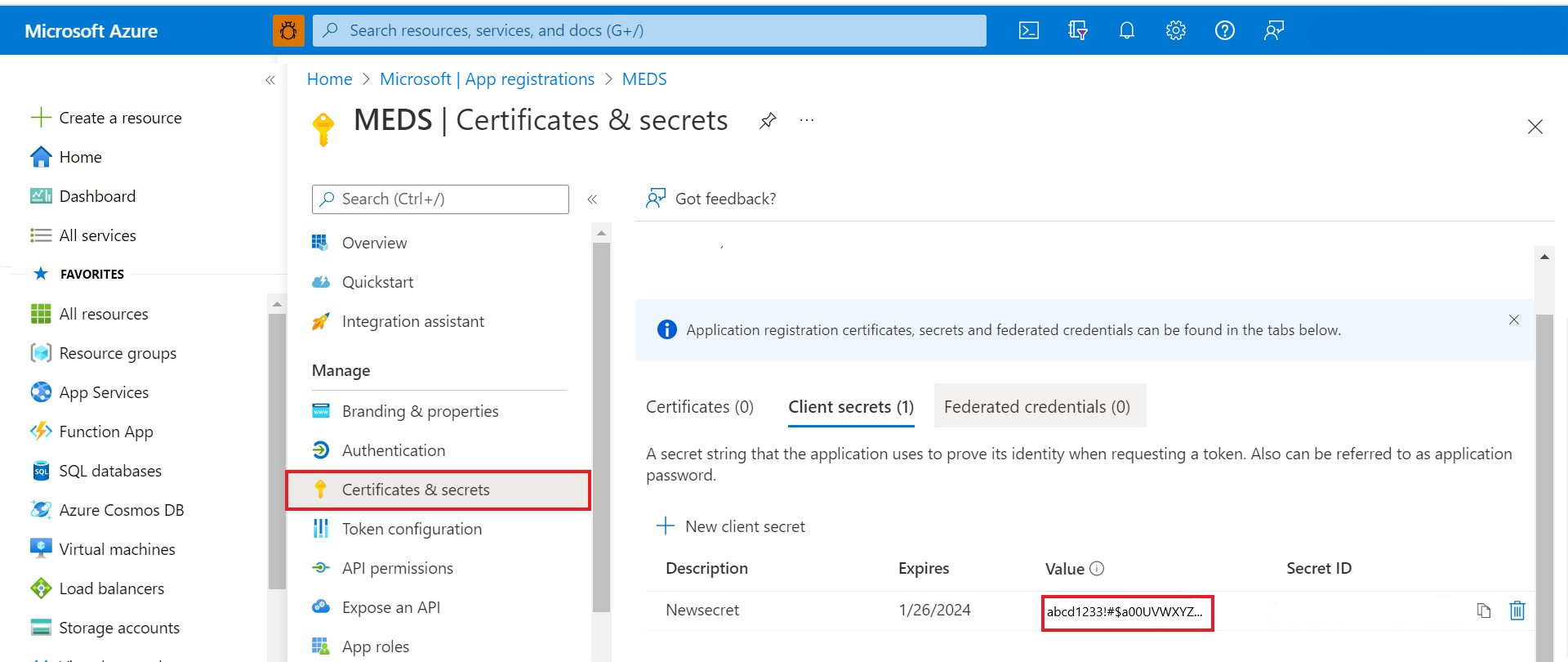

Vyhledání tajného klíče klienta

A client-secret je řetězcová hodnota, kterou může vaše aplikace použít místo certifikátu k identifikaci sebe sama. Někdy se označuje jako heslo aplikace.

Přejděte na Registrace aplikací.

V části Spravovat vyberte Certifikáty a tajné kódy.

Vyberte Nový tajný klíč klienta a vytvořte tajný klíč klienta pro ID klienta, které jste použili k vytvoření instance Azure Data Manageru pro energii.

Poznamenejte si hodnotu tajného klíče pro pozdější použití v kódu klientské aplikace.

Přístupový token

app-idsprávceclient-secretinfrastruktury má k instanci přístup.Upozornění

Nezapomeňte zaznamenat hodnotu tajného klíče. Tato hodnota tajného kódu se po opuštění této stránky pro vytvoření tajného klíče klienta nikdy nezobrazí.

Vyhledání identifikátoru URI pro přesměrování

Aplikace redirect-uri , ve které vaše aplikace odesílá a přijímá odpovědi na ověření. Musí přesně odpovídat jednomu z identifikátorů URI přesměrování, které jste zaregistrovali na portálu, s tím rozdílem, že musí být zakódovaná adresa URL.

- Přejděte na Registrace aplikací.

- V části Spravovat vyberte Ověřování.

- Načtěte

redirect-uriadresu URL (nebo adresu URL odpovědi) pro vaši aplikaci, aby přijímala odpovědi z ID Microsoft Entra.

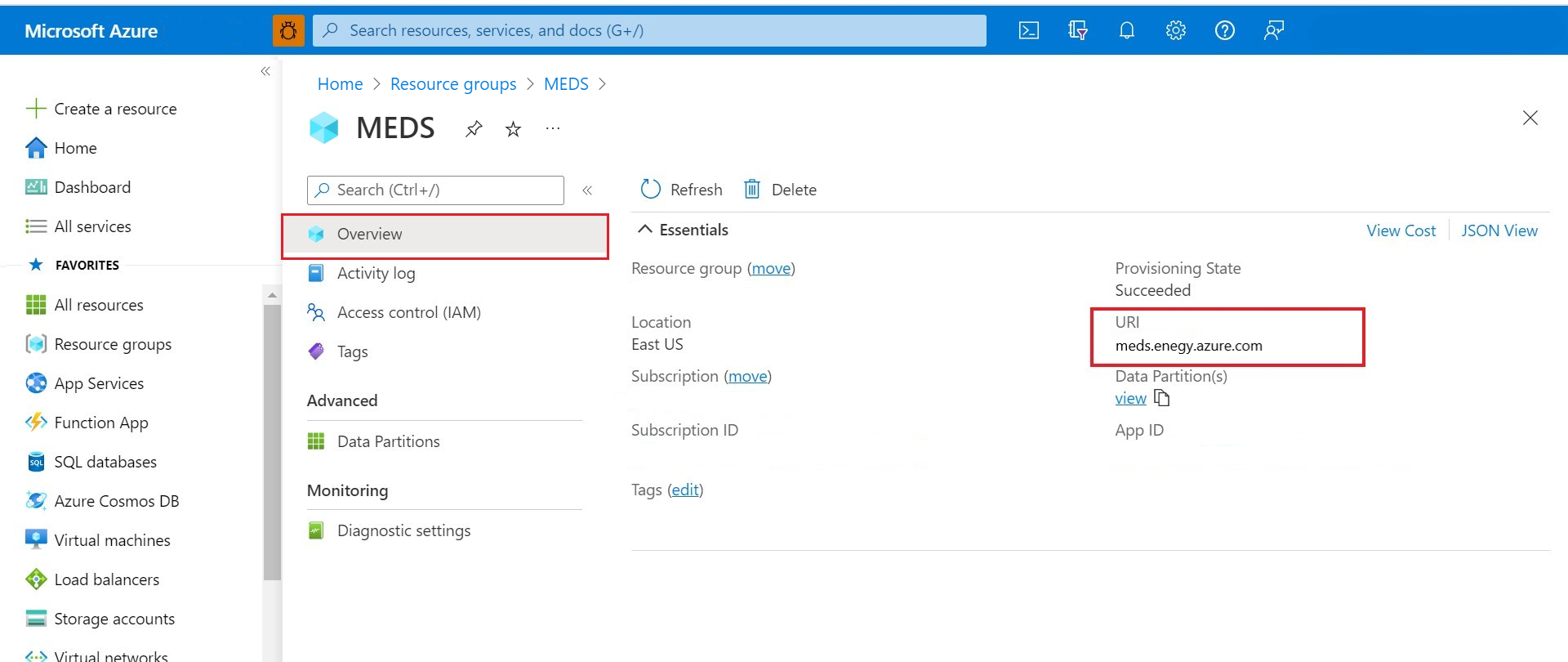

Vyhledání adresy URL adme pro instanci Azure Data Manageru pro energii

Vytvořte instanci Azure Data Manageru pro energii pomocí

client-idvygenerovaného výše.Na webu Azure Portal přejděte na stránku Přehled energie v Azure Data Manageru.

V podokně Základy zkopírujte identifikátor URI.

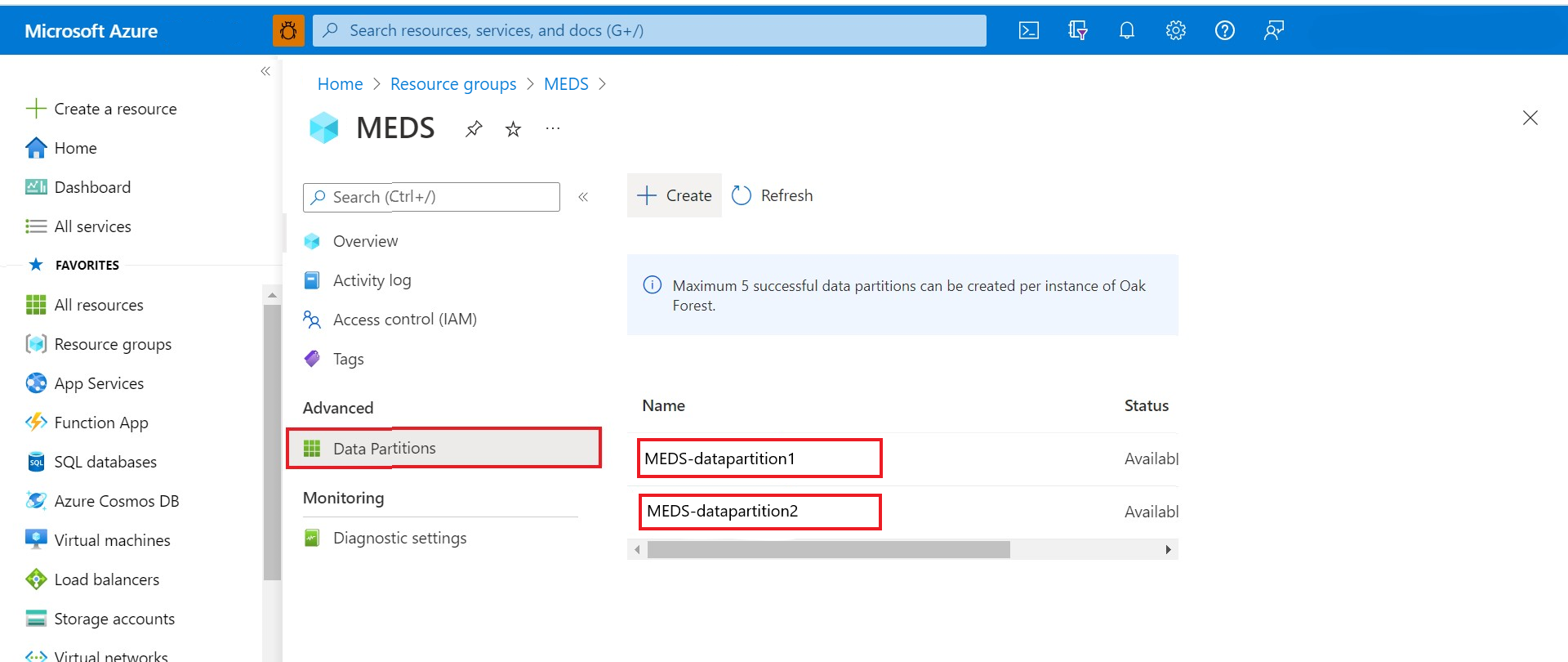

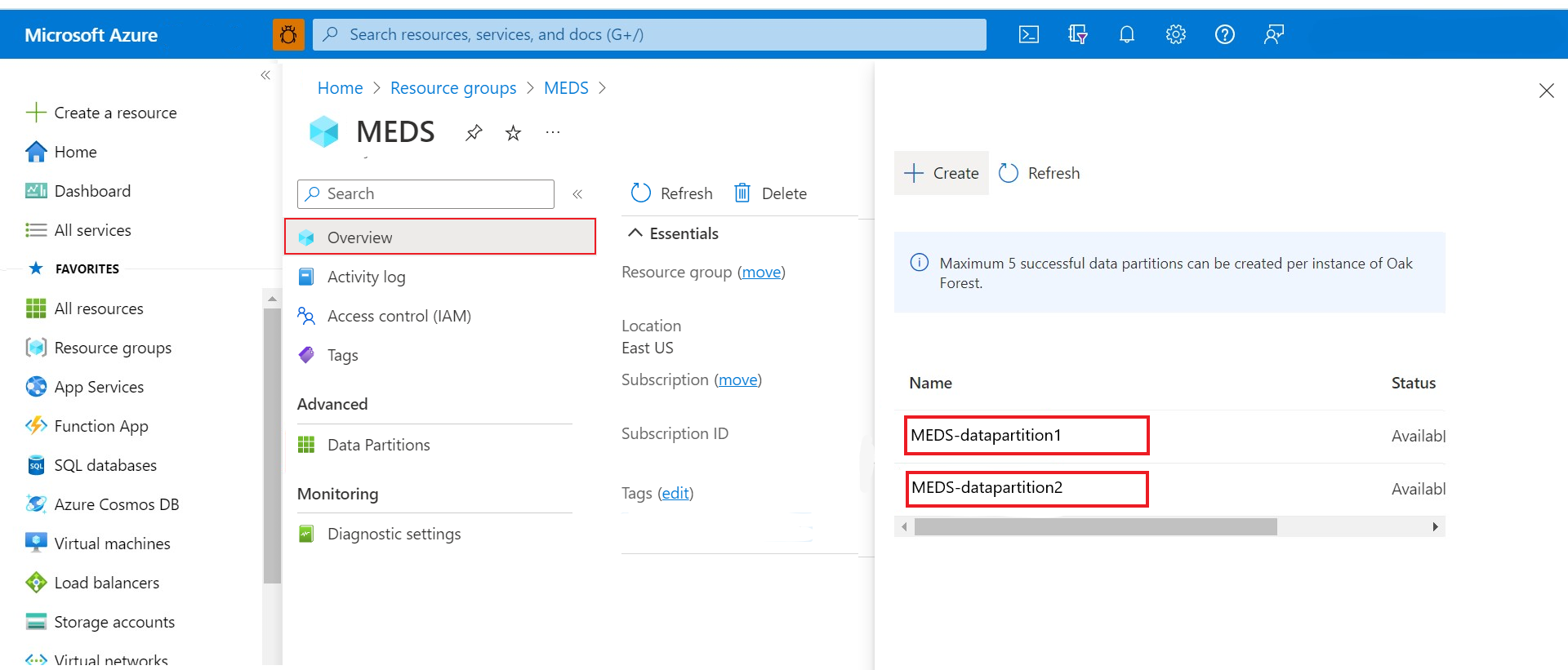

Vyhledání ID oddílu dat

Seznam datových oddílů v instanci Azure Data Manageru pro energii můžete získat dvěma způsoby.

Možnost 1: V části Upřesnit v uživatelském rozhraní Azure Data Manageru pro energii přejděte na položku nabídky Oddíly dat.

Možnost 2: V podokně Základy na stránce Přehled energie v Azure Data Manageru pod polem Oddíly dat vyberte zobrazení.

Vyhledání domény

Ve výchozím nastavení se jedná o domain dataservices.energy pro všechny instance Azure Data Manageru pro energii.

Vygenerování ověřovacího tokenu id klienta

Po nahrazení zástupných hodnot odpovídajícími hodnotami nalezenými dříve v předchozích krocích spusťte v Azure Cloud Bash následující příkaz curl. Přístupový token v odpovědi je client-id ověřovací token.

Formát požadavku

curl --location --request POST 'https://login.microsoftonline.com/<tenant-id>/oauth2/token' \

--header 'Content-Type: application/x-www-form-urlencoded' \

--data-urlencode 'grant_type=client_credentials' \

--data-urlencode 'scope=<client-id>.default' \

--data-urlencode 'client_id=<client-id>' \

--data-urlencode 'client_secret=<client-secret>' \

--data-urlencode 'resource=<client-id>'

Ukázková odpověď

{

"token_type": "Bearer",

"expires_in": 86399,

"ext_expires_in": 86399,

"access_token": "abcdefgh123456............."

}

Vygenerování ověřovacího tokenu uživatele

Generování ověřovacího tokenu uživatele je dvoustupňový proces.

Získání autorizačního kódu

Prvním krokem k získání přístupového tokenu pro mnoho toků OpenID Připojení (OIDC) a OAuth 2.0 je přesměrování uživatele na koncový bod Microsoft Identity Platform/authorize. Microsoft Entra ID uživatele podepíše a požádá o souhlas s oprávněními, která vaše aplikace požaduje. V toku udělení autorizačního kódu po získání souhlasu vrátí ID Microsoft Entra autorizační kód vaší aplikaci, kterou může uplatnit na koncovém bodu Microsoft Identity Platform /token pro přístupový token.

Připravte formát požadavku pomocí parametrů.

https://login.microsoftonline.com/<tenant-id>/oauth2/v2.0/authorize?client_id=<client-id> &response_type=code &redirect_uri=<redirect-uri> &response_mode=query &scope=<client-id>%2f.default&state=12345&sso_reload=truePo nahrazení parametrů můžete požadavek vložit do adresy URL libovolného prohlížeče a vybrat Enter.

Pokud ještě nejste přihlášení, přihlaste se k webu Azure Portal.

Možná uvidíte "Hmmm... Na tuto stránku se nemůže dostat" chybová zpráva v prohlížeči. Můžete ho ignorovat.

Prohlížeč se přesměruje na

http://localhost:8080/?code={authorization code}&state=...úspěšné ověření.Zkopírujte odpověď z řádku adres URL prohlížeče a načtěte text mezi

code=a&state.http://localhost:8080/?code=0.BRoAv4j5cvGGr0...au78f&state=12345&session....Nechte si to

authorization-codepo ruce pro budoucí použití.Parametr Popis code Autorizační kód, který aplikace požadovala. Aplikace může použít autorizační kód k vyžádání přístupového tokenu pro cílový prostředek. Autorizační kódy jsou krátkodobé. Obvykle vyprší po přibližně 10 minutách. state Pokud je v požadavku zahrnutý parametr stavu, měla by se v odpovědi zobrazit stejná hodnota. Aplikace by měla ověřit, že hodnoty stavu v požadavku a odpovědi jsou identické. Tato kontrola pomáhá detekovat útoky CSRF na klienta. session_state Jedinečná hodnota, která identifikuje aktuální relaci uživatele. Tato hodnota je IDENTIFIKÁTOR GUID, ale měla by být považována za neprůhlednou hodnotu, která byla předána bez vyšetření.

Upozorňující

Spuštění adresy URL v Nástroji Postman nebude fungovat, protože pro načtení tokenu vyžaduje další konfiguraci.

Získání ověřovacího tokenu a obnovovacího tokenu

Druhým krokem je získání ověřovacího tokenu a obnovovacího tokenu. Aplikace používá autorizační kód přijatý v předchozím kroku k vyžádání přístupového tokenu odesláním požadavku POST do koncového /token bodu.

Formát požadavku

curl -X POST -H "Content-Type: application/x-www-form-urlencoded" -d 'client_id=<client-id>

&scope=<client-id>%2f.default openid profile offline_access

&code=<authorization-code>

&redirect_uri=<redirect-uri>

&grant_type=authorization_code

&client_secret=<client-secret>' 'https://login.microsoftonline.com/<tenant-id>/oauth2/v2.0/token'

Ukázková odpověď

{

"token_type": "Bearer",

"scope": "User.Read profile openid email",

"expires_in": 4557,

"access_token": "eyJ0eXAiOiJKV1QiLCJub25jZSI6IkJuUXdJd0ZFc...",

"refresh_token": "0.ARoAv4j5cvGGr0GRqy180BHbR8lB8cvIWGtHpawGN..."

}

| Parametr | Popis |

|---|---|

| token_type | Označuje hodnotu typu tokenu. Jediným typem, který Microsoft Entra ID podporuje, je Bearer. |

| rozsah | Seznam oprávnění Microsoft Graphu oddělených mezerami, pro která je přístupový token platný. |

| expires_in | Jak dlouho je přístupový token platný (v sekundách). |

| access_token | Požadovaný přístupový token. Aplikace může tento token použít k volání Microsoft Graphu. |

| refresh_token | Obnovovací token OAuth 2.0 Aplikace může tento token použít k získání dodatečných přístupových tokenů po vypršení platnosti aktuálního přístupového tokenu. Obnovovací tokeny jsou dlouhodobé a dají se použít k zachování přístupu k prostředkům po delší dobu. |

Další informace o generování přístupového tokenu uživatele a použití obnovovacího tokenu k vygenerování nového přístupového tokenu najdete v tématu Generování obnovovacích tokenů.

OSDU® je ochranná známka the Open Group.

Další kroky

Další informace o tom, jak používat vygenerovaný obnovovací token, najdete tady: