Architektura služby OPC Vault

Důležité

Zatímco aktualizujeme tento článek, podívejte se na Azure Industrial IoT , kde najdete nejaktuálnější obsah.

Tento článek obsahuje přehled mikroslužeb OPC Vault a modulu IoT Edge trezoru OPC.

Aplikace OPC UA používají certifikáty instancí aplikace k zajištění zabezpečení na úrovni aplikace. Zabezpečené připojení se vytvoří pomocí asymetrické kryptografie, pro kterou certifikáty aplikace poskytují dvojici veřejného a privátního klíče. Certifikáty můžou být podepsané svým držitelem nebo podepsané certifikační autoritou (CA).

Aplikace OPC UA má seznam důvěryhodných certifikátů, které představují aplikace, kterým důvěřuje. Tyto certifikáty můžou být podepsané svým držitelem nebo podepsané certifikační autoritou, nebo můžou být kořenovou certifikační autoritou nebo pod certifikační autoritou. Pokud je důvěryhodný certifikát součástí většího řetězu certifikátů, aplikace důvěřuje všem certifikátům, které jsou zřetězený s certifikátem v seznamu důvěryhodnosti. To platí, pokud je možné ověřit celý řetěz certifikátů.

Hlavním rozdílem mezi důvěryhodností certifikátů podepsaných svým držitelem a důvěryhodností certifikátu certifikační autority je úsilí o instalaci potřebné k nasazení a zachování důvěryhodnosti. Existuje také další úsilí o hostování certifikační autority specifické pro společnost.

Pokud chcete distribuovat vztah důvěryhodnosti pro certifikáty podepsané svým držitelem pro více serverů s jednou klientskou aplikací, musíte nainstalovat všechny certifikáty serverových aplikací do seznamu důvěryhodnosti klientských aplikací. Kromě toho je nutné nainstalovat certifikát klientské aplikace na všechny seznamy důvěryhodnosti serverových aplikací. Toto administrativní úsilí je poměrně náročné a dokonce se zvyšuje, když budete muset zvážit životnost certifikátů a obnovit certifikáty.

Použití certifikační autority specifické pro společnost může výrazně zjednodušit správu důvěryhodnosti s více servery a klienty. V tomto případě správce vygeneruje certifikát instance aplikace podepsané certifikační autoritou jednou pro každý použitý klient a server. Certifikát certifikační autority je navíc nainstalovaný v každém seznamu důvěryhodnosti aplikací na všech serverech a klientech. V tomto přístupu je potřeba obnovit a nahradit pouze certifikáty s vypršenou platností a nahradit pro ovlivněné aplikace.

Služba správy certifikátů Azure Industrial IoT OPC UA pomáhá spravovat certifikační autoritu specifickou pro konkrétní společnost pro aplikace OPC UA. Tato služba je založená na mikroslužbě služby OPC Vault. OPC Vault poskytuje mikroslužbu pro hostování certifikační autority specifické pro společnost v zabezpečeném cloudu. Toto řešení je podporováno službami zabezpečenými službou Azure Active Directory (Azure AD), Azure Key Vault pomocí modulů hardwarového zabezpečení (HSM), Azure Cosmos DB a volitelně IoT Hub jako úložiště aplikací.

Mikroslužba OPC Vault je navržená tak, aby podporovala pracovní postup založený na rolích, kde správci zabezpečení a schvalovatelé s podpisovými právy v Azure Key Vault žádosti schvalují nebo odmítají.

Kvůli kompatibilitě se stávajícími řešeními OPC UA zahrnují služby podporu pro modul mikroslužby OPC Vaultu na hraničních zařízeních. Tím se implementuje rozhraní globálního serveru zjišťování OPC UA a správy certifikátů , které distribuují certifikáty a seznamy důvěryhodnosti podle části 12 specifikace.

Architektura

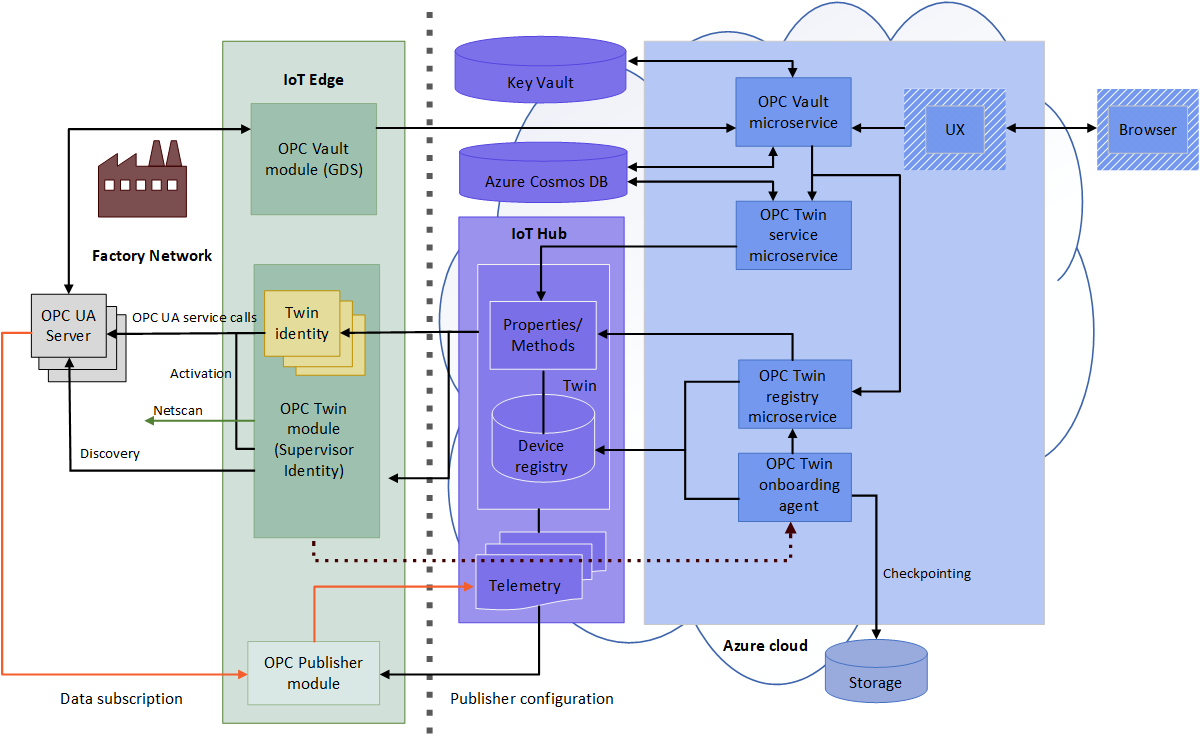

Architektura je založená na mikroslužbě služby OPC Vault s modulem OPC Vault IoT Edge pro síť továrny a webovým ukázkovým uživatelským rozhraním pro řízení pracovního postupu:

Mikroslužba služby OPC Vault

Mikroslužba služby OPC Vault se skládá z následujících rozhraní pro implementaci pracovního postupu pro distribuci a správu certifikační autority specifické pro společnost pro aplikace OPC UA.

Aplikace

- Aplikace OPC UA může být server nebo klient nebo obojí. OPC Vault v tomto případě slouží jako registrační autorita aplikace.

- Kromě základních operací pro registraci, aktualizaci a zrušení registrace aplikací existují také rozhraní pro vyhledání a dotazování aplikací pomocí vyhledávacích výrazů.

- Žádosti o certifikát musí odkazovat na platnou aplikaci, aby bylo možné zpracovat žádost a vydat podepsaný certifikát se všemi rozšířeními specifické pro OPC UA.

- Aplikační služba je podporována databází ve službě Azure Cosmos DB.

Skupina certifikátů

- Skupina certifikátů je entita, která ukládá kořenovou certifikační autoritu nebo dílčí certifikát certifikační autority, včetně privátního klíče pro podepsání certifikátů.

- Délka klíče RSA, délka hodnoty hash SHA-2 a životnost jsou konfigurovatelné pro certifikáty certifikační autority vystavitele i podepsané certifikáty aplikace.

- Certifikáty certifikační autority uložíte v Azure Key Vault s využitím HSM úrovně 140–2 FIPS. Privátní klíč nikdy neopustí zabezpečené úložiště, protože podepisování provádí operace Key Vault zabezpečená Azure AD.

- Certifikáty certifikační autority můžete prodloužit v průběhu času a nechat je v bezpečném úložišti kvůli historii Key Vault.

- Seznam odvolání pro každý certifikát certifikační autority je také uložen v Key Vault jako tajný klíč. Pokud je aplikace neregistrovaná, certifikát aplikace se také odvolá v seznamu odvolaných certifikátů (CRL) správcem.

- Můžete odvolat jednotlivé certifikáty a také dávkové certifikáty.

Žádost o certifikát

Žádost o certifikát implementuje pracovní postup pro vygenerování nové dvojice klíčů nebo podepsaného certifikátu pomocí žádosti o podepsání certifikátu (CSR) pro aplikaci OPC UA.

- Požadavek je uložen v databázi s doprovodnými informacemi, jako je předmět nebo CSR, a odkaz na aplikaci OPC UA.

- Obchodní logika ve službě ověří požadavek na informace uložené v databázi aplikace. Identifikátor URI aplikace v databázi musí například odpovídat identifikátoru URI aplikace v csr.

- Správce zabezpečení s podpisovými právy (tj. rolí Schvalovatele) žádost schválí nebo odmítne. Pokud je žádost schválena, vygeneruje se nový pár klíčů nebo podepsaný certifikát (nebo oba). Nový privátní klíč je bezpečně uložený v Key Vault a nový podepsaný veřejný certifikát se uloží do databáze žádostí o certifikát.

- Žadatel může dotazovat stav žádosti, dokud nebude schválen nebo odvolán. Pokud byla žádost schválena, je možné si privátní klíč a certifikát stáhnout a nainstalovat do úložiště certifikátů aplikace OPC UA.

- Žadatel teď může žádost přijmout, aby odstranil nepotřebné informace z databáze požadavku.

Po celou dobu životnosti podepsaného certifikátu může být aplikace odstraněna nebo může dojít k ohrožení klíče. V takovém případě může správce certifikační autority:

- Odstraňte aplikaci, která také odstraní všechny čekající a schválené žádosti o certifikát aplikace.

- Pokud se obnoví nebo zneškodní jenom klíč, odstraňte jenom jeden požadavek na certifikát.

Nyní jsou ohrožené schválené a přijaté žádosti o certifikáty jsou označené jako odstraněné.

Správce může pravidelně obnovovat seznam CRL certifikační autority vystavitele. V době obnovení se odvolají všechny odstraněné žádosti o certifikát a sériová čísla certifikátu se přidají do seznamu odvolaných seznamů CRL. Odvolané žádosti o certifikát jsou označené jako odvolané. V naléhavých událostech je možné odvolat také žádosti o jeden certifikát.

Nakonec jsou aktualizované seznamy CR k dispozici pro distribuci pro zúčastněné klienty a servery OPC UA.

Modul IoT Edge služby OPC Vault

Pokud chcete podporovat globální server zjišťování továrny, můžete nasadit modul OPC Vault na hraniční zařízení. Spusťte ji jako místní aplikaci .NET Core nebo ji spusťte v kontejneru Dockeru. Všimněte si, že kvůli nedostatku podpory ověřování Auth2 v aktuálním zásobníku OPC UA .NET Standard je funkce hraničního modulu OPC Vault omezena na roli Čtenář. Uživatel nemůže být zosobněný z hraničního modulu do mikroslužby pomocí standardního rozhraní OPC UA GDS.

Další kroky

Teď, když jste se dozvěděli o architektuře služby OPC Vault, můžete: