Nastavení jedné IP adresy pro jedno nebo více prostředí integrační služby v Azure Logic Apps

Důležité

31. srpna 2024 se prostředek ISE vyřadí z závislosti na službě Azure Cloud Services (classic), která současně vyřadí. Před datem vyřazení vyexportujte všechny aplikace logiky z isE do standardních aplikací logiky, abyste se vyhnuli přerušení služeb. Pracovní postupy standardních aplikací logiky běží v Azure Logic Apps s jedním tenantem a poskytují stejné funkce a další možnosti.

Od 1. listopadu 2022 už nemůžete vytvářet nové prostředky ISE. Prostředky ISE existující před tímto datem se však podporují do 31. srpna 2024. Další informace naleznete v následujících zdrojích:

- IsE Retirement – co potřebujete vědět

- Jednoklient a prostředí integrační služby pro Azure Logic Apps s jedním tenantem a více tenanty

- Ceny azure Logic Apps

- Export pracovních postupů ISE do standardní aplikace logiky

- Prostředí integračních služeb bude vyřazeno 31. srpna 2024 – přechod na Logic Apps Standard

- Model nasazení Cloud Services (Classic) se 31. srpna 2024 vyřazuje z provozu

Při práci s Azure Logic Apps můžete nastavit prostředí integrační služby (ISE) pro hostování aplikací logiky, které potřebují přístup k prostředkům ve virtuální síti Azure. Pokud máte více instancí ISE, které potřebují přístup k jiným koncovým bodům, které mají omezení PROTOKOLU IP, nasaďte do virtuální sítě službu Azure Firewall nebo síťové virtuální zařízení a směrujte odchozí provoz přes danou bránu firewall nebo síťové virtuální zařízení. Potom můžete mít všechny instance ISE ve virtuální síti, které používají jednu, veřejnou, statickou a předvídatelnou IP adresu ke komunikaci s cílovými systémy, které chcete. Tímto způsobem nemusíte nastavovat další otevření brány firewall v cílových systémech pro každou ise.

Toto téma ukazuje, jak směrovat odchozí provoz přes službu Azure Firewall, ale podobné koncepty můžete použít u síťového virtuálního zařízení, jako je brána firewall třetí strany z Azure Marketplace. I když se toto téma zaměřuje na nastavení pro více instancí ISE, můžete tento přístup použít také pro jeden isE, pokud váš scénář vyžaduje omezení počtu IP adres, které potřebují přístup. Zvažte, jestli jsou pro váš scénář vhodné další náklady na bránu firewall nebo virtuální síťové zařízení. Přečtěte si další informace o cenách služby Azure Firewall.

Požadavky

Brána firewall Azure, která běží ve stejné virtuální síti jako vaše prostředí ISE. Pokud bránu firewall nemáte, nejprve přidejte podsíť s názvem

AzureFirewallSubnetdo vaší virtuální sítě. Pak můžete vytvořit a nasadit bránu firewall ve virtuální síti.Směrovací tabulka Azure Pokud ho nemáte, vytvořte nejprve směrovací tabulku. Další informace o směrování najdete v tématu Směrování provozu virtuální sítě.

Nastavení směrovací tabulky

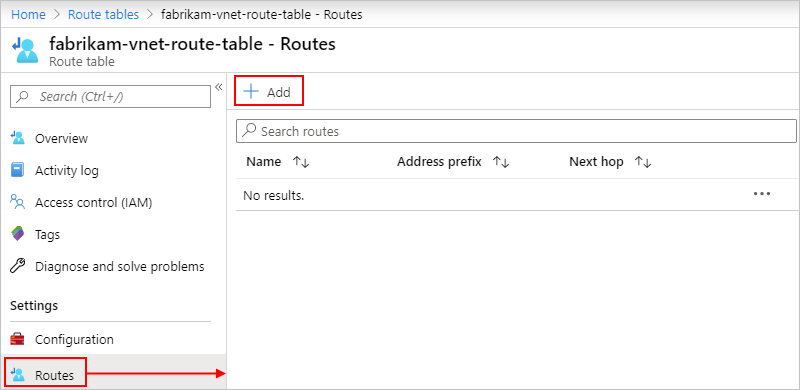

Na webu Azure Portal vyberte směrovací tabulku, například:

Pokud chcete přidat novou trasu, v nabídce směrovací tabulky vyberte Přidat trasy>.

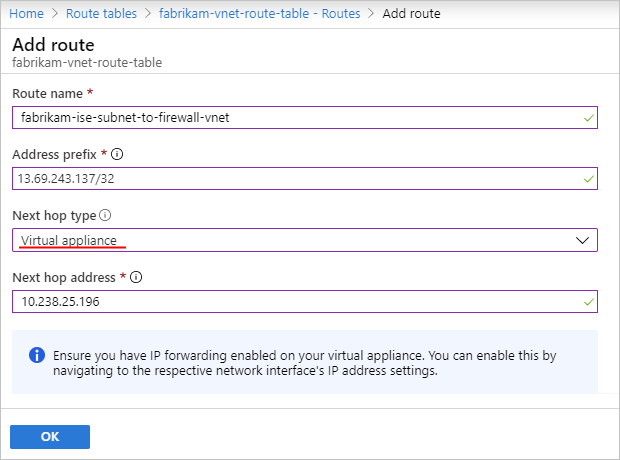

V podokně Přidat trasu nastavte novou trasu pravidlem, které určuje, že veškerý odchozí provoz do cílového systému se řídí tímto chováním:

Použije virtuální zařízení jako typ dalšího segmentu směrování.

Přejde na privátní IP adresu instance brány firewall jako adresu dalšího segmentu směrování.

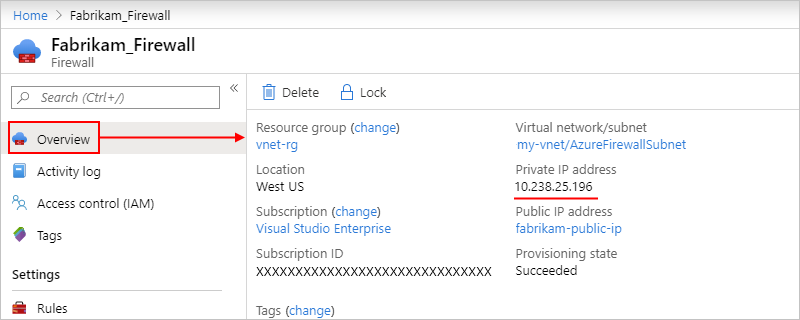

Pokud chcete tuto IP adresu najít, v nabídce brány firewall vyberte Přehled, najděte adresu v části Privátní IP adresa, například:

Tady je příklad, který ukazuje, jak by takové pravidlo mohlo vypadat:

Vlastnost Hodnota Popis Název trasy <unique-route-name> Jedinečný název trasy v směrovací tabulce Předpona adresy <cílová adresa> Předpona adresy cílového systému, kam chcete směrovat odchozí provoz. Ujistěte se, že pro tuto adresu používáte zápis CIDR (Classless Inter-Domain Routing). V tomto příkladu je tato předpona adresy určená pro server SFTP, který je popsán v části Nastavení pravidla sítě. Typ dalšího segmentu směrování Virtuální zařízení Typ směrování používaný odchozím provozem Adresa dalšího segmentu směrování <brána firewall – privátní IP adresa> Privátní IP adresa pro vaši bránu firewall

Nastavení pravidla sítě

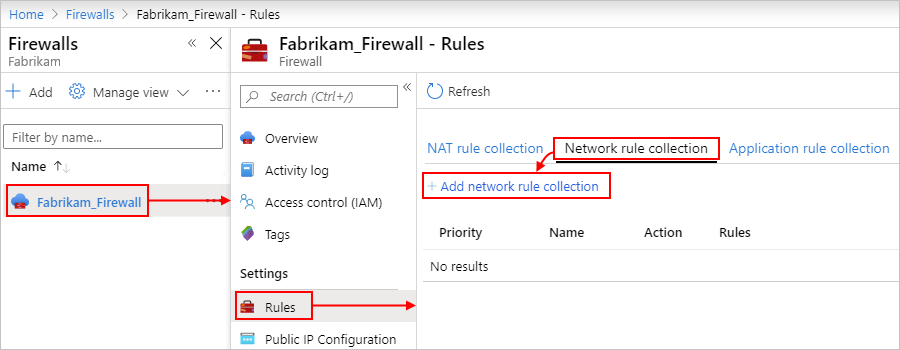

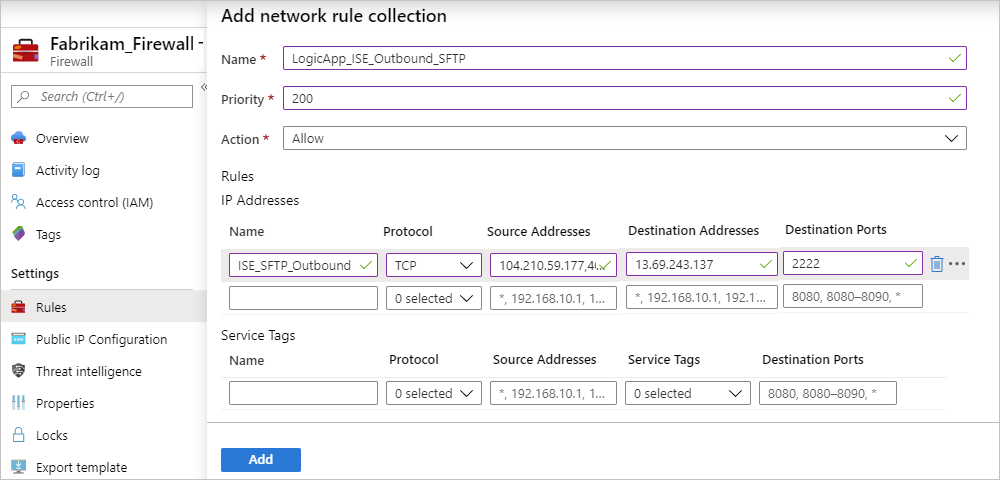

Na webu Azure Portal vyhledejte a vyberte bránu firewall. V nabídce brány firewall v části Nastavení vyberte Pravidla. V podokně pravidel vyberte kolekci>pravidel sítě Přidat kolekci pravidel sítě.

V kolekci přidejte pravidlo, které povoluje provoz do cílového systému.

Předpokládejme například, že máte aplikaci logiky, která běží v prostředí ISE a potřebuje komunikovat se serverem SFTP. Vytvoříte kolekci pravidel sítě s názvem

LogicApp_ISE_SFTP_Outbound, která obsahuje síťové pravidlo s názvemISE_SFTP_Outbound. Toto pravidlo povoluje provoz z IP adresy jakékoli podsítě, ve které je vaše isE spuštěná ve vaší virtuální síti, na cílový server SFTP pomocí privátní IP adresy vaší brány firewall.

Vlastnosti kolekce pravidel sítě

Vlastnost Hodnota Popis Jméno <network-rule-collection-name> Název kolekce pravidel sítě Priorita <priority-level> Pořadí priority, které se má použít pro spuštění kolekce pravidel. Další informace najdete v tématu Co jsou některé koncepty služby Azure Firewall? Akce Povolit Typ akce, který se má pro toto pravidlo provést Vlastnosti pravidla sítě

Vlastnost Hodnota Popis Jméno <název pravidla sítě> Název pravidla sítě Protokol <protokoly připojení> Protokoly připojení, které se mají použít. Pokud například používáte pravidla NSG, vyberte protokol TCP i UDP, nejen TCP. Zdrojové adresy <Adresy ise-podsítě> IP adresy podsítě, kde běží vaše isE a odkud pochází provoz z vaší aplikace logiky Cílové adresy <destination-IP-address> IP adresa cílového systému, kam chcete směrovat odchozí provoz. V tomto příkladu je tato IP adresa určená pro server SFTP. Cílové porty <cílové porty> Všechny porty, které cílový systém používá pro příchozí komunikaci Další informace o pravidlech sítě najdete v těchto článcích: