Ověřování Microsoft Entra pro flexibilní server Azure Database for MySQL

PLATÍ PRO: Flexibilní server Azure Database for MySQL

Flexibilní server Azure Database for MySQL

Ověřování Microsoft Entra je mechanismus připojení k flexibilnímu serveru Azure Database for MySQL pomocí identit definovaných v ID Microsoft Entra. Pomocí ověřování Microsoft Entra můžete spravovat identity uživatelů databáze a další služby Microsoft v centrálním umístění, což zjednodušuje správu oprávnění.

Zaměstnanecké výhody

- Jednotné ověřování uživatelů napříč službami Azure

- Správa zásad hesel a obměně hesel na jednom místě

- Více forem ověřování, které podporuje ID Microsoft Entra, což může eliminovat potřebu ukládat hesla

- Zákazníci můžou spravovat oprávnění k databázi pomocí externích skupin (Microsoft Entra ID).

- Ověřování Microsoft Entra používá uživatele databáze MySQL k ověřování identit na úrovni databáze.

- Podpora ověřování na základě tokenů pro aplikace připojující se k flexibilnímu serveru Azure Database for MySQL

Pomocí následujícího postupu nakonfigurujte a použijte ověřování Microsoft Entra.

Vyberte upřednostňovanou metodu ověřování pro přístup k flexibilnímu serveru. Ve výchozím nastavení je vybrané ověřování nastavené pouze na ověřování MySQL. Vyberte pouze ověřování Microsoft Entra nebo ověřování MySQL a Microsoft Entra a povolte ověřování Microsoft Entra.

Vyberte identitu spravovanou uživatelem (UMI) s následujícími oprávněními a nakonfigurujte ověřování Microsoft Entra:

- User.Read.All: Umožňuje přístup k informacím o uživateli Microsoft Entra.

- GroupMember.Read.All: Umožňuje přístup k informacím o skupině Microsoft Entra.

- Application.Read.ALL: Umožňuje přístup k informacím instančního objektu Microsoft Entra (aplikace).

Přidejte Správa Microsoft Entra. Může to být uživatelé nebo skupiny Microsoft Entra, kteří mají přístup k flexibilnímu serveru.

Vytvořte uživatele databáze v databázi namapované na identity Microsoft Entra.

Připojení do databáze načtením tokenu pro identitu Microsoft Entra a přihlášením.

Poznámka:

Podrobné pokyny ke konfiguraci ověřování Microsoft Entra s flexibilním serverem Azure Database for MySQL najdete v tématu Informace o nastavení ověřování Microsoft Entra pro flexibilní server Azure Database for MySQL

Architektura

Pro ověřování Microsoft Entra se vyžadují identity spravované uživatelem. Když je identita přiřazená uživatelem propojená s flexibilním serverem, poskytovatel prostředků spravované identity (MSRP) vydá certifikát interně s danou identitou. Po odstranění spravované identity se odpovídající instanční objekt automaticky odebere.

Služba pak použije spravovanou identitu k vyžádání přístupových tokenů pro služby, které podporují ověřování Microsoft Entra. Azure Database v současné době podporuje jenom spravovanou identitu přiřazenou uživatelem (UMI) pro flexibilní server Azure Database for MySQL. Další informace najdete v tématu Typy spravovaných identit v Azure.

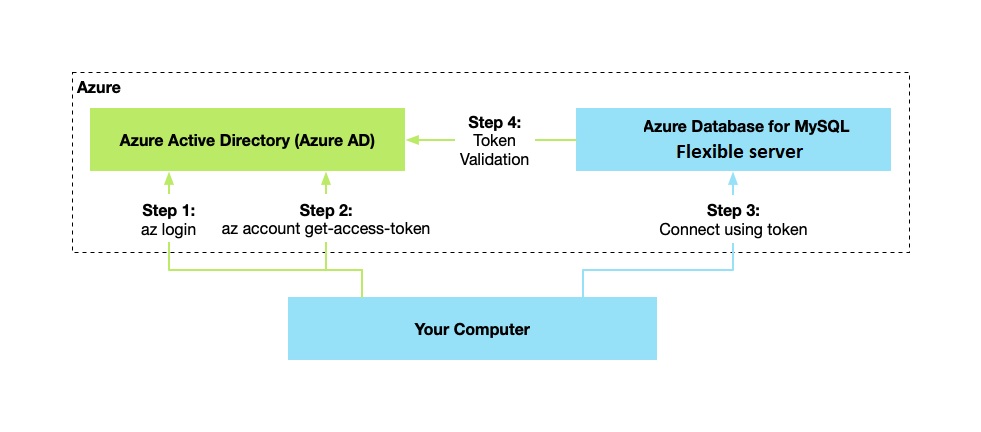

Následující základní diagram shrnuje fungování ověřování pomocí ověřování Microsoft Entra s flexibilním serverem Azure Database for MySQL. Šipky označují komunikační cesty.

- Vaše aplikace může požádat o token z koncového bodu identity služby Azure Instance Metadata Service.

- Když použijete ID klienta a certifikát, provede se volání microsoft Entra ID k vyžádání přístupového tokenu.

- Přístupový token JSON Web Token (JWT) je vrácen id Microsoft Entra. Vaše aplikace odešle přístupový token na volání flexibilního serveru.

- Flexibilní server ověří token pomocí ID Microsoft Entra.

Správa istrator – struktura

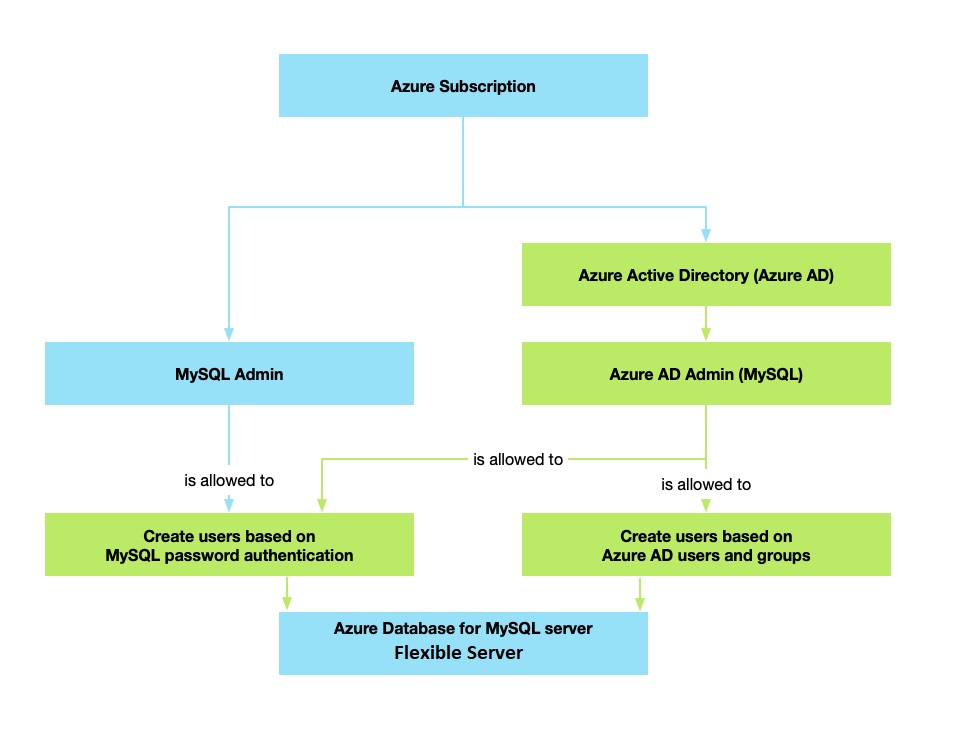

Při použití ověřování Microsoft Entra existují dva Správa istratorové účty pro flexibilní server Azure Database for MySQL: původní správce MySQL a správce Microsoft Entra.

Pouze správce založený na účtu Microsoft Entra může vytvořit prvního uživatele databáze microsoft Entra ID obsažené v uživatelské databázi. Přihlášení správce Microsoft Entra může být uživatel Microsoft Entra nebo skupina Microsoft Entra. Pokud je správcem účet skupiny, může ho používat libovolný člen skupiny a povolit pro flexibilní server několik správců Microsoft Entra. Použití skupinového účtu jako správce zlepšuje možnosti správy tím, že umožňuje centrálně přidávat a odebírat členy skupiny v Microsoft Entra ID beze změny uživatelů nebo oprávnění na flexibilním serveru. Současně je možné nakonfigurovat pouze jednoho správce Microsoft Entra (uživatele nebo skupiny).

Metody ověřování pro přístup k flexibilnímu serveru zahrnují:

Pouze ověřování MySQL – jedná se o výchozí možnost. Pro přístup k flexibilnímu serveru je možné použít pouze nativní ověřování MySQL s přihlášením a heslem MySQL.

Pouze ověřování Microsoft Entra – Nativní ověřování MySQL je zakázané a uživatelé se můžou ověřit pouze pomocí svého uživatele a tokenu Microsoft Entra. Pokud chcete tento režim povolit, parametr serveru aad_auth_only je nastavený na ZAPNUTO.

Ověřování pomocí MySQL a Microsoft Entra ID – Podporuje se nativní ověřování MySQL i ověřování Microsoft Entra. Pokud chcete tento režim povolit, parametr serveru aad_auth_only je nastavený na VYPNUTO.

Oprávnění

K tomu, aby rozhraní UMI mohl číst z Microsoft Graphu jako identitu serveru, jsou vyžadována následující oprávnění. Případně dejte UMI roli Čtenáři adresáře.

Důležité

Tato oprávnění může udělit pouze globální Správa istrator nebo privilegovaná role Správa istrator.

- User.Read.All: Umožňuje přístup k informacím o uživateli Microsoft Entra.

- GroupMember.Read.All: Umožňuje přístup k informacím o skupině Microsoft Entra.

- Application.Read.ALL: Umožňuje přístup k informacím instančního objektu Microsoft Entra (aplikace).

Pokyny k udělení a používání oprávnění najdete v tématu Přehled oprávnění Microsoft Graphu.

Jakmile udělíte oprávnění rozhraní UMI, povolí se pro všechny servery vytvořené pomocí UMI přiřazené jako identita serveru.

Ověření tokenu

Ověřování Microsoft Entra na flexibilním serveru Azure Database for MySQL zajišťuje, že uživatel existuje na serveru MySQL, a kontroluje platnost tokenu ověřením obsahu tokenu. Provede se následující postup ověření tokenu:

- Token je podepsaný ID Microsoft Entra a nebyl manipulován.

- Token vydal Microsoft Entra ID pro tenanta přidruženého k serveru.

- Platnost tokenu nevypršela.

- Token je určený pro prostředek flexibilního serveru (a ne pro jiný prostředek Azure).

Připojení s využitím identit Microsoft Entra

Ověřování Microsoft Entra podporuje následující metody připojení k databázi pomocí identit Microsoft Entra:

- Heslo Microsoft Entra

- Integrovaná aplikace Microsoft Entra

- Microsoft Entra Universal s MFA

- Použití certifikátů aplikací služby Active Directory nebo tajných klíčů klienta

- Spravovaná identita

Po ověření ve službě Active Directory načtete token. Tento token je vaše heslo pro přihlášení.

Poznámka:

Tato operace správy, například přidání nových uživatelů, je podporována pouze pro role uživatelů Microsoft Entra.

Poznámka:

Další informace o připojení pomocí tokenu Active Directory najdete v tématu Konfigurace a přihlášení pomocí Microsoft Entra ID pro flexibilní server Azure Database for MySQL.

Ostatní úvahy

Na flexibilní server můžete kdykoli nakonfigurovat pouze jednoho správce Microsoft Entra.

K flexibilnímu serveru se může nejprve připojit jenom správce Microsoft Entra pro MySQL pomocí účtu Microsoft Entra. Správce služby Active Directory může nakonfigurovat další uživatele databáze Microsoft Entra nebo skupinu Microsoft Entra. Pokud je správcem účet skupiny, může ho používat libovolný člen skupiny a povolit pro flexibilní server několik správců Microsoft Entra. Použití skupinového účtu jako správce zlepšuje možnosti správy tím, že umožňuje centrálně přidávat a odebírat členy skupiny v Microsoft Entra ID beze změny uživatelů nebo oprávnění na flexibilním serveru.

Pokud je uživatel odstraněn z Microsoft Entra ID, tento uživatel se už nemůže ověřit pomocí Microsoft Entra ID. Získání přístupového tokenu pro daného uživatele proto už není možné. I když je odpovídající uživatel stále v databázi, připojení k serveru s tímto uživatelem není možné.

Poznámka:

Přihlaste se pomocí odstraněného uživatele Microsoft Entra, dokud nevyprší platnost tokenu (až 60 minut od vystavování tokenu). Pokud odeberete uživatele z flexibilního serveru Azure Database for MySQL, bude tento přístup okamžitě odvolán.

Pokud je správce Microsoft Entra odebrán ze serveru, server už není přidružený k tenantovi Microsoft Entra, a proto jsou pro server zakázána všechna přihlášení Microsoft Entra. Přidání nového správce Microsoft Entra ze stejného tenanta znovu povolí přihlášení Microsoft Entra.

Flexibilní server odpovídá přístupovým tokenům flexibilního serveru Azure Database for MySQL pomocí jedinečného ID uživatele Microsoft Entra místo uživatelského jména. To znamená, že pokud se uživatel Microsoft Entra odstraní v Microsoft Entra ID a nový uživatel se vytvoří se stejným názvem, flexibilní server považuje jiný uživatel. Proto pokud je uživatel odstraněn z Microsoft Entra ID a pak se přidá nový uživatel se stejným názvem, nový uživatel se nemůže připojit s existujícím uživatelem.

Poznámka:

Předplatná flexibilního serveru s povoleným ověřováním Microsoft Entra se nedají přenést do jiného tenanta nebo adresáře.

Další kroky

- Informace o konfiguraci Microsoft Entra ID s flexibilním serverem Azure Database for MySQL najdete v tématu Nastavení ověřování Microsoft Entra pro flexibilní server Azure Database for MySQL.