Správa rolí Microsoft Entra na flexibilním serveru Azure Database for PostgreSQL

PLATÍ PRO: Flexibilní server Azure Database for PostgreSQL

Flexibilní server Azure Database for PostgreSQL

Tento článek popisuje, jak vytvořit databázové role s povoleným ID Microsoft Entra v rámci flexibilní instance serveru Azure Database for PostgreSQL.

Poznámka:

V této příručce se předpokládá, že jste už na instanci flexibilního serveru Azure Database for PostgreSQL povolili ověřování Microsoft Entra. Přečtěte si , jak nakonfigurovat ověřování Microsoft Entra.

Pokud se chcete dozvědět, jak vytvářet a spravovat uživatele předplatného Azure a jejich oprávnění, můžete navštívit článek řízení přístupu na základě role (Azure RBAC) Azure nebo si projít postup přizpůsobení rolí.

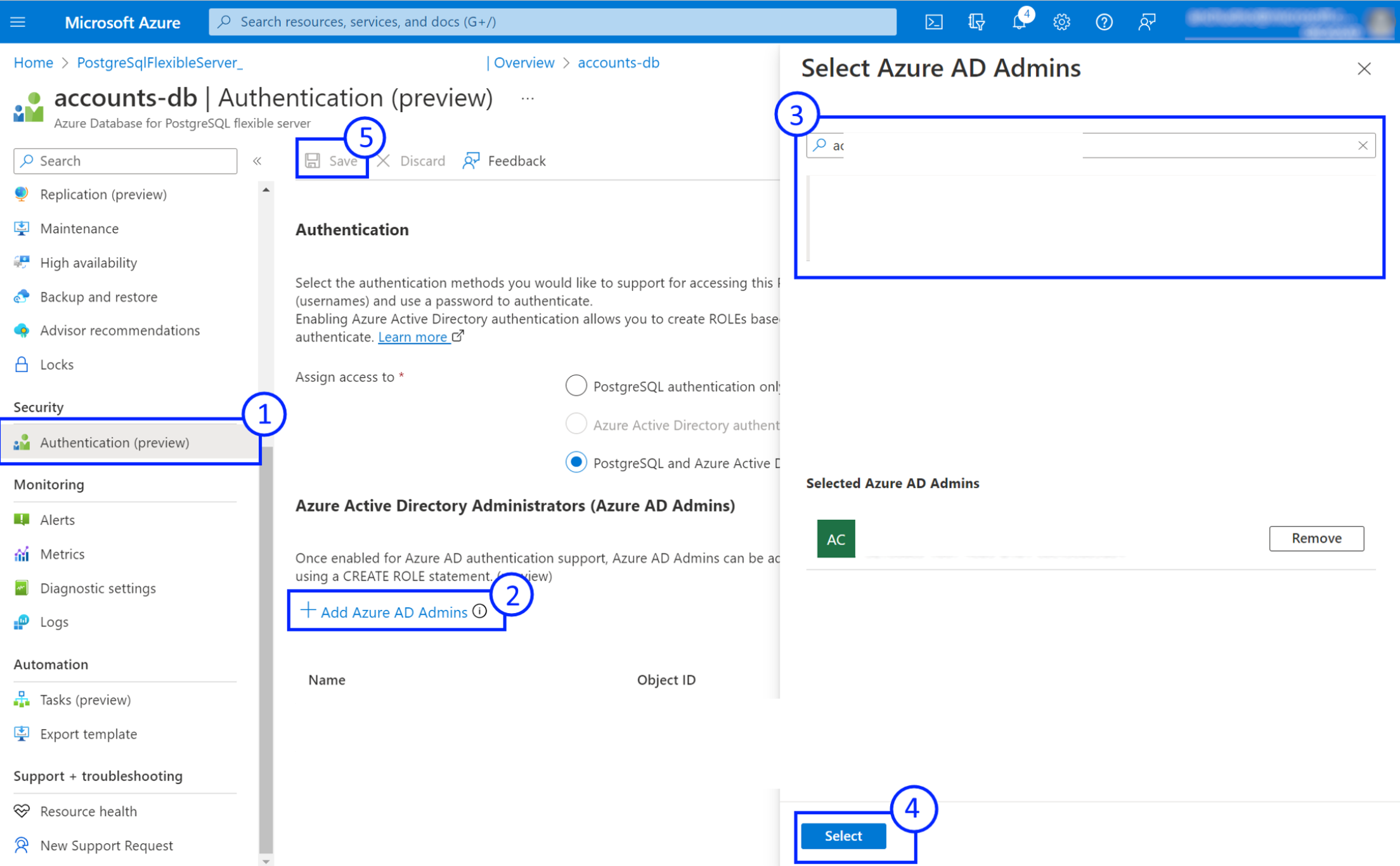

Vytvoření nebo odstranění správců Microsoft Entra pomocí webu Azure Portal nebo rozhraní API Azure Resource Manageru (ARM)

- Na webu Azure Portal otevřete stránku Ověřování pro instanci flexibilního serveru Azure Database for PostgreSQL.

- Pokud chcete přidat správce , vyberte Přidat Microsoft Entra Správa a vyberte uživatele, skupinu, aplikaci nebo spravovanou identitu z aktuálního tenanta Microsoft Entra.

- Pokud chcete odebrat správce, vyberte ikonu Odstranit , aby se odebral.

- Vyberte Uložit a počkejte na dokončení operace zřizování.

Poznámka:

Podpora pro správu Microsoft Entra Správa istrators prostřednictvím sady Azure SDK, az cli a Azure PowerShellu připravujeme.

Správa rolí Microsoft Entra pomocí SQL

Po vytvoření prvního správce Microsoft Entra z webu Azure Portal nebo rozhraní API můžete pomocí role správce spravovat role Microsoft Entra ve vaší instanci flexibilního serveru Azure Database for PostgreSQL.

Doporučujeme seznámit se s platformou Microsoft Identity Platform pro nejlepší využití integrace Microsoft Entra s flexibilním serverem Azure Database for PostgreSQL.

Typy objektů zabezpečení

Flexibilní server Azure Database for PostgreSQL interně ukládá mapování mezi rolemi databáze PostgreSQL a jedinečnými identifikátory objektů AzureAD. Každou roli databáze PostgreSQL lze mapovat na jeden z následujících typů objektů Microsoft Entra:

- Uživatel – včetně místních uživatelů tenanta a uživatelů typu host

- Instanční objekt. Zahrnutí aplikací a spravovaných identit

- Skupina V případě, že je role PostgreSQL propojená se skupinou Microsoft Entra, se každý uživatel nebo instanční člen této skupiny může připojit k instanci flexibilního serveru Azure Database for PostgreSQL s rolí skupiny.

Výpis rolí Microsoft Entra pomocí SQL

select * from pgaadauth_list_principals(true);

Parametry:

- true –vrátí Správa uživatele.

- false –vrátí všechny uživatele Microsoft Entra jak správci Microsoft Entra, tak správci Jiné společnosti než Microsoft Entra.

Vytvoření role pomocí hlavního názvu Microsoft Entra

select * from pgaadauth_create_principal('<roleName>', <isAdmin>, <isMfa>);

--For example:

select * from pgaadauth_create_principal('mary@contoso.com', false, false);

Parametry:

- roleName – název role, kterou chcete vytvořit. Musí se shodovat s názvem objektu zabezpečení Microsoft Entra:

- Pro uživatele použijte hlavní název uživatele z profilu. Pro uživatele typu host zahrňte celé jméno do domovské domény se značkou #EXT#.

- Pro skupiny a instanční objekty použijte zobrazovaný název. Název musí být v tenantovi jedinečný.

- je Správa – pokud se při vytváření uživatele s oprávněním správce nastaví na hodnotu True a nepravda pro běžného uživatele. Správa uživatel vytvořený tímto způsobem má stejná oprávnění jako uživatel vytvořený prostřednictvím portálu nebo rozhraní API.

- isMfa – Příznak, pokud se pro tuto roli musí vynutit vícefaktorové ověřování.

Vyřazení role pomocí hlavního názvu Microsoft Entra

Mějte na paměti, že jakákoli role Microsoft Entra vytvořená v PostgreSQL musí být vyřazena pomocí Správa Microsoft Entra. Pokud k vyřazení role Entra použijete normálního správce PostgreSQL, dojde k chybě.

DROP ROLE rolename;

Vytvoření role pomocí identifikátoru objektu Microsoft Entra

select * from pgaadauth_create_principal_with_oid('<roleName>', '<objectId>', '<objectType>', <isAdmin>, <isMfa>);

For example: select * from pgaadauth_create_principal_with_oid('accounting_application', '00000000-0000-0000-0000-000000000000', 'service', false, false);

Parametry:

- roleName – název role, kterou chcete vytvořit.

- objectId – jedinečný identifikátor objektu Microsoft Entra:

- V případě uživatelů, skupin a spravovaných identit najdete ID objektu vyhledáním názvu objektu na stránce ID Microsoft Entra na webu Azure Portal. Podívejte se na tento průvodce jako příklad.

- Pro aplikace musí být použit Objectid odpovídajícího instančního objektu . Na webu Azure Portal najdete požadované ID objektu na stránce Podnikové aplikace .

- objectType – Typ objektu Microsoft Entra pro propojení s touto rolí: služba, uživatel, skupina.

- je Správa – pokud se při vytváření uživatele s oprávněním správce nastaví na hodnotu True a nepravda pro běžného uživatele. Správa uživatel vytvořený tímto způsobem má stejná oprávnění jako uživatel vytvořený prostřednictvím portálu nebo rozhraní API.

- isMfa – Příznak, pokud se pro tuto roli musí vynutit vícefaktorové ověřování.

Povolení ověřování Microsoft Entra pro existující roli PostgreSQL pomocí SQL

Flexibilní server Azure Database for PostgreSQL používá popisky zabezpečení přidružené k databázovým rolím k ukládání mapování ID Microsoft Entra.

K přiřazení popisku zabezpečení můžete použít následující SQL:

SECURITY LABEL for "pgaadauth" on role "<roleName>" is 'aadauth,oid=<objectId>,type=<user|group|service>,admin';

Parametry:

- roleName – název existující role PostgreSQL, pro kterou je potřeba povolit ověřování Microsoft Entra.

- objectId – jedinečný identifikátor objektu Microsoft Entra.

- user – objekty zabezpečení koncového uživatele.

- service – Aplikace nebo spravované identity, které se připojují pod svými vlastními přihlašovacími údaji služby.

- group – název skupiny Microsoft Entra.

Další kroky

- Projděte si celkové koncepty ověřování Microsoft Entra s flexibilním serverem Azure Database for PostgreSQL.