Ověřování playbooků ve službě Microsoft Sentinel

Služba Logic Apps funguje, musí se připojovat samostatně a ověřovat nezávisle na každém prostředku každého typu, se kterým komunikuje, včetně samotné služby Microsoft Sentinel. Logic Apps pro tento účel používá specializované konektory , přičemž každý typ prostředku má svůj vlastní konektor. Tento dokument vysvětluje typy připojení a ověřování v konektoru Logic Apps Microsoft Sentinel, které playbooky můžou používat k interakci se službou Microsoft Sentinel, aby měly přístup k informacím v tabulkách pracovního prostoru.

Tento dokument spolu s naším průvodcem používáním triggerů a akcí v playbookech je doprovodným programem k naší další dokumentaci k playbooku – kurz: Použití playbooků s pravidly automatizace v Microsoft Sentinelu.

Úvod do playbooků najdete v tématu Automatizace reakcí na hrozby pomocí playbooků v Microsoft Sentinelu.

Kompletní specifikaci konektoru Microsoft Sentinel najdete v dokumentaci ke konektoru Logic Apps.

Ověřování

Konektor Microsoft Sentinelu v Logic Apps a jeho komponentní triggery a akce můžou fungovat jménem jakékoli identity, která má potřebná oprávnění (čtení nebo zápis) v příslušném pracovním prostoru. Konektor podporuje více typů identit:

Požadována oprávnění

| Role / součásti Připojení oru | Aktivační události | Akce Získat | Aktualizace incidentu přidání komentáře |

|---|---|---|---|

| Čtenář Microsoft Sentinelu | ✓ | ✓ | ✗ |

| Přispěvatel respondéru/Microsoft Sentinelu | ✓ | ✓ | ✓ |

Přečtěte si další informace o oprávněních v Microsoft Sentinelu.

Ověřování pomocí spravované identity

Tato metoda ověřování umožňuje udělit oprávnění přímo playbooku (prostředek pracovního postupu aplikace logiky), aby akce konektoru Microsoft Sentinel prováděné playbookem fungovaly jménem playbooku, jako by šlo o nezávislý objekt s vlastními oprávněními v Microsoft Sentinelu. Pomocí této metody snížíte počet identit, které musíte spravovat.

Poznámka:

Pokud chcete udělit spravované identitě přístup k jiným prostředkům (jako je pracovní prostor Microsoft Sentinelu), musí mít přihlášený uživatel roli s oprávněními k zápisu přiřazení rolí, jako je vlastník nebo uživatelský přístup Správa istrator pracovního prostoru Služby Microsoft Sentinel.

Ověření pomocí spravované identity:

Povolte spravovanou identitu u prostředku pracovního postupu Logic Apps. Shrnutí:

V nabídce aplikace logiky v části Nastavení vyberte Identita. Vyberte Systém přiřazený > při > uložení. Když Vás Azure vyzve k potvrzení, vyberte Ano.

Vaše aplikace logiky teď může používat identitu přiřazenou systémem, která je zaregistrovaná v Microsoft Entra ID a je reprezentována ID objektu.

Dejte této identitě přístup k pracovnímu prostoru Služby Microsoft Sentinel:

V nabídce Microsoft Sentinel vyberte Nastavení.

Vyberte kartu Nastavení pracovního prostoru. V nabídce pracovního prostoru vyberte Řízení přístupu (IAM).

Na panelu tlačítek v horní části vyberte Přidat a zvolte Přidat přiřazení role. Pokud je možnost Přidat přiřazení role zakázaná, nemáte oprávnění k přiřazování rolí.

Na novém panelu, který se zobrazí, přiřaďte příslušnou roli:

Role Situace Microsoft Sentinel Responder Playbook obsahuje kroky, které aktualizují incidenty nebo seznamy ke zhlédnutí. Čtenář Microsoft Sentinelu Playbook přijímá pouze incidenty Přečtěte si další informace o dostupných rolích v Microsoft Sentinelu.

V části Přiřadit přístup zvolte Aplikaci logiky.

Zvolte předplatné, do které playbook patří, a vyberte název playbooku.

Zvolte Uložit.

Povolte metodu ověřování spravované identity v konektoru Microsoft Sentinel Logic Apps:

V návrháři Logic Apps přidejte krok konektoru Logic Apps pro Microsoft Sentinel. Pokud už je konektor pro existující připojení povolený, vyberte odkaz Změnit připojení .

Ve výsledném seznamu připojení vyberte Přidat nové v dolní části.

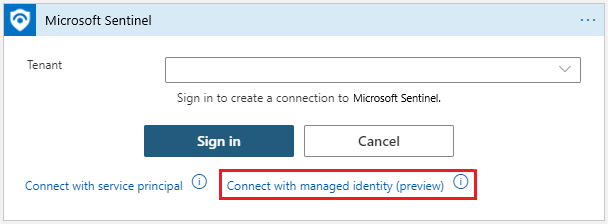

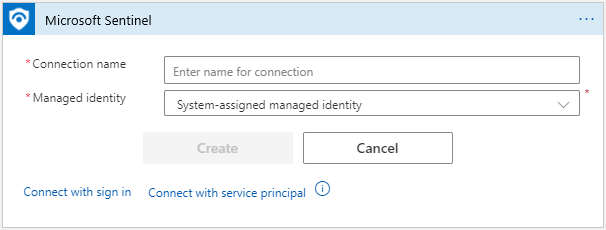

Nové připojení vytvoříte tak, že vyberete Připojení se spravovanou identitou (Preview).

Zadejte název tohoto připojení, vyberte spravovanou identitu přiřazenou systémem a vyberte Vytvořit.

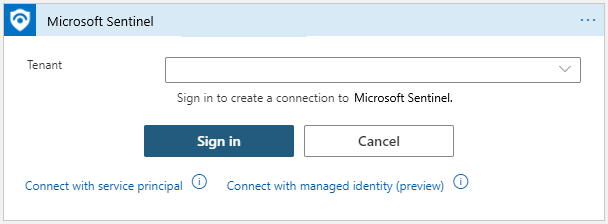

Ověření jako uživatel Microsoft Entra

Pokud chcete vytvořit připojení, vyberte Přihlásit se. Zobrazí se výzva k zadání informací o účtu. Až to uděláte, vytvořte připojení podle zbývajících pokynů na obrazovce.

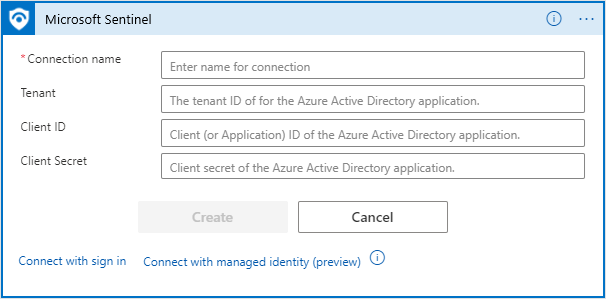

Ověření jako instančního objektu (aplikace Microsoft Entra)

Instanční objekty je možné vytvořit registrací aplikace Microsoft Entra. Je vhodnější používat zaregistrovanou aplikaci jako identitu konektoru, místo abyste používali uživatelský účet, protože budete mít lepší možnost řídit oprávnění, spravovat přihlašovací údaje a povolit určitá omezení používání konektoru.

Pokud chcete používat vlastní aplikaci s konektorem Microsoft Sentinelu, proveďte následující kroky:

Zaregistrujte aplikaci pomocí Microsoft Entra ID a vytvořte instanční objekt. Zjistěte jak.

Získání přihlašovacích údajů (pro budoucí ověřování)

Na stránce registrované aplikace získejte přihlašovací údaje aplikace pro přihlášení:

- ID klienta: v části Přehled

- Tajný klíč klienta: v části Certifikáty a tajné kódy.

Udělte oprávnění pracovnímu prostoru Služby Microsoft Sentinel.

V tomto kroku získá aplikace oprávnění pro práci s pracovním prostorem Microsoft Sentinelu.

V pracovním prostoru Microsoft Sentinel přejděte na Nastavení ->Workspace Nastavení ->Access control (IAM)

Vyberte Přidat přiřazení role.

Vyberte roli, kterou chcete přiřadit k aplikaci. Pokud například chcete aplikaci povolit provádění akcí, které budou provádět změny v pracovním prostoru Služby Sentinel, jako je aktualizace incidentu , vyberte roli Přispěvatel Microsoft Sentinelu. Pro akce, které čtou jenom data, stačí role Čtenář služby Microsoft Sentinel. Přečtěte si další informace o dostupných rolích v Microsoft Sentinelu.

Vyhledejte požadovanou aplikaci a uložte ji. Ve výchozím nastavení se aplikace Microsoft Entra nezobrazují v dostupných možnostech. Pokud chcete najít aplikaci, vyhledejte název a vyberte ji.

Ověření

V tomto kroku použijeme přihlašovací údaje aplikace k ověření v konektoru Služby Sentinel v Logic Apps.

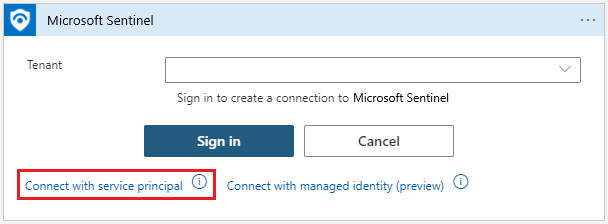

Vyberte Připojení s instančním objektem.

Vyplňte požadované parametry (najdete na stránce registrované aplikace).

- Tenant: v části Přehled

- ID klienta: v části Přehled

- Tajný klíč klienta: v části Certifikáty a tajné kódy

Správa připojení rozhraní API

Pokaždé, když se poprvé vytvoří ověřování, vytvoří se nový prostředek Azure typu API Připojení ion. Stejné připojení rozhraní API je možné použít ve všech akcích a triggerech Microsoft Sentinelu ve stejné skupině prostředků.

Všechna připojení rozhraní API najdete na stránce připojení rozhraní API (vyhledejte připojení rozhraní API na webu Azure Portal).

Najdete je také tak, že přejdete na stránku Prostředky a vyfiltrujete zobrazení podle typu rozhraní API Připojení ion. Tímto způsobem můžete vybrat více připojení pro hromadné operace.

Pokud chcete změnit autorizaci stávajícího připojení, zadejte prostředek připojení a vyberte Upravit připojení rozhraní API.

Další kroky

V tomto článku jste se seznámili s různými metodami ověřování playbooku založeného na Logic Apps v Microsoft Sentinelu.

- Přečtěte si další informace o tom, jak používat triggery a akce v playbookech.