Streamování a filtrování dat ze serverů DNS s Windows pomocí konektoru AMA

Tento článek popisuje, jak pomocí konektoru agenta služby Azure Monitor (AMA) streamovat a filtrovat události z protokolů serveru DNS (Windows Domain Name System). Pak můžete data hlouběji analyzovat, abyste ochránili servery DNS před hrozbami a útoky.

Na Windows Serveru se nainstaluje AMA a jeho rozšíření DNS, aby se nahrála data z analytických protokolů DNS do pracovního prostoru Služby Microsoft Sentinel. Přečtěte si o konektoru.

Přehled

Proč je důležité monitorovat aktivitu DNS

DNS je široce používaný protokol, který se mapuje mezi názvy hostitelů a IP adresami umožňujícími čtení počítače. Vzhledem k tomu, že DNS nebyl navržen s ohledem na zabezpečení, je služba vysoce cílená škodlivou aktivitou, takže její protokolování je důležitou součástí monitorování zabezpečení.

Mezi dobře známé hrozby, které cílí na servery DNS, patří:

- Útoky DDoS zaměřené na servery DNS

- Amplifikace DDoS DNS

- Napadení DNS

- Tunelování DNS

- Otrava DNS

- Falšování identity DNS

- Útok NXDOMAIN

- Útoky na fantomovou doménu

Události DNS systému Windows prostřednictvím konektoru AMA

Přestože byly zavedeny některé mechanismy pro zlepšení celkového zabezpečení tohoto protokolu, servery DNS jsou stále vysoce cílenou službou. Organizace můžou monitorovat protokoly DNS, aby lépe porozuměly síťové aktivitě a identifikovaly podezřelé chování nebo útoky, které cílí na prostředky v síti. Události DNS systému Windows prostřednictvím konektoru AMA poskytují tento typ viditelnosti.

Pomocí konektoru můžete:

- Identifikujte klienty, kteří se pokoušejí přeložit škodlivé názvy domén.

- Zobrazení a monitorování zatížení požadavků na servery DNS

- Zobrazení dynamických selhání registrace DNS

- Identifikace často dotazovaných názvů domén a mluvených klientů

- Identifikujte zastaralé záznamy prostředků.

- Zobrazte všechny protokoly související s DNS na jednom místě.

Jak funguje shromažďování s událostmi DNS systému Windows prostřednictvím konektoru AMA

Konektor AMA používá nainstalované rozšíření DNS ke shromažďování a analýze protokolů.

Poznámka:

Události DNS systému Windows prostřednictvím konektoru AMA v současné době podporují pouze aktivity analytických událostí.

Konektor streamuje události do pracovního prostoru Microsoft Sentinelu, aby se dále analyzovaly.

Teď můžete pomocí rozšířených filtrů vyfiltrovat konkrétní události nebo informace. S pokročilými filtry nahrajete jenom cenná data, která chcete monitorovat, což snižuje náklady a využití šířky pásma.

Normalizace pomocí ASIM

Tento konektor je plně normalizován pomocí analyzátorů ADVANCED Security Information Model (ASIM). Konektor streamuje události pocházející z analytických protokolů do normalizované tabulky s názvem ASimDnsActivityLogs. Tato tabulka funguje jako překladač s použitím jednoho sjednoceného jazyka, který se sdílí napříč všemi konektory DNS.

V případě analyzátoru nezávislého na zdroji, který sjednocuje všechna data DNS a zajišťuje, aby se vaše analýza spouštěla ve všech nakonfigurovaných zdrojích, použijte analyzátor sjednocení_Im_Dns DNS ASIM.

Analyzátor ASIM sjednocení doplňuje nativní ASimDnsActivityLogs tabulku. I když je nativní tabulka kompatibilní s ASIM, parser je potřeba k přidání funkcí, jako jsou aliasy, dostupné pouze v době dotazu a ke kombinování ASimDnsActivityLogs s jinými zdroji dat DNS.

Schéma DNS ASIM představuje aktivitu protokolu DNS, jak je zaznamenáno na serveru DNS systému Windows v analytických protokolech. Schéma se řídí oficiálními seznamy parametrů a rfcs, které definují pole a hodnoty.

Podívejte se na seznam polí serveru DNS systému Windows přeložených do normalizovaných názvů polí.

Nastavení dns systému Windows přes konektor AMA

Konektor můžete nastavit dvěma způsoby:

- Portál Microsoft Sentinel. Pomocí tohoto nastavení můžete vytvořit, spravovat a odstranit jedno pravidlo shromažďování dat (DCR) pro každý pracovní prostor. I když prostřednictvím rozhraní API definujete více řadičů domény, portál zobrazí jenom jeden řadič domény.

- Rozhraní API. Pomocí tohoto nastavení můžete vytvářet, spravovat a odstraňovat více řadičů domény.

Požadavky

Než začnete, ověřte, že máte:

- Řešení Microsoft Sentinel je povolené.

- Definovaný pracovní prostor Microsoft Sentinelu.

- Windows Server 2012 R2 s opravou hotfix auditování a novějším.

- A Windows DNS Server.

- Pokud chcete shromažďovat události z jakéhokoli systému, který není virtuálním počítačem Azure, ujistěte se, že je nainstalovaný Azure Arc . Před povolením konektoru založeného na agentech služby Azure Monitor nainstalujte a povolte Azure Arc. Tento požadavek zahrnuje:

- Servery s Windows nainstalované na fyzických počítačích

- Servery s Windows nainstalované na místních virtuálních počítačích

- Servery s Windows nainstalované na virtuálních počítačích v cloudech mimo Azure

Nastavení konektoru na portálu Microsoft Sentinel (UI)

Otevření stránky konektoru a vytvoření DCR

- Otevřete Azure Portal a přejděte do služby Microsoft Sentinel .

- V okně Datové konektory na panelu hledání zadejte DNS.

- Vyberte události DNS systému Windows prostřednictvím konektoru AMA .

- Pod popisem konektoru vyberte Otevřít stránku konektoru.

- V oblasti Konfigurace vyberte Vytvořit pravidlo shromažďování dat. Pro každý pracovní prostor můžete vytvořit jeden řadič domény. Pokud potřebujete vytvořit více řadičů domény, použijte rozhraní API.

Název DCR, předplatné a skupina prostředků se automaticky nastaví na základě názvu pracovního prostoru, aktuálního předplatného a skupiny prostředků, ze které byl konektor vybrán.

Definování prostředků (virtuálních počítačů)

Vyberte kartu Zdroje a vyberte Přidat zdroje.

Vyberte virtuální počítače, na které chcete konektor nainstalovat, aby se shromažďují protokoly.

Zkontrolujte provedené změny a vyberte Uložit>použít.

Filtrování nežádoucích událostí

Když používáte filtry, vyloučíte událost, kterou filtr určuje. Jinými slovy Microsoft Sentinel neshromažďuje data pro zadanou událost. I když tento krok není nutný, může pomoct snížit náklady a zjednodušit třídění událostí.

Vytvoření filtrů:

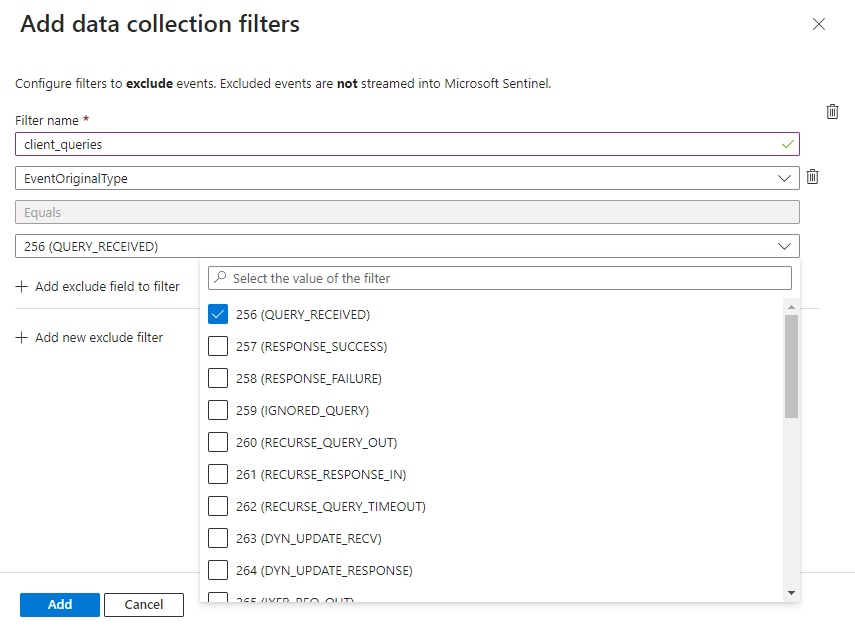

Na stránce konektoru v oblasti Konfigurace vyberte Přidat filtry shromažďování dat.

Zadejte název filtru a vyberte typ filtru. Typ filtru je parametr, který snižuje počet shromážděných událostí. Parametry jsou normalizovány podle normalizovaného schématu DNS. Podívejte se na seznam dostupných polí pro filtrování.

Vyberte hodnoty, ze kterých chcete pole filtrovat z hodnot uvedených v rozevíracím seznamu.

Pokud chcete přidat složité filtry, vyberte Přidat pole pro vyloučení pro filtrování a přidejte příslušné pole. Příklady najdete v části Použití rozšířených filtrů níže.

Pokud chcete přidat další nové filtry, vyberte Přidat nový filtr vyloučení.

Po dokončení přidávání filtrů vyberte Přidat.

Zpátky na hlavní stránce konektoru vyberte Použít změny a uložte a nasaďte filtry do konektorů. Pokud chcete upravit nebo odstranit existující filtry nebo pole, vyberte ikony pro úpravy nebo odstranění v tabulce v oblasti Konfigurace .

Pokud chcete po počátečním nasazení přidat pole nebo filtry, znovu vyberte Přidat filtry shromažďování dat.

Nastavení konektoru pomocí rozhraní API

Žádosti o přijetí změn můžete vytvořit pomocí rozhraní API. Tuto možnost použijte, pokud potřebujete vytvořit více řadičů domény.

Tento příklad použijte jako šablonu k vytvoření nebo aktualizaci dcR:

Adresa URL a hlavička požadavku

PUT

https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Insights/dataCollectionRules/{dataCollectionRuleName}?api-version=2019-11-01-preview

Text požadavku

{

"properties": {

"dataSources": {

"windowsEventLogs": [],

"extensions": [

{

"streams": [

"Microsoft-ASimDnsActivityLogs"

],

"extensionName": "MicrosoftDnsAgent",

"extensionSettings": {

"Filters": [

{

"FilterName": "SampleFilter",

"Rules": [

{

"Field": "EventOriginalType",

"FieldValues": [

"260"

]

}

]

}

]

},

"name": "SampleDns"

}

]

},

"destinations": {

"logAnalytics": [

{

"workspaceResourceId": "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroup}/providers/Microsoft.OperationalInsights/workspaces/{sentinelWorkspaceName}",

"workspaceId": {WorkspaceGuid}",

"name": "WorkspaceDestination"

}

]

},

"dataFlows": [

{

"streams": [

"Microsoft-ASimDnsActivityLogs"

],

"destinations": [

" WorkspaceDestination "

]

}

],

},

"location": "eastus2",

"tags": {},

"kind": "Windows",

"id":"/subscriptions/{subscriptionId}/resourceGroups/{resourceGroup}/providers/Microsoft.Insights/dataCollectionRules/{workspaceName}-microsoft-sentinel-asimdnsactivitylogs ",

"name": " {workspaceName}-microsoft-sentinel-asimdnsactivitylogs ",

"type": "Microsoft.Insights/dataCollectionRules",

}

Použití rozšířených filtrů

Protokoly událostí serveru DNS můžou obsahovat velký počet událostí. Rozšířené filtrování můžete použít k vyfiltrování nepotřebných událostí před nahráním dat, což šetří cennou dobu třídění a náklady. Filtry odeberou nepotřebná data ze streamu událostí nahraných do vašeho pracovního prostoru.

Filtry jsou založeny na kombinaci mnoha polí.

- Pro každé pole můžete použít více hodnot pomocí seznamu odděleného čárkami.

- Chcete-li vytvořit složené filtry, použijte různá pole s relací AND.

- Pokud chcete zkombinovat různé filtry, použijte mezi nimi vztah OR.

Zkontrolujte dostupná pole pro filtrování.

Použití zástupných znaků

Zástupné cardy můžete použít v rozšířených filtrech. Při používání zástupných znaků si projděte tyto aspekty:

- Za každou hvězdičku () přidejte tečku.

*. - Nepoužívejte mezery mezi seznamem domén.

- Zástupné dokumentace se vztahují pouze na subdomény domény, včetně

www.domain.com, bez ohledu na protokol. Pokud například používáte*.domain.comrozšířený filtr:- Filtr platí pro

www.domain.comprotokolsubdomain.domain.comHTTPS, FTP atd. bez ohledu na to, jestli je protokol HTTPS, FTP atd. - Filtr se nevztahuje na

domain.com. Pokud chcete použít filtr prodomain.com, zadejte doménu přímo, aniž byste použili zástupný znak.

- Filtr platí pro

Pokročilé příklady filtrů

Neshromažďujte konkrétní ID událostí

Tento filtr dává konektoru pokyn, aby neshromažďoval ID události 256 nebo ID události 257 nebo ID události 260 s adresami IPv6.

Pomocí portálu Microsoft Sentinel:

Vytvořte filtr s polem EventOriginalType pomocí operátoru Equals s hodnotami 256, 257 a 260.

Vytvořte filtr s polem EventOriginalType definovaným výše a pomocí operátoru And , včetně pole DnsQueryTypeName nastaveného na AAAA.

Pomocí rozhraní API:

"Filters": [

{

"FilterName": "SampleFilter",

"Rules": [

{

"Field": "EventOriginalType",

"FieldValues": [

"256", "257", "260"

]

},

{

"Field": "DnsQueryTypeName",

"FieldValues": [

"AAAA"

]

}

]

},

{

"FilterName": "EventResultDetails",

"Rules": [

{

"Field": "EventOriginalType",

"FieldValues": [

"230"

]

},

{

"Field": "EventResultDetails",

"FieldValues": [

"BADKEY","NOTZONE"

]

}

]

}

]

Neshromažďujte události s konkrétními doménami

Tento filtr dává konektoru pokyn, aby neshromažďoval události z jakýchkoli subdomén microsoft.com, google.com, amazon.com nebo událostí z facebook.com nebo center.local.

Pomocí portálu Microsoft Sentinel:

Nastavte pole DnsQuery pomocí operátoru Rovná se se seznamem *.microsoft.com,*.google.com,facebook.com,*.amazon.com,center.local.

Projděte si tyto aspekty použití zástupných znaků.

Pokud chcete definovat různé hodnoty v jednom poli, použijte operátor OR .

Pomocí rozhraní API:

Projděte si tyto aspekty použití zástupných znaků.

"Filters": [

{

"FilterName": "SampleFilter",

"Rules": [

{

"Field": "DnsQuery",

"FieldValues": [

"*.microsoft.com", "*.google.com", "facebook.com", "*.amazon.com","center.local"

]

},

}

}

]

Další kroky

V tomto článku jste zjistili, jak nastavit události DNS systému Windows prostřednictvím konektoru AMA pro nahrání dat a filtrování protokolů DNS systému Windows. Další informace o službě Microsoft Sentinel najdete v následujících článcích:

- Zjistěte, jak získat přehled o datech a potenciální hrozby.

- Začněte zjišťovat hrozby pomocí Služby Microsoft Sentinel.

- Pomocí sešitů můžete monitorovat data.