Vizualizace shromážděných dat

V tomto článku se dozvíte, jak pomocí Služby Microsoft Sentinel rychle zobrazit a monitorovat, co se děje ve vašem prostředí. Po připojení zdrojů dat k Microsoft Sentinelu získáte okamžitou vizualizaci a analýzu dat, abyste věděli, co se děje ve všech připojených zdrojích dat. Microsoft Sentinel poskytuje sešity, které vám poskytují plnou sílu nástrojů, které jsou už dostupné v Azure, a také tabulky a grafy, které jsou integrované, aby vám poskytovaly analýzy protokolů a dotazů. Můžete buď použít šablony sešitů, nebo snadno vytvořit nový sešit, od začátku nebo na základě existujícího sešitu.

Získání vizualizace

Pokud chcete vizualizovat a analyzovat, co se děje ve vašem prostředí, podívejte se nejprve na řídicí panel s přehledem a získejte představu o stavu zabezpečení vaší organizace. Aby služba Microsoft Sentinel pomohla snížit šum a minimalizovat počet výstrah, které musíte zkontrolovat a prošetřit, používá k korelaci výstrah s incidenty fúzní techniku. Incidenty jsou skupiny souvisejících výstrah, které společně vytvářejí incident s možností reakce, který můžete prozkoumat a vyřešit.

Na webu Azure Portal vyberte Microsoft Sentinel a pak vyberte pracovní prostor, který chcete monitorovat.

Pokud chcete aktualizovat data pro všechny oddíly řídicího panelu, vyberte Aktualizovat v horní části řídicího panelu. Aby se zlepšil výkon, data pro každou část řídicího panelu se předem vypočítají a v horní části každého oddílu uvidíte čas aktualizace.

Zobrazení dat incidentů

V části Incidenty se zobrazují různé typy dat incidentů.

- Vlevo nahoře vidíte počet nových, aktivních a uzavřených incidentů za posledních 24 hodin.

- V pravém horním rohu vidíte incidenty uspořádané podle závažnosti a uzavřené incidenty uzavřením klasifikace.

- V levém dolním rohu graf rozdělí stav incidentu podle času vytvoření ve čtyřech hodinách.

- V pravém dolním rohu uvidíte střední čas pro potvrzení incidentu a střední čas, který se má zavřít, s odkazem na sešit efektivity SOC.

Zobrazení dat automatizace

V části Automation se zobrazují různé typy automatizačních dat.

- Nahoře uvidíte souhrn aktivity pravidel automatizace: Incidenty uzavřené automatizací, čas uložení automatizace a související stav playbooků.

- Pod souhrnem graf shrnuje počet akcí provedených automatizací podle typu akce.

- V dolní části najdete počet aktivních pravidel automatizace s odkazem na okno automatizace.

Zobrazení stavu datových záznamů, kolekcí dat a analýzy hrozeb

V části Data uvidíte různé typy dat v záznamech dat, kolektorech dat a inteligenci hrozeb.

- Na levé straně graf zobrazuje počet záznamů, které Microsoft Sentinel shromáždil za posledních 24 hodin, ve srovnání s předchozími 24 hodinami a anomáliemi zjištěnými v daném časovém období.

- V pravém horním rohu se zobrazí souhrn stavu datového konektoru rozděleného podle špatného stavu a aktivních konektorů. Konektory , které nejsou v pořádku, označují, kolik konektorů obsahuje chyby. Aktivní konektory jsou konektory se streamováním dat do Microsoft Sentinelu měřeným dotazem, který je součástí konektoru.

- V pravém dolním rohu můžete zobrazit záznamy analýzy hrozeb v Microsoft Sentinelu podle indikátoru ohrožení.

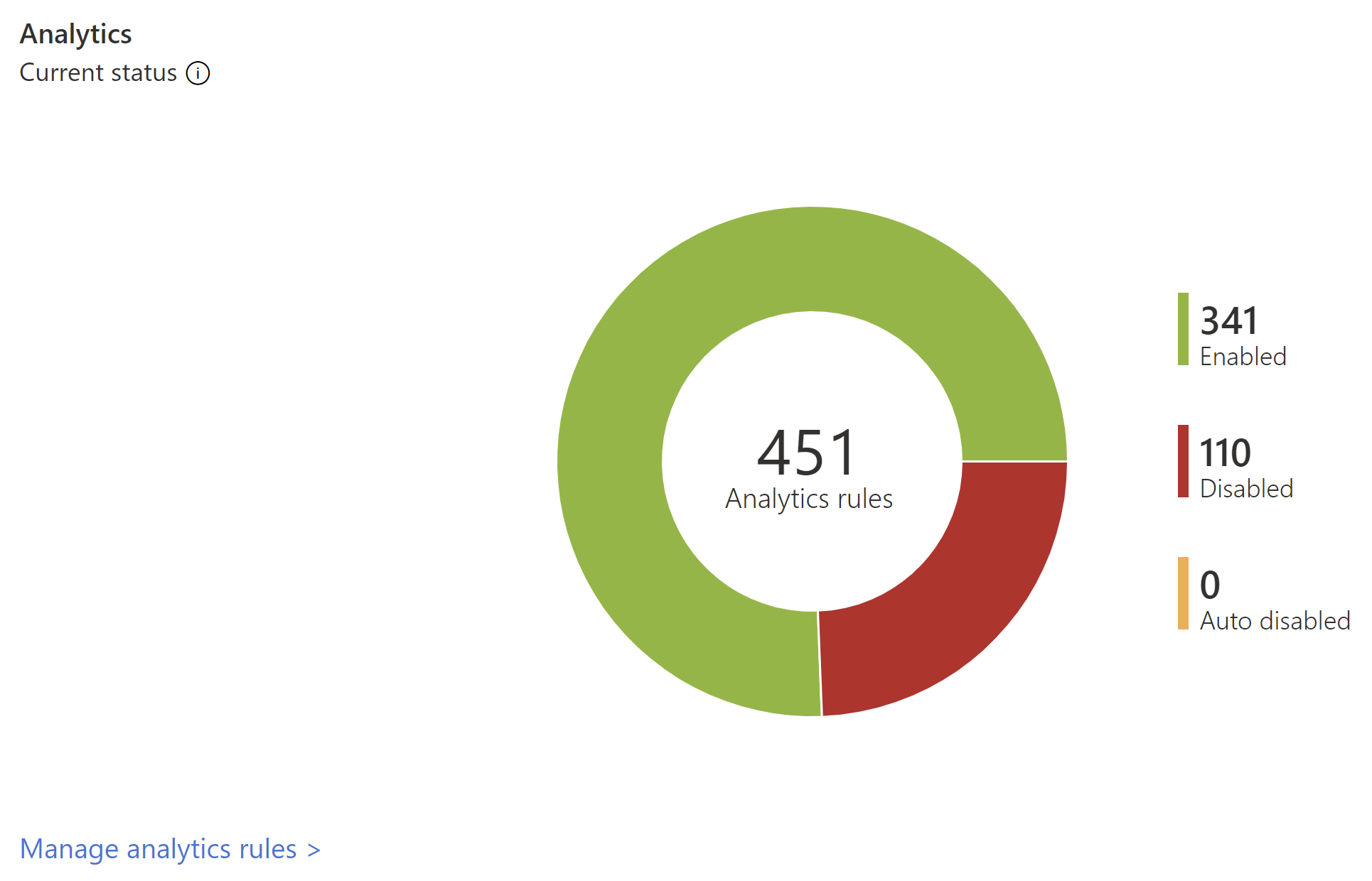

Zobrazení dat analýzy

V části Analýza se zobrazují data pro analytická pravidla.

Zobrazí se počet analytických pravidel v Microsoft Sentinelu podle povoleného, zakázaného nebo automaticky zakázaného stavu.

Použití šablon sešitů

Šablony sešitů poskytují integrovaná data z připojených zdrojů dat, abyste se mohli podrobně ponořit do událostí generovaných v těchto službách. Šablony sešitů zahrnují ID Microsoft Entra, události aktivit Azure a místní události, které můžou být data z událostí Windows ze serverů, z upozornění první strany, od jakékoli třetí strany, včetně protokolů provozu brány firewall, Office 365 a nezabezpečených protokolů založených na událostech Windows. Sešity jsou založené na sešitech služby Azure Monitor, které vám poskytnou lepší přizpůsobitelnost a flexibilitu při návrhu vlastního sešitu. Další informace naleznete v tématu Sešity.

- V části Nastavení vyberte Sešity. V části Moje sešity můžete zobrazit všechny uložené sešity. V části Šablony můžete zobrazit nainstalované šablony sešitů. Pokud chcete najít další šablony sešitů, přejděte do centra obsahu v Microsoft Sentinelu a nainstalujte řešení produktů nebo samostatný obsah.

- Vyhledejte konkrétní sešit, abyste viděli celý seznam a popis jednotlivých nabídek.

- Za předpokladu, že používáte MICROSOFT Entra ID, abyste mohli začít používat Microsoft Sentinel, doporučujeme nainstalovat řešení Microsoft Entra pro Microsoft Sentinel a používat následující sešity:

MICROSOFT Entra ID: Použijte jednu nebo obě z následujících možností:

- Přihlášení Microsoft Entra analyzuje přihlášení v průběhu času a zjistí, jestli existují anomálie. Tyto sešity poskytují neúspěšná přihlášení aplikací, zařízení a umístění, abyste si mohli všimnout, když se stane něco neobvyklého. Věnujte pozornost několika neúspěšným přihlášením.

- Protokoly auditu Microsoft Entra analyzují aktivity správců, jako jsou změny uživatelů (přidání, odebrání atd.), vytváření skupin a úpravy.

Nainstalujte vhodné řešení pro přidání sešitu pro bránu firewall. Nainstalujte například řešení brány firewall Palo Alto pro Microsoft Sentinel a přidejte sešity Palo Alto. Sešity analyzují provoz brány firewall, poskytují korelace mezi daty brány firewall a událostmi hrozeb a zvýrazňují podezřelé události napříč entitami. Sešity poskytují informace o trendech v provozu a umožňují přejít k podrobnostem a filtrovat výsledky.

Sešity můžete přizpůsobit úpravou hlavního dotazu  . Kliknutím na tlačítko

. Kliknutím na tlačítko  přejdete do Log Analytics a dotaz tam upravíte. Můžete vybrat tři tečky (...) a vybrat Přizpůsobit data dlaždic, která vám umožní upravit filtr hlavního času nebo odebrat konkrétní dlaždice ze sešitu.

přejdete do Log Analytics a dotaz tam upravíte. Můžete vybrat tři tečky (...) a vybrat Přizpůsobit data dlaždic, která vám umožní upravit filtr hlavního času nebo odebrat konkrétní dlaždice ze sešitu.

Další informace o práci s dotazy najdete v kurzu : Vizuální data v Log Analytics

Přidání nové dlaždice

Pokud chcete přidat novou dlaždici, můžete ji přidat do existujícího sešitu, a to buď do vytvořeného sešitu, nebo do integrovaného sešitu Microsoft Sentinelu.

- V Log Analytics vytvořte dlaždici pomocí pokynů v datech vizuálů v Log Analytics.

- Po vytvoření dlaždice v části Připnout vyberte sešit, ve kterém se má dlaždice zobrazit.

Vytváření nových sešitů

Nový sešit můžete vytvořit úplně od začátku nebo jako základ pro nový sešit použít šablonu sešitu.

- Pokud chcete vytvořit nový sešit úplně od začátku, vyberte Sešity a pak +Nový sešit.

- Vyberte předplatné, ve které se sešit vytvoří, a pojmenujte ho popisným názvem. Každý sešit je prostředek Azure jako jakýkoli jiný a můžete mu přiřadit role (Azure RBAC), abyste definovali a omezili, kdo má přístup.

- Pokud chcete, aby se v sešitech zobrazoval, abyste mohli připnout vizualizace, musíte je sdílet. Klikněte na Sdílet a potom spravovat uživatele.

- Použijte kontrolu přístupu a přiřazení rolí jako u jakéhokoli jiného prostředku Azure. Další informace najdete v tématu Sdílení sešitů Azure pomocí Azure RBAC.

Příklady nových sešitů

Následující ukázkový dotaz umožňuje porovnat trendy provozu za několik týdnů. Můžete snadno přepnout dodavatele zařízení a zdroj dat, na kterém dotaz spouštíte. Tento příklad používá SecurityEvent z Windows, můžete ho přepnout tak, aby běžel v AzureActivity nebo CommonSecurityLogu v jakékoli jiné bráně firewall.

// week over week query

SecurityEvent

| where TimeGenerated > ago(14d)

| summarize count() by bin(TimeGenerated, 1d)

| extend Week = iff(TimeGenerated>ago(7d), "This Week", "Last Week"), TimeGenerated = iff(TimeGenerated>ago(7d), TimeGenerated, TimeGenerated + 7d)

Můžete chtít vytvořit dotaz, který bude obsahovat data z více zdrojů. Můžete vytvořit dotaz, který se podívá na protokoly auditu Microsoft Entra pro nové uživatele, kteří byli právě vytvořili, a pak zkontroluje protokoly Azure, abyste zjistili, jestli uživatel začal provádět změny přiřazení rolí do 24 hodin od vytvoření. Tato podezřelá aktivita by se zobrazila na tomto řídicím panelu:

AuditLogs

| where OperationName == "Add user"

| project AddedTime = TimeGenerated, user = tostring(TargetResources[0].userPrincipalName)

| join (AzureActivity

| where OperationName == "Create role assignment"

| project OperationName, RoleAssignmentTime = TimeGenerated, user = Caller) on user

| project-away user1

Můžete vytvořit různé sešity na základě role osoby, která sleduje data a co hledá. Můžete například vytvořit sešit pro správce sítě, který obsahuje data brány firewall. Můžete také vytvářet sešity na základě toho, jak často se na ně chcete podívat, jestli se mají prohlížet věci, které chcete kontrolovat každý den, a další položky, které chcete zkontrolovat jednou za hodinu, například byste se mohli chtít podívat na přihlášení Microsoft Entra každou hodinu a hledat anomálie.

Vytváření nových detekcí

Vygenerujte detekce ve zdrojích dat, které jste připojili k Microsoft Sentinelu , a prozkoumejte hrozby ve vaší organizaci.

Když vytvoříte novou detekci, využijte detekce vytvořené výzkumníky zabezpečení Microsoftu, které jsou přizpůsobené zdrojům dat, které jste připojili.

Pokud chcete zobrazit nainstalované předdefinované detekce, přejděte do části Analýza a pak šablony pravidel. Tato karta obsahuje všechny nainstalované šablony pravidel Microsoft Sentinelu. Pokud chcete najít další šablony pravidel, přejděte do centra obsahu v Microsoft Sentinelu a nainstalujte produktová řešení nebo samostatný obsah.

Další kroky

Detekce předdefinovaných hrozeb a vytvoření vlastních pravidel detekce hrozeb pro automatizaci odpovědí na hrozby