Konfigurace P2S pro přístup na základě uživatelů a skupin – Ověřování Microsoft Entra

Pokud jako metodu ověřování pro P2S použijete Microsoft Entra ID, můžete nakonfigurovat P2S tak, aby umožňovala různé přístupy pro různé uživatele a skupiny. Pokud chcete, aby se různé sady uživatelů mohly připojit k různým branám VPN, můžete v AD zaregistrovat více aplikací a propojit je s různými bránami VPN. Tento článek vám pomůže nastavit tenanta Microsoft Entra pro ověřování P2S Microsoft Entra a vytvořit a zaregistrovat více aplikací v Microsoft Entra ID pro povolení různého přístupu pro různé uživatele a skupiny. Další informace o protokolech point-to-site a ověřování najdete v tématu Informace o síti VPN typu point-to-site.

Poznámka:

Ověřování Microsoft Entra je podporováno pouze pro připojení protokolu OpenVPN® a vyžaduje Klient Azure VPN.

Tenant Microsoft Entra

Kroky v tomto článku vyžadují tenanta Microsoft Entra. Pokud nemáte tenanta Microsoft Entra, můžete ho vytvořit pomocí postupu v článku Vytvoření nového tenanta . Při vytváření adresáře si všimněte následujících polí:

- Název organizace

- Počáteční název domény

Vytvoření uživatelů tenanta Microsoft Entra

V nově vytvořeném tenantovi Microsoft Entra vytvořte dva účty. Postup najdete v tématu Přidání nebo odstranění nového uživatele.

- Účet globálního správce

- Uživatelský účet

Účet globálního správce se použije k udělení souhlasu s registrací aplikace Azure VPN. Uživatelský účet lze použít k otestování ověřování OpenVPN.

Přiřaďte jeden z účtů roli globálního správce . Postup najdete v tématu Přiřazení rolí správce a nesprávce uživatelům s ID Microsoft Entra.

Autorizace aplikace Azure VPN

Přihlaste se k webu Azure Portal jako uživatel, který má přiřazenou roli globálního správce .

Dále udělte souhlas správce pro vaši organizaci. To umožňuje aplikaci Azure VPN přihlásit se a číst profily uživatelů. Zkopírujte a vložte adresu URL, která se týká vašeho umístění nasazení, do adresního řádku prohlížeče:

Veřejný

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure Government

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud Germany

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consentPlatforma Microsoft Azure provozovaná společností 21Vianet

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consentPoznámka:

Pokud k udělení souhlasu používáte účet globálního správce, který není nativní pro tenanta Microsoft Entra, nahraďte "common" ID tenanta Microsoft Entra v adrese URL. V některých dalších případech můžete také muset nahradit "společné" ID vašeho tenanta. Nápovědu k vyhledání ID tenanta najdete v tématu Jak najít ID tenanta Microsoft Entra.

V případě výzvy vyberte účet, který má roli globálního správce .

Na stránce Požadovaná oprávnění vyberte Přijmout.

Přejděte na Microsoft Entra ID. V levém podokně klikněte na Podnikové aplikace. Zobrazí se Azure VPN .

Registrace dalších aplikací

V této části můžete zaregistrovat další aplikace pro různé uživatele a skupiny. Opakujte kroky a vytvořte tolik aplikací, které jsou potřeba pro vaše požadavky na zabezpečení. Každá aplikace bude přidružená ke službě VPN Gateway a může mít jinou sadu uživatelů. K bráně je možné přidružit pouze jednu aplikaci.

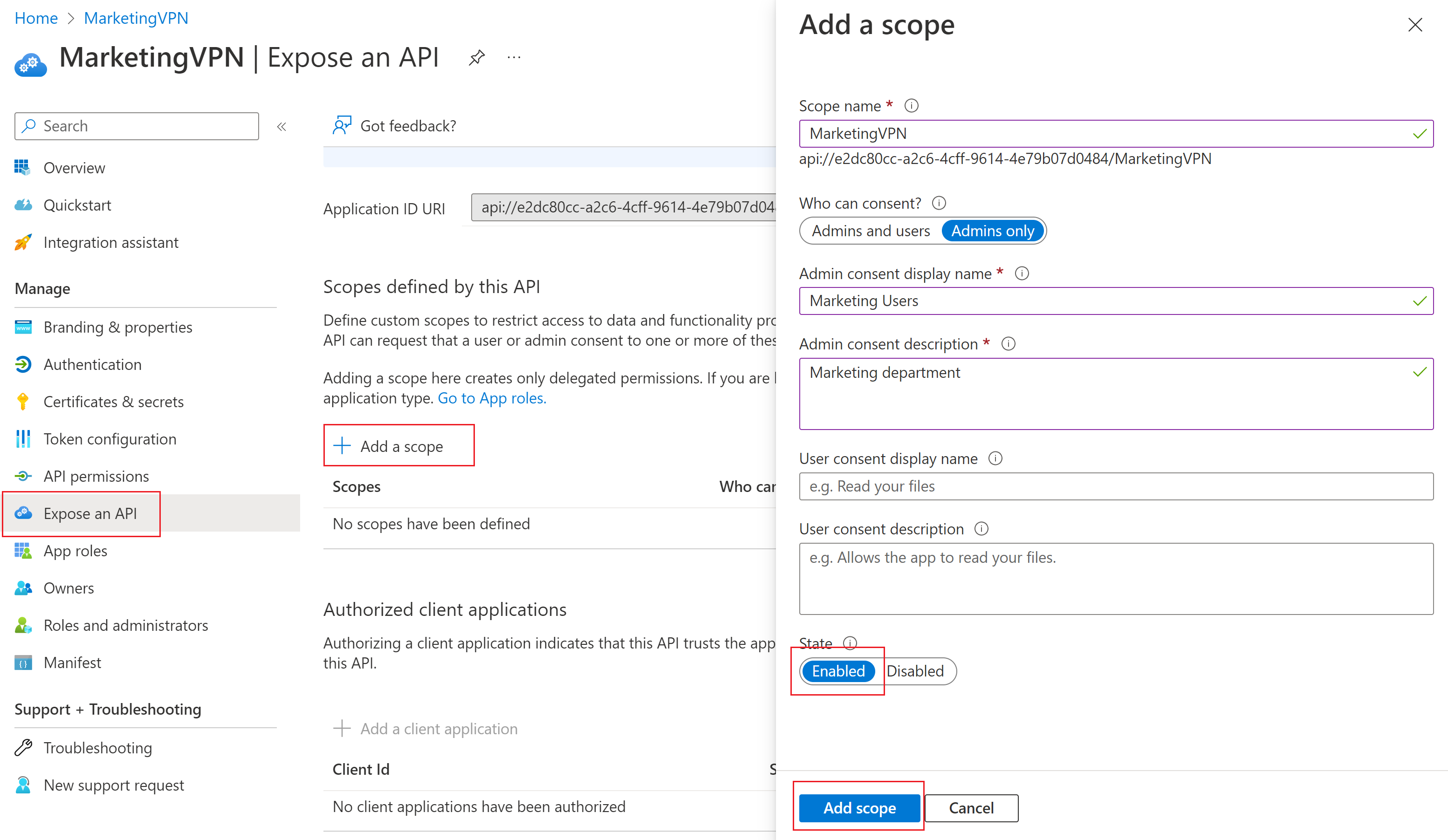

Přidat obor

Na webu Azure Portal vyberte ID Microsoft Entra.

V levém podokně vyberte Registrace aplikací.

V horní části stránky Registrace aplikací vyberte + Nová registrace.

Na stránce Zaregistrovat aplikaci zadejte název. Například MarketingVPN. Název můžete kdykoli později změnit.

- Vyberte požadované podporované typy účtů.

- V dolní části stránky klikněte na Zaregistrovat.

Po registraci nové aplikace v levém podokně klikněte na Zveřejnit rozhraní API. Potom klikněte na + Přidat obor.

- Na stránce Přidat obor ponechte výchozí identifikátor URI ID aplikace.

- Klikněte na Uložit a pokračovat.

Stránka se vrátí zpět na stránku Přidat obor . Vyplňte požadovaná pole a ujistěte se, že je povolený stav.

Až dokončíte vyplňování polí, klikněte na Přidat obor.

Přidání klientské aplikace

Na stránce Zveřejnit rozhraní API klikněte na + Přidat klientskou aplikaci.

Na stránce Přidat klientskou aplikaci zadejte pro ID klienta následující hodnoty v závislosti na cloudu:

- Veřejný Azure:

41b23e61-6c1e-4545-b367-cd054e0ed4b4 - Azure Government:

51bb15d4-3a4f-4ebf-9dca-40096fe32426 - Azure Germany:

538ee9e6-310a-468d-afef-ea97365856a9 - Microsoft Azure provozovaný společností 21Vianet:

49f817b6-84ae-4cc0-928c-73f27289b3aa

- Veřejný Azure:

Zaškrtněte políčko u autorizovaných oborů, které se mají zahrnout. Potom klikněte na Přidat aplikaci.

Klikněte na Přidat aplikaci.

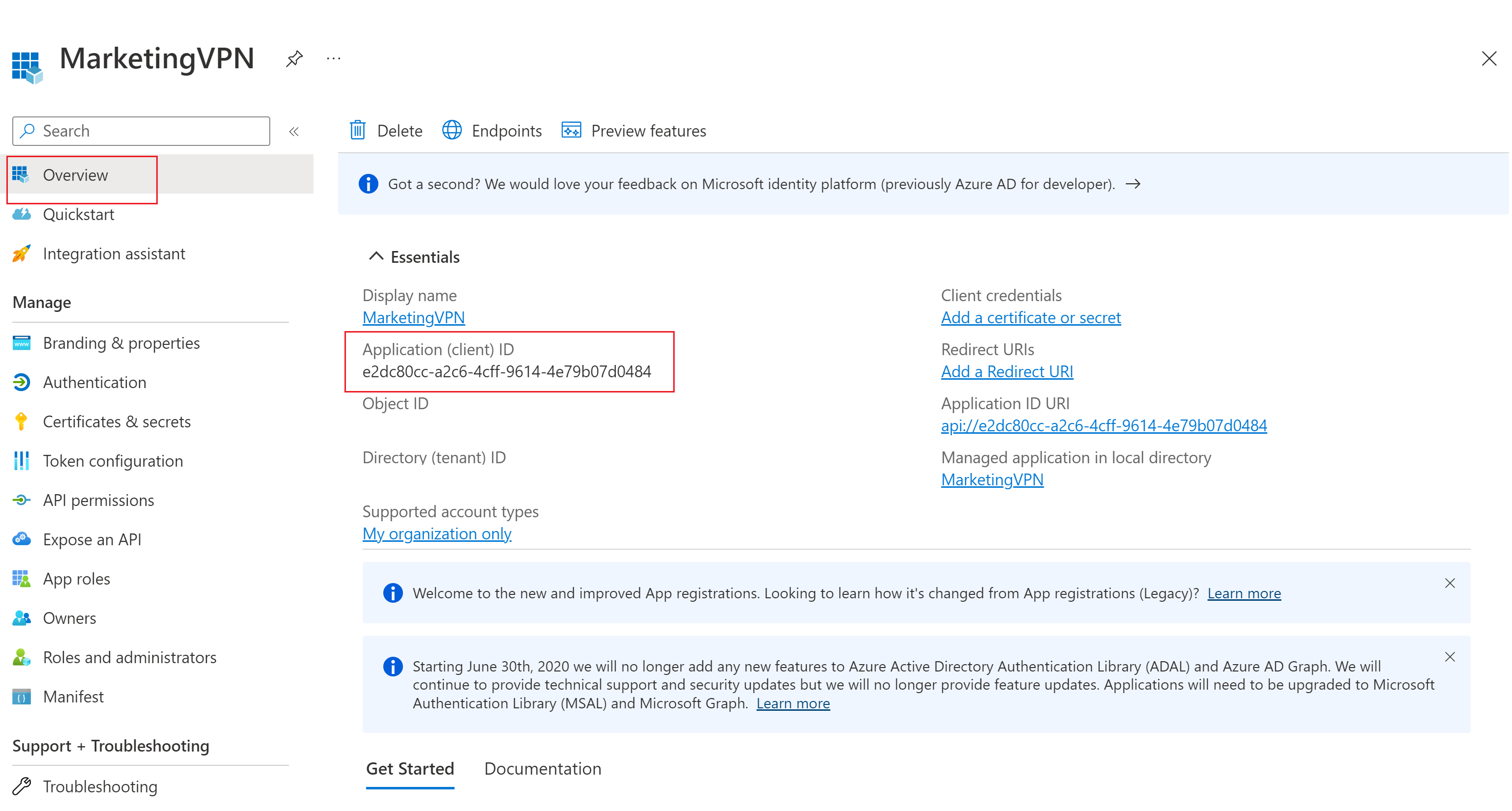

Kopírování ID aplikace (klienta)

Když povolíte ověřování ve službě VPN Gateway, budete potřebovat hodnotu ID aplikace (klienta) k vyplnění hodnoty cílové skupiny pro konfiguraci typu point-to-site.

Přejděte na stránku Přehled .

Zkopírujte ID aplikace (klienta) ze stránky Přehled a uložte ho, abyste k této hodnotě měli přístup později. Tyto informace budete potřebovat ke konfiguraci bran VPN.

Přiřazení uživatelů k aplikacím

Přiřaďte uživatele k vašim aplikacím. Pokud zadáváte skupinu, musí být uživatel přímým členem skupiny. Vnořené skupiny nejsou podporované.

- Přejděte na své ID Microsoft Entra a vyberte Podnikové aplikace.

- V seznamu vyhledejte aplikaci, kterou jste právě zaregistrovali, a kliknutím ji otevřete.

- Klikněte na Vlastnosti. Na stránce Vlastnosti ověřte, zda je povoleno přihlášení uživatelů na hodnotu Ano. Pokud ne, změňte hodnotu na Ano.

- V případě potřeby přiřazení změňte hodnotu na Ano. Další informace o tomto nastavení naleznete v tématu Vlastnosti aplikace.

- Pokud jste provedli změny, uložte nastavení kliknutím na Uložit .

- V levém podokně klikněte na Uživatelé a skupiny. Na stránce Uživatelé a skupiny kliknutím na + Přidat uživatele nebo skupinu otevřete stránku Přidat přiřazení.

- Kliknutím na odkaz v části Uživatelé a skupiny otevřete stránku Uživatelé a skupiny . Vyberte uživatele a skupiny, které chcete přiřadit, a potom klikněte na vybrat.

- Po dokončení výběru uživatelů a skupin klikněte na Přiřadit.

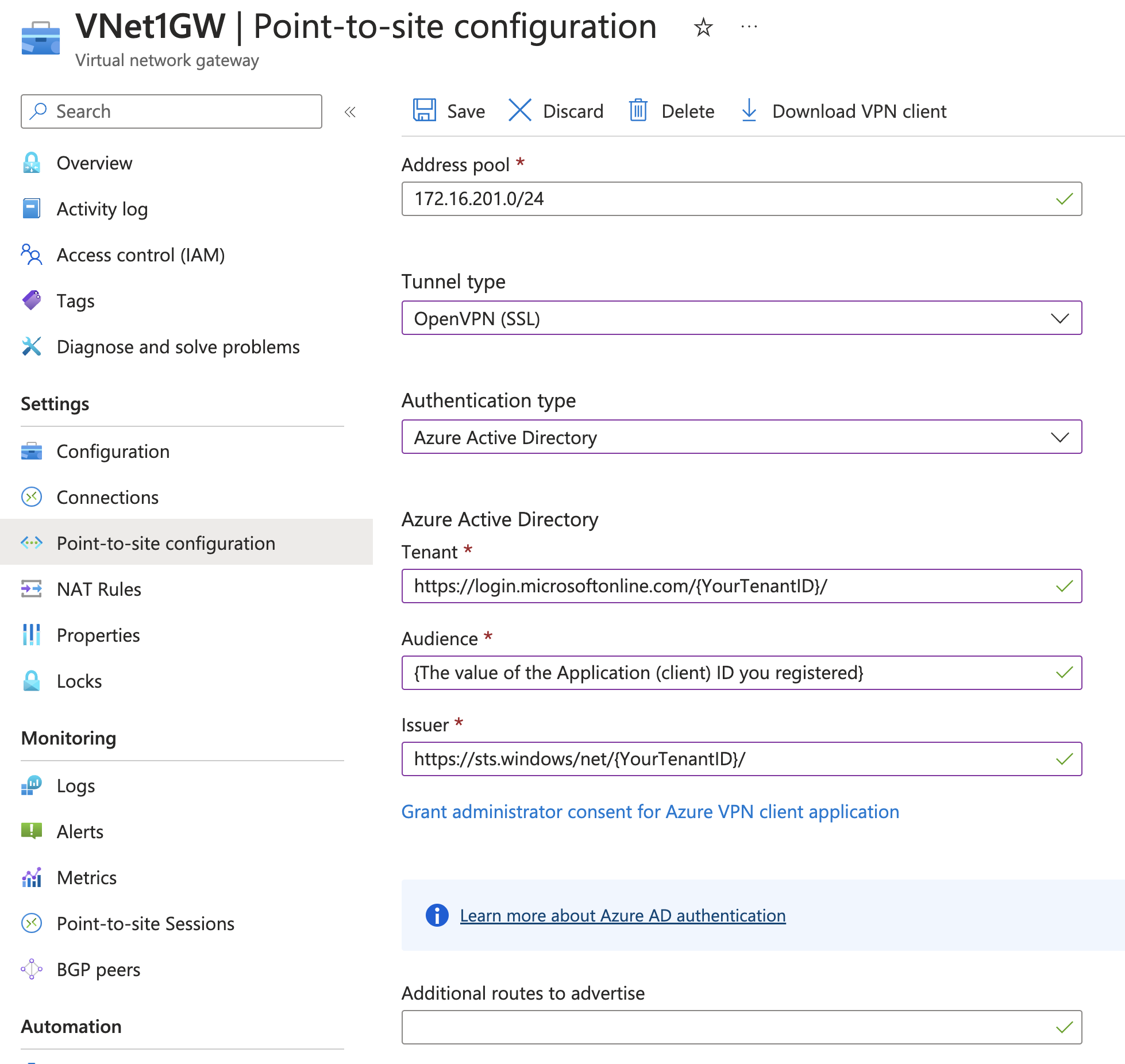

Konfigurace ověřování pro bránu

Důležité

Na webu Azure Portal probíhá aktualizace polí Azure Active Directory na Entra. Pokud se na ID Microsoft Entra odkazuje a tyto hodnoty ještě na portálu nevidíte, můžete vybrat hodnoty Azure Active Directory.

V tomto kroku nakonfigurujete ověřování P2S Microsoft Entra pro bránu virtuální sítě.

Přejděte na bránu virtuální sítě. V levém podokně klikněte na konfigurace typu Point-to-Site.

Nakonfigurujte následující hodnoty:

- Fond adres: Fond adres klienta

- Typ tunelu: OpenVPN (SSL)

- Typ ověřování: Microsoft Entra ID

Pro hodnoty ID Microsoft Entra použijte následující pokyny pro hodnoty tenanta, cílové skupiny a vystavitele .

- Tenant:

https://login.microsoftonline.com/{TenantID} - ID cílové skupiny: Použijte hodnotu, kterou jste vytvořili v předchozí části odpovídající ID aplikace (klienta). Nepoužívejte ID aplikace pro "Azure VPN" Microsoft Entra Enterprise App – použijte ID aplikace, které jste vytvořili a zaregistrovali. Pokud místo toho použijete ID aplikace Pro podnikovou aplikaci Microsoft Entra Microsoft Entra, udělíte všem uživatelům přístup k bráně VPN (což by byl výchozí způsob nastavení přístupu), místo abyste udělili jenom uživatele, které jste přiřadili k aplikaci, kterou jste vytvořili a zaregistrovali.

- Vystavitel:

https://sts.windows.net/{TenantID}U hodnoty Vystavitel nezapomeňte na konci zahrnout koncové hodnoty / .

Po dokončení konfigurace nastavení klikněte v horní části stránky na Uložit .

Stažení konfiguračního balíčku profilu Klient Azure VPN

V této části vygenerujete a stáhnete konfigurační balíček Klient Azure VPN profilu. Tento balíček obsahuje nastavení, která můžete použít ke konfiguraci profilu Klient Azure VPN na klientských počítačích.

V horní části stránky konfigurace point-to-site klepněte na tlačítko Stáhnout klienta VPN. Generování konfiguračního balíčku klienta trvá několik minut.

Váš prohlížeč indikuje, že je k dispozici konfigurační soubor ZIP klienta. Jmenuje se stejný název jako brána.

Extrahujte stažený soubor ZIP.

Přejděte do rozbalené složky AzureVPN.

Poznamenejte si umístění souboru "azurevpnconfig.xml". Azurevpnconfig.xml obsahuje nastavení pro připojení VPN. Tento soubor můžete také distribuovat všem uživatelům, kteří se potřebují připojit prostřednictvím e-mailu nebo jiných prostředků. Aby se uživatel úspěšně připojil, bude potřebovat platné přihlašovací údaje Microsoft Entra. Další informace naleznete v tématu Konfigurační soubory profilu klienta Azure VPN pro ověřování Microsoft Entra.

Další kroky

- Pokud se chcete připojit k virtuální síti, musíte na klientských počítačích nakonfigurovat klienta Azure VPN. Viz Konfigurace klienta VPN pro připojení P2S VPN.

- Nejčastější dotazy najdete v části Point-to-Site v nejčastějších dotazech ke službě VPN Gateway.