Konfigurace nastavení serveru pro ověřování certifikátů P2S VPN – PowerShell

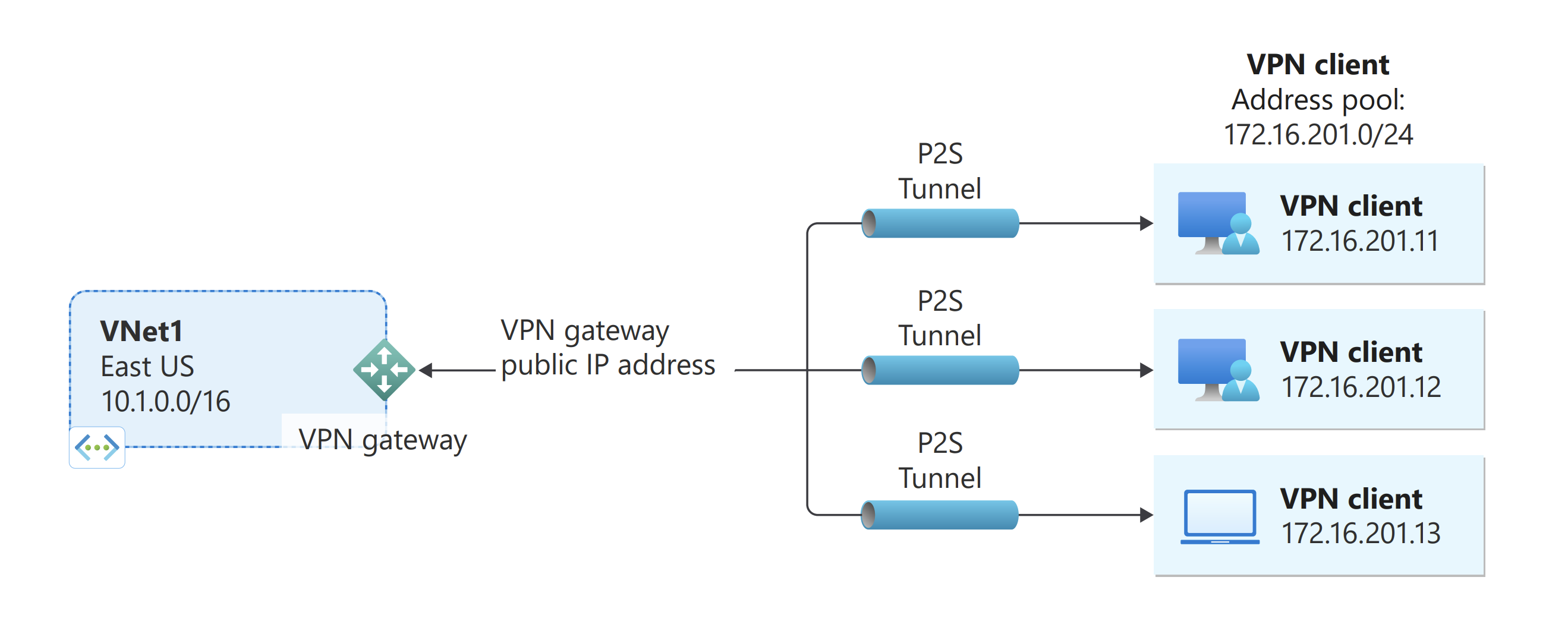

Tento článek vám pomůže nakonfigurovat síť VPN typu point-to-site (P2S) pro bezpečné připojení jednotlivých klientů se systémem Windows, Linux nebo macOS k virtuální síti Azure. Připojení VPN typu P2S jsou užitečná, když se chcete připojit k virtuální síti ze vzdáleného umístění, například při práci z domova nebo konference.

Místo sítě VPN Site-to-Site můžete také použít P2S, pokud máte pouze několik klientů, kteří se potřebují připojit k virtuální síti. Připojení P2S nevyžadují zařízení VPN ani veřejnou IP adresu. P2S vytvoří připojení VPN prostřednictvím protokolu SSTP (Secure Socket Tunneling Protocol) nebo protokolu IKEv2.

Další informace o P2S VPN naleznete v tématu O P2S VPN. Pokud chcete vytvořit tuto konfiguraci pomocí webu Azure Portal, přečtěte si téma Konfigurace sítě VPN typu point-to-site pomocí webu Azure Portal.

Připojení ověřování certifikátů P2S Azure používají následující položky, které nakonfigurujete v tomto cvičení:

- Brána VPN založená na směrování (nikoli na základě zásad). Další informace o typu sítě VPN najdete v tématu Nastavení služby VPN Gateway.

- Veřejný klíč (soubor .cer) pro kořenový certifikát nahraný do Azure. Po nahrání certifikátu se považuje za důvěryhodný certifikát a používá se k ověřování.

- Klientský certifikát, který se generuje z kořenového certifikátu. Klientský certifikát nainstalovaný na každém klientském počítači, který se bude připojovat k virtuální síti. Tento certifikát se používá k ověřování klienta.

- Konfigurační soubory klienta VPN. Klient VPN je nakonfigurovaný pomocí konfiguračních souborů klienta VPN. Tyto soubory obsahují potřebné informace pro připojení klienta k virtuální síti. Každý klient, který se připojuje, musí být nakonfigurovaný pomocí nastavení v konfiguračních souborech.

Požadavky

Ověřte, že máte předplatné Azure. Pokud ještě nemáte předplatné Azure, můžete si aktivovat výhody pro předplatitele MSDN nebo si zaregistrovat bezplatný účet.

Azure PowerShell

Můžete použít Azure Cloud Shell nebo powershell spustit místně. Další informace najdete v tématu Instalace a konfigurace Azure PowerShellu.

Mnoho kroků v tomto článku může používat Azure Cloud Shell. Ke generování certifikátů ale nemůžete použít Cloud Shell. Pokud chcete nahrát veřejný klíč kořenového certifikátu, musíte použít Azure PowerShell místně nebo Azure Portal.

Může se zobrazit upozornění typu Výstupní objekt této rutiny bude změněn v budoucí verzi. Toto chování je očekávané a můžete tato upozornění bezpečně ignorovat.

Přihlásit se

Pokud používáte Azure Cloud Shell , budete po otevření CloudShellu automaticky přesměrováni na přihlášení ke svému účtu. Nemusíte spouštět Connect-AzAccount. Po přihlášení můžete předplatná v případě potřeby změnit pomocí a Get-AzSubscriptionSelect-AzSubscription.

Pokud používáte PowerShell místně, otevřete konzolu PowerShellu se zvýšenými oprávněními a připojte se ke svému účtu Azure. Rutina Connect-AzAccount vás vyzve k zadání přihlašovacích údajů. Po ověření stáhne nastavení vašeho účtu, aby byly dostupné pro Azure PowerShell. Předplatné můžete změnit pomocí a Get-AzSubscriptionSelect-AzSubscription -SubscriptionName "Name of subscription".

Vytvoření virtuální sítě

Vytvořte skupinu prostředků pomocí rutiny New-AzResourceGroup.

New-AzResourceGroup -Name "TestRG1" -Location "EastUS"Vytvořte virtuální síť pomocí rutiny New-AzVirtualNetwork.

$vnet = New-AzVirtualNetwork ` -ResourceGroupName "TestRG1" ` -Location "EastUS" ` -Name "VNet1" ` -AddressPrefix 10.1.0.0/16Vytvořte podsítě pomocí rutiny New-AzVirtualNetworkSubnetConfig s následujícími názvy: FrontEnd a GatewaySubnet (podsíť brány musí mít název GatewaySubnet).

$subnetConfigFrontend = Add-AzVirtualNetworkSubnetConfig ` -Name Frontend ` -AddressPrefix 10.1.0.0/24 ` -VirtualNetwork $vnet $subnetConfigGW = Add-AzVirtualNetworkSubnetConfig ` -Name GatewaySubnet ` -AddressPrefix 10.1.255.0/27 ` -VirtualNetwork $vnetZapište konfigurace podsítí do virtuální sítě pomocí rutiny Set-AzVirtualNetwork, která vytvoří podsítě ve virtuální síti:

$vnet | Set-AzVirtualNetwork

Vytvoření brány sítě VPN

Vyžádání veřejné IP adresy

Brána VPN musí mít veřejnou IP adresu. Nejprve si vyžádáte prostředek IP adresy a pak na něj budete odkazovat při vytváření brány virtuální sítě. IP adresa je staticky přiřazena k prostředku při vytvoření brány VPN. Veřejná IP adresa se změní pouze v případě odstranění a nového vytvoření brány. V případě změny velikosti, resetování nebo jiné operace údržby/upgradu vaší brány VPN se nezmění.

Pomocí rutiny New-AzPublicIpAddress požádejte o veřejnou IP adresu brány VPN.

$gwpip = New-AzPublicIpAddress -Name "GatewayIP" -ResourceGroupName "TestRG1" -Location "EastUS" -AllocationMethod Static -Sku StandardVytvořte konfiguraci IP adresy brány pomocí rutiny New-AzVirtualNetworkGatewayIpConfig. Na tuto konfiguraci se odkazuje při vytváření brány VPN.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $gwsubnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet $gwipconfig = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig1 -SubnetId $gwsubnet.Id -PublicIpAddressId $gwpip.Id

Vytvoření brány sítě VPN

V tomto kroku nakonfigurujete a vytvoříte bránu virtuální sítě pro vaši virtuální síť. Podrobnější informace o ověřování a typu tunelu najdete v tématu Určení typu tunelu a ověřování na webu Azure Portal verze tohoto článku.

- Parametr -GatewayType musí mít hodnotu Vpn a parametr -VpnType musí mít hodnotu RouteBased.

- -VpnClientProtocol se používá k zadání typů tunelů, které chcete povolit. Možnosti tunelu jsou OpenVPN, SSTP a IKEv2. Můžete se rozhodnout povolit jednu z nich nebo libovolnou podporovanou kombinaci. Pokud chcete povolit více typů, zadejte názvy oddělené čárkou. OpenVPN a SSTP nejde povolit společně. Klient strongSwan v Androidu a Linuxu a nativní klient VPN IKEv2 v iOSu a macOS bude používat pouze tunel IKEv2 pro připojení. Klienti Windows nejdřív vyzkoušejí IKEv2 a pokus se nepřipojí, přejdou zpátky k SSTP. Klienta OpenVPN můžete použít k připojení k typu tunelu OpenVPN.

- Skladová položka brány virtuální sítě Basic nepodporuje ověřování IKEv2, OpenVPN ani RADIUS. Pokud plánujete, že se klienti Mac připojí k virtuální síti, nepoužívejte skladovou položku Basic.

- Sestavení brány VPN může trvat 45 minut nebo déle v závislosti na vybrané skladové po straně brány.

Vytvořte bránu virtuální sítě s typem brány Vpn pomocí rutiny New-AzVirtualNetworkGateway.

V tomto příkladu používáme SKU VpnGw2, Generace 2. Pokud se zobrazí chyby ValidateSet týkající se hodnoty GatewaySKU a spouštíte tyto příkazy místně, ověřte, že máte nainstalovanou nejnovější verzi rutin PowerShellu. Nejnovější verze obsahuje nové ověřené hodnoty pro nejnovější skladové položky brány.

New-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" ` -Location "EastUS" -IpConfigurations $gwipconfig -GatewayType Vpn ` -VpnType RouteBased -EnableBgp $false -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2" -VpnClientProtocol IkeV2,OpenVPNPo vytvoření brány ji můžete zobrazit pomocí následujícího příkladu.

Get-AzVirtualNetworkGateway -Name VNet1GW -ResourceGroup TestRG1

Přidání fondu adres klienta VPN

Po dokončení vytváření brány VPN můžete přidat fond adres klienta VPN. Fond adres klienta VPN je rozsah, ze kterého dostanou klienti VPN IP adresu při svém připojení. Použijte rozsah privátních IP adres, který se nepřekrývá s místním umístěním, ze kterého se připojujete, nebo s virtuální sítí, ke které se chcete připojit.

Deklarujte následující proměnné:

$VNetName = "VNet1" $VPNClientAddressPool = "172.16.201.0/24" $RG = "TestRG1" $Location = "EastUS" $GWName = "VNet1GW"Přidejte fond adres klienta VPN:

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName $RG -Name $GWName Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -VpnClientAddressPool $VPNClientAddressPool

Vygenerování certifikátů

Důležité

Certifikáty nemůžete generovat pomocí Azure Cloud Shellu. Musíte použít jednu z metod uvedených v této části. Pokud chcete použít PowerShell, musíte ho nainstalovat místně.

Azure používá certifikáty k ověřování klientů VPN pro sítě VPN typu P2S. Nahrajete do Azure informace o veřejném klíči kořenového certifikátu. Veřejný klíč se pak bude považovat za důvěryhodný. Klientské certifikáty musí být vygenerované z důvěryhodného kořenového certifikátu a pak nainstalované na každém klientském počítači v úložišti certifikátů v adresáři Certificates-Current User/Personal. Tento certifikát se používá k ověřování klienta při zahájení připojení k virtuální síti.

Pokud používáte certifikáty podepsané svým držitelem, musí se vytvořit pomocí konkrétních parametrů. Certifikát podepsaný svým držitelem můžete vytvořit pomocí pokynů pro PowerShell pro počítače s Windows 10 nebo novějším. Pokud nepoužíváte Windows 10 nebo novější, použijte místo toho MakeCert .

Je důležité, abyste při generování kořenových certifikátů podepsaných svým držitelem a klientských certifikátů postupovali podle pokynů. Jinak certifikáty, které vygenerujete, nebudou kompatibilní s připojeními typu P2S a zobrazí se chyba připojení.

Kořenový certifikát

-

Získejte soubor .cer kořenového certifikátu. Můžete použít buď kořenový certifikát vygenerovaný pomocí podnikového řešení (doporučeno), nebo vygenerovat certifikát podepsaný svým držitelem. Po vytvoření kořenového certifikátu exportujte data veřejného certifikátu (nikoli privátní klíč) jako soubor X.509 s kódováním Base64 .cer. Tento soubor nahrajete později do Azure.

Podnikový certifikát: Pokud používáte podnikové řešení, můžete použít stávající řetěz certifikátů. Získejte soubor .cer kořenového certifikátu, který chcete použít.

Kořenový certifikát podepsaný svým držitelem: Pokud nepoužíváte podnikové certifikační řešení, vytvořte kořenový certifikát podepsaný svým držitelem. Jinak certifikáty, které vytvoříte, nebudou kompatibilní s připojeními P2S a klienti se při pokusu o připojení zobrazí chyba připojení. Můžete použít Azure PowerShell, MakeCert nebo OpenSSL. Postup v následujících článcích popisuje, jak vygenerovat kompatibilní kořenový certifikát podepsaný svým držitelem:

- Pokyny k PowerShellu pro Windows 10 nebo novější: Tyto pokyny vyžadují PowerShell na počítači s Windows 10 nebo novějším. Klientské certifikáty vygenerované pomocí kořenového certifikátu můžete nainstalovat na jakémkoli podporovaném klientu Point-to-Site.

- Pokyny pro MakeCert: Použijte MakeCert k vygenerování certifikátů, pokud nemáte přístup k počítači s Windows 10 nebo novějším. I když je MakeCert zastaralý, můžete ho přesto použít k vygenerování certifikátů. Klientské certifikáty, které vygenerujete z kořenového certifikátu, je možné nainstalovat na libovolného podporovaného klienta P2S.

- Linux – pokyny pro OpenSSL

- Linux – pokyny pro strongSwan

Po vytvoření kořenového certifikátu exportujte data veřejného certifikátu (ne privátní klíč) jako soubor X.509 s kódováním Base64 .cer.

Klientský certifikát

-

Každý klientský počítač, který se připojujete k virtuální síti s připojením typu point-to-site, musí mít nainstalovaný klientský certifikát. Vygenerujete ho z kořenového certifikátu a nainstalujete ho na každý klientský počítač. Pokud nenainstalujete platný klientský certifikát, ověřování selže, když se klient pokusí připojit k virtuální síti.

Můžete buď vygenerovat jedinečný certifikát pro každého klienta, nebo můžete použít stejný certifikát pro více klientů. Výhodou generování jedinečných certifikátů pro klienty je možnost jednotlivý certifikát odvolat. Pokud k ověření používá více klientů stejný klientský certifikát a odvoláte ho, budete muset vygenerovat a nainstalovat nové certifikáty pro každého klienta, který tento certifikát používá.

Klientské certifikáty můžete generovat pomocí následujících metod:

Podnikový certifikát:

Pokud používáte podnikové certifikační řešení, vygenerujte klientský certifikát s běžným formátem name@yourdomain.comhodnoty názvu . Místo názvu domény\uživatelského jména použijte tento formát.

Ujistěte se, že je klientský certifikát založený na šabloně certifikátu uživatele, která má v seznamu uživatelů uvedené ověřování klientů jako první položku. Zkontrolujte certifikát poklikáním a zobrazením rozšířeného použití klíče na kartě Podrobnosti .

Kořenový certifikát podepsaný svým držitelem: Postupujte podle pokynů v jednom z následujících článků o certifikátu P2S, aby klientské certifikáty, které vytvoříte, byly kompatibilní s vašimi připojeními P2S.

Když vygenerujete klientský certifikát z kořenového certifikátu podepsaného svým držitelem, automaticky se nainstaluje do počítače, který jste použili k jeho vygenerování. Pokud chcete nainstalovat klientský certifikát do jiného klientského počítače, exportujte ho jako soubor .pfx spolu s celým řetězem certifikátů. Tím se vytvoří soubor .pfx, který obsahuje informace o kořenovém certifikátu vyžadované k ověření klienta.

Kroky v těchto článcích generují kompatibilní klientský certifikát, který pak můžete exportovat a distribuovat.

Pokyny pro Windows 10 nebo novější PowerShell: Tyto pokyny vyžadují Windows 10 nebo novější a PowerShell k vygenerování certifikátů. Vygenerované certifikáty je možné nainstalovat na libovolného podporovaného klienta P2S.

Pokyny pro MakeCert: Použijte MakeCert, pokud nemáte přístup k počítači s Windows 10 nebo novějším pro generování certifikátů. I když je MakeCert zastaralý, můžete ho přesto použít k vygenerování certifikátů. Vygenerované certifikáty můžete nainstalovat na libovolného podporovaného klienta P2S.

Pokyny pro Linux.

Po vytvoření klientského certifikátu ho exportujte . Každý klientský počítač vyžaduje klientský certifikát, aby se mohl připojit a ověřit.

Nahrání informací o veřejném klíči kořenového certifikátu

Ověřte, že se dokončilo vytváření brány VPN. Po dokončení můžete nahrát soubor .cer (obsahující informace o veřejném klíči) důvěryhodného kořenového certifikátu do Azure. Po nahrání souboru .cer ho Azure může použít k ověření klientů, kteří nainstalovali klientský certifikát vygenerovaný z důvěryhodného kořenového certifikátu. Později můžete podle potřeby nahrát další soubory s důvěryhodnými kořenovými certifikáty – celkem až 20.

Poznámka:

Soubor .cer nemůžete nahrát pomocí Azure Cloud Shellu. PowerShell můžete použít místně na počítači nebo můžete použít postup webu Azure Portal.

Deklarujte proměnnou pro název certifikátu a nahraďte hodnotu vlastní hodnotou.

$P2SRootCertName = "P2SRootCert.cer"Cestu k souboru nahraďte vlastní cestou a potom spusťte rutiny.

$filePathForCert = "C:\cert\P2SRootCert.cer" $cert = new-object System.Security.Cryptography.X509Certificates.X509Certificate2($filePathForCert) $CertBase64 = [system.convert]::ToBase64String($cert.RawData)Nahrajte informace o veřejném klíči do Azure. Jakmile se informace o certifikátu nahrají, Azure je považuje za důvěryhodný kořenový certifikát. Při nahrávání se ujistěte, že používáte PowerShell místně na počítači, nebo místo toho můžete použít postup webu Azure Portal. Po dokončení nahrávání se zobrazí návrat PowerShellu s publicCertData. Dokončení procesu nahrávání certifikátu trvá přibližně 10 minut.

Add-AzVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName -VirtualNetworkGatewayname "VNet1GW" -ResourceGroupName "TestRG1" -PublicCertData $CertBase64

Instalace exportovaného klientského certifikátu

Následující kroky vám pomůžou nainstalovat na klienta systému Windows. Další klienti a další informace naleznete v tématu Instalace klientského certifikátu.

- Po exportu klientského certifikátu vyhledejte a zkopírujte soubor .pfx do klientského počítače.

- Na klientském počítači spusťte instalaci dvojím kliknutím na soubor .pfx. Umístění úložiště ponechte jako aktuálního uživatele a pak vyberte Další.

- Na stránce Importovaný soubor neprovádějte žádné změny. Vyberte Další.

- Na stránce ochrana privátního klíče zadejte heslo pro certifikát nebo ověřte, že je objekt zabezpečení správný, a pak vyberte Další.

- Na stránce Úložiště certifikátů ponechte výchozí umístění a pak vyberte Další.

- Vyberte Dokončit. V upozornění zabezpečení pro instalaci certifikátu vyberte Ano. Pro toto upozornění zabezpečení můžete pohodlně vybrat ano, protože jste certifikát vygenerovali.

- Certifikát se teď úspěšně naimportoval.

Zkontrolujte, že se klientský certifikát vyexportoval jako soubor .pfx spolu s celým řetězem certifikátů (to je výchozí nastavení). Jinak informace o kořenovém certifikátu na klientském počítači nejsou a klient se nebude moct správně ověřit.

Konfigurace klientů VPN a připojení k Azure

Každý klient VPN je nakonfigurovaný pomocí souborů v konfiguračním balíčku profilu klienta VPN, který vygenerujete a stáhnete. Konfigurační balíček obsahuje nastavení specifická pro bránu VPN, kterou jste vytvořili. Pokud v bráně provedete změny, jako je změna typu tunelu, certifikátu nebo typu ověřování, musíte vygenerovat další konfigurační balíček profilu klienta VPN a nainstalovat ho do každého klienta. Jinak se klienti VPN možná nebudou moct připojit.

Postup vygenerování konfiguračního balíčku profilu klienta VPN, konfigurace klientů VPN a připojení k Azure najdete v následujících článcích:

Ověření připojení

Tyto pokyny platí pro klienty se systémem Windows.

Chcete-li ověřit, zda je připojení VPN aktivní, v příkazovém řádku se zvýšenými oprávněními spusťte příkaz ipconfig/all.

Zkontrolujte výsledky. Všimněte si, že IP adresa, kterou jste obdrželi, je jednou z adres v rámci fondu adres klienta VPN typu point-to-site, který jste zadali v konfiguraci. Výsledky jsou podobné tomuto příkladu:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.13(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Připojení k virtuálnímu počítači

Tyto pokyny platí pro klienty se systémem Windows.

K virtuálnímu počítači, který je nasazený ve vaší virtuální síti, se můžete připojit vytvořením Připojení vzdálené plochy k virtuálnímu počítači. Nejlepším způsobem, jak na začátku ověřit, že se k virtuálnímu počítači můžete připojit, je použít k připojení privátní IP adresu místo názvu počítače. Tímto způsobem testujete, jestli se můžete připojit, ne jestli je správně nakonfigurovaný překlad ip adres.

Vyhledejte privátní IP adresu. Privátní IP adresu virtuálního počítače najdete tak, že se podíváte na vlastnosti virtuálního počítače na webu Azure Portal nebo pomocí PowerShellu.

Azure Portal: Vyhledejte virtuální počítač na webu Azure Portal. Zobrazte vlastnosti virtuálního počítače. Ve výpisu uvidíte privátní IP adresu.

PowerShell: Pomocí příkladu můžete zobrazit seznam virtuálních počítačů a privátních IP adres z vašich skupin prostředků. Tento příklad nemusíte před použitím upravovat.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Ověřte, že jste připojení k virtuální síti.

Otevřete Připojení ion vzdálené plochy zadáním RDP nebo vzdálené plochy Připojení ion do vyhledávacího pole na hlavním panelu. Pak vyberte Připojení Vzdálená plocha. Vzdálenou plochu můžete otevřít také Připojení ion pomocí příkazu v PowerShellu

mstsc.V Připojení ion vzdálené plochy zadejte privátní IP adresu virtuálního počítače. Výběrem možnosti Zobrazit možnosti můžete upravit další nastavení a pak se připojit.

Pokud máte potíže s připojením k virtuálnímu počítači přes připojení VPN, zkontrolujte následující body:

- Ověřte, že je úspěšně navázáno připojení VPN.

- Ověřte, že se připojujete k privátní IP adrese virtuálního počítače.

- Pokud se k virtuálnímu počítači můžete připojit pomocí privátní IP adresy, ale ne názvu počítače, ověřte, že jste správně nakonfigurovali DNS. Další informace o tom, jak funguje překlad názvů pro virtuální počítače, najdete v tématu Překlad názvů pro virtuální počítače.

Další informace o připojení ke vzdálené ploše najdete v tématu Řešení potíží s připojením ke vzdálené ploše virtuálního počítače.

Ověřte, že se po zadání IP adres serveru DNS pro virtuální síť vygeneroval balíček pro konfiguraci klienta VPN. Pokud jste aktualizovali IP adresy serveru DNS, vygenerujte a nainstalujte nový balíček pro konfiguraci klienta VPN.

Pomocí příkazu ipconfig zkontrolujte adresu IPv4 přiřazenou k adaptéru Ethernet v počítači, ze kterého se připojujete. Pokud je IP adresa v rozsahu adres virtuální sítě, ke které se připojujete, nebo v rozsahu adres vašeho fondu VPNClientAddressPool, označuje se to jako překrývající se adresní prostor. Když se adresní prostor tímto způsobem překrývá, síťový provoz nemá přístup do Azure a zůstane v místní síti.

Přidání nebo odebrání kořenového certifikátu

Důvěryhodný kořenový certifikát můžete do Azure přidat nebo ho z Azure odebrat. Když odeberete kořenový certifikát, klienti s certifikátem vygenerovaným z kořenového certifikátu se nebudou moc ověřit ani připojit. Pokud chcete, aby se klient mohl i nadále ověřovat a připojovat, je nutné nainstalovat nový klientský certifikát vygenerovaný z kořenového certifikátu, který Azure považuje za důvěryhodný (je do Azure nahraný). Tyto kroky vyžadují, aby se rutiny Azure PowerShellu nainstalovaly místně na vašem počítači (ne v Azure Cloud Shellu). Pomocí webu Azure Portal můžete také přidat kořenové certifikáty.

Přidání:

Do Azure můžete přidat až 20 souborů .cer s kořenovými certifikáty. Následující kroky vám pomůžou přidat kořenový certifikát.

Připravte soubor .cer k nahrání:

$filePathForCert = "C:\cert\P2SRootCert3.cer" $cert = new-object System.Security.Cryptography.X509Certificates.X509Certificate2($filePathForCert) $CertBase64_3 = [system.convert]::ToBase64String($cert.RawData)Nahrajte soubor . Najednou můžete nahrát jenom jeden soubor.

Add-AzVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName -VirtualNetworkGatewayname "VNet1GW" -ResourceGroupName "TestRG1" -PublicCertData $CertBase64_3Ověřte nahrání souboru certifikátu:

Get-AzVpnClientRootCertificate -ResourceGroupName "TestRG1" ` -VirtualNetworkGatewayName "VNet1GW"

Odebrání:

Deklarujte proměnné. Upravte proměnné v příkladu tak, aby odpovídaly certifikátu, který chcete odebrat.

$GWName = "Name_of_virtual_network_gateway" $RG = "Name_of_resource_group" $P2SRootCertName2 = "ARMP2SRootCert2.cer" $MyP2SCertPubKeyBase64_2 = "MIIC/zCCAeugAwIBAgIQKazxzFjMkp9JRiX+tkTfSzAJBgUrDgMCHQUAMBgxFjAUBgNVBAMTDU15UDJTUm9vdENlcnQwHhcNMTUxMjE5MDI1MTIxWhcNMzkxMjMxMjM1OTU5WjAYMRYwFAYDVQQDEw1NeVAyU1Jvb3RDZXJ0MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAyjIXoWy8xE/GF1OSIvUaA0bxBjZ1PJfcXkMWsHPzvhWc2esOKrVQtgFgDz4ggAnOUFEkFaszjiHdnXv3mjzE2SpmAVIZPf2/yPWqkoHwkmrp6BpOvNVOpKxaGPOuK8+dql1xcL0eCkt69g4lxy0FGRFkBcSIgVTViS9wjuuS7LPo5+OXgyFkAY3pSDiMzQCkRGNFgw5WGMHRDAiruDQF1ciLNojAQCsDdLnI3pDYsvRW73HZEhmOqRRnJQe6VekvBYKLvnKaxUTKhFIYwuymHBB96nMFdRUKCZIiWRIy8Hc8+sQEsAML2EItAjQv4+fqgYiFdSWqnQCPf/7IZbotgQIDAQABo00wSzBJBgNVHQEEQjBAgBAkuVrWvFsCJAdK5pb/eoCNoRowGDEWMBQGA1UEAxMNTXlQMlNSb290Q2VydIIQKazxzFjMkp9JRiX+tkTfSzAJBgUrDgMCHQUAA4IBAQA223veAZEIar9N12ubNH2+HwZASNzDVNqspkPKD97TXfKHlPlIcS43TaYkTz38eVrwI6E0yDk4jAuPaKnPuPYFRj9w540SvY6PdOUwDoEqpIcAVp+b4VYwxPL6oyEQ8wnOYuoAK1hhh20lCbo8h9mMy9ofU+RP6HJ7lTqupLfXdID/XevI8tW6Dm+C/wCeV3EmIlO9KUoblD/e24zlo3YzOtbyXwTIh34T0fO/zQvUuBqZMcIPfM1cDvqcqiEFLWvWKoAnxbzckye2uk1gHO52d8AVL3mGiX8wBJkjc/pMdxrEvvCzJkltBmqxTM6XjDJALuVh16qFlqgTWCIcb7ju"Odeberte certifikát.

Remove-AzVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName2 -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG -PublicCertData $MyP2SCertPubKeyBase64_2Pomocí následujícího příkladu můžete ověřit, zda byl certifikát úspěšně odebrán.

Get-AzVpnClientRootCertificate -ResourceGroupName "TestRG1" ` -VirtualNetworkGatewayName "VNet1GW"

Odvolání nebo obnovení klientského certifikátu

Certifikáty klientů lze odvolat. Seznam odvolaných certifikátů umožňuje selektivně odepřít připojení P2S na základě jednotlivých klientských certifikátů. To se liší od odebrání důvěryhodného kořenového certifikátu. Pokud odeberete z Azure důvěryhodný kořenový certifikát v souboru .cer, dojde k odvolání přístupu pro všechny klientské certifikáty, které byly tímto odvolaným kořenovým certifikátem vygenerovány nebo podepsány. Odvolání klientského certifikátu namísto kořenového certifikátu umožňuje používat k ověřování další certifikáty vygenerované z kořenového certifikátu.

Běžnou praxí je použití kořenového certifikátu pro řízení přístupu na úrovni týmu nebo organizace, přičemž odvolání klientských certifikátů slouží pro detailní kontrolu přístupu jednotlivých uživatelů.

Odvolání:

Načtěte kryptografický otisk klientského certifikátu. Další informace najdete v tématu Postup načtení kryptografického otisku certifikátu.

Zkopírujte informace do textového editoru a odeberte všechny mezery, aby se jedná o souvislý řetězec. Řetězec je v dalším kroku deklarován jako proměnná.

Deklarujte proměnné. Ujistěte se, že deklarujete kryptografický otisk, který jste získali v předchozím kroku.

$RevokedClientCert1 = "NameofCertificate" $RevokedThumbprint1 = "51ab1edd8da4cfed77e20061c5eb6d2ef2f778c7" $GWName = "Name_of_virtual_network_gateway" $RG = "Name_of_resource_group"Přidejte kryptografický otisk do seznamu odvolaných certifikátů. Po přidání kryptografického otisku se zobrazí zpráva „Úspěch“.

Add-AzVpnClientRevokedCertificate -VpnClientRevokedCertificateName $RevokedClientCert1 ` -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG ` -Thumbprint $RevokedThumbprint1Zkontrolujte, zda byl daný kryptografický otisk přidán do seznamu odvolaných certifikátů.

Get-AzVpnClientRevokedCertificate -VirtualNetworkGatewayName $GWName -ResourceGroupName $RGPo přidání kryptografického otisku už nebude možné certifikát použít k připojení. Klientům, kteří se pokusí připojit pomocí tohoto certifikátu, se zobrazí zpráva s informací o neplatnosti certifikátu.

Obnovení:

Klientský certifikát lze obnovit odebráním jeho kryptografického otisku ze seznamu odvolaných klientských certifikátů.

Deklarujte proměnné. Ujistěte se, že deklarujete správný kryptografický otisk pro certifikát, který chcete obnovit.

$RevokedClientCert1 = "NameofCertificate" $RevokedThumbprint1 = "51ab1edd8da4cfed77e20061c5eb6d2ef2f778c7" $GWName = "Name_of_virtual_network_gateway" $RG = "Name_of_resource_group"Odeberte kryptografický otisk certifikátu ze seznamu odvolaných certifikátů.

Remove-AzVpnClientRevokedCertificate -VpnClientRevokedCertificateName $RevokedClientCert1 ` -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG -Thumbprint $RevokedThumbprint1Zkontrolujte, za byl kryptografický otisk ze seznamu odebrán.

Get-AzVpnClientRevokedCertificate -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG

Nejčastější dotazy k P2S

Další informace o P2S najdete v nejčastějších dotazech ke službě VPN Gateway P2S.

Další kroky

Po dokončení připojení můžete do virtuálních sítí přidávat virtuální počítače. Další informace najdete v tématu Virtuální počítače. Bližší informace o sítích a virtuálních počítačích najdete v tématu s přehledem sítě virtuálních počítačů s Linuxem v Azure.

Informace o řešení potíží s P2S najdete v tématu Řešení potíží: Problémy s připojením Azure P2S.