Spolupráce pomocí účtů hostů a Microsoft Entra B2B

Chcete, aby externí tým spolupracoval s interním vývojářským týmem v procesu, který je snadný a zabezpečený. S Microsoft Entra business to business (B2B) můžete přidat lidi z jiných společností do vašeho tenanta Microsoft Entra jako uživatele typu host.

Pokud má vaše organizace více tenantů Microsoft Entra, můžete také použít Microsoft Entra B2B, abyste uživateli v tenantovi A udělili přístup k prostředkům v tenantovi B. Každý tenant Microsoft Entra je odlišný a oddělený od ostatních tenantů Microsoft Entra a má vlastní reprezentaci identit a registrací aplikací.

Přístup uživatele typu host v Microsoft Entra B2B

V každém scénáři, ve kterém externí uživatelé potřebují dočasný nebo omezený přístup k prostředkům vaší organizace, dejte jim přístup uživatele typu host. Přístup uživatele typu host můžete udělit s příslušnými omezeními a po dokončení práce přístup odebrat.

Pomocí webu Azure Portal můžete pozvat uživatele spolupráce B2B. Pozvěte uživatele typu host do organizace, skupiny nebo aplikace Microsoft Entra. Po pozvání uživatele se jeho účet přidá do ID Microsoft Entra jako účet hosta.

Host může pozvánku dostat e-mailem nebo můžete pozvánku sdílet s aplikací pomocí přímého odkazu. Host pak uplatní pozvánku pro přístup k prostředkům.

Ve výchozím nastavení můžou uživatelé a správci v Microsoft Entra ID pozvat uživatele typu host, ale globální Správa istrator může tuto možnost omezit nebo zakázat.

Spolupráce s libovolným partnerem pomocí jejich identit

Pokud vaše organizace musí spravovat identity každého externího uživatele typu host, který patří do dané partnerské organizace, čelí zvýšeným zodpovědnostem, protože musí tyto identity zabezpečit. Existuje zvýšená úloha pro správu a správu těchto identit. Musíte také synchronizovat účty, spravovat životní cyklus každého účtu a sledovat jednotlivé externí účty, abyste splnili své povinnosti. Vaše organizace musí postupovat podle tohoto postupu pro každou partnerskou organizaci, se kterou chce spolupracovat. Pokud se s těmito účty něco stane, vaše organizace je zodpovědná.

S Microsoft Entra B2B nemusíte spravovat identity externích uživatelů. Partner má odpovědnost za správu vlastních identit. Externí uživatelé budou dál používat své aktuální identity ke spolupráci s vaší organizací.

Řekněme například, že pracujete s externím partnerem Giovanna Carvalho v Proseware. Její organizace spravuje svou identitu jako gcarvalho@proseware.com. Tuto identitu použijete pro účet hosta v ID Microsoft Entra vaší organizace. Jakmile Giovanna uplatní pozvánku na účet hosta, použije stejnou identitu (jméno a heslo) pro účet hosta, jako to dělá pro svou organizaci.

Proč místo federace používat Microsoft Entra B2B?

S Microsoft Entra B2B se nemusíte starat o správu a ověřování přihlašovacích údajů a identit partnerů. Vaši partneři s vámi můžou spolupracovat, i když nemají IT oddělení. Můžete například spolupracovat s dodavatelem, který má jenom osobní nebo firemní e-mailovou adresu a žádné řešení správy identit spravované it oddělením.

Udělení přístupu externím uživatelům je mnohem jednodušší než v federaci. K vytváření a správě externích uživatelských účtů nepotřebujete správce AD. Každý autorizovaný uživatel může pozvat další uživatele. Vedoucí řádku může například pozvat externí uživatele, aby spolupracovali se svým týmem. Pokud už spolupráci nepotřebujete, můžete tyto externí uživatele snadno odebrat.

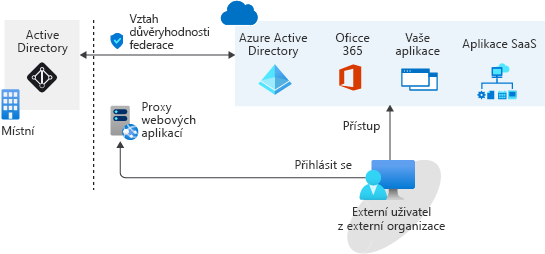

Federace je složitější. Federace je místo, kde máte vytvořený vztah důvěryhodnosti s jinou organizací nebo kolekcí domén pro sdílený přístup k sadě prostředků. Možná používáte místní zprostředkovatele identity a autorizační službu, jako je Active Directory Federation Services (AD FS) (AD FS), která má zavedený vztah důvěryhodnosti s ID Microsoft Entra. Pokud chcete získat přístup k prostředkům, musí všichni uživatelé zadat své přihlašovací údaje a úspěšně se ověřit na serveru služby AD FS. Pokud se někdo pokouší ověřit mimo interní síť, musíte nastavit proxy webových aplikací. Architektura může vypadat přibližně takto:

Místní federace s ID Microsoft Entra může být dobrá, pokud vaše organizace chce, aby se veškeré ověřování prostředků Azure stalo v místním prostředí. Správa istrátory můžou implementovat přísnější úrovně řízení přístupu, ale to znamená, že pokud je vaše místní prostředí dole, uživatelé nemají přístup k prostředkům a službám Azure, které potřebují.

Při spolupráci B2B získají externí týmy požadovaný přístup k prostředkům a službám Azure s příslušnými oprávněními. Není potřeba navázat federaci a vztah důvěryhodnosti a ověřování nezávisí na místním serveru. Ověřování se provádí přímo prostřednictvím Azure. Spolupráce se zjednoduší a nemusíte se starat o situace, kdy se uživatelé nemůžou přihlásit, protože místní adresář není dostupný.