Jak funguje Firewall webových aplikací Azure

Znáte základní funkce a výhody služby Azure Web Application Firewall. Teď se podíváme, jak funguje Azure Web Application Firewall. Podívejme se zejména na to, jak funkce, jako jsou sady pravidel a skupiny pravidel, umožňují službě Azure Web Application Firewall chránit webové aplikace před běžným zneužitím. Tyto informace vám pomůžou vyhodnotit, jestli je služba Azure Web Application Firewall správným řešením pro vaši společnost.

Možnosti nasazení

Firewall webových aplikací Azure můžete nasadit jako součást front-endového řešení Azure pro vaše webové aplikace. Začnete vytvořením zásady firewallu webových aplikací Azure, které zahrnují následující nastavení:

- Kterou integraci produktů chcete použít

- Kterou spravovanou sadu pravidel chcete použít

- Všechna vlastní pravidla, která chcete přidat

- Jaký režim chcete použít

Sady, skupiny pravidel a pravidla spravované Microsoftem

Azure Web Application Firewall zneužije známé zneužití použitím pravidel na příchozí požadavky HTTP/HTTPS aplikace. Pravidlo je kód brány firewall navržený tak, aby rozpoznal konkrétní hrozbu a zabránil mu.

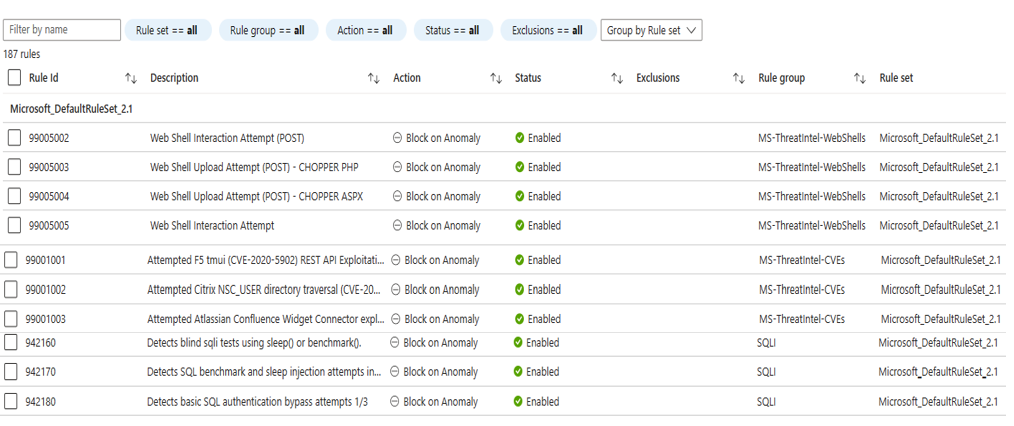

Pravidla, která Azure Web Application Firewall používá k detekci a blokování běžných chyb zabezpečení, jsou většinou spravovaná pravidla, která patří do různých skupin pravidel. Každá skupina pravidel je kolekce pravidel a spravovaná sada pravidel je kolekce skupin pravidel. Mezi spravované sady pravidel patří skupiny pravidel založené na službě Microsoft Threat Intelligence, CVE (Běžné ohrožení zabezpečení a ohrožení zabezpečení) a základní skupiny pravidel (CRS).

Pravidla CRS jsou definována projektem OWASP (Open Web Application Security Project). Tým odborníků na zabezpečení od Microsoftu kódy, udržuje a aktualizuje spravovaná pravidla. Pravidla se podle potřeby upraví nebo přidají. Když se spravované pravidlo změní, Microsoft aktualizuje Bránu firewall webových aplikací Azure automaticky a bez výpadků aplikace.

Následující snímek obrazovky ukazuje některá pravidla a skupiny pravidel v sadě výchozích pravidel Microsoftu 2.1 (DRS2.1). Měli byste tak mít představu o hloubkě ochrany, kterou nabízí Azure Web Application Firewall.

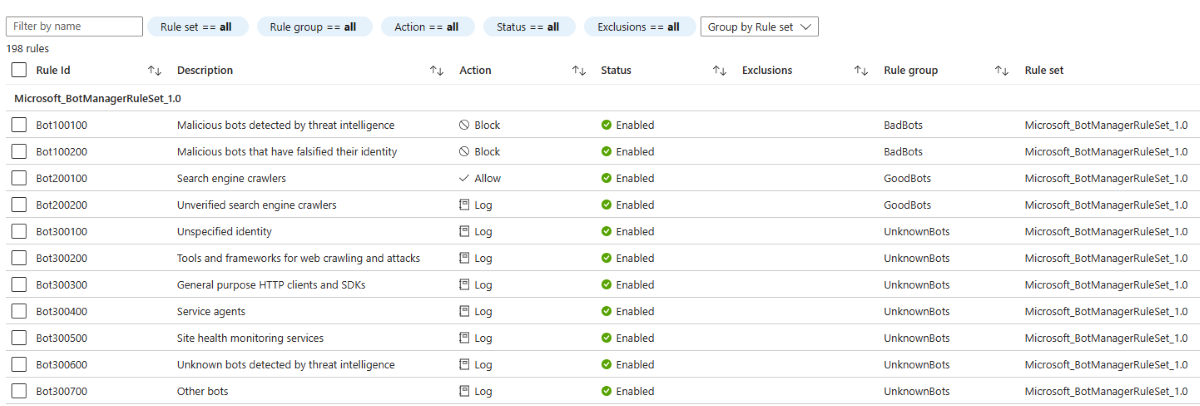

Pravidla robota

Pravidla robota identifikují špatné roboty, dobré roboty a neznámé roboty na základě pravidel Microsoft Threat Intelligence a proprietárních pravidel WAF.

Vlastní pravidla

Spravovaná pravidla služby Azure Web Application Firewall nemusí pokrývat konkrétní hrozbu, ke které dochází u vašich webových aplikací. Pokud ano, můžete vytvořit vlastní pravidlo. Vlastní pravidla můžete vytvořit vytvořením podmínek, které zahrnují následující součásti:

- Shoda typu, jako je geografické umístění, IP adresa, velikost, řetězec

- Shoda proměnných, jako je RequestHeader, QueryString, RequestUri, RequestBody, Cookies nebo PostArgs

- Metody požadavků HTTP/HTTPS, jako je POST nebo PUT

- Operátory, jako jsou EqualContains, Regex, Begins with, Any, Ends with

- Akce, jako je Povolit, Blokovat, Protokol nebo Přesměrování

Geografické filtrování

WaF ve výchozím nastavení reaguje na všechny požadavky uživatelů bez ohledu na umístění, odkud požadavek pochází. V některých scénářích můžete chtít omezit přístup k webové aplikaci podle zemí nebo oblastí. Vlastní pravidlo geografického filtrování umožňuje definovat v koncovém bodu konkrétní cestu, která povolí nebo zablokuje přístup ze zadaných zemí nebo oblastí. Pravidlo geografického filtrování používá kód země/oblasti se dvěma písmeny.

U pravidla geografického filtrování je proměnná shody buď RemoteAddr, nebo SocketAddr. RemoteAddr je původní IP adresa klienta, která se obvykle odesílá prostřednictvím hlavičky požadavku X-Forwarded-For. SocketAddr je zdrojová IP adresa, kterou WAF vidí. Pokud je váš uživatel za proxy serverem, socketAddr je často adresa proxy serveru.

Podmínku GeoMatch a podmínku shody řetězce REQUEST_URI můžete zkombinovat a vytvořit pravidlo geografického filtrování založené na cestě.

Omezení IP adres

Vlastní pravidla firewallu webových aplikací Azure řídí přístup k webovým aplikacím zadáním seznamu IP adres nebo rozsahů IP adres.

Vlastní pravidlo omezení IP adres umožňuje řídit přístup k webovým aplikacím. Provede to zadáním IP adresy nebo rozsahu IP adres ve formátu CIDR (Classless Inter-Domain Routing).

Ve výchozím nastavení je vaše webová aplikace přístupná z internetu. Někdy ale chcete omezit přístup k klientům ze seznamu známých IP adres nebo rozsahů IP adres. Toho dosáhnete tak, že vytvoříte odpovídající pravidlo IP adresy, které blokuje přístup k webové aplikaci z IP adres, které nejsou uvedené ve vlastním pravidle.

Omezování rychlosti

Vlastní pravidla firewallu webových aplikací Azure podporují omezení rychlosti řízení přístupu na základě odpovídajících podmínek a míry příchozích požadavků.

Toto vlastní pravidlo umožňuje detekovat neobvykle vysoké úrovně provozu a blokovat některé typy útoků dosílání aplikační vrstvy. Omezování rychlosti vás také chrání před klienty, kteří byli omylem chybně nakonfigurováni tak, aby v krátkém časovém období odesílaly velké objemy požadavků. Vlastní pravidlo je definováno dobou trvání počítání omezení rychlosti (v minutách nebo pětiminutových intervalech) a prahovou hodnotou limitu rychlosti (maximální počet požadavků povolených v době trvání limitu rychlosti).

Režim detekce vs. režim prevence

Azure Web Application Firewall může fungovat v jednom ze dvou režimů. Zvolený režim závisí na tom, jak má brána firewall zpracovávat příchozí požadavky HTTP/HTTPS, které odpovídají některému z jejích pravidel:

- Režim detekce: Protokoluje požadavek, ale umožňuje tomuto požadavku projít.

- Režim prevence: Protokoluje požadavek, ale neumožňuje ho procházet.

Běžným scénářem je spuštění služby Azure Web Application Firewall v režimu detekce při testování aplikace. V režimu detekce můžete zkontrolovat dva typy problémů:

- Falešně pozitivní: Legitimní požadavky, které brána firewall označí jako škodlivé.

- Falešně negativní: Škodlivé požadavky, které brána firewall umožňuje.

Jakmile bude aplikace připravená k nasazení, přepnete do režimu prevence.

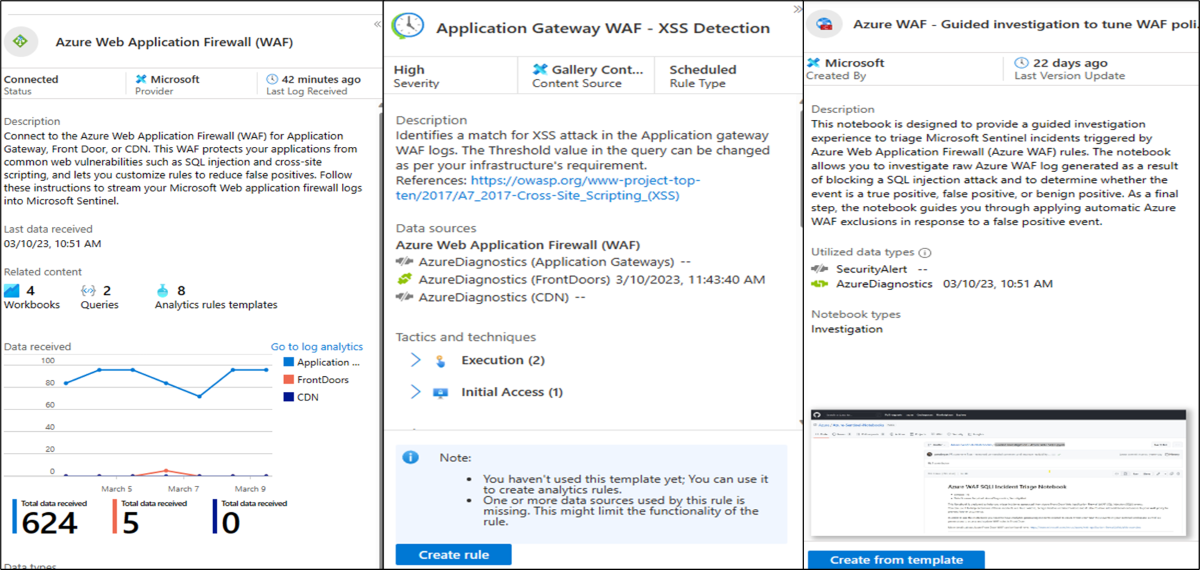

Použití Služby Microsoft Sentinel s Azure WAF

Azure WAF v kombinaci s Microsoft Sentinelem může poskytovat správu událostí zabezpečení pro prostředky WAF. Pomocí Microsoft Sentinelu můžete přistupovat k datovému konektoru WAF ke službě Sentinel pomocí Log Analytics. Sešity WAF zobrazují analýzy WAF ve službě Azure Front Door a WAF ve službě Application Gateway. Analytická pravidla WAF detekují útoky SQLi a XSS z protokolů AFD a Application Gateway. Poznámkový blok WAF umožňuje vyšetřování incidentů injektáže SQL ve službě Azure Front Door.