Co je Azure RBAC?

Pokud jde o identitu a přístup, většina organizací, které zvažují použití veřejného cloudu, se zabývá dvěma věcmi:

- Zajistit, aby lidé opustili organizaci, ztratili přístup k prostředkům v cloudu.

- Dosažení správné rovnováhy mezi autonomií a centrální správou; Projektové týmy například umožňují vytvářet a spravovat virtuální počítače v cloudu a centrálně řídit sítě, které tyto virtuální počítače používají ke komunikaci s jinými prostředky.

Microsoft Entra ID a řízení přístupu na základě role v Azure (Azure RBAC) spolupracují, aby bylo možné tyto cíle jednoduše provádět.

Předplatná Azure

Nejprve nezapomeňte, že každé předplatné Azure je přidružené k jednomu adresáři Microsoft Entra. Uživatelé, skupiny a aplikace v daném adresáři můžou spravovat prostředky v předplatném Azure. Předplatná používají Microsoft Entra ID pro jednotné přihlašování (SSO) a správu přístupu. Své místní Active Directory můžete rozšířit do cloudu pomocí microsoft Entra Připojení. Tato funkce umožňuje zaměstnancům spravovat svá předplatná Azure pomocí svých stávajících pracovních identit. Když zakážete účet místní Active Directory, automaticky ztratí přístup ke všem předplatným Azure připojeným k ID Microsoft Entra.

Co je Azure RBAC?

Řízení přístupu na základě role v Azure (Azure RBAC) je autorizační systém založený na Azure Resource Manageru, který poskytuje jemně odstupňovanou správu přístupu pro prostředky v Azure. Pomocí Azure RBAC můžete udělit přesný přístup, který uživatelé potřebují k práci. Azure RBAC můžete například použít k tomu, aby jeden zaměstnanec mohl spravovat virtuální počítače v předplatném, zatímco jiný spravuje databáze SQL v rámci stejného předplatného.

Následující video podrobně popisuje Azure RBAC:

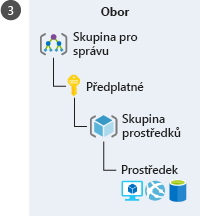

Přístup můžete udělit přiřazením příslušné role Azure uživatelům, skupinám a aplikacím v určitém rozsahu. Oborem přiřazení role může být skupina pro správu, předplatné, skupina prostředků nebo jeden prostředek. Role přiřazená v nadřazeného oboru také uděluje přístup k podřízeným oborům obsaženým v tomto oboru. Uživatel s přístupem ke skupině prostředků může například spravovat všechny prostředky, které obsahuje, jako jsou weby, virtuální počítače a podsítě. Role Azure, kterou přiřadíte, určuje, jaké prostředky může uživatel, skupina nebo aplikace v daném oboru spravovat.

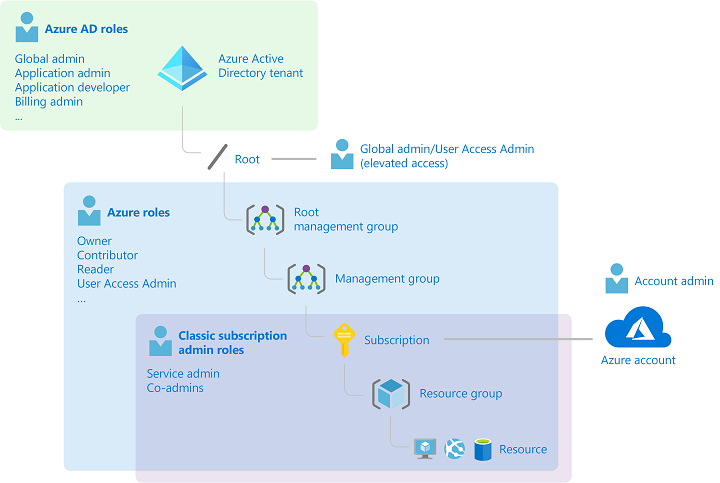

Následující diagram znázorňuje, jak souvisí role klasického správce předplatného, role Azure a role Microsoft Entra na vysoké úrovni. Role přiřazené ve vyšším oboru, jako je celé předplatné, dědí podřízené obory, jako jsou instance služby.

V předchozím diagramu je předplatné přidružené jenom k jednomu tenantovi Microsoft Entra. Všimněte si také, že skupina prostředků může mít více prostředků, ale je přidružená jenom k jednomu předplatnému. I když není z diagramu zřejmé, může být prostředek svázán pouze s jednou skupinou prostředků.

Co můžu dělat s Azure RBAC?

Azure RBAC umožňuje udělit přístup k prostředkům Azure, které řídíte. Předpokládejme, že potřebujete spravovat přístup k prostředkům v Azure pro vývojové, technické a marketingové týmy. Začali jste přijímat žádosti o přístup a potřebujete rychle zjistit, jak funguje správa přístupu pro prostředky Azure.

Tady je několik scénářů, které můžete implementovat pomocí Azure RBAC:

- Jednomu uživateli můžete povolit správu virtuálních počítačů v předplatném a jinému uživateli správu virtuálních sítí.

- Povolit skupině správců databáze spravovat databáze SQL v předplatném

- Uživateli můžete povolit správu všech prostředků ve skupině prostředků, například virtuálních počítačů, webů a podsítí.

- Aplikaci můžete povolit přístup ke všem prostředkům ve skupině prostředků.

Azure RBAC na webu Azure Portal

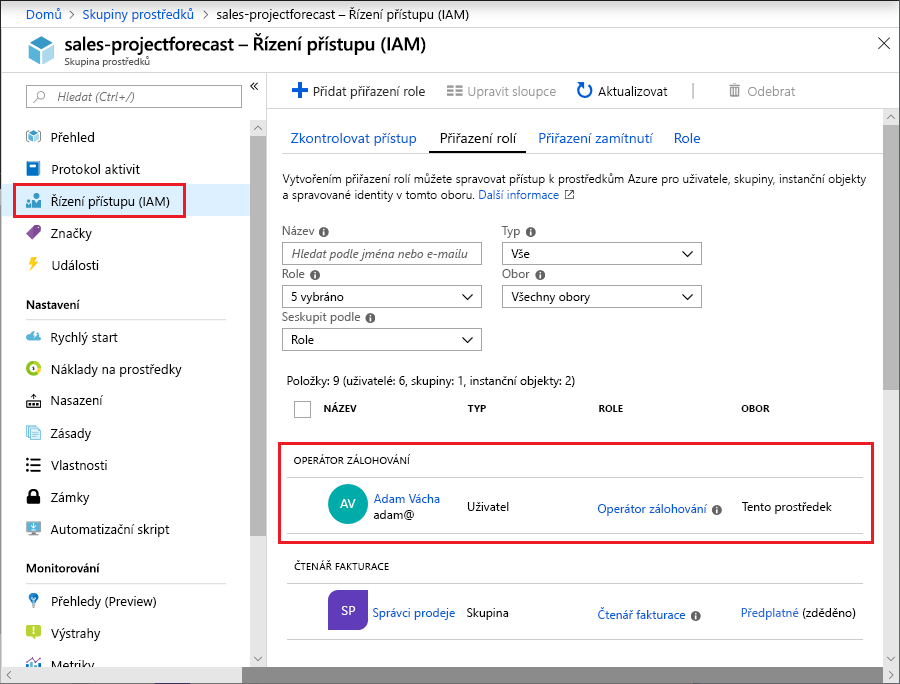

V několika oblastech na webu Azure Portal se zobrazí podokno s názvem Řízení přístupu (IAM) označované také jako správa identit a přístupu. V tomto podokně uvidíte, kdo má přístup k této oblasti a její roli. Pomocí stejného podokna můžete udělit nebo odebrat přístup.

Následující příklad ukazuje podokno Řízení přístupu (IAM) pro skupinu prostředků. V tomto příkladu má Alain přiřazenou roli Operátor zálohování pro tuto skupinu prostředků.

Jak Azure RBAC funguje?

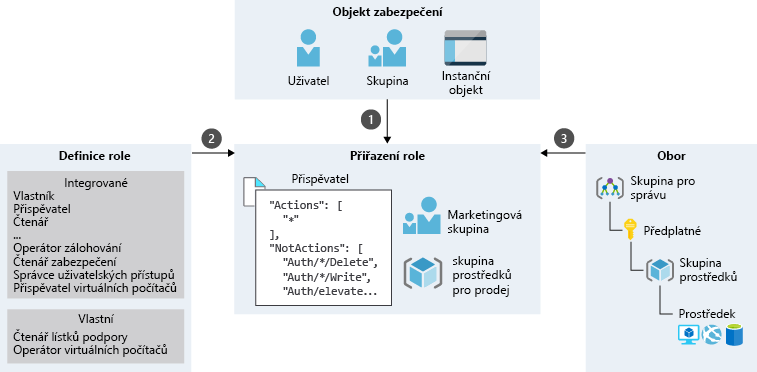

Přístup k prostředkům můžete řídit pomocí Azure RBAC vytvořením přiřazení rolí, která řídí, jak se oprávnění vynucují. K vytvoření přiřazení role potřebujete tři prvky: objekt zabezpečení, definici role a obor. Tyto prvky si můžete představit jako "kdo", "co" a "kde".

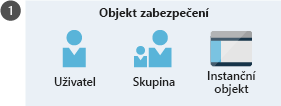

1. Objekt zabezpečení (kdo)

Objekt zabezpečení je jenom název fancy pro uživatele, skupinu nebo aplikaci, ke které chcete udělit přístup.

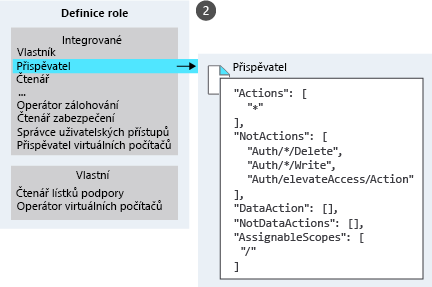

2. Definice role (co můžete dělat)

Definice role je kolekce oprávnění. Někdy jí jednoduše říká role. Definice role obsahuje seznam oprávnění, která může role provádět, například čtení, zápis a odstranění. Role můžou být vysoké úrovně, jako je vlastník nebo konkrétní, jako je Přispěvatel virtuálních počítačů.

Azure obsahuje několik předdefinovaných rolí, které můžete využít. Následující seznam obsahuje čtyři základní předdefinované role:

- Vlastník: Má úplný přístup ke všem prostředkům, včetně práva delegovat přístup k ostatním uživatelům.

- Přispěvatel: Může vytvářet a spravovat všechny typy prostředků Azure, ale nemůže udělit přístup ostatním uživatelům.

- Čtenář: Může zobrazit existující prostředky Azure

- User Access Správa istrator: Umožňuje spravovat uživatelský přístup k prostředkům Azure.

Pokud předdefinované role nesplňují konkrétní požadavky vaší organizace, můžete si vytvořit vlastní role.

3. Rozsah (kde)

Obor je úroveň, na které se vztahuje přístup. To je užitečné v případě, kdy někomu chcete udělit roli Přispěvatel webů, ale pouze pro jednu skupinu prostředků.

V Azure můžete zadat obor na více úrovních: na úrovni skupiny pro správu, předplatného, skupiny prostředků nebo prostředku. Obory jsou strukturovány ve vztahu nadřazený-podřízený obor. Když udělíte přístup v nadřazeného oboru, zdědí se tato oprávnění podřízenými obory. Pokud například přiřadíte roli Přispěvatel skupině v oboru předplatného, zdědí se tato role všemi skupinami prostředků a prostředky v předplatném.

Přiřazení role

Jakmile určíte, kdo, co a kde, můžete tyto prvky zkombinovat a udělit přístup. Přiřazení role je proces vazby role k objektu zabezpečení v určitém oboru pro účely udělení přístupu. Pokud chcete udělit přístup, vytvoříte přiřazení role. Pokud chcete přístup odvolat, odeberete přiřazení role.

Následující příklad ukazuje, jak byla skupina Marketing přiřazena roli Přispěvatel v oboru skupiny prostředků prodeje.

Azure RBAC je model povolení

Azure RBAC je model povolení . To znamená, že když máte přiřazenou roli, Azure RBAC umožňuje provádět určité akce, jako je čtení, zápis nebo odstranění. Takže pokud vám jedno přiřazení role udělí oprávnění ke čtení skupiny prostředků a jiné přiřazení role vám udělí oprávnění k zápisu do stejné skupiny prostředků, budete mít oprávnění ke čtení a zápisu pro tuto skupinu prostředků.

Azure RBAC má něco, co se nazývá NotActions oprávnění. Můžete použít NotActions k vytvoření sady nepovolovaných oprávnění. Přístup role udělí ( efektivní oprávnění) se vypočítá odečtením NotActions operací od Actions operací. Například role Přispěvatel má obojí Actions i NotActions. Zástupný znak (*) Actions indikuje, že může provádět všechny operace v řídicí rovině. Potom byste odečetli následující operace, abyste NotActions vypočítali efektivní oprávnění:

- Odstranění rolí a přiřazení rolí

- Vytváření rolí a přiřazení rolí

- Udělení přístupu uživatele volajícího Správa istratoru v oboru tenanta

- Vytvoření nebo aktualizace artefaktů podrobného plánu

- Odstranění všech artefaktů podrobného plánu