Privileged Access Management pro Active Directory Domain Services

MIM Privileged Access Management (PAM) je řešení, které organizacím pomáhá omezit privilegovaný přístup v existujícím a izolovaném prostředí Active Directory.

Privileged Access Management má dva cíle:

- Obnovení kontroly nad ohroženým prostředím služby Active Directory zajištěním samostatného prostředí bastionu, o kterém se ví, že ho nebezpečné útoky neovlivní.

- Izolace použití privilegovaných účtů, aby se omezilo riziko krádeže jejich přihlašovacích údajů.

Poznámka

Přístup PAM poskytovaný MIM PAM se nedoporučuje pro nová nasazení v prostředích připojených k internetu. MIM PAM je určená k použití ve vlastní architektuře pro izolovaná prostředí AD, kde není k dispozici přístup k internetu, kde tuto konfiguraci vyžadují předpisy, nebo v izolovaných prostředích s velkým dopadem, jako jsou offline výzkumné laboratoře a odpojené provozní technologie nebo prostředí kontroly dohledu a získávání dat. MIM PAM se liší od Microsoft Entra Privileged Identity Management (PIM). Microsoft Entra PIM je služba, která umožňuje spravovat, řídit a monitorovat přístup k prostředkům v Microsoft Entra ID, Azure a dalších online službách Microsoftu, jako je Microsoft 365 nebo Microsoft Intune. Pokyny k místním prostředím připojeným k internetu a hybridním prostředím najdete v tématu Zabezpečení privilegovaného přístupu , kde najdete další informace.

Jaké problémy MIM PAM pomáhá řešit?

V současné chvíli je pro útočníky příliš snadné získat přihlašovací údaje k účtu Domain Admins a je příliš těžké tyto útoky odhalit po faktu. Cílem PAM je omezit příležitosti k tomu, aby kyberzločinci získali přístup, a posílit kontrolu nad celým prostředím a rozšířit jeho sledování.

PAM znesnadňuje útočníkům vniknutí do sítě a získání přístupu k privilegovaným účtům. PAM rozšiřuje ochranu privilegovaných skupin, které řídí přístup napříč počítači připojenými k doméně a aplikacemi na těchto počítačích. Přidává také další monitorování, lepší viditelnost a jemně odstupňované ovládací prvky. To organizacím umožňuje zjistit, kdo jsou jejich privilegovaní správci a co dělají. PAM poskytuje organizacím lepší náhled na to, jak se v jejich prostředí využívají účty pro správu.

Přístup PAM, který MIM poskytuje, je určený k použití ve vlastní architektuře pro izolovaná prostředí, kde není k dispozici přístup k internetu, kde tuto konfiguraci vyžadují předpisy, nebo v izolovaných prostředích s velkým dopadem, jako jsou offline výzkumné laboratoře a odpojené provozní technologie nebo prostředí kontroly dohledu a získávání dat. Pokud je vaše služba Active Directory součástí prostředí připojeného k internetu, přečtěte si téma Zabezpečení privilegovaného přístupu , kde další informace o tom, kde začít.

Nastavení MIM PAM

PAM využívá princip správy za běhu, který souvisí se správou JEA (Just Enough Administration). JEA je Windows PowerShell sada nástrojů, která definuje sadu příkazů pro provádění privilegovaných aktivit. Jedná se o koncový bod, ve kterém můžou správci získat autorizaci ke spouštění příkazů. V sadě nástrojů JEA se správce rozhodne, že uživatelé s určitým oprávněném mohou provádět konkrétní úlohu. Pokaždé, když oprávněný uživatel potřebuje tuto úlohu provést, povolí příslušné oprávnění. Platnost těchto oprávnění po určeném časovém intervalu vyprší, takže kyberzločinec nemůže tento přístup ukradnout.

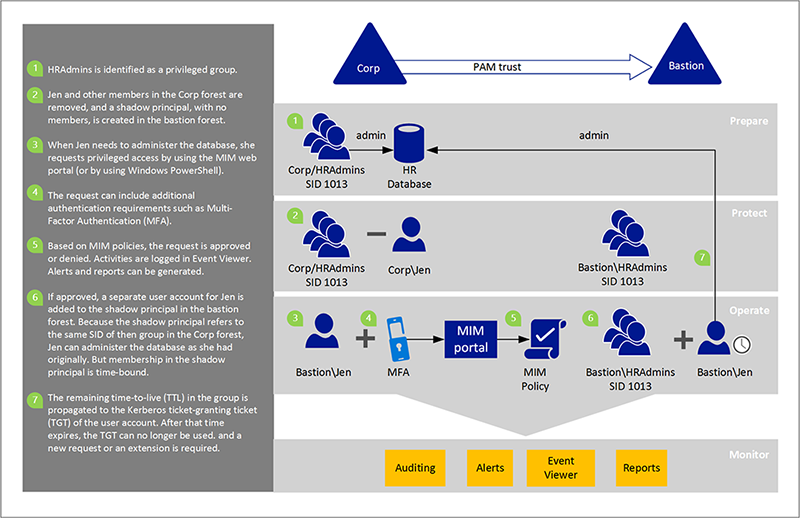

Nastavení a provoz PAM má čtyři kroky.

- Příprava: Určete, které skupiny ve stávající doménové struktuře mají významná oprávnění. Tyto skupiny vytvořte znovu bez členů v doménové struktuře bastionu.

- Ochrana: Nastavte ochranu životního cyklu a ověřování pro, když uživatelé požadují správu za běhu.

- Provoz: Po splnění požadavků na ověření a schválení žádosti se uživatelský účet dočasně přidá do privilegované skupiny v prostředí bastionu. Po předem určené časové období má správce všechna privilegia a oprávnění k přístupu, která jsou přiřazená této skupině. Po jeho uplynutí se účet ze skupiny odebere.

- Monitorování: PAM zajišťuje auditování, výstrahy a sestavy žádostí o privilegovaný přístup. Historii privilegovaného přístupu si můžete prohlédnout a zjistit, kdo prováděl jednotlivé aktivity. Můžete rozhodnout, jestli konkrétní aktivita byla platná nebo ne, a snadno identifikovat neoprávněné aktivity, například pokus o přidání uživatele přímo do privilegované skupiny v původní doménové struktuře. Tento krok je důležitý nejenom kvůli identifikaci škodlivého softwaru, ale také kvůli sledování „vnitřních“ útočníků.

Jak MIM PAM funguje?

PAM využívá nové funkce služby AD DS, zejména pro autorizaci a ověřování doménových účtů, a také nové funkce Microsoft Identity Manageru. PAM odděluje privilegované účty od stávajícího prostředí Active Directory. Pokud je potřeba použít privilegovaný účet, musí se nejdřív vyžádat a potom nechat schválit. Po schválení privilegovaný účet získá oprávnění prostřednictvím skupiny cizích objektů zabezpečení v nové doménové struktuře bastionu, nikoli v aktuální doménové struktuře příslušného uživatele nebo aplikace. Použití doménové struktury bastionu poskytuje organizacím vyšší míru kontroly, například nad tím, kdy uživatel může být členem privilegované skupiny a jak se tento uživatel musí ověřit.

Active Directory, služba MIM a další části tohoto řešení je také možné nasadit v konfiguraci vysoké dostupnosti.

Následující příklady ukazují fungování PIM podrobněji.

Doménová struktura bastionu vydává časově omezené členství ve skupinách, které pak vytvářejí časově omezené lístky TGT (lístky pro přidělování lístků). Služby nebo aplikace využívající protokol Kerberos mohou tyto lístky TGT zpracovat a vynutit, pokud příslušné aplikace a služby jsou v doménových strukturách, které důvěřují doménové struktuře bastionu.

Každodenní uživatelské účty se do nové doménové struktury nemusejí přesouvat. Totéž platí o pro počítače, aplikace a jejich skupiny. Zůstanou ve stávající doménové struktuře tam, kde právě jsou. Vezměme si jako příklad organizaci, která si dělá s těmito problémy kyberzabezpečení v současnosti starosti, ale nemá bezprostředně v plánu upgradovat serverovou infrastrukturu na další verzi Windows Serveru. Tato organizace může přesto využít výhod tohoto kombinovaného řešení. Použije MIM a novou doménovou strukturu bastionu a může lépe řídit přístup ke stávajícím prostředkům.

PAM nabízí tyto výhody:

Izolace privilegií a úprava jejich rozsahu: Uživatelé nemají oprávnění k účtům, které se využívají i pro neprivilegované úlohy, jako je kontrola e-mailu nebo procházení internetu. Uživatelé si musejí tato oprávnění vyžádat. Žádosti jsou schváleny nebo odmítnuty na základě zásad MIM, které definuje správce PAM. Až do schválení žádosti není privilegovaný přístup k dispozici.

Přechody výš: Tyto nové možnosti ověřování a autorizace pomáhají spravovat životní cyklus samostatných účtů pro správu. Uživatel může požádat o zvýšení úrovně účtu pro správu. Teto žádost prochází pracovními postupy MIM.

Další protokolování: Současně s integrovanými pracovními postupy MIM je dostupné další protokolování pro PAM, které identifikuje požadavek, způsob jeho ověření a libovolné události, ke kterým došlo po jeho schválení.

Přizpůsobitelné pracovní postupy: Pracovní postupy MIM je možné nakonfigurovat pro různé scénáře. V závislosti na parametrech žádajícího uživatele nebo požadovaných rolí je také možné použít několik pracovních postupů.

Jak si uživatelé vyžádají privilegovaný přístup?

Existuje řada způsobů, jimiž uživatel může odeslat svoji žádost. Patří mezi ně:

- Rozhraní API webových služeb služby MIM

- Koncový bod REST

- Windows PowerShell (

New-PAMRequest)

Přečtěte si podrobnosti v článku Privileged Access Management – rutiny.

Jaké pracovní postupy a možnosti monitorování jsou k dispozici?

Řekněme například, že uživatel byl před nastavením PAM členem skupiny pro správu. V rámci nastavení PAM se uživatel odebere ze skupiny pro správu a v MIM se vytvoří zásada. Zásada určuje, že pokud uživatel požádá o oprávnění správce, žádost se schválí a do privilegované skupiny v doménové struktuře bastionu se přidá samostatný účet pro uživatele.

Za předpokladu, že tento požadavek je schválený, pracovní postup akce při přidávání uživatele do skupiny komunikuje přímo se službou Active Directory doménové struktury bastionu. Pokud například Jen požaduje správu databáze HR, administrativní účet pro Jen se do privilegované skupiny v doménové struktuře bastionu přidá během několika sekund. Členství jejího účtu pro správu v této skupině vyprší po uplynutí časového limitu. S Windows Server 2016 nebo novějším je toto členství přidružené ke službě Active Directory s časovým limitem.

Poznámka

Když do skupiny přidáte nového člena, je potřeba tuto změnu replikovat do ostatních řadičů domén (DC) v doménové struktuře bastionu. Latence replikace může ovlivnit přístup uživatelů k prostředkům. Další informace o latenci replikace najdete v tématu Jak funguje replikační topologie služby Active Directory.

Naproti tomu odkaz s vypršenou platností vyhodnocuje Security Accounts Manager (SAM) v reálném čase. Přestože se přidání člena skupiny musí replikovat pomocí řadiče domény, který obdrží žádost o přístup, odebrání člena skupiny se na každém řadiči domény vyhodnotí okamžitě.

Tento pracovní postup je určený speciálně pro tyto účty pro správu. Správci (nebo dokonce skripty) vyžadující po privilegované skupiny jenom občasný přístup, si mohou vyžádat přesně tento přístup. MIM zaznamená žádost a změny ve službě Active Directory do protokolu. Tato data můžete zobrazit v Prohlížeči událostí nebo odeslat do podnikových monitorovacích řešení, jako je služba Audit Collection Services (ACS) nástroje System Center 2012 - Operations Manager nebo další nástroje jiných výrobců.