Konfigurace poskytovatele OpenID Connect pro portály .

Poznámka

S účinností od 12. října 2022 jsou portály Power Apps Power Pages. Další informace: Služba Microsoft Power Pages je nyní obecně dostupná (blog)

Zanedlouho migrujeme a sloučíme dokumentaci k portálům Power Apps s dokumentací k Power Pages.

Externí poskytovatelé identity OpenID Connect jsou služby, které odpovídají specifikaci Open ID Connect. OpenID Connect zavádí koncept ID tokenu, což je token zabezpečení, který umožňuje klientovi ověřit identitu uživatele. ID tokenu také získá základní informace o profilu uživatele—též známé jako deklarace identity.

Tento článek vysvětluje, jak lze poskytovatele identity, který podporuje OpenId Connec, tintegrovat s portály Power Apps. Některé z příkladů poskytovatelů OpenID Connect pro portály: Azure Active Directory (Azure AD) B2C,Azure AD,Azure AD s více nájemci.

Podporované a nepodporované autentizační toky na portálech

- Implicitní udělení

- Tento tok je výchozí metodou ověřování používanou portály.

- Autorizační kód

- Portály používají metodu client_secret_post ke komunikaci s koncovým bodem tokenu serveru identity.

- Použití metody private_key_jwt ověřování pomocí koncového bodu tokenu není podporováno.

- Hybridní (omezená podpora)

- Portály vyžadují, aby byl id_token přítomen v odpovědi, takže hodnota response_type kódový token není podporována.

- Hybridní tok na portálech sleduje stejný tok jako tok implicitního udělení oprávnění a používá id_token pro přímé přihlášení uživatelů.

- Portály nepodporují techniky založené na PKCE (Proof Key for Code Exchange)–k autentizaci uživatelů.

Poznámka

Změny nastavení ověřování mohout trvat několik minut, než se na portálu projeví. Restartujte portál pomocí akcí portálu, pokud chcete změny okamžitě promítnout.

Konfigurace zprostředkovatele OpenID Connect

Podobně jako u všech ostatních poskytovatelů se musíte přihlásit k Power Apps, abyste mohli nakonfigurovat poskytovatele OpenID Connect.

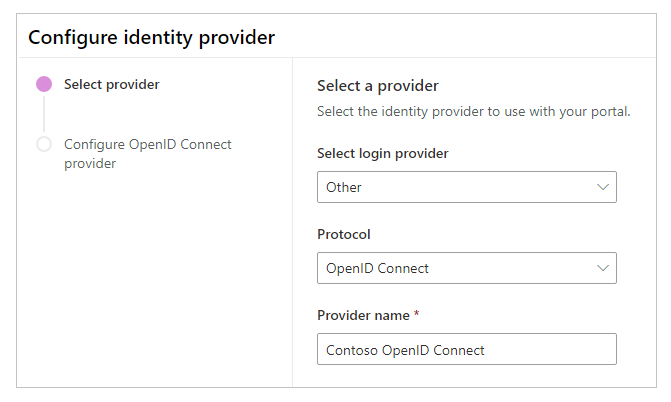

Vyberte Přidat poskytovatele pro váš portál.

Jako Zprostředkovatele přihlášení vyberte Ostatní.

Jako Protokol vyberte OpenID Connect.

Zadejte název zprostředkovatele.

Vyberte Další.

Vytvořte aplikaci a nakonfigurujte nastavení u svého poskytovatele identity.

Poznámka

URL odpovědi používá aplikace k přesměrování uživatelů na portál po úspěšném ověření. Pokud váš portál používá vlastní název domény, můžete mít jinou adresu URL, než tu uvedenou zde.

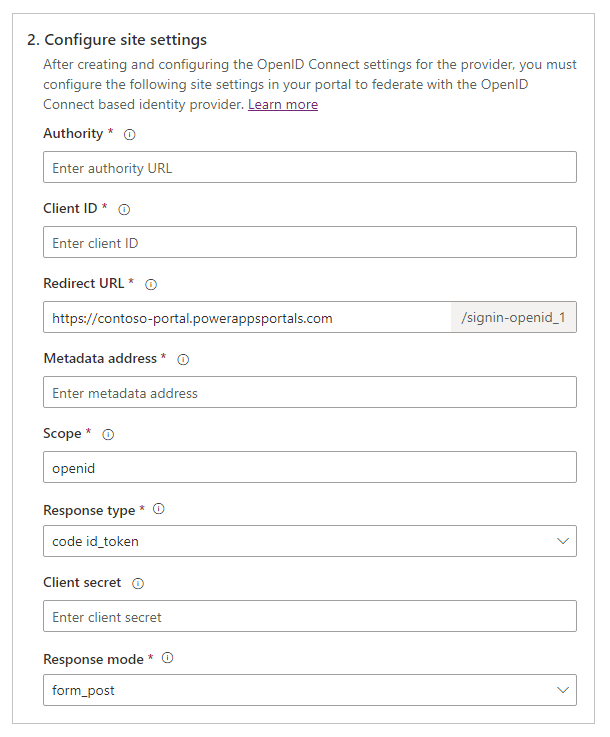

Zadejte následující nastavení webu pro konfiguraci portálu.

Poznámka

Nezapomeňte zkontrolovat—a pokud je to nutné, změnit—výchozí hodnoty.

Jméno Popis Autorita Adresa URL autority (nebo vydavatele) přidružená ke zprostředkovateli identity

Příklad (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/ID klienta ID aplikace vytvořené pomocí zprostředkovatele identity, která má být používána na portálu. URL pro přesměrování Umístění, kam bude zprostředkovatel identity odesílat odpověď na ověření.

Příklad:https://contoso-portal.powerappsportals.com/signin-openid_1

Poznámka: Pokud používáte výchozí adresu URL portálu, můžete zkopírovat a vložit URL odpovědi, jak je uvedeno v kroku Vytvořte a nakonfigurujte nastavení poskytovatele OpenID Connect. Pokud používáte vlastní název domény, zadejte adresu URL ručně. Zajistěte, aby zde zadaná hodnota byla přesně stejná jako hodnota, kterou jste zadali jako URI přesměrování v konfiguraci zprostředkovatele identity (např. Azure Portal).Adresa metadat Koncový bod zjišťování pro získávání metadat. Společný formát: [Authority URL]/.well-known/openid-configuration.

Příklad (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/v2.0/.well-known/openid-configurationObor Mezerami oddělený seznam rozsahů, které se mají vyžádat přes parametr rozsahu OpenID Connect.

Výchozí hodnota:openid

Příklad (Azure AD):openid profile email

Více informací: Nakonfigurujte další deklarace identity při použití OpenID Connect pro portály s Azure ADTyp odpovědi Hodnota parametru response_type pro OpenID Connect.

Možné hodnoty zahrnují:-

code -

code id_token -

id_token -

id_token token -

code id_token token

Výchozí hodnota:code id_tokenTajný kód klienta Hodnota tajného klíče klienta z aplikace poskytovatele. To může být také označováno také jako tajný klíč aplikace nebo tajný klíč uživatele. Toto nastavení je vyžadováno, pokud je zvolený typ odpovědi code.Režim odpovědi Hodnota parametru response_mode pro OpenID Connect Hodnota by měla být query, pokud je vybraným typem odpovědicode. Výchozí hodnota:form_post.-

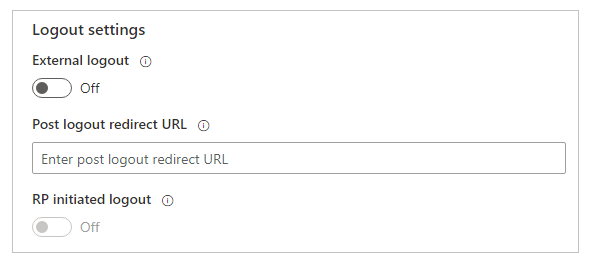

Nakonfigurujte nastavení pro odhlášení uživatelů.

Jméno Popis Externí odhlášení Povolí nebo zakáže odhlášení externího účtu. Pokud je povoleno, jsou uživatelé při odhlášení z portálu přesměrováni na externí odhlášení. Pokud je zakázáno, jsou uživatelé pouze odhlášeni z portálu. Přesměrovací adresa URL po odhlášení Umístění, kam zprostředkovatel identity přesměruje uživatele po externím odhlášení. Toto umístění by mělo být správně nastaveno v konfiguraci zprostředkovatele identity. Odhlášení iniciované přijímající stranou Povolí nebo zakáže odhlášení iniciované přijímající stranou. Chcete-li použít toto nastavení, povolte nejdříve Externí odhlášení. (Volitelné) Konfigurace dalších nastavení.

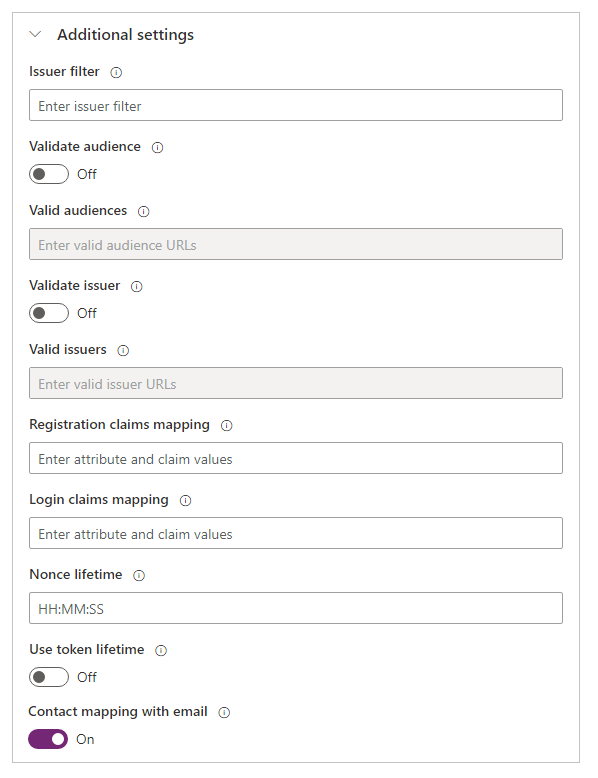

Jméno Popis Filtr vydavatele Filtr založený na zástupném znaku, který vyhledá všechny vydavatele napříč všemi klienty.

Příklad:https://sts.windows.net/*/Ověřit cílovou skupinu Při povolení je cílová skupina ověřena během ověřování tokenu. Platné cílové skupiny Čárkami oddělený seznam adres URL cílových skupin Ověřit vydavatele Při povolení je vydavatel ověřen během ověřování tokenu. Platní vydavatelé Čárkami oddělený seznam adres URL vydavatelů Mapování registračních deklarací identity Seznam logických párů název-deklarace pro mapování hodnot deklarace vrácených od poskytovatele během registrace k atributům záznamu kontaktu.

Formát:field_logical_name=jwt_attribute_name, kdefield_logical_nameje logický název pole na portálech ajwt_attribute_nameje atribut s hodnotou vrácenou od poskytovatele identity.

Příklad:firstname=given_name,lastname=family_namepři použití Rozsahu jakoprofilepro Azure AD. V tomto příkladu jsoufirstnamealastnamelogické názvy polí profilů na portálech, zatímcogiven_nameafamily_namejsou atributy s hodnotami vrácenými poskytovatelem identity pro příslušná pole.Mapování přihlašovacích deklarací identity Seznam logických párů název-deklarace pro mapování hodnot deklarací vrácených od poskytovatele při každém přihlášení na atributy záznamu kontaktu.

Formát:field_logical_name=jwt_attribute_name, kdefield_logical_nameje logický název pole na portálech ajwt_attribute_nameje atribut s hodnotou vrácenou od poskytovatele identity.

Příklad:firstname=given_name,lastname=family_namepři použití Rozsahu jakoprofilepro Azure AD. V tomto příkladu jsoufirstnamealastnamelogické názvy polí profilů na portálech, zatímcogiven_nameafamily_namejsou atributy s hodnotami vrácenými poskytovatelem identity pro příslušná pole.Příležitostná životnost Životnost hodnoty nonce v minutách. Výchozí hodnota: 10 minut. Použít životnost tokenu Udává, že životnost relace ověřování (například soubory cookie) by se měla shodovat s životností ověřovacího tokenu. Pokud je zadáno, tato hodnota přepíše hodnotu časového rozpětí platnosti souboru cookie v nastavení webu Authentication/ApplicationCookie/ExpireTimeSpan. Mapování kontaktů pomocí e-mailu Určuje, zda jsou kontakty mapovány na příslušný e-mail.

Pokud je nastaveno na Zapnuto, jedinečný záznam kontaktu je přiřazen k odpovídající e-mailové adrese a poté přiřadí externího poskytovatele identity ke kontaktu poté, co byl uživatel úspěšně přihlášen.Poznámka

Parametr požadavku UI_Locales bude nyní automaticky odeslán v požadavku na ověření a bude nastaven na jazyk vybraný na portálu.

Úprava zprostředkovatele OpenID Connect

Chcete-li upravit nakonfigurovaného poskytovatele OpenID Connect, viz Upravit poskytovatele.

Viz také

Konfigurace poskytovatele OpenID Connect pro portály pomocí Azure AD

Nejčastější dotazy k používání OpenID Connect na portálech

Poznámka

Můžete nám sdělit, jaké máte jazykové preference pro dokumentaci? Zúčastněte se krátkého průzkumu. (upozorňujeme, že tento průzkum je v angličtině)

Průzkum bude trvat asi sedm minut. Nejsou shromažďovány žádné osobní údaje (prohlášení o zásadách ochrany osobních údajů).

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro