Zabezpečení privilegovaného přístupu

Organizace by měly zajistit zabezpečení privilegovaného přístupu nejvyšší prioritou zabezpečení kvůli významnému obchodnímu dopadu (a vysoké pravděpodobnosti) útočníků, kteří tuto úroveň přístupu narušují.

Privilegovaný přístup zahrnuje správce IT, kteří mají kontrolu nad velkými částmi podnikového majetku a dalšími uživateli s přístupem k důležitým obchodním prostředkům.

Útočníci často zneužívají slabé stránky v zabezpečení privilegovaného přístupu během útoků ransomwaru provozovaného člověkem a cílených krádeží dat. Účty a pracovní stanice s privilegovaným přístupem jsou pro útočníky tak atraktivní, protože tyto cíle jim umožňují rychle získat široký přístup k obchodním prostředkům v podniku, což často vede k rychlému a významnému obchodnímu dopadu.

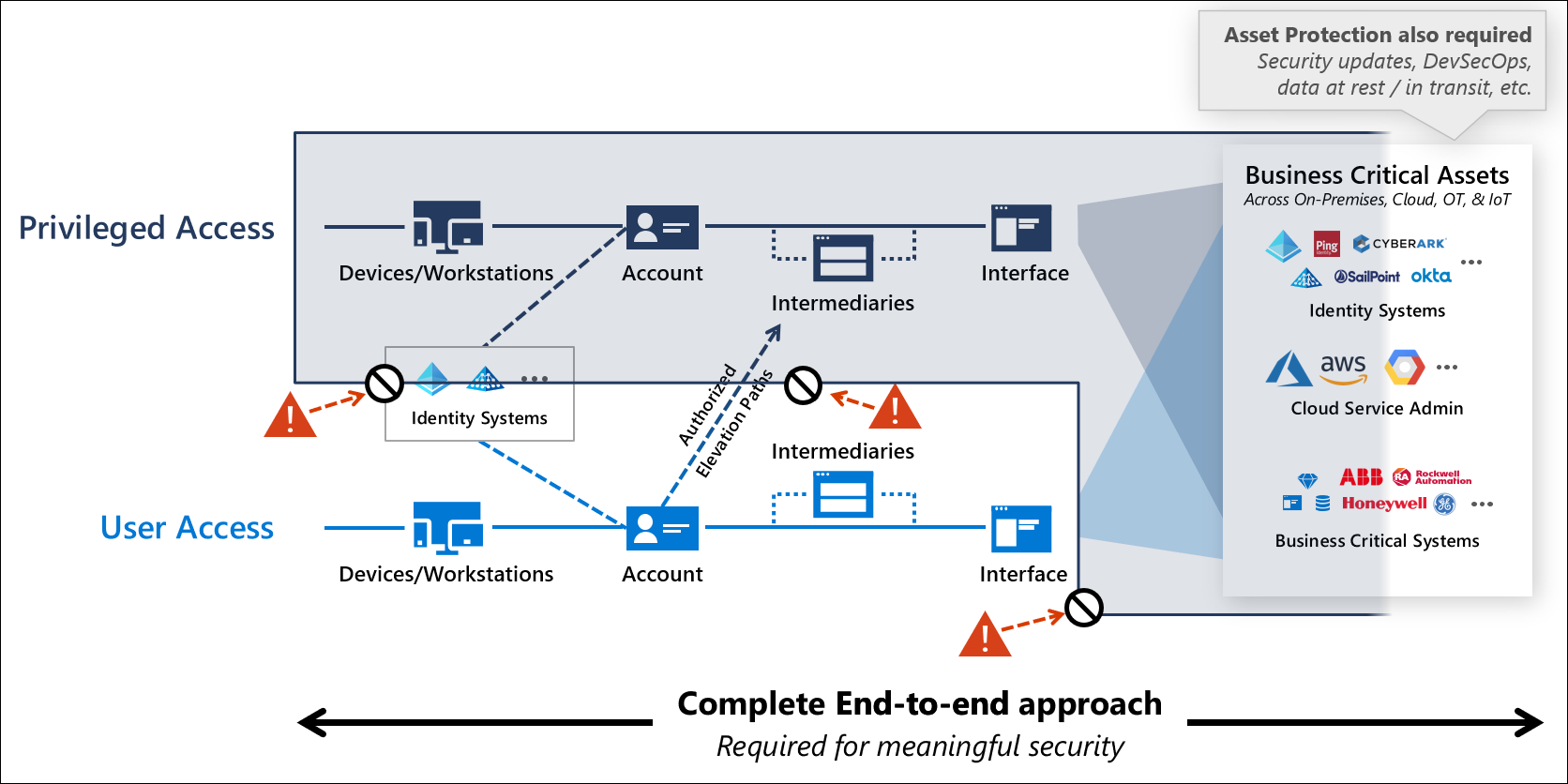

Následující diagram shrnuje doporučenou strategii privilegovaného přístupu k vytvoření izolované virtuální zóny, ve které můžou tyto citlivé účty fungovat s nízkým rizikem.

Zabezpečení privilegovaného přístupu efektivně zapečetí neautorizované cesty a ponechá vybraných několik autorizovaných přístupových cest, které jsou chráněné a pečlivě monitorované. Tento diagram je podrobněji popsán v článku Strategie privilegovaného přístupu.

Sestavení této strategie vyžaduje holistický přístup, který kombinuje více technologií, aby bylo možné chránit a monitorovat tyto autorizované cesty eskalace pomocí zásad nulová důvěra (Zero Trust), včetně explicitního ověřování, nejnižších oprávnění a předpokladů porušení zabezpečení. Tato strategie vyžaduje více doplňkových iniciativ, které vytvářejí holistický technologický přístup, jasné procesy a přísné provozní provádění, aby bylo možné v průběhu času vytvářet a udržovat záruky.

Začínáme a měření průběhu

| Image | Popis | Image | Popis |

|---|---|---|---|

|

Plán rychlé modernizace (RaMP) - Plánování a implementace nejvýraznější rychlé výhry |

|

Osvědčené postupy Videa a snímky |

Oborové odkazy

Zabezpečení privilegovaného přístupu je také řešeno těmito oborovými standardy a osvědčenými postupy.

| Spojené království National Cyber Security Center (NCSC) | Australian Cyber Security Center (ACSC) | MITRE ATT&CK |

|---|

Další kroky

Strategie, návrh a implementace prostředků, které vám pomůžou rychle zabezpečit privilegovaný přístup pro vaše prostředí.

| Image | Článek | Popis |

|---|---|---|

|

Strategie | Přehled strategie privilegovaného přístupu |

|

Kritéria úspěchu | Kritéria strategického úspěchu |

|

Úrovně zabezpečení | Přehled úrovní zabezpečení účtů, zařízení, zprostředkovatelů a rozhraní |

|

Obchodní vztahy | Pokyny k úrovním zabezpečení a ovládacím prvkům pro účty |

|

Zprostředkovatelů | Pokyny k úrovním zabezpečení a kontrolním mechanismům pro zprostředkovatele |

|

Rozhraní | Pokyny k úrovním zabezpečení a ovládacím prvkům pro rozhraní |

|

Zařízení | Pokyny k úrovním zabezpečení a ovládacím prvkům pro zařízení a pracovní stanice |

|

Model podnikového přístupu | Přehled modelu podnikového přístupu (následník modelu starší vrstvy) |

|

Vyřazení esae z provozu | Informace o vyřazení starší doménové struktury pro správu |