Zabezpečení sítí pomocí nulová důvěra (Zero Trust)

![]()

Velké objemy dat představují nové příležitosti k odvození nových poznatků a získání konkurenčních výhod. Přecházíme od doby, kdy byly sítě jasně definované a obvykle specifické pro určité umístění. Cloud, mobilní zařízení a další koncové body rozšiřují hranice a mění paradigma. Teď není nutně k zabezpečení obsažená nebo definovaná síť. Místo toho existuje obrovské portfolio zařízení a sítí, které jsou propojené cloudem.

Místo toho, abyste věřili, že všechno za podnikovou bránou firewall je bezpečné, ucelená strategie nulová důvěra (Zero Trust) předpokládá, že porušení zabezpečení je nevyhnutelné. To znamená, že musíte ověřit každý požadavek, jako by pochází z nekontrolovatelné sítě – správa identit hraje v této oblasti zásadní roli.

V modelu nulová důvěra (Zero Trust) existují tři klíčové cíle, pokud jde o zabezpečení sítí:

Připravte se na zpracování útoků, než k nim dojde.

Minimalizujte rozsah poškození a jak rychle se rozprostírá.

Zvyšte potíže s ohrožením vašich cloudových nároků.

Abychom to udělali, dodržujeme tři zásady nulová důvěra (Zero Trust):

Ověřte explicitně. Vždy ověřte a autorizujete na základě všech dostupných datových bodů, včetně identity uživatele, umístění, stavu zařízení, služby nebo úlohy, klasifikace dat a anomálií.

Použijte nejméně privilegovaný přístup. Omezte přístup uživatelů s technologií Just-In-Time a Just-Enough-Access (JIT/JEA), adaptivními zásadami založenými na rizicích a ochranou dat za účelem ochrany dat a produktivity.

Předpokládejme porušení zabezpečení. Minimalizujte poloměr výbuchu pro porušení zabezpečení a zabraňte laterálnímu pohybu segmentací přístupu podle sítě, uživatele, zařízení a povědomí o aplikacích. Ověřte, že jsou všechny relace zašifrované na konci. Využijte analýzy k získání viditelnosti, řízení detekce hrozeb a zlepšení ochrany.

Cíle nasazení nulová důvěra (Zero Trust) sítě

Než většina organizací zahájí svou cestu nulová důvěra (Zero Trust), má zabezpečení sítě, které je charakterizováno následujícími:

-

Několik hraničních sítí a otevřených plochých sítí.

-

Minimální ochrana před hrozbami a filtrování statického provozu

-

Nešifrovaný interní provoz

|

Při implementaci komplexní architektury nulová důvěra (Zero Trust) pro zabezpečení sítí doporučujeme zaměřit se nejprve na tyto počáteční cíle nasazení: |

|

|

|

I.Network segmentation: Many ingress/egress cloud micro-perimetrs with some micro-segmentation. II.Ochrana před hrozbami: Nativní cloudové filtrování a ochrana známých hrozeb. III.Šifrování: Interní provoz uživatele-aplikace je šifrovaný. |

|

Po dokončení se zaměřte na tyto další cíle nasazení: |

|

|

|

IV.Segmentace sítě: Plně distribuovaný příchozí/výchozí cloudový mikrometr a hlubší mikrose segmentace. |

Průvodce nasazením síťového nulová důvěra (Zero Trust)

Tato příručka vás provede kroky potřebnými k zabezpečení sítí podle principů architektury zabezpečení nulová důvěra (Zero Trust).

|

|

Počáteční cíle nasazení |

I. Segmentace sítě: Mnoho příchozích a výchozích cloudových mikrometrů s některými mikrose segmentacemi

Organizace by neměly mít jen jeden, velký kanál v síti i mimo ni. V nulová důvěra (Zero Trust) přístupu se sítě místo toho segmentují do menších ostrovů, kde jsou obsaženy konkrétní úlohy. Každý segment má vlastní ovládací prvky příchozího a výchozího přenosu dat, které minimalizují "poloměr výbuchu" neoprávněného přístupu k datům. Implementací softwarově definovaných hraničních zařízení s podrobnými ovládacími prvky zvýšíte potíže pro neautorizované aktéry, aby se šířily po celé síti, a tak snižte laterální pohyb hrozeb.

Neexistuje žádný návrh architektury, který by vyhovoval potřebám všech organizací. Máte možnost mezi několika běžnými vzory návrhu segmentace sítě podle modelu nulová důvěra (Zero Trust).

V této příručce pro nasazení vás provedeme jednotlivými kroky, které vám povedou k dosažení jednoho z těchto návrhů: mikrose segmentace.

Díky mikros segmentaci můžou organizace přecházet nad rámec jednoduchých centralizovaných sítí založených na hraničních sítích až po komplexní a distribuovanou segmentaci pomocí softwarově definovaných mikro hraničních zařízení.

Aplikace jsou rozdělené na různé virtuální sítě Azure a připojené pomocí hvězdicového modelu.

Postupujte následovně:

Vytvořte vyhrazené virtuální sítě pro různé aplikace nebo komponenty aplikací.

Vytvořte centrální virtuální síť, která nastaví stav zabezpečení pro připojení mezi aplikacemi a připojí virtuální sítě aplikací v hvězdicové architektuře.

Nasaďte službu Azure Firewall do virtuální sítě centra, abyste mohli kontrolovat a řídit provoz mezi virtuálními sítěmi.

II. Ochrana před hrozbami: Nativní cloudové filtrování a ochrana známých hrozeb

Cloudové aplikace, které otevírají koncové body externím prostředím, jako je internet nebo vaše místní stopa, jsou ohrožené útoky přicházejícími z těchto prostředí. Proto je nezbytné zkontrolovat provoz škodlivých datových částí nebo logiky.

Tyto typy hrozeb spadají do dvou širokých kategorií:

Známé útoky. Hrozby zjištěné vaším poskytovatelem softwaru nebo větší komunitou V takových případech je podpis útoku dostupný a musíte zajistit, aby se každá žádost kontrolovala proti těmto podpisům. Klíčem je rychle aktualizovat váš detekční modul všemi nově identifikovanými útoky.

Neznámé útoky. Jedná se o hrozby, které se neshodují s žádným známým podpisem. Mezi tyto typy hrozeb patří ohrožení zabezpečení od nuly a neobvyklé vzory v provozu požadavků. Schopnost detekovat takové útoky závisí na tom, jak dobře vaše obrana ví, co je normální a co není. Vaše obrana by se měla neustále učit a aktualizovat takové vzory, jako se vyvíjí vaše firma (a související provoz).

Pokud chcete chránit před známými hrozbami, postupujte takto:

U koncových bodů s provozem HTTP/S chraňte pomocí firewallu webových aplikací Azure (WAF) pomocí následujících:

Zapnutí výchozí sady pravidel nebo sady pravidel OWASP top 10 ochrany za účelem ochrany před známými útoky na webovou vrstvu

Zapnutím sady pravidel ochrany robota zabráníte škodlivým robotům v škrábání informací, provádění obsahu přihlašovacích údajů atd.

Přidání vlastních pravidel pro ochranu před hrozbami specifickými pro vaši firmu

Můžete použít jednu ze dvou možností:

-

Vytvořte zásadu firewallu webových aplikací ve službě Azure Front Door.

Nakonfigurujte ochranu robota pro firewall webových aplikací.

Vlastní pravidla pro firewall webových aplikací

-

Vytvořte aplikační bránu s firewallem webových aplikací.

Nakonfigurujte ochranu robota pro firewall webových aplikací.

Vytvořte a používejte vlastní pravidla firewallu webových aplikací v2.

Pro všechny koncové body (HTTP nebo ne) před službou Azure Firewall pro filtrování na základě analýzy hrozeb ve vrstvě 4:

Nasazení a konfigurace brány Azure Firewall pomocí webu Azure Portal

Povolte filtrování na základě analýzy hrozeb pro váš provoz.

III. Šifrování: Interní provoz uživatele-aplikace je šifrovaný.

Třetím počátečním cílem, na který se zaměřit, je přidání šifrování, aby se zajistilo šifrování interního provozu mezi uživateli.

Postupujte následovně:

Vynucujte komunikaci pouze HTTPS pro webové aplikace přístupné z internetu přesměrováním provozu HTTP na HTTPS pomocí služby Azure Front Door.

Připojení vzdálených zaměstnanců/partnerů do Microsoft Azure pomocí Azure VPN Gateway.

- Zapněte šifrování pro veškerý provoz typu point-to-site ve službě Azure VPN Gateway.

Zabezpečený přístup k virtuálním počítačům Azure pomocí šifrované komunikace přes Azure Bastion

|

|

Další cíle nasazení |

IV. Segmentace sítě: Plně distribuovaná příchozí/výchozí cloudová mikrokromegace a hlubší mikrose segmentace

Jakmile dosáhnete svých počátečních tří cílů, dalším krokem je další segmentace sítě.

Rozdělení komponent aplikace do různých podsítí

Postupujte následovně:

V rámci virtuální sítě přidejte podsítě virtuální sítě, aby samostatné komponenty aplikace mohly mít své vlastní hraniční sítě.

Použijte pravidla skupiny zabezpečení sítě, která umožňují provoz jenom z podsítí, které mají podsíť, která jsou podsítě označená jako legitimní protějšek komunikace.

Segmentace a vynucení vnějších hranic

Postupujte podle těchto kroků v závislosti na typu hranice:

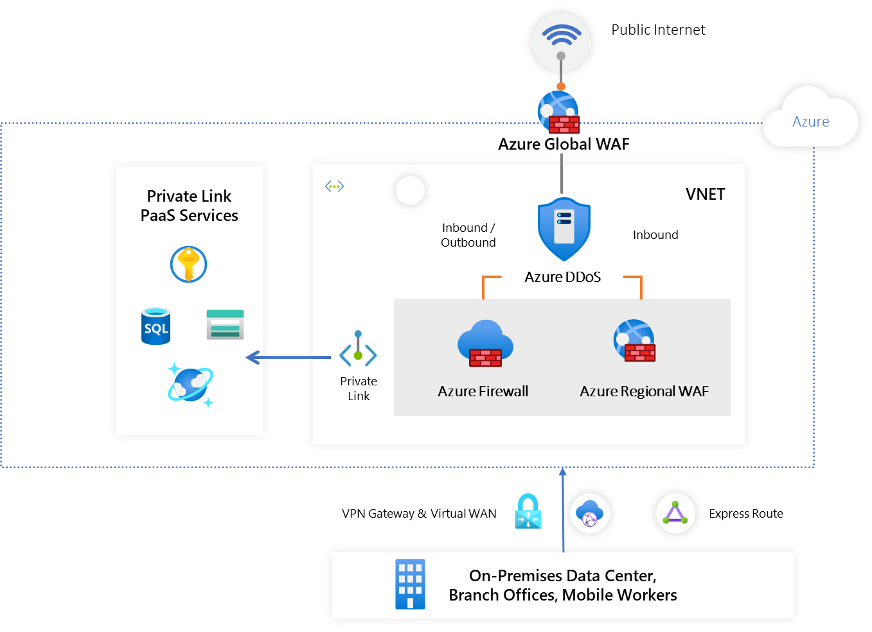

Hranice internetu

Pokud se vyžaduje připojení k internetu pro vaši aplikaci, která se musí směrovat přes virtuální síť centra, aktualizujte pravidla skupiny zabezpečení sítě ve virtuální síti centra tak, aby umožňovala připojení k internetu.

Zapněte Službu Azure DDoS Protection Úrovně Standard a chraňte virtuální síť rozbočovače před útoky na vrstvu sítě s volumetric.

Pokud vaše aplikace používá protokoly HTTP/S, zapněte službu Azure Web Application Firewall k ochraně před hrozbami vrstvy 7.

Hranice místního prostředí

Pokud vaše aplikace potřebuje připojení k místnímu datovému centru, použijte Azure ExpressRoute sítě Azure VPN pro připojení k virtuální síti centra.

Nakonfigurujte bránu Azure Firewall ve virtuální síti centra pro kontrolu a řízení provozu.

Hranice služeb PaaS

- Pokud používáte služby PaaS poskytované v Azure (např. Azure Storage, Azure Cosmos DB nebo Web App Azure, použijte možnost připojení PrivateLink k zajištění, že všechny výměny dat budou přes privátní prostor IP adres a provoz nikdy neopustí síť Microsoftu.

V. Ochrana před hrozbami: Ochrana před hrozbami založená na strojovém učení a filtrování pomocí kontextových signálů

Pokud potřebujete další ochranu před hrozbami, zapněte Službu Azure DDoS Protection úrovně Standard , abyste mohli nepřetržitě monitorovat provoz aplikací hostovaných v Azure, používat architektury založené na ML ke standardním hodnotám a zjišťovat záplavy objemového provozu a používat automatické zmírnění rizik.

Postupujte následovně:

Konfigurace a správa služby Azure DDoS Protection úrovně Standard

Konfigurace upozornění pro metriky ochrany před útoky DDoS

VI. Šifrování: Veškerý provoz je šifrovaný.

Nakonec dokončete ochranu sítě tím, že zajistíte šifrování veškerého provozu.

Postupujte následovně:

Šifrování provozu back-endu aplikace mezi virtuálními sítěmi

Šifrování provozu mezi místním prostředím a cloudem:

Nakonfigurujte síť VPN typu site-to-site přes partnerský vztah Microsoftu ExpressRoute.

Nakonfigurujte režim přenosu IPsec pro privátní partnerský vztah ExpressRoute.

VII. Ukončení starší verze technologie zabezpečení sítě

Ukončete používání systémů niDS/NIPS (Network Intrusion Prevention) založených na podpisu a úniku síťových dat/ochrany před únikem informací (DLP).

Hlavní poskytovatelé cloudových služeb už filtrují poškozené pakety a běžné útoky na síťovou vrstvu, takže není potřeba, aby je zjistila řešení NIDS/NIPS. Kromě toho tradiční řešení NIDS/NIPS jsou obvykle řízena přístupy založenými na podpisu (které jsou považovány za zastaralé) a snadno se vyhýbají útočníkům a obvykle vytvářejí vysokou míru falešně pozitivních výsledků.

Ochrana před únikem informací založená na síti je při identifikaci neúmyslné i úmyslné ztráty dat výrazně efektivní. Důvodem je, že většina moderních protokolů a útočníků používá šifrování na úrovni sítě pro příchozí a odchozí komunikaci. Jediným realizovatelným alternativním řešením pro toto je přemostění SSL, které poskytuje "autorizované man-in-the-middle", které se ukončí a následně znovu publikuje šifrovaná síťová připojení. Přístup přemostění SSL se z důvodu úrovně důvěryhodnosti vyžadované pro partnera, který řešení provozuje, a technologií, které se používají, klesl z prospěchu.

Na základě tohoto odůvodnění nabízíme doporučení, že přestanete používat tyto starší technologie zabezpečení sítě. Pokud ale vaše organizační prostředí znamená, že tyto technologie mají palpovatelný dopad na prevenci a detekci skutečných útoků, můžete zvážit jejich přenos do cloudového prostředí.

Produkty popsané v této příručce

Microsoft Azure

Skupiny zabezpečení sítě a skupiny zabezpečení aplikací

Azure Web Application Firewall

Závěr

Zabezpečení sítí je základem úspěšné strategie nulová důvěra (Zero Trust). Pokud potřebujete další informace nebo pomoc s implementací, obraťte se na tým úspěchu zákazníka nebo pokračujte ve čtení dalších kapitol této příručky, která zahrnuje všechny pilíře nulová důvěra (Zero Trust).

Série průvodce nasazením nulová důvěra (Zero Trust)

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro