Agenti Operations Managera

Důležité

Tato verze Operations Manageru dosáhla konce podpory. Doporučujeme upgradovat na Operations Manager 2022.

V nástroji System Center Operations Manager je agent služba nainstalovaná na počítači, která hledá konfigurační data a proaktivně shromažďuje informace pro účely analýzy a generování sestav, měří stav monitorovaných objektů, jako je databáze SQL nebo logický disk, a provádí úlohy na vyžádání operátorem nebo v reakci na podmínku. Umožňuje nástroji Operations Manager monitorovat operační systémy Windows, Linux a UNIX a součásti IT služby, které jsou na nich nainstalované, jako je web nebo řadič domény Active Directory.

Agent Windows

Na monitorovaném počítači s Windows je agent nástroje Operations Manager uvedený jako služba Microsoft Monitoring Agent (MMA). Služba Microsoft Monitoring Agent shromažďuje data o událostech a výkonu a spouští úlohy a další pracovní postupy definované v sadě Management Pack. Dokonce i pokud služba nemůže komunikovat se serverem pro správu, kterému předává sestavy, zůstává nadále spuštěna a shromážděná data a události zařadí do fronty na disk monitorovaného počítače. Po obnovení připojení služba Microsoft Monitoring Agent odešle shromážděná data a události na server pro správu.

Poznámka

- Služba Microsoft Monitoring Agent je občas označována jako služba stavu (Health Service).

Služba Microsoft Monitoring Agent běží také na serverech pro správu. Tato služba provádí na serveru pro správu monitorování pracovní postupů a spravuje přihlašovací údaje. Tato služba spouští pracovní postupy spuštěním procesu MonitoringHost.exe pomocí zadaných přihlašovacích údajů. Tyto procesy monitorují a shromažďují data protokolu událostí, data čítače výkonu, data rozhraní WMI (Windows Management Instrumentation) a spouští akce, např. skripty.

Komunikace mezi agenty a servery pro správu

Agent Operations Manageru odesílá výstrahy a data zjišťování na jemu přiřazený primární server pro správu, který zapisuje data do provozní databáze. Agent rovněž odesílá data událostí, výkonu a stavu na primární server pro správu pro tohoto agenta, který zapisuje data souběžně do provozní databáze a databáze datového skladu.

Agent odesílá data podle parametrů plánu pro každé pravidlo a monitorování. Pro optimalizovaná pravidla shromažďování dat jsou data přenášena pouze v případě, že se vzorek čítače liší od předchozího vzorku o zadanou toleranci, například 10 %. To pomáhá snížit zatížení sítě a objem dat uložený v provozní databázi.

Všichni agenti navíc v pravidelném intervalu (ve výchozím nastavení každých 60 sekund) odesílají na server pro správu paket dat – tzv. prezenční signál. Účelem prezenčního signálu je ověřit dostupnost agenta a komunikaci mezi agentem a serverem pro správu. Další informace o prezenčních signálech najdete v článku Způsob fungování prezenčních signálů v nástroji Operations Manager.

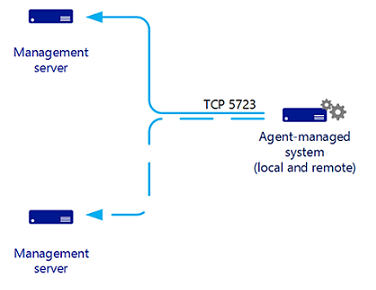

Pro každého agenta spustí nástroj Operations Manager sledovací proces služby stavu, který sleduje stav vzdálené služby Health Service z pohledu serveru pro správu. Agent se serverem pro správu komunikuje přes port TCP 5723.

Agent systému Linux/UNIX

Architektura agenta systému UNIX a Linux se výrazně liší od agenta systému Windows. Agent Windows má službu Health Service, která má na starost vyhodnocení stavu monitorovaného počítače. Agent pro UNIX a Linux nespouští službu Health Service. místo toho předá informace službě Health Service na serveru pro správu, které se mají vyhodnotit. Server pro správu spouští všechny pracovní postupy pro monitorování stavu operačního systému definovaného v naší implementaci sad Management Pack pro SYSTÉMY UNIX a Linux:

- Disk

- Procesor

- Paměť

- Síťové adaptéry

- Operační systém

- Procesy

- Soubory protokolu

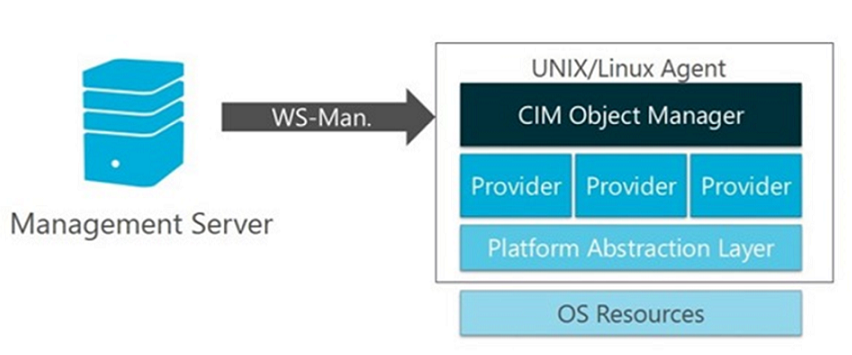

Agenti systému UNIX a Linux pro Operations Manager se skládají z objektu CIM (tj. SERVERU CIM) a sady zprostředkovatelů CIM. Správce objektů CIM je komponenta serveru , která implementuje WS-Management komunikaci, ověřování, autorizaci a odesílání požadavků poskytovatelům. Zprostředkovatelé jsou klíčem k implementaci CIM v agentu, definují třídy a vlastnosti CIM, propojí se s rozhraními API jádra pro načtení nezpracovaných dat, naformátují data (například vypočítávají rozdíly a průměry) a obsluhují požadavky odeslané ze Správce objektů CIM. Od System Center Operations Manageru 2007 R2 až po System Center 2012 SP1 je CIM Object Managerem, který se používá v agentech Operations Manageru pro UNIX a Linux, server OpenPegasus. Poskytovatele, kteří se používají ke shromažďování a generování sestav o datech monitorování, vyvíjí Microsoft. Jejich kód je Open Source a poskytuje se na serveru CodePlex.com.

To se změnilo v nástroji System Center 2012 R2 Operations Manager, kde jsou agenti systémů UNIX a Linux nyní založeni na plně konzistentní implementaci infrastruktury OMI (Open Management Infrastructure) jako správce objektů CIM. V případě agentů Operations Manageru pro UNIX/Linux OMI nahrazuje OpenPegasus. Podobně jako OpenPegasus je OMI opensourcová, odlehčená a přenosná implementace CIM Object Manageru – i když je lehčí a přenosnější než OpenPegasus. Tato implementace se dál používá v nástroji System Center 2016 – Operations Manager a novějších verzích.

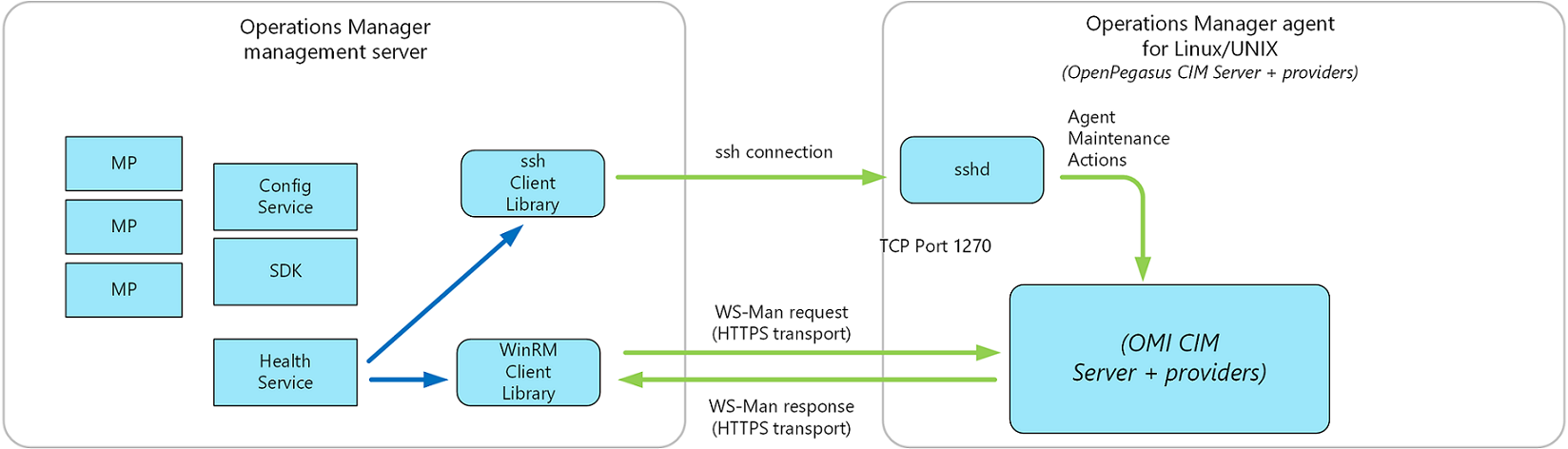

Komunikace mezi serverem pro správu a agentem systémů UNIX a Linux je rozdělená do dvou kategorií: údržba agenta a monitorování stavu. Servery pro správu ke komunikaci s počítači UNIX nebo Linux používají dva protokoly:

SSH (Secure Shell) a SFTP (Secure Shell File Transfer Protocol).

Používá se pro úkoly údržby agenta, třeba instalaci, upgrade a odebírání agentů.

Protokol WS-Management (Web Services for Management)

Používá se k monitorování operací a zahrnuje zjišťování dříve nainstalovaných agentů.

Komunikace mezi serverem pro správu Operations Manageru a agentem systému UNIX a Linux používá WS-Man přes protokol HTTPS a rozhraní WinRM. Všechny úkoly údržby agenta se dělají přes protokol SSH na portu 22. Veškeré monitorování stavu probíhá přes protokol WS-MAN na portu 1270. Server pro správu si prostřednictvím protokolu WS-MAN vyžádá data o výkonu a konfiguraci, pomocí kterých se určí stav. Pak tato data vyhodnotí. Všechny akce, například údržba agenta, monitorování, pravidla, úlohy a obnovení, jsou konfigurovány tak, aby používaly přednastavené profily v souladu s jejich požadavkem na neprivilegovaný nebo privilegovaný účet.

Poznámka

Všechny přihlašovací údaje uvedené v tomto článku se vztahují k účtům vytvořeným v počítači se systémem UNIX nebo Linux, nikoli k účtům nástroje Operations Manager nakonfigurovaným během instalace nástroje Operations Manager. Chcete-li získat přihlašovací údaje a informace o ověřování, obraťte se na správce systému.

Pro podporu nových vylepšení škálovatelnosti s počtem systémů UNIX a Linux system Center 2016 – Operations Manager a novějších může monitorovat jednotlivé servery pro správu, jsou místo rozhraní WSMAN Sync API dostupná nová rozhraní API Async Windows Management Infrastructure (MI), která se používají ve výchozím nastavení. Pokud chcete tuto změnu povolit, musíte vytvořit nový klíč registru UseMIAPI , který nástroji Operations Manager umožní používat nová rozhraní API Async MI na serverech pro správu, které monitorují systémy Linux/Unix.

- Otevřete Editor registru z příkazového řádku se zvýšenými oprávněními.

- Vytvořte klíč registru UseMIAPI v části

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Microsoft Operations Manager\3.0\Setup.

Pokud potřebujete obnovit původní konfiguraci pomocí rozhraní WSMAN Sync API, můžete odstranit klíč registru UseMIAPI .

Zabezpečení agenta

Ověřování na počítači se systémem UNIX nebo Linux

V nástroji Operations Manager už správce systému nemusí serveru pro správu zadávat kořenové heslo počítače se systémem UNIX nebo Linux. Nyní může neprivilegovaný účet pomocí zvýšení oprávnění převzít identitu privilegovaného účtu počítače se systémem UNIX nebo Linux. Proces zvýšení oprávnění je prováděn pomocí programů su (superuživatel) a sudo systému UNIX, které používají přihlašovací údaje předané serverem pro správu. Při operacích údržby privilegovaného agenta využívajících protokol SSH (například zjišťování, nasazení, upgrady, odinstalace a obnovení agenta) je možné použít ověřování se zvýšením oprávnění su nebo sudo a ověření pomocí klíče SSH (s heslem nebo bez něj). Nově je také možné u privilegovaných operací WS-Management (například zobrazení zabezpečených souborů protokolů) využít zvýšení oprávnění sudo (bez hesla).

Podrobné pokyny, jak zadávat přihlašovací údaje a konfigurovat účty, najdete v tématu Nastavení přihlašovacích údajů pro přístup k počítačům se systémem UNIX a Linux.

Ověřování pomocí serveru brány

Servery brány se používají k povolení správy agentů počítačů, které jsou mimo hranice vztahu důvěryhodnosti protokolu Kerberos skupiny pro správu. Vzhledem k tomu, že se server brány nachází v doméně, která není důvěryhodná pro doménu, ve které se skupina pro správu nachází, musí být certifikáty použity k vytvoření identity, agenta, serveru brány a serveru pro správu každého počítače. Toto nastavení splňuje požadavek nástroje Operations Manager na vzájemné ověřování.

To vyžaduje, abyste si vyžádali certifikáty pro každého agenta, který bude hlásit serveru brány, a importovat tyto certifikáty do cílového počítače pomocí nástroje MOMCertImport.exe, který se nachází v adresáři instalačního média SupportTools\ (amd64 nebo x86). Musíte mít přístup k certifikační autoritě (CA), což může být veřejná certifikační autorita, jako je VeriSign, nebo můžete použít certifikační službu Microsoftu.

Nasazení agenta

Agenti nástroje System Center Operations Manager je možné nainstalovat pomocí jedné z následujících tří metod. Většina instalací využívá jejich kombinaci. Díky tomu je možné nainstalovat různé sady počítačů tak, aby vyhovovaly potřebám.

Poznámka

- Mma nemůžete nainstalovat na počítač, na kterém je nainstalovaný server pro správu Operations Manageru, server brány, konzola Operations Console, provozní databáze, webová konzola, System Center Essentials nebo System Center Service Manager , protože už mají nainstalovanou integrovanou verzi MMA.

- Můžete použít jenom agenta MMA nebo Log Analytics (verze rozšíření virtuálního počítače).

- Zjišťování a instalace jednoho nebo více agentů z konzoly Operations Console. Toto je nejběžnější forma instalace. Server pro správu musí mít možnost se připojit k počítači pomocí protokolu RPC. Zároveň účet akce serveru pro správu nebo jiné poskytnuté přihlašovací údaje musí mít přístup pro správu cílového počítače.

- Zahrnutí do instalační image. Toto je ruční instalace základní image, která se používá k přípravě jiných počítačů. V tomto případě je možné použít integraci Active Directory, pomocí které se počítač po prvním spuštění automaticky přiřadí k serveru pro správu.

- Ruční instalace. Tato metoda se používá v případě, že agenta není možné nainstalovat některou z dalších metod, například když vzdálené volání procedur (RPC) není k dispozici kvůli bráně firewall. Instalační program se ručně spouští v agentovi nebo nasazuje prostřednictvím existujícího nástroje pro distribuci softwaru.

Agenty nainstalované pomocí Průvodce zjišťováním je možné spravovat z konzoly Operations Console, jako je aktualizace verzí agenta, použití oprav a konfigurace serveru pro správu, kterému agent odesílá zprávy.

Nainstalujete-li agenta pomocí manuální metody, bude nutné aktualizace agenta provádět také manuálně. Pomocí integrace služby Active Directory budete moct přiřazovat agenty ke skupinám pro správu. Další informace najdete v tématu Integrace služby Active Directory a nástroje Operations Manager.

Výběrem karty Požadovaná potřebujete další informace o nasazení agenta do systémů Windows a UNIX a LINUX:

Zjišťování systému Windows vyžaduje, aby zůstaly otevřené porty TCP 135 (RPC), rozsah RPC a porty TCP 445 (SMB) a na počítači agenta byla povolená služba SMB.

- Po zjištění cílového zařízení lze do zařízení nasadit agenta. Instalace agenta vyžaduje:

- Otevřít porty RPC začínající mapovačem koncových bodů TCP 135 a portem TCP/UDP 445 protokolu SMB (Server Message Block).

- Povolit služby sdílení souborů a tiskáren v sítích Microsoft a klienta sítě Microsoft. (Díky tomu bude port SMB aktivní.)

- Když se tyto služby povolí, musí se v nastavení zásad skupiny brány firewall systému Windows u možností Povolit výjimky pro vzdálenou správu a Povolit výjimku pro sdílení souborů a tiskáren vybrat možnost Povolené zdroje nevyžádaných příchozích zpráv a nastavit IP adresa a podsíť pro primární a sekundární servery pro správu pro agenta.

- Účet, který má oprávnění místní správy pro cílový počítač.

- Instalační službu systému Windows 3.1. Instalaci získáte v článku 893803 znalostní báze Microsoft Knowledge Base. https://go.microsoft.com/fwlink/?LinkId=86322

- Služby Microsoft Core XML Services (MSXML) 6 na instalačním médiu Operations Manageru v podadresáři \msxml. Nabízená instalace agenta nainstaluje msXML 6 na cílové zařízení, pokud ještě není nainstalované.

Přiřazení agenta Active Directory

System Center Operations Manager umožňuje využít investici do služby Active Directory Domain Services (AD DS) tím, že umožňuje přiřazovat počítače spravované agentem ke skupinám pro správu. Tato funkce se běžně používá s agentem nasazeným jako součást procesu sestavení nasazení serveru. Když se počítač poprvé převede do režimu online, agent Operations Manageru se zeptá služby Active Directory na přiřazení agenta k primárnímu serveru pro správu a serveru pro správu s funkcí převzetí služeb při selhání a automaticky začne počítač monitorovat.

Přiřazení počítačů ke skupinám pro správu pomocí služeb AD DS:

- Funkční úroveň domén AD DS musí být nativní režim systému Windows 2008 nebo novějšího.

- Počítače spravované agenty a všechny servery pro správu musí být součástí jedné domény nebo oboustranně důvěryhodných domén.

Poznámka

Agent, který určí, že je nainstalovaný na řadiči domény, se nebude dotázat služby Active Directory na informace o konfiguraci. Důvodem je zabezpečení. Integrace služby Active Directory je na řadičích domény standardně vypnutá, protože agent běží pod účtem Local System. Účet Local System na řadiči domény má práva správce domény. proto detekuje všechny spojovací body služby serveru správy, které jsou registrovány ve službě Active Directory, bez ohledu na členství ve skupině zabezpečení řadiče domény. V důsledku toho se agent pokusí připojit ke všem serverům pro správu ve všech skupinách pro správu. Výsledek může být nepředvídatelný, takže představuje bezpečnostní riziko.

Agent se přiřazuje přes bod připojení služby (SCP). To je objekt Active Directory, který slouží k publikování informací, které klientské aplikace můžou použít pro svázání se službou. Vytvoří ho správce domény, který spustí nástroj MOMADAdmin.exe příkazového řádku k vytvoření kontejneru služby AD DS pro skupinu pro správu Operations Manageru v doménách počítačů, které spravuje. Skupině zabezpečení služby AD DS, která se zadává při spuštění MOMADAdmin.exe , se udělí oprávnění ke čtení a odstranění podřízeného objektu ke kontejneru. Spojovací bod služby obsahuje informace o připojení k serveru pro správu, včetně plně kvalifikovaného názvu domény serveru a čísla portu. Pomocí dotazování na SCP můžou agenti Operations Manageru automaticky zjišťovat servery pro správu. Dědičnost není zakázaná, a protože agent může číst informace o integraci zaregistrované ve službě AD, pokud vynutíte, aby dědičnost skupiny Everyone četla všechny objekty na kořenové úrovni ve službě Active Directory, dojde k vážnému ovlivnění a v podstatě k přerušení funkce integrace služby AD. Pokud explicitně vynutíte dědičnost v celém adresáři tím, že skupině Everyone udělíte oprávnění ke čtení, musíte tuto dědičnost zablokovat v kontejneru integrace služby AD nejvyšší úrovně s názvem OperationsManager a všemi podřízenými objekty. Pokud se vám to nepodaří, integrace služby AD nebude fungovat podle návrhu a nebudete mít spolehlivé a konzistentní přiřazení primárního serveru a převzetí služeb při selhání pro nasazené agenty. Pokud kromě toho máte náhodou více než jednu skupinu pro správu, budou všichni agenti v obou skupinách pro správu také vícedomí.

Tato funkce dobře slouží k řízení přiřazení agentů v distribuovaném nasazení skupiny pro správu, aby se agenti nemohli hlásit serverům pro správu umístěným ve vyhrazených fondech zdrojů nebo serverům v sekundárním datacentru, které jsou nakonfigurované na záložní pohotovostní režim. Díky tomu agenti nebudou za normálního provozu převádět svoje služby na jiné počítače.

Konfiguraci přiřazení agenta spravuje správce Operations Manageru, který používá průvodce přiřazením agenta a převzetím služeb při selhání k přiřazení počítačů k primárnímu serveru pro správu a sekundárnímu serveru pro správu.

Poznámka

Integrace služby Active Directory je zakázána pro agenty nainstalované z konzole Operations Console. Integrace služby Active Directory je ve výchozím nastavení povolená pro agenty nainstalované ručně pomocí souboru MOMAgent.msi.

Další kroky

Informace o tom, jak nainstalovat agenta Windows z konzoly Operations Console, najdete v tématu instalace agenta ve Windows pomocí průvodce zjišťováním. Informace o tom, jak nainstalovat agenta z příkazového řádku, najdete v tématu Ruční instalace agenta Windows pomocí souboru MOMAgent.msi.

Informace o instalaci systémů Linux a UNIX z konzoly Operations Console najdete v tématu Instalace agenta v systémech UNIX a Linux pomocí Průvodce zjišťováním.

Pokud chcete zjistit, jak vytvořit kontejner ve službě Active Directory, nakonfigurovat přiřazení převzetí služeb při selhání agenta a spravovat konfiguraci, přečtěte si téma Konfigurace a použití integrace služby Active Directory pro přiřazení agenta.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro