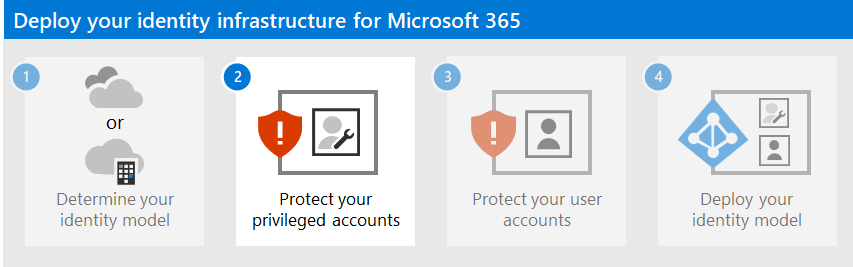

Trin 1. Bestem din cloudidentitetsmodel

Se alt vores indhold til mindre virksomheder på Hjælp & læring.

Microsoft 365 bruger Microsoft Entra-id, en cloudbaseret brugeridentitets- og godkendelsestjeneste, der er inkluderet i dit Microsoft 365-abonnement, til at administrere identiteter og godkendelse for Microsoft 365. Det er vigtigt at få konfigureret din identitetsinfrastruktur korrekt for at administrere Microsoft 365-brugeradgang og -tilladelser for din organisation.

Før du begynder, kan du se denne video for at få en oversigt over identitetsmodeller og godkendelse for Microsoft 365.

Dit første planlægningsvalg er din cloudidentitetsmodel.

Microsofts cloudidentitetsmodeller

Hvis du vil planlægge brugerkonti, skal du først forstå de to identitetsmodeller i Microsoft 365. Du kan kun vedligeholde din organisations identiteter i cloudmiljøet, eller du kan vedligeholde dine AD DS-identiteter (Active Directory i det lokale miljø domæneservices) og bruge dem til godkendelse, når brugerne får adgang til Microsoft 365-cloudtjenester.

Her er de to typer af identitet og deres bedste pasform og fordele.

| Attribut | Kun cloud-id | Hybrididentitet |

|---|---|---|

| Definition | Brugerkontoen findes kun i den Microsoft Entra lejer for dit Microsoft 365-abonnement. | Brugerkontoen findes i AD DS, og der findes også en kopi i den Microsoft Entra lejer for dit Microsoft 365-abonnement. Brugerkontoen i Microsoft Entra id kan også indeholde en hashkodet version af adgangskoden til AD DS-brugerkontoen, der allerede er hashkodet. |

| Sådan godkender Microsoft 365 brugerlegitimationsoplysninger | Den Microsoft Entra lejer til dit Microsoft 365-abonnement udfører godkendelsen med cloudidentitetskontoen. | Den Microsoft Entra lejer til dit Microsoft 365-abonnement håndterer enten godkendelsesprocessen eller omdirigerer brugeren til en anden identitetsudbyder. |

| Bedst til | Organisationer, der ikke har eller har brug for ad DS i det lokale miljø. | Organisationer, der bruger AD DS eller en anden identitetsudbyder. |

| Største fordel | Nem at bruge. Der kræves ingen ekstra mappeværktøjer eller -servere. | Brugerne kan bruge de samme legitimationsoplysninger, når de får adgang til lokale eller skybaserede ressourcer. |

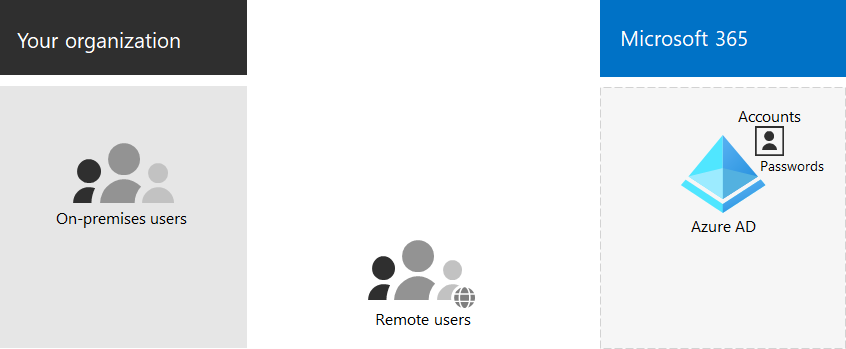

Kun cloud-id

En skybaseret identitet bruger brugerkonti, der kun findes i Microsoft Entra id. Identitet, der kun findes i cloudmiljøet, bruges typisk af små organisationer, der ikke har lokale servere eller ikke bruger AD DS til at administrere lokale identiteter.

Her er de grundlæggende komponenter i identitet, der kun findes i cloudmiljøet.

Både lokale og eksterne (online) brugere bruger deres Microsoft Entra brugerkonti og adgangskoder til at få adgang til Microsoft 365-cloudtjenester. Microsoft Entra godkender brugerlegitimationsoplysninger baseret på de gemte brugerkonti og adgangskoder.

Administration

Da brugerkonti kun gemmes i Microsoft Entra id, kan du administrere cloudidentiteter med værktøjer som Microsoft 365 Administration og Windows PowerShell.

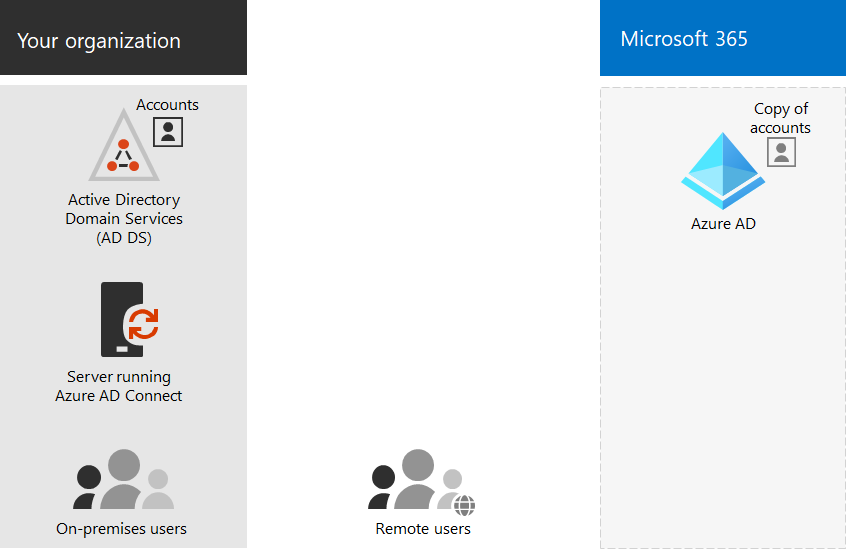

Hybrididentitet

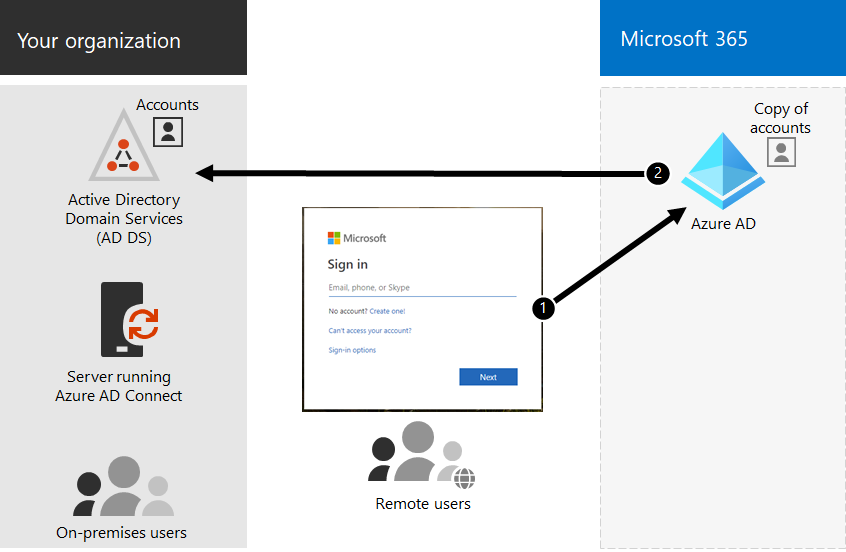

Hybrididentitet bruger konti, der stammer fra en AD DS i det lokale miljø, og har en kopi i den Microsoft Entra lejer for et Microsoft 365-abonnement. De fleste ændringer, med undtagelse af specifikke kontoattributter, flower kun én måde. Ændringer, du foretager af AD DS-brugerkonti, synkroniseres med deres kopi i Microsoft Entra id.

Microsoft Entra Connect muliggør løbende synkronisering af konti. Den kører på en lokal server, kontrollerer, om der er ændringer i AD DS, og videresender disse ændringer til Microsoft Entra id. Microsoft Entra Connect gør det muligt at filtrere, hvilke konti der synkroniseres, og om der skal synkroniseres en hashkodet version af brugeradgangskoder, også kaldet synkronisering af adgangskodehash .

Når du implementerer hybrididentitet, er AD DS i det lokale miljø den autoritative kilde til kontooplysninger. Det betyder, at du primært udfører administrationsopgaver i det lokale miljø, som derefter synkroniseres til Microsoft Entra id.

Her er komponenterne i hybrididentitet.

Den Microsoft Entra lejer har en kopi af AD DS-kontiene. I denne konfiguration godkendes både lokale og eksterne brugere, der tilgår Microsoft 365-cloudtjenester, mod Microsoft Entra id.

Bemærk!

Du skal altid bruge Microsoft Entra Opret forbindelse for at synkronisere brugerkonti for hybrididentitet. Du skal bruge de synkroniserede brugerkonti i Microsoft Entra-id'et for at kunne udføre licenstildeling og gruppestyring, konfigurere tilladelser og andre administrative opgaver, der omfatter brugerkonti.

Synkronisering af hybride identiteter og mapper for Microsoft 365

Afhængigt af dine forretningsbehov og tekniske krav er hybrididentitetsmodellen og katalogsynkroniseringen det mest almindelige valg for virksomhedskunder, der anvender Microsoft 365. Katalogsynkronisering giver dig mulighed for at administrere identiteter i dit Active Directory-domæneservices (AD DS), og alle opdateringer af brugerkonti, grupper og kontakter synkroniseres med den Microsoft Entra lejer for dit Microsoft 365-abonnement.

Bemærk!

Når AD DS-brugerkonti synkroniseres første gang, tildeles de ikke automatisk en Microsoft 365-licens og kan ikke få adgang til Microsoft 365-tjenester, f.eks. mail. Du skal først tildele dem en forbrugsplacering. Derefter skal du tildele en licens til disse brugerkonti enten individuelt eller dynamisk via gruppemedlemskab.

Godkendelse af hybrididentitet

Der er to godkendelsestyper, når du bruger hybrididentitetsmodellen:

Administreret godkendelse

Microsoft Entra id håndterer godkendelsesprocessen ved hjælp af en hashkodet version af adgangskoden, der er gemt lokalt, eller sender legitimationsoplysningerne til en softwareagent i det lokale miljø for at blive godkendt af AD DS i det lokale miljø.

Federated Authentication

Microsoft Entra id omdirigerer den klientcomputer, der anmoder om godkendelse, til en anden identitetsudbyder.

Administreret godkendelse

Der er to typer administreret godkendelse:

Synkronisering af adgangskodehash (PHS)

Microsoft Entra-id'et udfører selve godkendelsen.

Pass-through-godkendelse (PTA)

Microsoft Entra id har AD DS til at udføre godkendelsen.

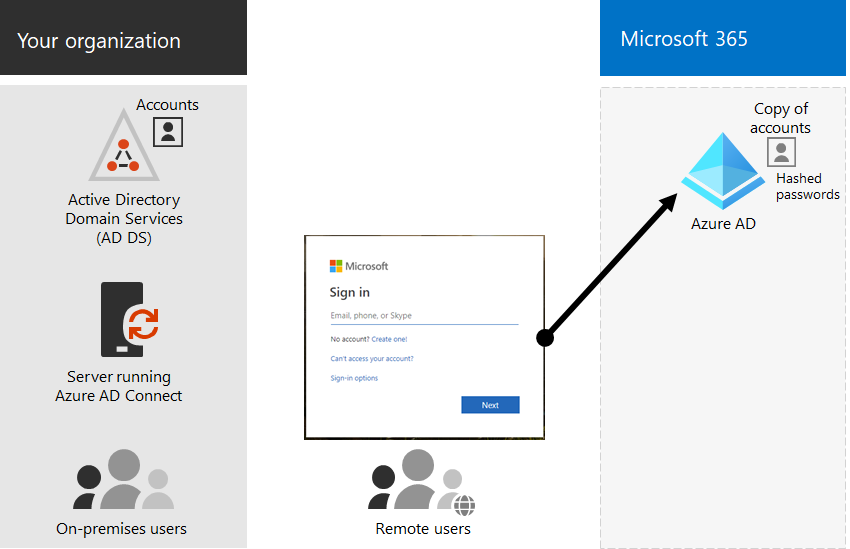

Synkronisering af adgangskodehash (PHS)

Med PHS synkroniserer du dine AD DS-brugerkonti med Microsoft 365 og administrerer dine brugere i det lokale miljø. Hashværdier for brugeradgangskoder synkroniseres fra dit AD DS til Microsoft Entra id, så brugerne har den samme adgangskode i det lokale miljø og i cloudmiljøet. Dette er den nemmeste måde at aktivere godkendelse for AD DS-identiteter på Microsoft Entra id.

Når adgangskoder ændres eller nulstilles i det lokale miljø, synkroniseres de nye adgangskodehashs til Microsoft Entra id, så dine brugere altid kan bruge den samme adgangskode til cloudressourcer og ressourcer i det lokale miljø. Brugeradgangskoder sendes aldrig til Microsoft Entra id eller gemmes i Microsoft Entra-id i klartekst. Nogle premiumfunktioner i Microsoft Entra-id, f.eks Identitetsbeskyttelse, kræver PHS, uanset hvilken godkendelsesmetode der er valgt.

Se Valg af den rigtige godkendelsesmetode for at få mere at vide.

Pass-through-godkendelse (PTA)

PTA giver en simpel adgangskodevalidering for Microsoft Entra godkendelsestjenester ved hjælp af en softwareagent, der kører på en eller flere lokale servere, for at validere brugerne direkte med din AD DS. Med PTA synkroniserer du AD DS-brugerkonti med Microsoft 365 og administrerer dine brugere i det lokale miljø.

PTA giver brugerne mulighed for at logge på både lokale ressourcer og Microsoft 365-ressourcer og -programmer ved hjælp af deres lokale konto og adgangskode. Denne konfiguration validerer brugernes adgangskoder direkte i forhold til AD DS i det lokale miljø uden at gemme adgangskodehash i Microsoft Entra id.

PTA er også til organisationer med et sikkerhedskrav om straks at gennemtvinge brugerkontotilstande, adgangskodepolitikker og logontimer i det lokale miljø.

Se Valg af den rigtige godkendelsesmetode for at få mere at vide.

Federated Authentication

Organisationsnetværksgodkendelse er primært til store virksomhedsorganisationer med mere komplekse godkendelseskrav. AD DS-identiteter synkroniseres med Microsoft 365, og brugerkonti administreres i det lokale miljø. Med godkendelse i organisationsnetværket har brugerne den samme adgangskode i det lokale miljø og i cloudmiljøet, og de behøver ikke at logge på igen for at bruge Microsoft 365.

Sammenkædet godkendelse kan understøtte yderligere godkendelseskrav, f.eks. chipkortbaseret godkendelse eller en flerfaktorgodkendelse fra tredjepart, og er typisk påkrævet, når organisationer har et godkendelseskrav, der ikke understøttes oprindeligt af Microsoft Entra id.

Se Valg af den rigtige godkendelsesmetode for at få mere at vide.

For tredjepartsgodkendelses- og identitetsudbydere kan katalogobjekter i det lokale miljø synkroniseres med Microsoft 365- og cloudressourceadgang, der primært administreres af en idP (third-party identity provider). Hvis din organisation bruger en tredjepartsorganisationsløsning, kan du konfigurere logon med den pågældende løsning til Microsoft 365, forudsat at tredjeparts-samlingsløsningen er kompatibel med Microsoft Entra-id.

Se kompatibilitetslisten for Microsoft Entra sammenslutning for at få mere at vide.

Administration

Da de oprindelige og autoritative brugerkonti er gemt i AD DS i det lokale miljø, kan du administrere dine identiteter med de samme værktøjer, som du administrerer AD DS.

Du bruger ikke Microsoft 365 Administration eller PowerShell til Microsoft 365 til at administrere synkroniserede brugerkonti i Microsoft Entra id.

Næste trin

Fortsæt med trin 2 for at sikre dine globale administratorkonti.

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om