Konfigurationer af Nul tillid-identitet og enhedsadgang

Nutidens arbejdsstyrke kræver adgang til programmer og ressourcer, der findes ud over de traditionelle virksomhedsnetværksgrænser. Sikkerhedsarkitekturer, der er afhængige af netværksfirewalls og VPN'er for at isolere og begrænse adgangen til ressourcer, er ikke længere tilstrækkelige.

For at håndtere denne nye verden af databehandling anbefaler Microsoft på det kraftigste Nul tillid sikkerhedsmodellen, som er baseret på disse ledende principper:

- Bekræft eksplicit: Godkend og godkend altid baseret på alle tilgængelige datapunkter. Denne bekræftelse er det sted, hvor Nul tillid politikker for identitets- og enhedsadgang er afgørende for logon og løbende validering.

- Brug adgang med færrest rettigheder: Begræns brugeradgang med Just-In-Time og Just-Enough-Access (JIT/JEA), risikobaserede adaptive politikker og databeskyttelse.

- Antag brud: Minimer eksplosionsradius og segmentadgang. Bekræft kryptering fra slutpunkt til slutpunkt, og brug analyser til at få synlighed, skabe trusselsregistrering og forbedre forsvaret.

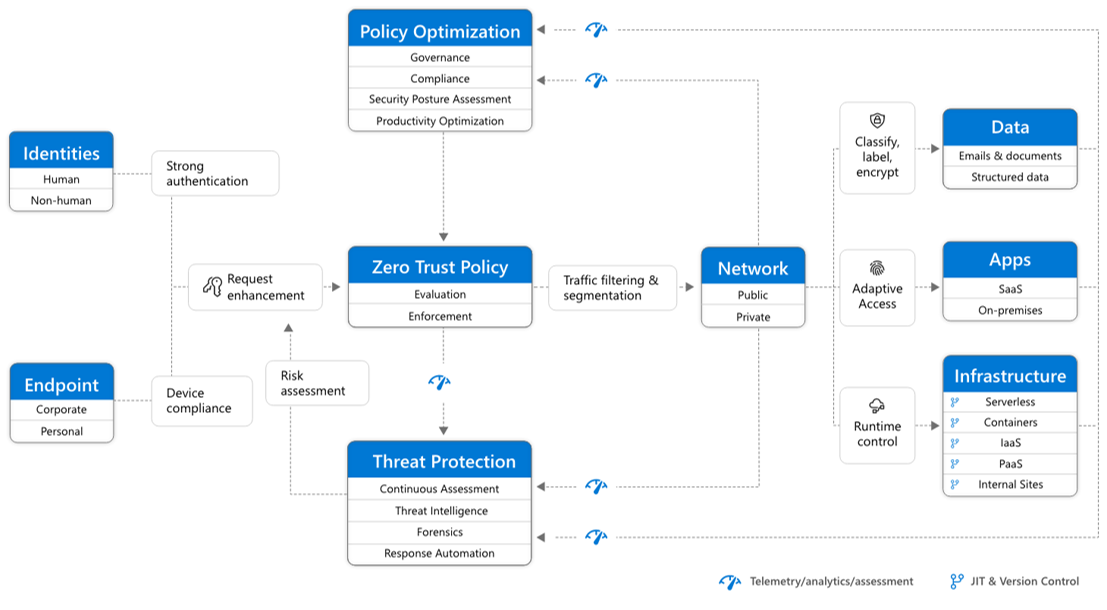

Her er den overordnede arkitektur i Nul tillid:

Nul tillid politikker for identitets- og enhedsadgang omhandler det eksplicit ledende princip for bekræft for:

- Identiteter: Når en identitet forsøger at få adgang til en ressource, skal du kontrollere, at identiteten med stærk godkendelse og sikre, at den anmodede adgang er kompatibel og typisk.

- Enheder (også kaldet slutpunkter):Overvåg og gennemtving krav til enhedens tilstand og overholdelse af angivne standarder for sikker adgang.

- Programmer: Anvend kontrolelementer og teknologier på:

- Sørg for relevante tilladelser i appen.

- Kontrollér adgang baseret på analyser i realtid.

- Overvåg for unormal funktionsmåde

- Kontrollér brugerhandlinger.

- Valider indstillinger for sikker konfiguration.

I denne artikelserie beskrives et sæt konfigurationer og politikker for identitets- og enhedsadgang ved hjælp af Microsoft Entra ID, betinget adgang, Microsoft Intune og andre funktioner. Disse konfigurationer og politikker giver Nul tillid adgang til Microsoft 365 for enterprise-cloudapps og -tjenester, andre SaaS-tjenester og programmer i det lokale miljø, der publiceres med Microsoft Entra programproxy.

Nul tillid indstillinger og politikker for identitets- og enhedsadgang anbefales på tre niveauer:

- Udgangspunkt.

- Enterprise.

- Specialiseret sikkerhed for miljøer med højt regulerede eller klassificerede data.

Disse niveauer og deres tilsvarende konfigurationer giver ensartede niveauer af Nul tillid beskyttelse på tværs af dine data, identiteter og enheder. Disse funktioner og deres anbefalinger:

- Understøttes i Microsoft 365 E3 og Microsoft 365 E5.

- Justeres i forhold til Microsoft Secure Score og identitetsscore i Microsoft Entra ID. Hvis du følger anbefalingerne, øges disse scorer for din organisation.

- Hjælper dig med at implementere disse fem trin til sikring af din identitetsinfrastruktur.

Hvis din organisation har unikke krav eller kompleksiteter, kan du bruge disse anbefalinger som udgangspunkt. De fleste organisationer kan dog implementere disse anbefalinger som foreskrevet.

Se denne video for at få et hurtigt overblik over konfigurationer af identitets- og enhedsadgang til Microsoft 365 for enterprise.

Bemærk!

Microsoft sælger også licenser til Enterprise Mobility + Security (EMS) for Office 365 abonnementer. EMS E3- og EMS E5-funktioner svarer til funktionerne i Microsoft 365 E3 og Microsoft 365 E5. Se EMS-planer for at få flere oplysninger.

Tiltænkt målgruppe

Disse anbefalinger er beregnet til virksomhedsarkitekter og it-teknikere, der har kendskab til Produktivitet og sikkerhedstjenester i Microsoft 365-cloudmiljøet. Disse tjenester omfatter Microsoft Entra ID (identitet), Microsoft Intune (enhedshåndtering) og Microsoft Purview Information Protection (databeskyttelse).

Kundemiljø

De anbefalede politikker gælder for virksomhedsorganisationer, der arbejder både i Microsoft-cloudmiljøet og for kunder med hybrid identitetsinfrastruktur. En hybrid identitetsstruktur er en Active Directory i det lokale miljø skov, der er synkroniseret med Microsoft Entra ID.

Mange af vores anbefalinger er afhængige af tjenester, der kun er tilgængelige med følgende licenser:

- Microsoft 365 E5.

- Microsoft 365 E3 med tilføjelsesprogrammet E5 Security.

- EMS E5.

- Microsoft Entra ID P2-licenser.

For organisationer, der ikke har disse licenser, anbefaler vi, at du i det mindste implementerer sikkerhedsstandarder, som er inkluderet i alle Microsoft 365-planer.

Forbehold

Din organisation kan være underlagt lovmæssige eller andre krav til overholdelse af angivne standarder, herunder specifikke anbefalinger, der kræver, at du anvender politikker, der afviger fra disse anbefalede konfigurationer. Disse konfigurationer anbefaler brugskontrolelementer, der ikke historisk set har været tilgængelige. Vi anbefaler disse kontrolelementer, fordi vi mener, at de repræsenterer en balance mellem sikkerhed og produktivitet.

Vi har gjort vores bedste for at tage højde for en lang række beskyttelseskrav til organisationen, men vi kan ikke tage højde for alle de mulige krav eller for alle de unikke aspekter af din organisation.

Tre beskyttelsesniveauer

De fleste organisationer har specifikke krav til sikkerhed og databeskyttelse. Disse krav varierer efter branchesegment og jobfunktioner i organisationer. Din juridiske afdeling og administratorer kan f.eks. kræve yderligere kontrolelementer til beskyttelse af sikkerhed og oplysninger omkring deres mailkorrespondance, der ikke kræves til andre forretningsenheder.

Hver branche har også sit eget sæt specialiserede forskrifter. Vi forsøger ikke at angive en liste over alle mulige sikkerhedsindstillinger eller en anbefaling pr. branchesegment eller jobfunktion. I stedet kommer vi med anbefalinger til tre niveauer af sikkerhed og beskyttelse, der kan anvendes på baggrund af granulariteten af dine behov.

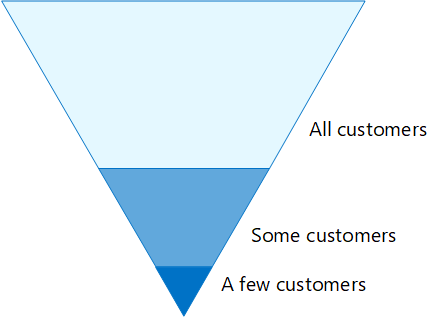

- Udgangspunkt: Vi anbefaler, at alle kunder etablerer og bruger en minimumstandard til beskyttelse af data samt de identiteter og enheder, der har adgang til dine data. Du kan følge disse anbefalinger for at give en stærk standardbeskyttelse som udgangspunkt for alle organisationer.

- Virksomhed: Nogle kunder har et undersæt af data, der skal beskyttes på højere niveauer, eller alle data skal beskyttes på et højere niveau. Du kan anvende øget beskyttelse på alle eller bestemte datasæt i dit Microsoft 365-miljø. Vi anbefaler, at du beskytter identiteter og enheder, der har adgang til følsomme data med sammenlignelige sikkerhedsniveau.

- Specialiseret sikkerhed: Efter behov har nogle få kunder en lille mængde data, der er højt klassificeret, udgør forretningshemmeligheder eller er reguleret. Microsoft leverer funktioner, der kan hjælpe disse kunder med at opfylde disse krav, herunder yderligere beskyttelse af identiteter og enheder.

I denne vejledning kan du se, hvordan du implementerer Nul tillid beskyttelse af identiteter og enheder for hvert af disse beskyttelsesniveauer. Brug denne vejledning som minimum for din organisation, og tilpas politikkerne, så de opfylder organisationens specifikke krav.

Det er vigtigt at bruge ensartede beskyttelsesniveauer på tværs af dine identiteter, enheder og data. Beskyttelse af brugere med prioritetskonti – f.eks. direktører, ledere, ledere og andre – bør f.eks. omfatte det samme niveau af beskyttelse af deres identiteter, deres enheder og de data, de har adgang til.

Derudover skal du se løsningen Installér information Protection for data privacy regulations for protect information lagret i Microsoft 365.

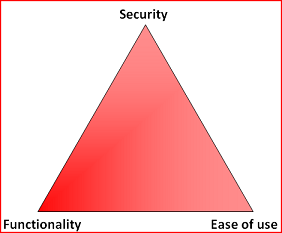

Afvejninger af sikkerhed og produktivitet

Implementering af en hvilken som helst sikkerhedsstrategi kræver afvejninger mellem sikkerhed og produktivitet. Det er nyttigt at evaluere, hvordan hver enkelt beslutning påvirker balancen mellem sikkerhed, funktionalitet og brugervenlighed.

Anbefalingerne er baseret på følgende principper:

- Kend dine brugere, og vær fleksibel i forhold til deres krav til sikkerhed og funktionalitet.

- Anvend en sikkerhedspolitik lige i tide, og sørg for, at den giver mening.

Tjenester og begreber for Nul tillid identitets- og beskyttelse af enhedsadgang

Microsoft 365 til virksomheder er udviklet til store organisationer, så alle kan være kreative og arbejde sikkert sammen.

Dette afsnit indeholder en oversigt over de Microsoft 365-tjenester og -funktioner, der er vigtige for Nul tillid identitets- og enhedsadgang.

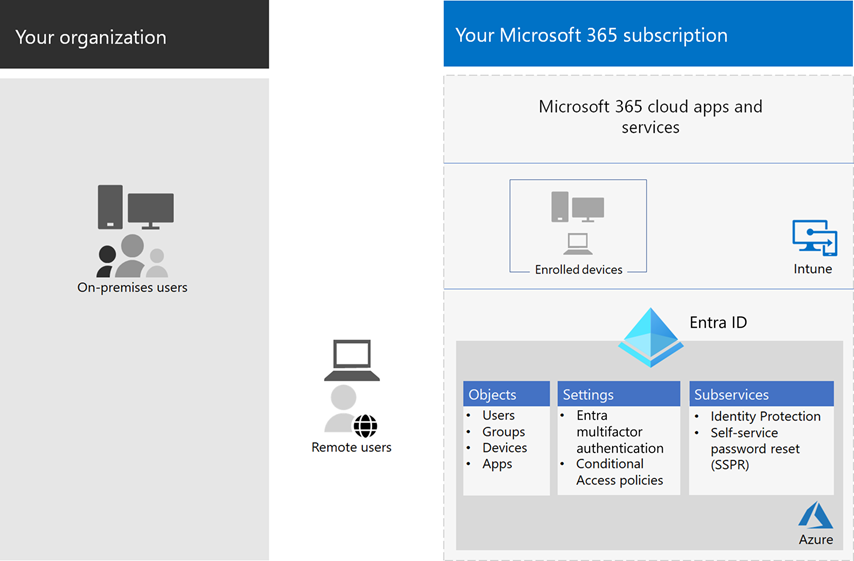

Microsoft Entra ID

Microsoft Entra ID indeholder en komplet pakke med funktioner til administration af identiteter. Vi anbefaler, at du bruger disse funktioner til at sikre adgang.

| Funktionalitet eller funktion | Beskrivelse | Licensering |

|---|---|---|

| Multifaktorgodkendelse (MFA) | MFA kræver, at brugerne angiver to former for bekræftelse, f.eks. en brugeradgangskode plus en meddelelse fra Appen Microsoft Authenticator eller et telefonopkald. MFA reducerer i høj grad risikoen for, at stjålne legitimationsoplysninger kan bruges til at få adgang til dit miljø. Microsoft 365 bruger Microsoft Entra multifaktorgodkendelsestjeneste til MFA-baserede logons. | Microsoft 365 E3 eller E5 |

| Betinget adgang | Microsoft Entra ID evaluerer betingelserne for brugerens logon og bruger politikker for betinget adgang til at bestemme den tilladte adgang. I denne vejledning viser vi f.eks., hvordan du opretter en politik for betinget adgang for at kræve overholdelse af angivne standarder for enheden for at få adgang til følsomme data. Dette reducerer i høj grad risikoen for, at en hacker med deres egen enhed og stjålne legitimationsoplysninger kan få adgang til dine følsomme data. Den beskytter også følsomme data på enhederne, fordi enhederne skal opfylde specifikke krav til tilstand og sikkerhed. | Microsoft 365 E3 eller E5 |

| Microsoft Entra grupper | Politikker for betinget adgang, enhedshåndtering med Intune og endda tilladelser til filer og websteder i din organisation er afhængige af tildelingen til brugerkonti eller Microsoft Entra grupper. Vi anbefaler, at du opretter Microsoft Entra grupper, der svarer til de beskyttelsesniveauer, du implementerer. For eksempel er dine chefmedarbejdere sandsynligvis højere værdimål for hackere. Det giver derfor mening at føje disse medarbejderes brugerkonti til en Microsoft Entra gruppe og tildele denne gruppe til politikker for betinget adgang og andre politikker, der gennemtvinger et højere niveau af beskyttelse af adgang. | Microsoft 365 E3 eller E5 |

| Tilmelding af enhed | Du tilmelder en enhed til Microsoft Entra ID for at oprette en identitet for enheden. Denne identitet bruges til at godkende enheden, når en bruger logger på, og til at anvende politikker for betinget adgang, der kræver domænetilsluttede eller kompatible pc'er. I denne vejledning bruger vi enhedsregistrering til automatisk at tilmelde domænetilsluttede Windows-computere. Tilmelding af enheder er en forudsætning for administration af enheder med Intune. | Microsoft 365 E3 eller E5 |

| Microsoft Entra ID-beskyttelse | Giver dig mulighed for at registrere potentielle sikkerhedsrisici, der påvirker din organisations identiteter, og konfigurere politikken for automatisk afhjælpning til lav, mellem og høj logonrisiko og brugerrisiko. Denne vejledning er afhængig af denne risikoevaluering for at anvende politikker for betinget adgang til multifaktorgodkendelse. Denne vejledning indeholder også en politik for betinget adgang, der kræver, at brugerne ændrer deres adgangskode, hvis der registreres højrisikoaktivitet for deres konto. | Microsoft 365 E5, Microsoft 365 E3 med E5 Security-tilføjelsesprogrammet, EMS E5- eller Microsoft Entra ID P2-licenser |

| Selvbetjeningstjenesten til nulstilling af adgangskode (SSPR) | Tillad, at brugerne nulstiller deres adgangskoder sikkert og uden indgriben fra helpdesk ved at kontrollere flere godkendelsesmetoder, som administratoren kan kontrollere. | Microsoft 365 E3 eller E5 |

| Microsoft Entra adgangskodebeskyttelse | Registrer og bloker kendte svage adgangskoder og deres varianter og yderligere svage ord, der er specifikke for din organisation. Standardlister over globale forbudte adgangskoder anvendes automatisk på alle brugere i en Microsoft Entra lejer. Du kan definere yderligere poster på en brugerdefineret liste over forbudte adgangskoder. Når brugerne ændrer eller nulstiller deres adgangskoder, kontrolleres disse lister over forbudte adgangskoder for at gennemtvinge brugen af stærke adgangskoder. | Microsoft 365 E3 eller E5 |

Her er komponenterne i Nul tillid identitet og enhedsadgang, herunder Intune og Microsoft Entra objekter, indstillinger og undertjenester.

Microsoft Intune

Intune er Microsofts cloudbaserede tjeneste til administration af mobilenheder. Denne vejledning anbefaler enhedsadministration af Windows-pc'er med Intune og anbefaler konfigurationer af politikken for enhedsoverholdelse. Intune bestemmer, om enheder overholder angivne standarder, og sender disse data til Microsoft Entra ID at bruge, når politikker for betinget adgang anvendes.

Intune appbeskyttelse

Intune politikker for appbeskyttelse kan bruges til at beskytte din organisations data i mobilapps med eller uden at tilmelde enheder til administration. Intune hjælper med at beskytte oplysninger, sikre, at dine medarbejdere stadig kan være produktive og forhindre tab af data. Når du implementerer politikker på appniveau, kan du begrænse adgangen til virksomhedens ressourcer og holde data inden for it-afdelingens kontrol.

Denne vejledning viser dig, hvordan du opretter anbefalede politikker for at gennemtvinge brugen af godkendte apps og for at bestemme, hvordan disse apps kan bruges sammen med dine forretningsdata.

Microsoft 365

Denne vejledning viser dig, hvordan du implementerer et sæt politikker for at beskytte adgangen til Microsoft 365-cloudtjenester, herunder Microsoft Teams, Exchange, SharePoint og OneDrive. Ud over at implementere disse politikker anbefaler vi, at du også øger beskyttelsesniveauet for din lejer ved hjælp af disse ressourcer:

Windows 11 eller Windows 10 med Microsoft 365 Apps for enterprise

Windows 11 eller Windows 10 med Microsoft 365 Apps for enterprise er det anbefalede klientmiljø til pc'er. Vi anbefaler Windows 11 eller Windows 10, fordi Microsoft Entra er designet til at give den mest problemfri oplevelse for både det lokale miljø og Microsoft Entra ID. Windows 11 eller Windows 10 indeholder også avancerede sikkerhedsfunktioner, der kan administreres via Intune. Microsoft 365 Apps for enterprise indeholder de nyeste versioner af Office-programmer. Disse bruger moderne godkendelse, som er mere sikker og et krav til betinget adgang. Disse apps omfatter også forbedrede værktøjer til overholdelse af angivne standarder og sikkerhed.

Anvendelse af disse funktioner på tværs af de tre beskyttelsesniveauer

I følgende tabel opsummeres vores anbefalinger til brug af disse funktioner på tværs af de tre beskyttelsesniveauer.

| Beskyttelsesmekanisme | Udgangspunkt | Enterprise | Specialiseret sikkerhed |

|---|---|---|---|

| Gennemtving MFA | På mellemstor eller over logonrisiko | Ved lav eller over logonrisiko | Ved alle nye sessioner |

| Gennemtving ændring af adgangskode | For brugere med høj risiko | For brugere med høj risiko | For brugere med høj risiko |

| Gennemtving Intune programbeskyttelse | Ja | Ja | Ja |

| Gennemtving Intune tilmelding til organisationsejet enhed | Kræv en kompatibel eller domænetilsluttet pc, men tillad BYOD-telefoner og -tablets (Bring Your Own Devices) | Kræv en kompatibel eller domænetilsluttet enhed | Kræv en kompatibel eller domænetilsluttet enhed |

Enhedsejerskab

Ovenstående tabel afspejler tendensen for mange organisationer til at understøtte en blanding af organisationsejede enheder og personlige enheder eller BYID'er for at muliggøre mobil produktivitet på tværs af arbejdsstyrken. Intune politikker for appbeskyttelse sikrer, at mail er beskyttet mod udfyldning af Outlook-mobilappen og andre Office-mobilapps på både organisationsejede enheder og BYOD'er.

Vi anbefaler, at enheder, der ejes af organisationen, administreres af Intune eller domænetilsluttede for at anvende yderligere beskyttelse og kontrol. Afhængigt af datafølsomhed kan din organisation vælge ikke at tillade BYID'er for bestemte brugerpopulationer eller specifikke apps.

Installation og dine apps

Før du konfigurerer og udruller Nul tillid konfiguration af identitets- og enhedsadgang til dine Microsoft Entra integrerede apps, skal du:

Beslut, hvilke apps der skal bruges i din organisation, som du vil beskytte.

Analysér denne liste over apps for at bestemme de sæt politikker, der giver passende beskyttelsesniveauer.

Du bør ikke oprette separate sæt politikker for hver app, da administration af dem kan blive besværlig. Microsoft anbefaler, at du grupperer dine apps, der har de samme beskyttelseskrav til de samme brugere.

Du kan f.eks. have ét sæt politikker, der omfatter alle Microsoft 365-apps for alle brugere som udgangspunkt for beskyttelse. Hav endnu et sæt politikker for alle følsomme apps, f.eks. dem, der bruges af HR- eller økonomiafdelinger, og anvend dem på disse grupper.

Når du har bestemt sættet af politikker for de apps, du vil sikre, skal du rulle politikkerne ud til brugerne trinvist og løse problemer undervejs. Det kan f.eks. være:

- Konfigurer de politikker, du vil bruge til alle Microsoft 365-apps.

- Tilføj kun Exchange med de påkrævede ændringer, udrul politikkerne til brugerne, og gennemgå eventuelle problemer.

- Tilføj Teams med de påkrævede ændringer, udrul politikkerne til brugerne, og arbejd med eventuelle problemer.

- Tilføj SharePoint med de påkrævede ændringer, udrul politikkerne til brugerne, og gennemgå eventuelle problemer.

- Fortsæt med at tilføje resten af dine apps, indtil du med sikkerhed kan konfigurere disse startpunktspolitikker til at omfatte alle Microsoft 365-apps.

På samme måde skal du for dine følsomme apps oprette sættet af politikker og tilføje én app ad gangen. Gennemgå eventuelle problemer, indtil de alle er inkluderet i politiksættet for følsomme apps.

Microsoft anbefaler, at du ikke opretter politiksæt, der gælder for alle apps, da det kan resultere i utilsigtede konfigurationer. Politikker, der blokerer alle apps, kan f.eks. låse dine administratorer ude af Microsoft Entra-administrationscenter, og udeladelser kan ikke konfigureres for vigtige slutpunkter, f.eks. Microsoft Graph.

Trin til at konfigurere Nul tillid identitet og enhedsadgang

- Konfigurer de nødvendige identitetsfunktioner og deres indstillinger.

- Konfigurer de almindelige politikker for betinget adgang og identitet.

- Konfigurer politikker for betinget adgang for gæstebrugere og eksterne brugere.

- Konfigurer politikker for betinget adgang til Microsoft 365-cloudapps – f.eks. Microsoft Teams, Exchange og SharePoint – og Microsoft Defender for Cloud Apps politikker.

Når du har konfigureret Nul tillid identitets- og enhedsadgang, skal du se Microsoft Entra funktionsinstallationsvejledning for at få en faseinddelt tjekliste over yderligere funktioner, der skal overvejes og Microsoft Entra ID-håndtering for at beskytte, overvåge og overvåge adgang.

Næste trin

Forudsætning for arbejde med implementering af Nul tillid politikker for identitets- og enhedsadgang

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om