Microsoft Defender for Office 365 Plan 2-understøttelse af Microsoft Teams

Vigtigt!

Nogle oplysninger i denne artikel er relateret til et produkt, der er udgivet på forhånd, og som kan blive ændret væsentligt, før det udgives kommercielt. Microsoft giver ingen garantier, udtrykt eller stiltiende, med hensyn til de oplysninger, der er angivet her.

Tip

Vidste du, at du kan prøve funktionerne i Microsoft Defender XDR til Office 365 Plan 2 gratis? Brug den 90-dages Defender for Office 365 prøveversion på Microsoft Defender portalen med prøveversionshubben. Få mere at vide om, hvem der kan tilmelde sig og om prøvevilkår her.

Med den øgede brug af samarbejdsværktøjer som Microsoft Teams er muligheden for ondsindede angreb ved hjælp af chatbeskeder også steget. Microsoft Defender for Office 365 giver allerede tid til klikbeskyttelse af URL-adresser og filer i Teams-meddelelser via Sikre links til Microsoft Teams og Sikre vedhæftede filer til SharePoint, OneDrive og Microsoft Teams.

I Microsoft 365 E5 og Defender for Office 365 Plan 2 har vi udvidet Teams-beskyttelse med en række funktioner, der er designet til at afbryde angrebskæden:

Rapportér mistænkelige Teams-meddelelser: Brugere kan rapportere skadelige Teams-meddelelser. Afhængigt af de rapporterede meddelelsesindstillinger i organisationen går de rapporterede meddelelser til den angivne rapporteringspostkasse, til Microsoft eller begge dele. Du kan få flere oplysninger under Brugerrapporterede indstillinger i Teams.

Automatisk beskyttelse på nul timer (ZAP) til Teams: ZAP er en eksisterende funktion til beskyttelse af mails, der registrerer og neutraliserer spam, phishing og malware efter levering ved at flytte meddelelserne til mappen Uønsket mail eller sætte dem i karantæne.

ZAP til Teams sætter meddelelser i Teams-chats eller kanaler i karantæne, som viser sig at være malware eller phishing med høj genkendelsessikkerhed. Du kan få flere oplysninger under Automatisk tømning på nul timer (ZAP) i Microsoft Teams.

Instruktioner til konfiguration af ZAP til Teams-beskyttelse findes i næste afsnit.

Teams-meddelelser i karantæne: På samme måde som med mails, der er identificeret som malware eller phishing med høj sikkerhed, er det kun administratorer, der kan administrere Teams-meddelelser, der som standard er sat i karantæne af ZAP til Teams. Du kan få flere oplysninger under Administrer teams-meddelelser i karantæne.

Teams-meddelelsesobjektpanelet er et enkelt sted, hvor du kan gemme alle Teams-meddelelsesmetadata til øjeblikkelig SecOps-gennemgang. Alle trusler, der kommer fra Teams-chats, gruppechats, mødechats og andre kanaler, kan findes på ét sted, så snart de bliver vurderet. Du kan få flere oplysninger i Meddelelsespanelet for Teams-meddelelse i Microsoft Defender for Office 365 Plan 2.

Simuleringstræning af angreb ved hjælp af Teams-meddelelser: Administratorer kan konfigurere phishingsimuleringer ved hjælp af Teams-meddelelser i stedet for mails for at sikre, at brugerne er modstandsdygtige over for phishing-angreb i Microsoft Teams. Du kan få flere oplysninger under Microsoft Teams i Simuleringstræning af angreb.

Konfigurer ZAP til Teams-beskyttelse i Defender for Office 365 Plan 2

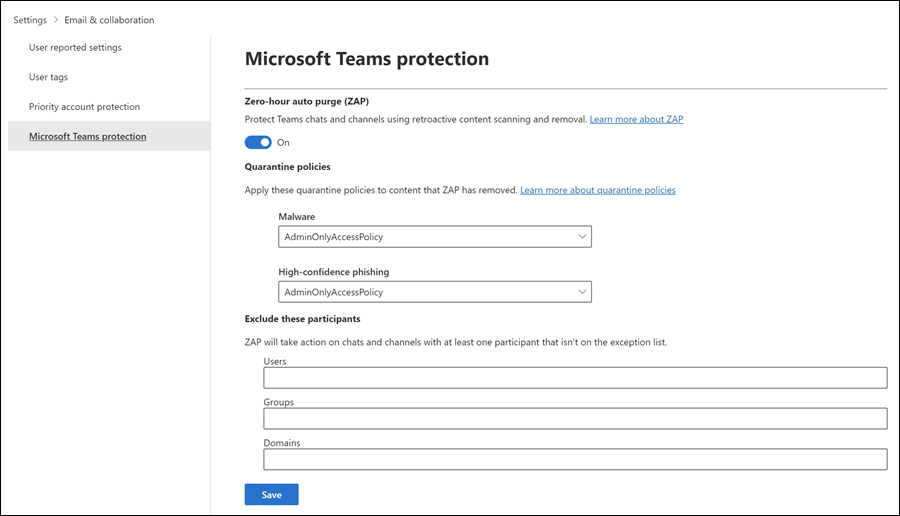

I Microsoft Defender-portalen på https://security.microsoft.comskal du gå til Indstillinger>Mail & samarbejde>om Microsoft Teams-beskyttelse. Du kan også gå direkte til beskyttelsessiden for Microsoft Teams ved at bruge https://security.microsoft.com/securitysettings/teamsProtectionPolicy.

På siden Beskyttelse af Microsoft Teams skal du bekræfte til/ fra-knappen i sektionen Automatisk tømning på nul timer (ZAP ):

- Slå ZAP til for Teams: Kontrollér, at til/fra-knappen er slået til

.

. - Deaktiver ZAP for Teams: Sæt til/fra-knappen til Fra

.

.

- Slå ZAP til for Teams: Kontrollér, at til/fra-knappen er slået til

Når til/fra-knappen er Slået

til , skal du bruge de resterende indstillinger på siden til at tilpasse ZAP til Teams-beskyttelse:

til , skal du bruge de resterende indstillinger på siden til at tilpasse ZAP til Teams-beskyttelse:Afsnittet Karantænepolitikker: Du kan vælge den eksisterende karantænepolitik, der skal bruges til meddelelser, der er sat i karantæne af ZAP for Teams-beskyttelse som phishing med malware eller høj genkendelsessikkerhed. Karantænepolitikker definerer, hvad brugerne kan gøre for at sætte meddelelser i karantæne, og om brugerne modtager karantænemeddelelser. Du kan få flere oplysninger under Anatomi af en karantænepolitik.

Bemærk!

Karantænemeddelelser er deaktiveret i politikken med navnet AdminOnlyAccessPolicy. Hvis du vil give modtagere, der har meddelelser i karantæne som malware eller phishing med høj sikkerhed, skal du oprette eller bruge en eksisterende karantænepolitik, hvor karantænemeddelelser er slået til. Du kan finde instruktioner under Create karantænepolitikker på portalen Microsoft Defender.

Afsnittet Udelad disse deltagere : Angiv de brugere, grupper eller domæner, der skal udelades fra ZAP til Teams-beskyttelse. Udeladelser er vigtige for meddelelsesmodtagere, ikke for afsendere af meddelelser. Du kan få flere oplysninger under Automatisk tømning på nul timer (ZAP) i Microsoft Teams.

Du kan kun bruge en undtagelse én gang, men undtagelsen kan indeholde flere værdier:

- Flere værdier med den samme undtagelse bruger OR-logik (f.eks.< recipient1> eller <recipient2>). Hvis modtageren stemmer overens med nogen af de angivne værdier, anvendes ZAP for Teams-beskyttelse ikke på dem.

- Forskellige typer undtagelser bruger OR-logik (f.eks. <modtager1> eller <medlem af gruppe1> eller <medlem af domæne1>). Hvis modtageren matcher nogen af de angivne undtagelsesværdier, anvendes ZAP for Teams-beskyttelse ikke på dem.

Når du er færdig på beskyttelsessiden for Microsoft Teams , skal du vælge Gem.

Brug Exchange Online PowerShell til at konfigurere ZAP til Teams-beskyttelse

Hvis du hellere vil bruge Exchange Online PowerShell til at konfigurere ZAP til Microsoft Teams, er følgende cmdlet'er involveret:

- Teams-beskyttelsespolitikken (*-TeamsProtectionPolicy-cmdlet'er ) slår ZAP for Teams til og fra og angiver de karantænepolitikker, der skal bruges til malware- og phishing-registreringer med høj genkendelsessikkerhed.

- Teams-beskyttelsespolitikreglen (*-TeamsProtectionPolicyRule-cmdlet'er ) identificerer Teams-beskyttelsespolitikken og angiver eventuelle undtagelser for ZAP til Teams-beskyttelse (brugere, grupper eller domæner).

Noter:

- Der er kun én Teams-beskyttelsespolitik i en organisation. Denne politik kaldes som standard Teams Protection Policy.

- Brug af New-TeamsProtectionPolicy-cmdlet'en giver kun mening, hvis der ikke er nogen Teams-beskyttelsespolitik i organisationen (cmdlet'en Get-TeamsProtectionPolicy returnerer intet). Du kan køre cmdlet'en uden fejl, men der oprettes ingen nye Beskyttelsespolitikker i Teams, hvis der allerede findes en.

- Du kan ikke fjerne en eksisterende Teams-beskyttelsespolitik eller en Teams-beskyttelsespolitikregel (der er ingen Remove-TeamsProtectionPolicy - eller Remove-TeamsProtectionPolicyRule-cmdlet ).

- Der er som standard ingen teams-beskyttelsespolitikregel (Get-TeamsProtectionPolicyRule-cmdlet'en returnerer intet). Hvis du angiver karantænepolitikker eller undtagelser for ZAP til Teams på Defender-portalen, oprettes reglen automatisk. Du kan også bruge Cmdlet'en New-TeamsProtectionPolicyRule til at oprette reglen i PowerShell, hvis den ikke allerede findes.

Brug PowerShell til at få vist Teams-beskyttelsespolitikken og Teams-beskyttelsespolitikreglen

Kør følgende kommandoer for at få vist de vigtige værdier i Teams-beskyttelsespolitikken og reglen for Teams-beskyttelsespolitikken:

Get-TeamsProtectionPolicy | Format-List Name,ZapEnabled,HighConfidencePhishQuarantineTag,MalwareQuarantineTag

Get-TeamsProtectionPolicyRule | Format-List Name,TeamsProtectionPolicy,ExceptIfSentTo,ExceptIfSentToMemberOf,ExceptIfRecipientDomainIs

Du kan finde detaljerede syntaks- og parameteroplysninger under Get-TeamsProtectionPolicy og Get-TeamsProtectionPolicyRule.

Brug PowerShell til at ændre Teams-beskyttelsespolitikken

Hvis du vil ændre Beskyttelsespolitikken i Teams, skal du bruge følgende syntaks:

Set-TeamsProtectionPolicy -Identity "Teams Protection Policy" [-ZapEnabled <$true | $false>] [-HighConfidencePhishQuarantineTag "<QuarantinePolicyName>"] [-MalwareQuarantineTag "<QuarantinePolicyName>"]

I dette eksempel aktiveres ZAP til Teams, og den karantænepolitik, der bruges til phishing-registreringer med høj genkendelsessikkerhed, ændres:

Set-TeamsProtectionPolicy -Identity "Teams Protection Policy" -ZapEnabled $true -HighConfidencePhishQuarantineTag AdminOnlyWithNotifications

Du kan finde detaljerede oplysninger om syntaks og parametre under Set-TeamsProtectionPolicy.

Brug PowerShell til at oprette teams-beskyttelsespolitikreglen

Der er som standard ingen regel for Teams-beskyttelsespolitik, fordi der ikke er nogen standardundtagelser for ZAP til Teams.

Hvis du vil oprette en ny regel for Teams-beskyttelsespolitik, skal du bruge følgende syntaks:

New-TeamsProtectionPolicyRule -Name "Teams Protection Policy Rule" -TeamsProtectionPolicy "Teams Protection Policy" [-ExceptIfSentTo <UserEmail1,UserEmail2,...UserEmailN>] [-ExceptIfSentToMemberOf <GroupEmail1,GroupEmail2,...GroupEmailN>] [-ExceptIfRecipientDomainIs <Domain1,Domain2,...DomainN>]

Vigtigt!

Som beskrevet tidligere i denne artikel bruger flere undtagelsestyper (brugere, grupper og domæner) OR-logik, ikke AND.

I dette eksempel oprettes reglen for Teams-beskyttelsespolitik med medlemmer af gruppen med navnet Forskning, der er udelukket fra ZAP for Teams-beskyttelse.

New-TeamsProtectionPolicyRule -Name "Teams Protection Policy Rule" -TeamsProtectionPolicy "Teams Protection Policy" -ExceptIfSentToMemberOf research@contoso.onmicrosoft.com

Du kan finde detaljerede oplysninger om syntaks og parametre under New-TeamsProtectionPolicyRule.

Brug PowerShell til at ændre teams-beskyttelsespolitikreglen

Hvis reglen for Teams-beskyttelsespolitikken allerede findes ( cmdlet'en Get-TeamsProtectionPolicyRule returnerer output), skal du bruge følgende syntaks til at ændre reglen:

Set-TeamsProtectionPolicyRule -Identity "Teams Protection Policy Rule" [-ExceptIfSentTo <UserEmailAddresses | $null>] [-ExceptIfSentToMemberOf <GroupEmailAddresses | $null>] [-ExceptIfRecipientDomainIs <Domains | $null>]

Noter:

- Du kan få oplysninger om syntaksen for tilføjelse, fjernelse og erstatning af alle værdier for parametrene ExceptIfSentTo, ExceptIfSentToMemberOf og ExceptIfRecipientDomainIs i parameterbeskrivelserne i Set-TeamsProtectionPolicyRule.

- Hvis du vil tømme parametrene ExceptIfSentTo, ExceptIfSentToMemberOf eller ExceptIfRecipientDomainIs , skal du bruge værdien

$null.

I dette eksempel ændres den eksisterende regel for Teams-beskyttelsespolitik ved at udelade modtagere i domænerne research.contoso.com og research.contoso.net fra ZAP til Teams-beskyttelse.

Set-TeamsProtectionPolicyRule -Identity "Teams Protection Policy Rule" -ExceptIfRecipientDomainIs research.contoso.com,research.contoso.net

Du kan finde detaljerede syntaks- og parameteroplysninger under Set-TeamsProtectionPolicyRule.

Se også

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om