Microsoft 365 Isolation og Access Control i Microsoft Entra ID

Microsoft Entra ID er udviklet til at hoste flere lejere på en yderst sikker måde gennem logisk dataisolation. Adgang til Microsoft Entra ID er lukket af et godkendelseslag. Microsoft Entra ID isolerer kunder, der bruger lejerobjektbeholdere som sikkerhedsgrænser, for at beskytte en kundes indhold, så der ikke kan opnås adgang til indholdet eller kompromitteres af medlejere. Der udføres tre kontroller af Microsoft Entra godkendelseslag:

- Er hovedprincipalen aktiveret for at få adgang til Microsoft Entra lejer?

- Er hovedprincipalen aktiveret for at få adgang til data i denne lejer?

- Er sikkerhedsprincipalens rolle i denne lejer godkendt for den type dataadgang, der anmodes om?

Ingen programmer, brugere, servere eller tjenester kan få adgang til Microsoft Entra ID uden den korrekte godkendelse og det korrekte token eller certifikat. Anmodninger afvises, hvis de ikke ledsages af korrekte legitimationsoplysninger.

Microsoft Entra ID er effektivt vært for hver lejer i sin egen beskyttede objektbeholder med politikker og tilladelser til og i objektbeholderen, der udelukkende ejes og administreres af lejeren.

Begrebet lejerobjektbeholdere er dybt rodfæstet i katalogtjenesten på alle lag lige fra portaler hele vejen til vedvarende lager. Selvom flere Microsoft Entra lejermetadata er gemt på den samme fysiske disk, er der ingen relation mellem andre objektbeholdere end det, der er defineret af katalogtjenesten, hvilket igen dikteres af lejeradministratoren. Der kan ikke være direkte forbindelser til Microsoft Entra lager fra nogen anmodende program eller tjeneste uden først at gå gennem godkendelseslaget.

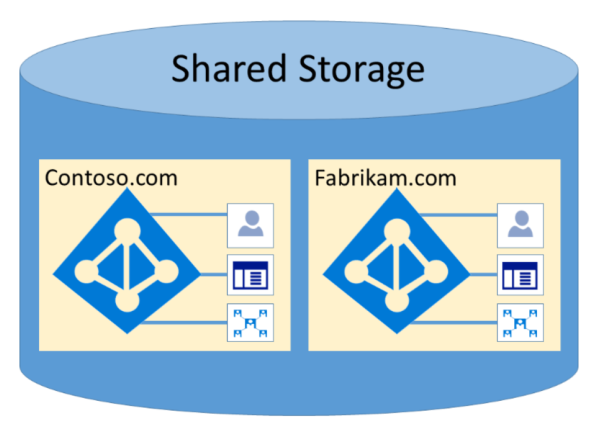

I følgende eksempel har Både Contoso og Fabrikam separate, dedikerede objektbeholdere, og selvom disse objektbeholdere kan dele nogle af den samme underliggende infrastruktur, f.eks. servere og lager, forbliver de adskilt og isoleret fra hinanden og afspærret af lag af godkendelse og adgangskontrol.

Derudover er der ingen programkomponenter, der kan udføres inde fra Microsoft Entra ID, og det er ikke muligt for en lejer at bryde integriteten af en anden lejer, få adgang til krypteringsnøgler for en anden lejer eller læse rådata fra serveren.

Som standard Microsoft Entra ikke alle handlinger, der er udstedt af identiteter i andre lejere. Hver lejer er logisk isoleret i Microsoft Entra ID via kravsbaserede adgangskontrolelementer. Læsninger og skrivninger af katalogdata er begrænset til lejerobjektbeholdere og afgrænset af et internt abstraktionslag og et rollebaseret RBAC-lag (Access Control), der tilsammen gennemtvinger lejeren som sikkerhedsgrænse. Alle anmodninger om adgang til katalogdata behandles af disse lag, og alle anmodninger om adgang i Microsoft 365 styres af den tidligere logik.

Microsoft Entra ID har Nordamerika, amerikanske regering, EU, Tyskland og verdensomspændende partitioner. Der findes en lejer i en enkelt partition, og partitioner kan indeholde flere lejere. Partitionsoplysninger abstrakteres væk fra brugere. En given partition (herunder alle lejere i den) replikeres til flere datacentre. Partitionen for en lejer vælges på baggrund af lejerens egenskaber (f.eks. landekoden). Hemmeligheder og andre følsomme oplysninger i hver partition krypteres med en dedikeret nøgle. Nøglerne genereres automatisk, når der oprettes en ny partition.

Microsoft Entra systemfunktioner er en entydig forekomst af hver brugersession. Derudover bruger Microsoft Entra ID krypteringsteknologier til at isolere delte systemressourcer på netværksniveau for at forhindre uautoriseret og utilsigtet overførsel af oplysninger.

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om